Metasploit keretrendszer:

A Metasploit keretrendszer egy penetrációs tesztelő eszköz, amely kihasználhatja és érvényesítheti a sérülékenységeket. Tartalmazza az penetráció teszteléséhez és az átfogó biztonsági értékeléshez szükséges alapvető infrastruktúrát, specifikus tartalmat és eszközöket. Ez az egyik leghíresebb kiaknázási keretrendszer, amelyet rendszeresen frissítenek; az új kihasználások a közzétételük után azonnal frissülnek. Számos eszközzel rendelkezik a biztonsági munkaterületek létrehozásához a sebezhetőség teszteléséhez és a behatolás tesztelő rendszerekhez.

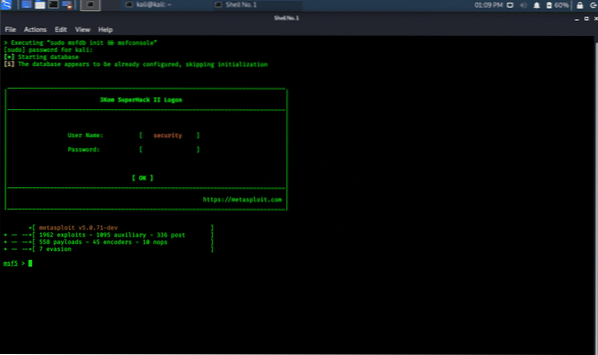

A Metasploit keretrendszer a Kali Whisker Menu segítségével érhető el, és közvetlenül a terminálról is elindítható.

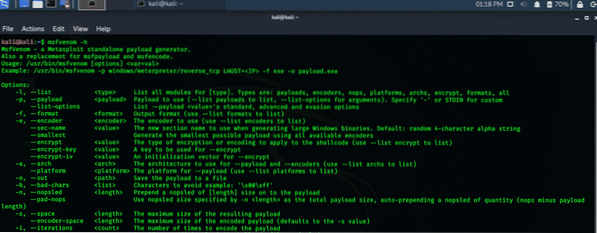

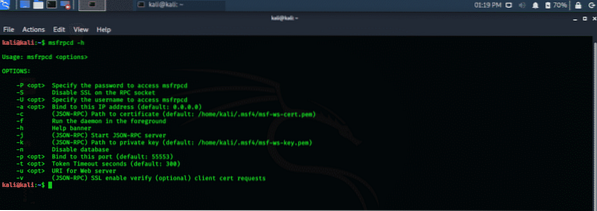

$ msfconsole -h

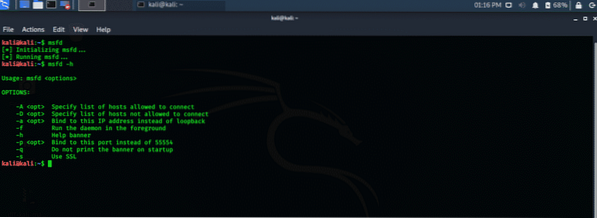

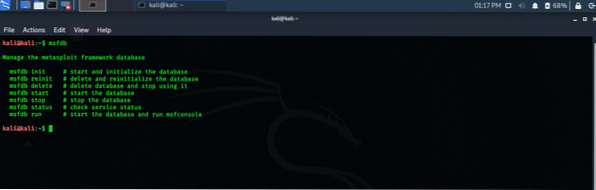

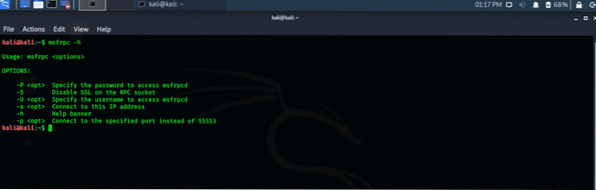

Ellenőrizze az alábbi parancsokat a Metasploit Framework különféle eszközeihez.

$ msfd -h

A Metasploit egy nagyon erőteljes keretrendszer a kihasználás szempontjából, és többféle kihasználást tartalmaz különböző platformokhoz és eszközökhöz.

Nmap eszköz (Network Mapper):

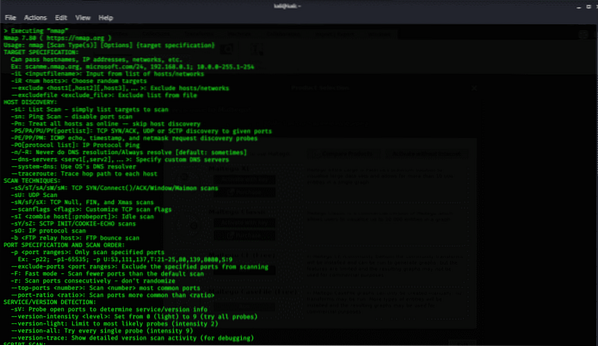

Az Nmap rövidítés a hálózati leképezőhöz egy nyílt forráskódú segédprogram, amelyet a hálózat sérülékenységeinek vizsgálatára és felderítésére használnak. Az Nmap programot a Pentesters és más biztonsági szakemberek használják arra, hogy felfedezzék a hálózatukban futó eszközöket. Ezenkívül megjeleníti az összes gazdagép szolgáltatásait és portjait, feltárva a lehetséges fenyegetéseket.

Az Nmap rendkívül rugalmas, az egyetlen gazdagép felügyeletétől a több mint száz eszközből álló széles hálózatig. Az Nmap magja tartalmaz egy port-beolvasó eszközt, amely információkat gyűjt a csomagok használatával egy gazdagépre. Az Nmap összegyűjti ezeknek a csomagoknak a válaszát, és megmutatja, hogy egy port zárt, nyitott vagy szűrt-e.

Alapvető Nmap szkennelés:

Az Nmap képes egyetlen IP, egy sor IP-cím, egy DNS-név beolvasására és felfedezésére, valamint szöveges dokumentumok tartalmának beolvasására. Megmutatom, hogyan kell elvégezni az Nmap alapszkennelését a localhost IP használatával.

Első lépés: Nyissa meg a terminálablakot a Kali Whisker menüből

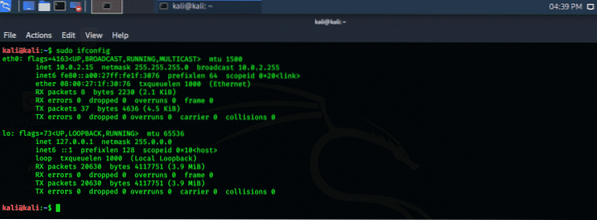

Második lépés: Írja be a következő parancsot a localhost IP megjelenítéséhez. IP-címe a „eth0"Mint"inet xx.x.x.xx,”Az én esetemben 10.0.2.15, az alább látható módon.

$ sudo ifconfig

Harmadik lépés: Jegyezze fel ezt az IP-címet, és írja be a következő parancsot a terminálba. Megvizsgálja a localhost gép első 1000 portját, és eredményt ad vissza.

$ sudo nmap 10.0.2.15Negyedik lépés: Elemezze az eredményeket.

Az Nmap alapértelmezés szerint csak az első 1000 portot vizsgálja, de ez különböző parancsokkal megváltoztatható.

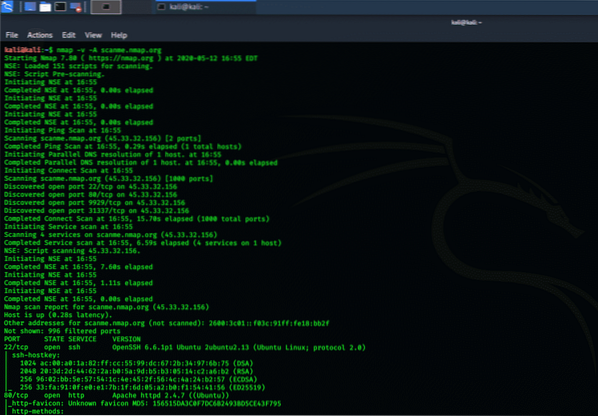

„Scanme” beolvasása az Nmap segítségével:

Az Nmap képes beolvasni az Nmap „scanme” tartományát, és megmutatja az összes nyitott, zárt és szűrt portot. Ezenkívül megmutatja az ezekhez a portokhoz tartozó titkosítási algoritmusokat.

Első lépés: Nyissa meg a terminálablakot, és hajtsa végre a következő parancsot.

$ nmap -v -A scanme.nmap.org

Második lépés: Elemezze az eredményeket. Ellenőrizze a fenti terminálablakban a PORT, STATE, SERVICE és VERSION részt. Látni fogja a nyitott ssh portot és a OS információk. Az alábbiakban láthatja ssh-hostkey és titkosítási algoritmusa.

Az Nmap és a Metasploit használata a Kali Linux 2020-ban.1 oktatóanyag:

Most, hogy megszerezte a Metasploit keretrendszer és az Nmap alapnézetét, megmutatom, hogyan kell használni az Nmap és a Metasploit programokat, és e kettő kombinációja nagyon szükséges a hálózat biztonságához. Az Nmap a Metasploit keretein belül használható.

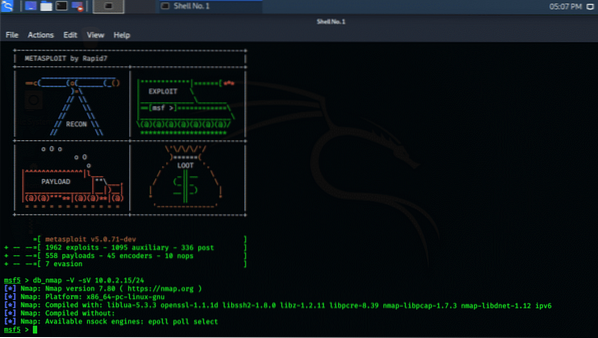

Első lépés: Nyissa meg a Kali Whisker menüt, és a Metasploit típusú keresősávba nyomja meg az Enter billentyűt, és a Metasploit megnyílik a terminál ablakában.

Második lépés: Az alábbiakban írt Metasploit ablak típus parancsban cserélje le az aktuális IP-címet a helyi host IP-címére. A következő terminálablak megmutatja az eredményeket.

$ db_nmap -V -sV 10.0.2.15/24A DB az adatbázis, a -V a részletes üzemmódot, az -SV pedig a szolgáltatási verzió észlelését jelenti.

Harmadik lépés: Elemezze az összes eredményt. A fenti parancs megmutatja a verziószámot, a platformot és a rendszermagot, a használt könyvtárakat. Ezeket az adatokat tovább használják a Metasploit keretrendszer használatával végzett kihasználásokból.

Következtetés:

Az Nmap és a Metasploit keretrendszer használatával biztonságossá teheti informatikai infrastruktúráját. Mindkét segédprogram számos platformon elérhető, de a Kali Linux előre telepített konfigurációt biztosít a hálózat biztonságának teszteléséhez.

Phenquestions

Phenquestions