Ma szeretném lerövidíteni és kiválasztani a legjobb 10 legjobb eszközt a penetráció teszteléséhez a linuxon. Ezen eszközök megválasztásának megfontolása a Rapid7 általános kiberbiztonsági támadásainak tipusain alapszik, és számos Az OWASP 2017. évi 10 legfontosabb alkalmazásbiztonsági kockázata. Az OWASP alapú „befecskendezési hibák”, mint például az SQL injekció, az OS parancsok injektálása és az LDAP injekció az első helyen állnak. Az alábbiakban bemutatjuk a kiberbiztonsági támadások általános típusait, amelyeket a Rapid7 magyaráz:

- Adathalász támadások

- SQL injekciós támadások (SQLi)

- Helyek közötti parancsfájlok (XSS)

- Man-in-the-Middle (MITM) támadások

- Malware Attackek

- Szolgáltatásmegtagadási támadások

- Brute-Force és Dictionary támadások

Az alábbiakban bemutatjuk a linuxon történő penetráció tesztelésének legjobb 10 eszközét. Ezen eszközök egy része előre telepítve volt a legtöbb penetrációs teszt operációs rendszerben, például a Kali Linuxban. Ez utóbbi a Githubon található projekt segítségével telepíthető.

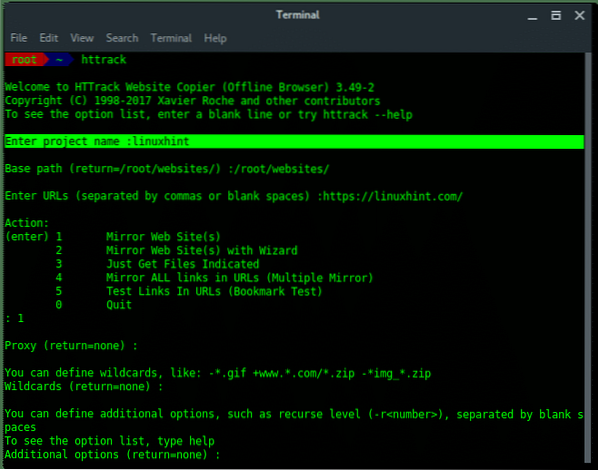

10. HTTrack

A HTTrack egy eszköz a weboldal tükrözéséhez, az összes erőforrás, könyvtár, kép, HTML fájl letöltésével a helyi tárhelyünkre. A HTTrack úgynevezett weboldal klónozó. Ezután felhasználhatjuk a weboldal másolatát a fájl megvizsgálására, vagy hamis weboldal beállítására adathalász támadásra. A HTTrack előre telepítve van a legtöbb pentest operációs rendszer alatt. A Kali Linux terminálban a HTTrack használatával beírhatja:

~ $ httrackEzután a HTTrack végigvezeti Önt a szükséges paraméterek megadásával, mint például a projekt neve, az alap elérési útja, a cél URL, a proxy stb.

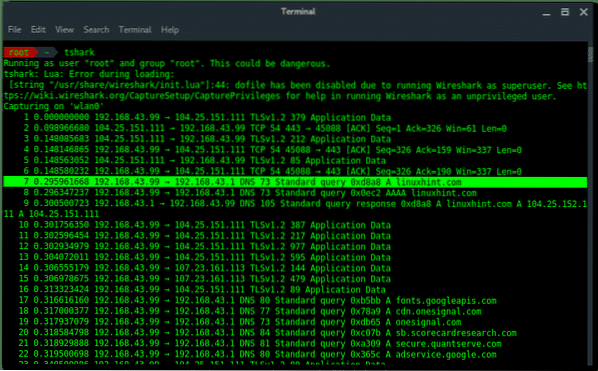

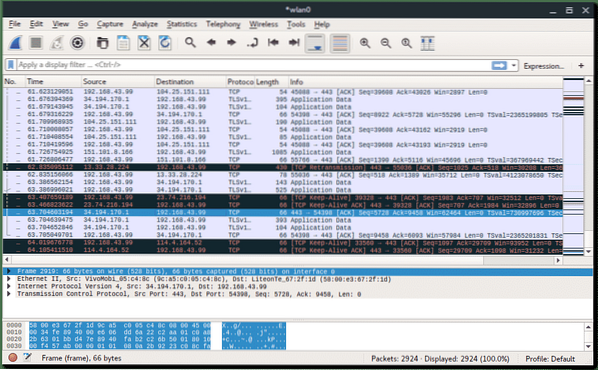

9. Wireshark

A Wireshark nevet eredetileg az Ethereal is a legfontosabb hálózati csomagelemzőnek nevezték el. A Wireshark lehetővé teszi a hálózati forgalom szippantását vagy rögzítését, ami nagyon hasznos a hálózati elemzéshez, a hibaelhárításhoz és a sérülékeny felméréshez. A Wireshark GUI és CLI verzióval érkezik (az úgynevezett TShark).

TShark (nem GUI verzió) hálózati csomagok rögzítése

Wireshark (GUI verzió) hálózati csomagokat rögzít a wlan0-on

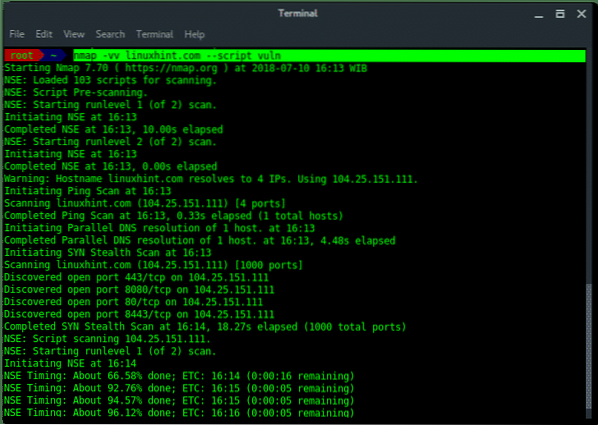

8. NMap

Az NMap (a Network Mapper rövidítve) a legjobb hálózati audit eszköz, amelyet a hálózat felderítéséhez használnak (gazdagép, port, szolgáltatás, operációs rendszer ujjlenyomatának és sebezhetőségének észlelése).

NMap szkennelési szolgáltatás ellenőrzése a linuxhint alapján.com az NSE-leíró motor segítségével

7.THC Hydra

A Hydra állítólag a leggyorsabb hálózati bejelentkezési információ (felhasználónév jelszó) cracker. Emellett a hydra számos támadási protokollt támogat, amelyek közül néhány: FTP, HTTP (S), HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, SNMP, SOCKS5, SSH, Telnet, VMware-Auth , VNC és XMPP.

A Hydra három változattal rendelkezik, ezek a következők: hidra (CLI), hidra-varázsló (CLI varázsló), és xhydra (GUI verzió). A THC Hydra használatának elmélyült áttekintése a következő címen érhető el: https: // linuxhint.com / crack-web-based-login-page-with-hydra-in-kali-linux /

xhydra (GUI verzió)

6. Aircrack-NG

Az Aircrack-ng egy komplett hálózati ellenőrzési csomag a vezeték nélküli hálózati kapcsolat felmérésére. Négy kategória van az aircrack-ng csomagban: Rögzítés, Támadás, Tesztelés és Repedés. Az összes aircrack-ng suite eszköz CLI (coomand line interface.) az alábbiakban bemutatjuk a leggyakrabban használt eszközöket:

- repedés-ng : WEP, WPA / WPA2-PSK feltörése szótári támadással

- airmon-ng : Aktiválja vagy deaktiválja a vezeték nélküli kártyát monitor módba.

- airodump-ng : Szippantási csomag a vezeték nélküli forgalomban.

- aireplay-ng : Csomagcsomagolás, a DOS támadásához használja a vezeték nélküli célpontot.

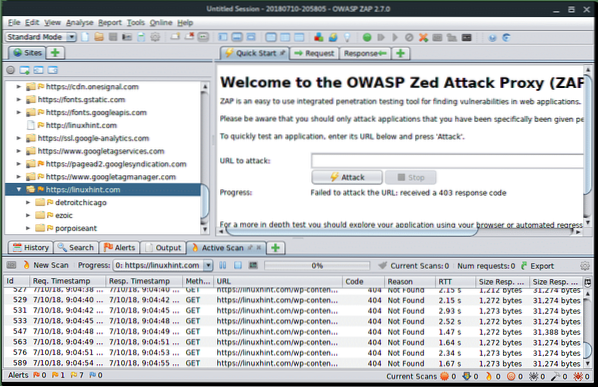

5. OWASP-ZAP

Az OWASP ZAP (Open Web Application Security Project - Zed Attack Proxy) egy webalkalmazás biztonsági naplózási eszköz. Az OWASP ZAP Java nyelven íródott, és több platformon is elérhető GUI interaktív módon. Az OWASP ZAP olyan sok funkcióval rendelkezik, mint a proxy szerver, az AJAX webrobot, a webszkenner és a fuzzer. Amikor az OWASP ZAP-t proxy szerverként használják, akkor az összes fájlt megjeleníti a forgalomból, és hagyja, hogy a támadó manipulálja a forgalomból származó adatokat.

Az OWASP ZAP futtatja a pókot és a letapogató linuxhint-et.com

OWASP ZAP szkennelés előrehaladása

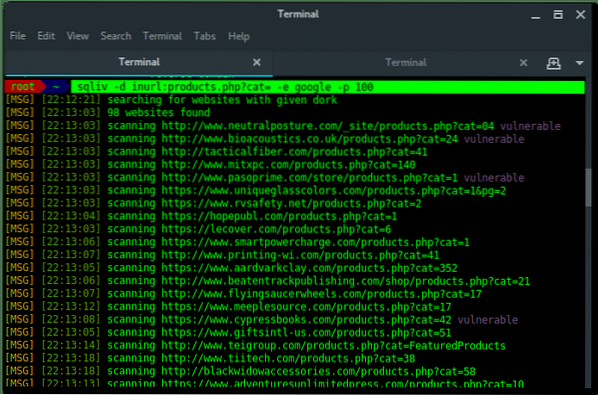

4. SQLiv és vagy SQLMap

Az SQLiv egy kicsi eszköz, amellyel felderítheti és megtalálhatja az SQL injekciós sebezhetőségét a világhálón a keresőmotorok segítségével. Az SQLiv nincs előre telepítve a legfrissebb operációs rendszerbe. Az SQLiv nyílt termináljának telepítéséhez és gépeléséhez:

~ $ git klón https: // github.com / Hadesy2k / sqliv.git~ $ cd sqliv && sudo python2 beállítása.py -i

Az SQLiv futtatásához írja be:

~ $ sqliv -d [SQLi dork] -e [KERESÉSI MOTOR] -p 100

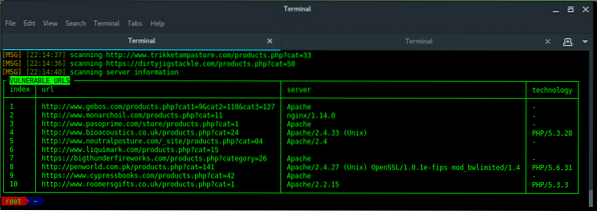

SQL injekcióval kapcsolatos biztonsági rés található !!!

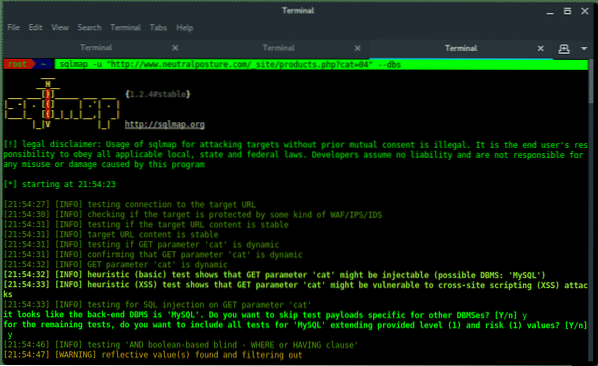

Az SQLMap egy ingyenes eszköz az SQL injekciós sebezhetőségek automatikus felderítésére és kihasználására. Miután megtalálta az SQL injekcióval sebezhető cél URL-t, itt az ideje, hogy az SQLMap végrehajtja a támadást. Az alábbiakban ismertetjük az eljárást (lépéseket) a kiaknázott SQL adatait a cél URL-ben tárolni.

1. Adatbázisok listájának megszerzése

~ $ sqlmap -u "[CÉL URL]" --dbs2. Táblázatok listájának megszerzése

~ $ sqlmap -u "[CÉL URL]" -D [DATABASE_NAME] - táblázatok3. Oszlopok listájának megszerzése

~ $ sqlmap -u "[CÉL URL]" -D [DATABASE_NAME] -T [TABLE_NAME] - oszlop4. dobja ki az adatokat

~ $ sqlmap -u "[CÉL URL]" -D [DATABASE_NAME] -T [TABLE_NAME] -C [COLUMN_NAME] - dump

SQLMap A cél beadása

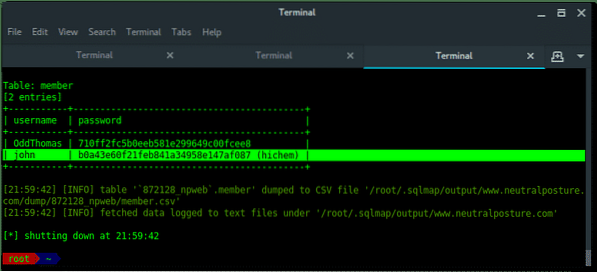

Az SQLMap lerakja a hitelesítő adatokat !!!

3. Fluxion

A Fluxion a legjobb eszköz az Evil Twin Attack elvégzéséhez, ingyenes és elérhető a Githubban. A fluxus úgy működik, hogy kettős hozzáférési pontot állít be cél AP-ként, miközben folyamatosan megszünteti az összes kapcsolatot az AP-től vagy a cél AP-től, a fluxus arra vár, hogy a cél csatlakozzon a hamis AP-jához, majd átirányítja a portál weboldalára, amely a célt kéri a cél AP megadására (Wi-Fi) jelszóval indokolja a hozzáférés folytatását. Miután a felhasználó megadta a jelszót, a fluxion megegyezik a jelszókulccsal és a korábban elfogott kézfogással. Ha a jelszó megegyezik, akkor a felhasználónak azt mondják, hogy átirányítják, és folytatja az internet-hozzáférést, ami a tényleges: a fluxion kikapcsolja a programot, és a céladatok mentése tartalmazza a jelszót a naplófájlba. A fluxus telepítése csendes, könnyű. Futtassa a következő parancsot a terminálba:

~ $ git klón - rekurzív https: // github.com / FluxionNetwork / fluxion.git~ $ cd fluxus

Futtatás fluxus:

~ $ ./ fluxió.SHElső futtatáskor a fluxion ellenőrzi a függőséget, és automatikusan telepíti őket. Ezután hosszasan menjen végig a fluxusvarázsló utasításain.

2. Jobb sapka

Ismeri az Ettercap nevű népszerű MiTMA eszközt?. Most tudnia kell egy másik eszközt, amely ugyanezt teszi, de jobban. Ez jobb cap. A Bettercap MITM támadást hajt végre a vezeték nélküli hálózaton, ARP spoofingot, valós időben manipulálja a HTTP (S) és a TCP csomagokat, szimatolja a hitelesítő adatokat, legyőzi az SSL / HSTS-t, az előre feltöltött HSTS.

1. Metasploit

Mégis, a metasploit a legerősebb eszköz többek között. A Metasploit keretrendszer annyi modult tartalmaz, hatalmas különböző platformokon, eszközökön vagy szolgáltatásokon keresztül. Csak rövid áttekintés a metasploit keretrendszerről. A Metasploit főleg négy modulból áll:

Kihasználni

Ez az injekció módja vagy a támadott rendszer célpontjának megtámadásának módja

Hasznos teher

A hasznos teher az, amit a kihasználás folytat és futtat, miután a kihasználás sikeres volt. A hasznos teher használatával a támadó képes adatokat szerezni a célrendszerrel való interakció révén.

Kiegészítő

Tegyük fel, hogy a segédmodul főleg a rendszer tesztelésére, beolvasására vagy helyreállítására irányul. Nem juttatja be a hasznos terhet, és nem is célja, hogy hozzáférjen az áldozat gépéhez.

Kódolók

Olyan kódoló, amelyet akkor használnak, amikor a támadó rosszindulatú programot szeretett volna küldeni, vagy ha hátsó ajtót hívott, a program kódolva van, hogy elkerülje az áldozat gépvédelmét, például tűzfalat vagy vírusirtót.

Post

Miután a támadó hozzáférhet az áldozat gépéhez, mit csinál ezután a hátsó ajtó az áldozat géphez telepítésével, hogy visszakapcsolódjon a további lépésekhez.

Összegzés

Ezek a legjobb 10 legjobb eszköz a penetráció tesztelésére a linuxon.

Phenquestions

Phenquestions