A Nikto egyik megkülönböztető aspektusa, amely elválasztja a többi szkennertől és legitimálja, mint szigorúan pentest, az, hogy nem lehet lopva használni. Tehát a vele való visszaélés által okozott blackhat könnyen felismerhető. És ez nagyon szerencsés számunkra, mivel a Nikto egyébként olyan zsongó, aki messze felülmúlja alternatíváit a webes szkennelés terén.

Más web-szkennerekkel ellentétben, ahol az információkat bonyolult és szinte megfejthetetlen formában mutatják be, Nikto egyértelműen felhívja a figyelmet minden egyes sebezhetőségre és a jelentés első bemutatott tervezetén belül. Ezért gyakran tekintik iparági szabványnak a világ minden táján található whitehat közösségek körében.

Nézzük meg, hogyan állíthatjuk be és kezdhetjük el a toll tesztelését Nikto-val.

1-Nikto beállítása

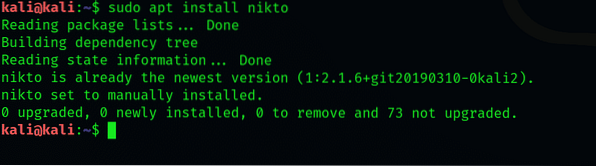

Ellenőrizze a Kali Linux biztonsági résének elemzésének kategóriáját, hogy megnézze-e; egyébként a Nikto-t a GitHub-ból szerezheti be, mivel az nyílt forráskódú, vagy használja az apt install parancsot a Kali Linux-ban:

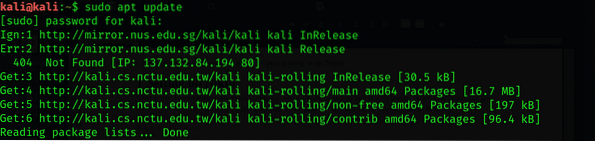

$ sudo apt frissítés

A Mac-felhasználók a Homebrew segítségével telepíthetik a Nikto-t:

$ brew install nikto2-Első lépések

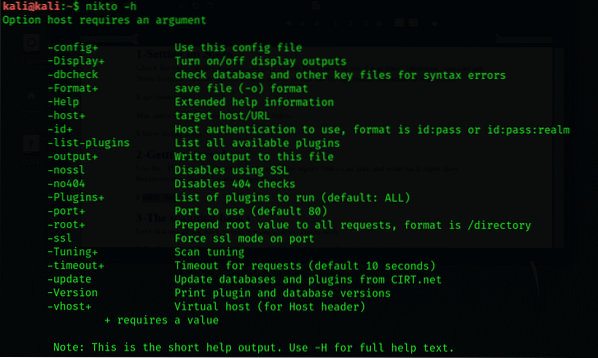

A -Help segítségével részletes útmutatót talál az összes bemenetről, amelyet Nikto felvehet, és az egyes bemenetekről. Ajánlott azoknak, akik még nem ismerik ezt.

$ nikto -help

3-A szkennelés alapjai

Beszéljük meg az összes alapvető szintaxist, amellyel Nikót utasíthatjuk.

Helyettesítse az alapértelmezett IP-címet vagy hosztnevet választott gazdagépnévvel:

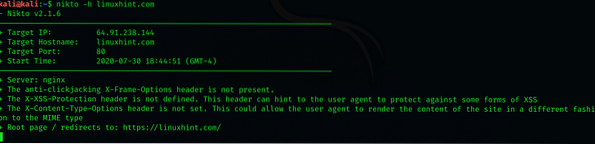

$ nikto -h linuxhint.com

Tudunk végezzen alapolvasást a port43 és az SSL keresésére, amely széles körben elterjedt a HTTP webhelyeken. Bár Nikto-nak nem kell megadnia a típust, a megadásával Nikto időt takaríthat meg a beolvasással.

Nak nek adjon meg egy SSL webhelyet, használja a következő szintaxist

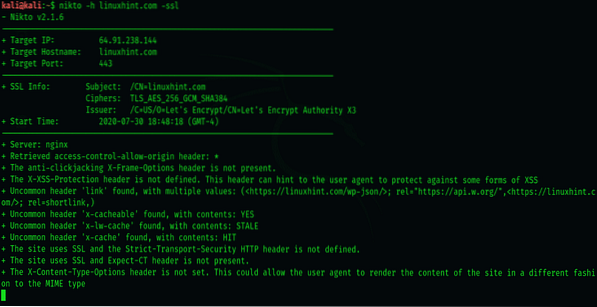

$ nikto -h linuxhint.com -ssl

4-szkennelésű SSL-kompatibilis webhelyek Nikto-val

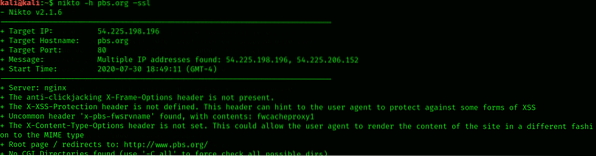

Itt pbs-t pásztázunk.org tüntetésre. Ebben a szakaszban megtudhatjuk a Nikto által közölt különböző információkat is, miután befejezte a beolvasást. A beolvasás megkezdéséhez írja be:

$ nikto -h pbs.org -ssl

Gyorsan vizsgáltuk a pbs-t.org

Amikor csatlakozik a 443-as porthoz, megjelenik néhány információ a titkosításról, amelyet megvizsgálhatunk. Az itt szereplő információk nem túl relevánsak abban, amit megpróbálunk megtenni, ezért áttérünk a bonyolultabb vizsgálatok elvégzésére.

5-beolvasás IP-címek

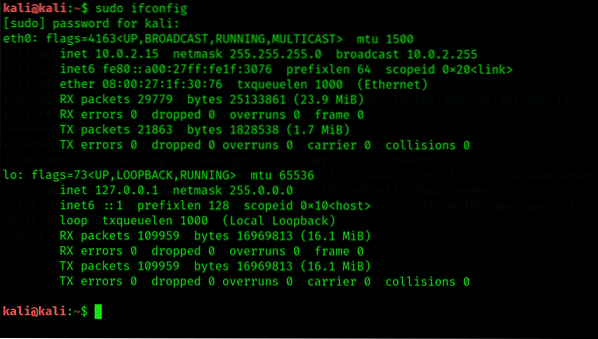

A Nikto a helyi hálózaton is használható beágyazott szerverek keresésére. Ehhez tudnunk kell az IP-címünket. Írja be a következőket a parancsba: a helyi gép IP-címének megtekintéséhez.

$ sudo ifconfig

A szükséges IP-címet követi az „inet”, ezért jegyezze fel. A hálózati tartományt úgy alakíthatja ki, hogy futtat egy ipcalc-ot, amelyet egyszerűen letölthet és telepíthet az apt install ipcalc segítségével, ha még nincs telepítve.

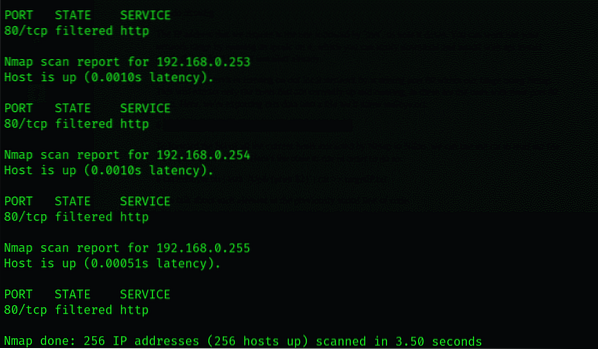

Keressük meg a helyi hálózatunkon futó szolgáltatásokat azáltal, hogy az Nmap segítségével a hatósugarunkon belül lévő 80-as portot vizsgáljuk meg. Ez csak azokat a gazdagépeket vonja ki, amelyek jelenleg futnak, mivel ezeknek van nyitva a 80-as portja. Itt exportáljuk ezeket az adatokat egy fájlba, amelyet nullbye-nek fogunk nevezni.txt:

$ sudo nmap -p 80 192.168.0.0/24 -oG linuxhint.txt

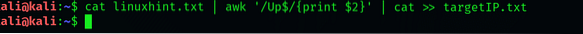

Az Nmap által kibontott összes jelenlegi állomás listájának továbbításához Nikto-nak használhatjuk a macskát, hogy elolvashassuk azt a fájlt, ahová az információkat exportáltuk. Ehhez a következő kódot kell futtatni:

$ macska linuxhint.txt | awk '/ Fel $ / print $ 2' | macska >> célIP.txt

Beszéljünk a korábban megadott kódsor minden eleméről.

awk- a célzott fájlban keresi a mintát, amely a "cat" szót követi a szintaxisban

Fel- arról, hogy a házigazda fent van

2 dollár nyomtatása- azt jelenti, hogy utasítja, hogy nyomtassa ki a második szót a .txt fájl

targetIP.A txt csak egy fájl, ahová elküldjük az adatainkat, amelyet az Ön esetére bármi megnevezhet, amit csak akar.

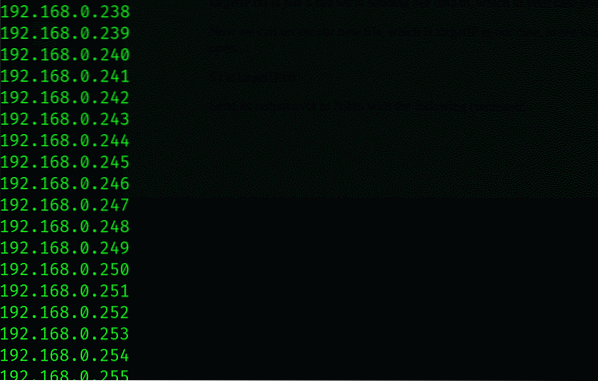

Most hozzáférhetünk új fájlunkhoz, amely esetünkben a célIP, hogy megnézhessük, milyen IP-címek vannak nyitva a 80-as porton.

$ macska célIP.txt

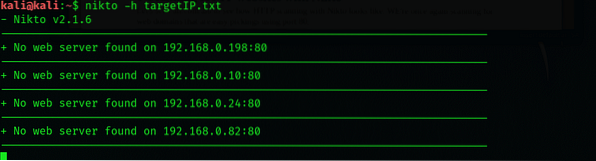

Küldje el a kimenetét a Nikto-nak a következő paranccsal:

$ nikto -h targetIP.txt

Figyelje meg, mennyire hasonlóak az itteni eredmények, mint az SSL webszkennelés során kapott eredmények.

HTTP-webhelyek 6-os beolvasása Nikto-val

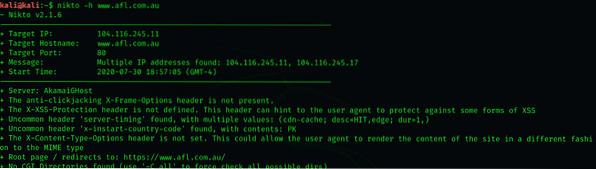

Vizsgáljuk meg afl.com.alu, hogy lássa, hogyan néz ki a HTTP-szkennelés Nikto-val. Ismét olyan webes domaineket keresünk, amelyek könnyen kiválaszthatók a 80-as port használatával.

$ nikto -h www.afl.com.au

A felhasználók számára a legrelevánsabb információk a megtalált könyvtárak. Ezeket felhasználhatjuk bármely felhasználói hitelesítő adat megszerzésére, többek között rosszul konfigurált vagy szándékosan nyitva hagyott hozzáférés céljából.

Nikto és Metasploit összekapcsolása

Miután végzett a webes szkenneléssel, végül folytatja a tényleges tollvizsgálat elvégzését, lehetőleg a Metasploit segítségével. Ezért jó dolog, hogy a Nikto olyan funkcionalitással rendelkezik, amely lehetővé teszi az információk exportálását más újracsatlakozó eszközökbe.

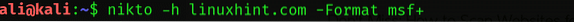

Az információknak a Metasploit által olvasható formátumba történő exportálásához hajtsa végre a beolvasást a fent leírtak szerint, de a kód után adja hozzá az -Format msf + parancsot, például:

$ nikto -h linuxhint.com -Format msf+

A dolgok becsomagolása:

Ez egy rövid útmutató segítséget nyújt a Nikto-val, a toll-tesztelők körében a legtöbbet dicsért és legmegbízhatóbb weblapolvasóval. Megvizsgáltuk a puha foltok meghatározásának módját a sebezhetőségek tesztelésére a nikto-val, és hogyan lehet exportálni a Metasploit-ba a pontosabb kihasználás érdekében. Több mint 6700 veszélyes fájl / CGI észlelésére, valamint a sütik és nyomatok elfogására való képessége miatt javasoljuk a kezdőknek, hogy fedezzék fel ezt a bonyolult eszközt.

Tartsa be a frissítéseket és a nyomon követést, és közben olvassa el a toll-tesztelés néhány más oktatóanyagát.

Phenquestions

Phenquestions