Az Nmap nagyon hasznos. Az Nmap néhány jellemzője:

- Az Nmap nagy teljesítményű, és felhasználható különféle gépek hatalmas és hatalmas hálózatainak beolvasására

- Az Nmap hordozható módon számos operációs rendszert támogat, például FreeBSD, Windows, Mac OS X, NetBSD, Linux és még sok más

- Az Nmap számos olyan technikát támogat a hálózati leképezéshez, amely magában foglalja az operációs rendszer, a port-szkennelési mechanizmus és a verzió-észlelést. Így rugalmas

- Az Nmap használata egyszerű, mivel magában foglalja a továbbfejlesztett funkciót, és kezdheti egyszerűen az „nmap -v-A target host” megemlítésével. Ez lefedi mind a GUI-t, mind a parancssori felületet

- Az Nmap nagyon népszerű, mivel naponta száz-ezer ember töltheti le, mert különféle operációs rendszerekkel érhető el, például Redhat Linux, Gentoo, Debian Linux stb.

Az Nmap fő célja az internet biztonságossá tétele a felhasználók számára. Ingyenesen is elérhető. Az Nmap csomagban néhány fontos eszköz szerepel, amelyek a uping, az ncat, az nmap és az ndiff. Ebben a cikkben azzal kezdjük, hogy elvégezzük az alapvető vizsgálatokat a célponton.

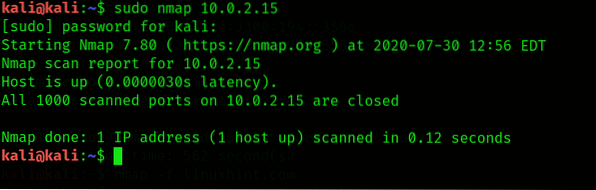

Az első lépésben nyisson meg egy új terminált, és írja be a következő szintaxist: nmap

A kimenet észrevételével az Nmap fel tudja ismerni a nyitott portokat, például ha UDP vagy TCP, IP-címeket is kereshet és meghatározhatja az alkalmazásréteg protokollját. A fenyegetések jobb kiaknázása érdekében elengedhetetlen a különböző szolgáltatások és a cél nyitott portjainak azonosítása.

Az Nmap használatával lopakodó vizsgálat

Nyitott porton kezdetben az Nmap létrehoz egy TCP háromirányú kézfogást. A kézfogás létrejötte után minden üzenet kicserélődik. Egy ilyen rendszer kifejlesztésével ismertté válunk a célpont számára. Ennélfogva lopakodó vizsgálatot hajtanak végre az Nmap használata közben. Nem hoz létre teljes TCP kézfogást. Ebben a folyamatban először is a támadó eszköz becsapja a célpontot, amikor egy TCP SYN csomagot küld az adott portra, ha az nyitva van. A második lépésben a csomagot visszaküldik a támadó eszközre. Végül a TCP RST csomagot a támadó elküldi a kapcsolat visszaállítására a célponton.

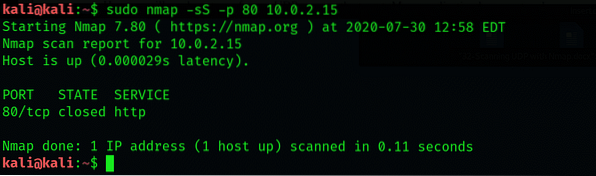

Lássunk egy példát, amelyben a lopakodó vizsgálat segítségével megvizsgáljuk a Metasploitable virtuális gép 80-as portját az Nmap segítségével. Az -s operátor a lopakodó, a -p operátor egy adott port beolvasására szolgál. A következő nmap parancsot hajtják végre:

$ sudo nmap -sS, -p 80 10.0.2.15

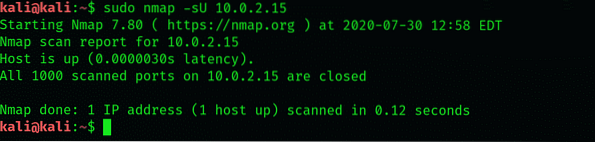

Az Nmap használatával beolvassa az UDP portokat

Itt megtudjuk, hogyan lehet UDP vizsgálatot végrehajtani a célponton. Számos alkalmazásréteg-protokollban UDP van átviteli protokollként. A -sU operátor az UDP port vizsgálatát használja egy adott célponton. Ezt a következő szintaxissal teheti meg:

$ sudo nmap -sU 10.0.2.15

Az észlelés kikerülése az Nmap használatával

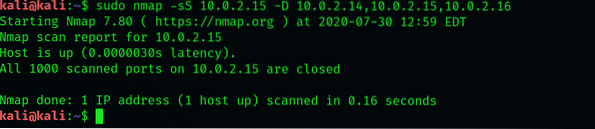

Az IP-címek akkor szerepelnek a csomag fejlécében, amikor csomagot küldenek az egyik eszközről a másikra. Hasonlóképpen, a forrás IP-címek minden csomagban megtalálhatók, miközben a hálózati vizsgálatot végzik a célponton. Az Nmap azokat a csalogatókat is használja, amelyek úgy becsapják a célt, hogy úgy tűnik, több forrásból származó IP-címekből származik az egyetlen helyett. Csalik esetében a -D operátort használják a véletlenszerű IP-címekkel együtt.

Itt veszünk egy példát. Tegyük fel, hogy be akarjuk szkennelni a 10-et.10.10.100 IP-cím, akkor beállítunk három csalét, például 10-et.10.10.14, 10.10.10.15, 10.10.10.19. Ehhez a következő parancsot használják:

$ sudo nmap -sS 10.0.2.15 -D 10.0.2.14, 10.0.2.15, 10.0.2.16

A fenti kimenet alapján észrevettük, hogy a csomagoknak csalogatóik vannak, és a forrás IP-címeit használják a cél port vizsgálata során.

Tűzfalak kikerülése az Nmap használatával

Számos szervezet vagy vállalkozás tartalmazza a tűzfal szoftvert a hálózati infrastruktúráján. A tűzfalak leállítják a hálózati vizsgálatot, ami kihívást jelent a penetrációs tesztelők számára. Az Nmap-ban számos operátort használnak a tűzfal kikerüléséhez:

-f (a csomagok töredezéséhez)

-mtu (az egyedi maximális átviteli egység megadására szolgál)

-D RND: (10 a tíz véletlen csalik létrehozásához)

-forrásport (a forrásport csalására szolgál)

Következtetés:

Ebben a cikkben bemutattam, hogyan lehet UDP-vizsgálatot végrehajtani az Nmap eszköz használatával a Kali Linux 2020-ban. Ismertettem az Nmap eszközben használt összes részletet és szükséges kulcsszót.

Phenquestions

Phenquestions