Python hackeléshez: Készítsen Port szkennert 13 sorban a Python segítségével

A penetrációs tesztelővé válás nem csupán az, hogy bizonyos célpontokat azonnal kihasználhat. Mások pentest eszközeinek használata nem tesz valakit nagy hackerké. Valójában azokat, akik függenek az eszközöktől, általában script gyerekeknek bélyegzik. Minden szakterületnek rendelkeznie kell szintekkel, ezt folyamatnak is nevezik, nem utolsósorban a hackelés területe. A következő népszerű idézet szerint „Nem születtek legendák, hanem legendák születnek”. Nem az ember tehetségéről van szó, hanem a készségről.

A következő cikkben megismerhetünk egy programozási nyelv bevezetését a hackelés területén. Aki nem tud a Python programozási nyelvről? Igen, természetesen már tudod. A Python általános célokra, például asztali alkalmazások fejlesztésére szolgál a grafikus felhasználói felületével, webfejlesztéssel, beleértve a hackelést vagy behatolási tesztet. A Pythonnak aktív közössége van (akik közül néhányan őrültek, a.k.egy fanatikus) és a python is gazdag könyvtári modulokkal rendelkezik.

A Python is a kedvenc programozási nyelvem lett, mióta ismerem a penetrációs tesztelés területét. Nem csak természetesnek szeretem. Valamilyen okból azonban lényegében a python kevésbé komplex és hatékonyabb programozási nyelv. Úgy értem, hogy közel áll az emberi nyelvhez, nem igaz? Olyan kezdő szempontból, mint az enyém, a Python olvashatósági aránya őrületes.

Ok, elég a python túlértékeléséhez. Most elmagyarázom a cikk lényegét. Itt megtanulunk egyszerű, csak 13 soros, szókimondó portolvasót létrehozni. (tetszik 13). Itt nem fogjuk legyőzni a „port szkenner király” NMap-ot, ehelyett ennek célja annak megértése, hogy egy eszköz hogyan működik úgy, hogy előállítsa azt, amit szeretnénk, ebben az esetben megnézzük, hogy a cél portjai nyitottak vagy sem. Másrészt vannak más előnyei is, azaz.e. amikor valamikor olyan állapotban vagyunk, amikor az útválasztó port-vizsgálatát akarjuk végezni, amely nem tud csatlakozni az internethez, és nincsenek eszközeink. Ez természetesen könnyebb, ha a portleolvasót magunkra tudjuk készíteni. Idézet a fenti idézetből. Hozzátettem: "A hackerek nem használnak eszközöket, hanem eszközöket hoznak létre"

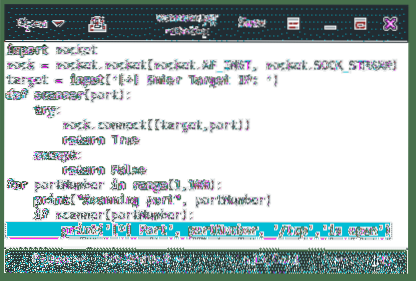

Gyakorlatilag teheti meg, nyissa meg kedvenc szövegszerkesztőjét. Ne pazarolja az idejét magas szintű IDE használatával egyszerű szkriptek készítéséhez. Csak légy hatékony. Inkább a Gedit, mint az előre elkészített Kali Linux szövegszerkesztő, a Leafpad helyett. Egy okból kifolyólag a Gedit támogatja a színkiemelést a különféle programozási nyelveknél. Írja be a következő szöveget a szövegszerkesztőjébe.

import aljzatzokni = foglalat.aljzat (aljzat.AF_INET, aljzat.SOCK_STREAM)

Az 1. sorban importálnunk kell a modul foglalatot a socket () függvény használatához. A 2. sorban létrehozunk egy socket objektumot a szintaxissal:

foglalat.socket (socket_family, socket_kind)Socket_family lehetne: AF_INET, AF_INET6, AF_UNIX, AF_NETLINK, AF_TIPC, AF_BLUETOOTH és AF_ALG.

Socket_kind lehetőségek vannak SOCK_STREAM, SOCK_DGRAM, SOCK_RAW, SOCK_RDM stb. Használunk SOCK_STREAM mert a TCP protokollon keresztül fogunk kommunikálni.

Ha többet szeretne megtudni a socket modulról, keresse fel a socket hivatalos dokumentációját a https: // docs címen.piton.org / 3 / library / socket.html

Folytassuk a programot a következő sorokkal:

https: // analytics.Google.com / analytics / web / # realtime / rt-content / a2559550w156331077p157923904 /

Megkérjük a felhasználót, hogy adjon meg egy cél IP-t, mivel mi használjuk AF_INET socket létrehozására.

def szkenner (port):próbáld ki:

zokni.csatlakozás ((cél, port))

return True

kivéve:

return False

A fenti következő sorokban meghatározzuk scanner() funkció. Ban ben scanner() használunk próbáld ki szintaxist annak biztosítására, hogy ne dobjunk hibát, ha valami baj történt. Megpróbálunk kapcsolatot létesíteni a cél IP-vel és annak portjával. A port változó átkerül a függvénybe az alábbiak szerint.

a portNumber tartományban (1100):nyomtatás ("Szkennelési port", portNumber)

ha szkenner (portNumber):

print ('[*] Port', portNumber, '/ tcp', 'nyitva van')

Ez a fenti hurok esetében a portok sorozatának átismétlésére szolgál, amelyeket átvizsgálunk. A szintaxisa hatótávolság() függvény, tartomány (kezdje x-től, álljon le x előtt). Tehát a 10. sorban 100 portot fogunk átvizsgálni, ami 1 és 99 közötti port. Nyomtatási módszerrel hívjuk meg, hogy megtudjuk, valójában milyen portot vizsgálnak. Ezután visszatérünk a logikai típushoz, igaz vagy hamis. Hívja a mi scanner() funkció, amely megpróbál kapcsolatot létesíteni a szállított porttal; ha ez visszatér Hamis (a csatlakozási kísérlet nem sikerült). Ha visszatér Igaz (a kapcsolat sikere), akkor lépjen a következő sorra. Ami azt a bizonyos portot jelző üzenetet jeleníti meg Nyisd ki. Ez a hurok leáll, ha átvizsgáljuk a 99-es portot.

Összefoglalva tehát, a 13 soros portolvasónknak így kell kinéznie:

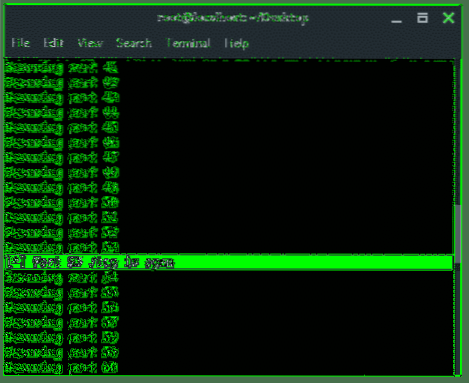

Rendben, most ideje tesztelni, megnézhetjük, hogyan működik. Mentsd el scanner.py. Abban az esetben, ha meg akarjuk keresni a saját routerünk által megnyitott portokat 1 és 99 között. Hidd el, hogy ez nem lesz divatos az NMap-hoz képest, csak koncentrálj a fent említett célunkra.

Cél IP: 192.168.1.1

A hívandó szintaxis scanner.py az:

~ # python3 szkenner.pyMivel nem a szkript környezetünket állítottuk be az első sorba, ezért meg kell hívnunk a Python tolmácsot, ezért a python3-at használtam az alsó verzió helyett.

És a nem divatos kimenetnek így kell kinéznie:

KÖVETKEZTETÉSKÉPPEN

Igen, sikerül egy egyszerű portolvasót a semmiből felépítenünk a python segítségével, csak 13 sorban. Sikerül elérnünk a célunkat, és most már tudjuk, hogyan működnek a dolgok?. Még én sem mondtam el, hogy van-e olyan srác, aki elkészítette az NMap-python modult, nem lepődne meg. Ez a modul alapvetően képes futtatni az NMap parancsot a Python programozási nyelv használatával.

Ja, igen, ha kíváncsi vagy, hol van a hackelés, csak a port szkenneléssel? Hmm ... Nos, akkor mit céloz meg egy hacker, ha fogalma sincs magáról a célról. Emlékszel a behatolási teszt fázisaira vagy ciklusaira? Ha nem, akkor el kell olvasnia a cikket itt:

https: // linuxhint.com / kali-linux-tutorial /

Phenquestions

Phenquestions