Ez az oktatóanyag az Nmap kulcsfontosságú használatára összpontosít, azaz.e., gazdaszervezet felfedezése és gazdagép felfedezés módszertana. Jó megjegyezni, hogy ez nem egy kezdő útmutató az Nmap vagy az információgyűjtés módszertanának használatához a behatolási tesztekben.

Mi a Host Discovery

Az Nmap hosztfelfedezési folyamat a hálózati hosztok felsorolására vonatkozik, hogy információkat gyűjtsenek róluk, hogy tolltesztelés során hozzanak létre egy támadási tervet.

A gazdagép felfedezése során az Nmap olyan elemeket használ, mint a Ping és a beépített szkript, az operációs rendszerek, portok és futó szolgáltatások megkereséséhez TCP és UDP protokollok segítségével. Ha meg van adva, engedélyezheti az Nmap parancsfájlmotort, amely különféle parancsfájlokat használ a biztonsági rések felkutatásához a gazdagépen.

Az Nmap által használt gazdagépfelfedezési folyamat nyers ICMP csomagokat használ fel. Ezeket a csomagokat letilthatja vagy szűrheti a tűzfalak (ritkán) és a nagyon óvatos rendszergazdák. Az Nmap azonban lopakodó vizsgálatot biztosít számunkra, amint ezt az oktatóanyagban láthatjuk.

Kezdjük.

Hálózati felfedezés

Túl sok időpazarlás nélkül vizsgáljunk meg különféle módszereket a gazdagép felfedezésének végrehajtására és a hálózati biztonsági eszközök, például a tűzfalak által okozott különféle korlátozások leküzdésére.

1: Klasszikus ICMP ping

A gazdagép felfedezését egyszerűen elvégezheti Az ICMP visszhangkérése ahol a házigazda egy-vel válaszol Az ICMP visszhangja.

Ha ICMP-visszhangkérést szeretne elküldeni az Nmap alkalmazással, írja be a következő parancsot:

$ nmap -PE -sn 192.168.0.16A kimenet az alábbiak szerint fog hasonlítani:

Az Nmap 7 indítása.91 (https: // nmap.org)szkennelési jelentés 192-re.168.0.16

A gazdagép fent van (0.11-es késés).

MAC-cím: EC: 08: 6B: 18: 11: D4 (Tp-link Technologies)

Nmap kész: 1 IP-cím (1 host up) 0-ban beolvasva.62 másodperc

A fenti parancsban azt mondjuk az Nmap-nak, hogy küldjön ping-visszhang (-PE) kérést a célnak. Ha megkapja az ICMP választ, akkor a gazdagép fent van.

Az alábbiakban a Wireshark képernyőképe látható az nmap -sn -PE parancsról:

Fontolja meg az alábbi forrást, hogy többet tudjon meg az ICMP protokollról.

https: // linkfy./ ICMP

JEGYZET: Az ICMP visszhangkérései megbízhatatlanok és nem vonnak le következtetést a válasz alapján. Fontolja meg például ugyanazt a kérést a Microsoft felé.com

$ nmap -sn -PE Microsoft.comA kimenet az alábbiakban látható:

Az Nmap 7 indítása.91 Megjegyzés: A gazdagép nem működik.Ha valóban fent van, de blokkolja a ping szondáinkat, próbálkozzon a -Pn paranccsal

Nmap kész:

1 IP-cím (0 hoszt fel) 2-ben beolvasva.51 másodperc

Itt egy képernyőkép a Wireshark elemzéséhez:

2: TCP SYN Ping

A gazdagép felfedezésének másik módszere az Nmap TCP SYN ping-vizsgálat használata. Ha ismeri a TCP SYN / ACK három kézfogását, az Nmap kölcsönöz a technológiától, és kérést küld különféle portokhoz annak megállapítására, hogy a gazdagép áll-e fent vagy engedélyező szűrőket használ-e.

Ha azt mondjuk az Nmap-nak, hogy használja a SYN pinget, akkor elküldi a csomagot a célportra, és ha a gazdagép fent van, akkor egy ACK csomaggal válaszol. Ha a gazdagép nem működik, RST csomaggal válaszol.

Az SYN pingkérés futtatásához használja az alább látható parancsot.

sudo nmap -sn -PS scanme.nmap.orgA parancs válaszának jeleznie kell, hogy a gazdagép fent vagy lejjebb van-e. Az alábbiakban Wireshark-szűrőt találok a kérelemről.

tcp.zászlók.syn && tcp.zászlók.ack

JEGYZET: A -PS segítségével adjuk meg, hogy a TCP SYN ping kérést akarjuk használni, ami hatékonyabb módszer lehet, mint a nyers ICMP csomagok. Az alábbiakban a Microsoft Nmap-kérését mutatjuk be.com a TCP SYN használatával.

$ nmap -sn -PS Microsoft.comA kimenet az alábbiakban látható:

Az Nmap 7 indítása.91 (https: // nmap.org)Nmap vizsgálati jelentés a Microsoft számára.com (104.215.148.63)

A gazdagép fent van (0.29-es késés).

A Microsoft egyéb címei.com (nincs beolvasva): 40.112.72.205 13.77.161.179 40.113.200.201 40.76.4.15

Nmap kész:

1 IP-cím (1 gazda fel) 1-ben beolvasva.08 másodperc

3: TCP ACK Ping

A TCP ACK ping metódus a SYN ping kérelem gyermeke. Hasonlóan működik, de ehelyett az ACK csomagot használja. Ebben a módszerben az NMAP megpróbál valami okosat.

Úgy kezdődik, hogy egy üres TCP ACK csomagot küld a gazdagépnek. Ha a gazdagép offline állapotban van, akkor a csomag nem kap választ. Online állapotban a gazdagép egy RST csomaggal válaszol, jelezve, hogy a gazdagép fent van.

Ha még nem ismeri az RST-t (csomag visszaállítása), akkor az egy váratlan TCP-csomag beérkezését követően küldött csomag. Mivel az Nmap által küldött ACK csomag nem válasz a SYN-re, a gazdagépnek vissza kell adnia egy RST csomagot.

Az Nmap ACK ping inicializálásához használja a parancsot:

$ nmap -sn -PA 192.168.0.16Az alábbi kimenet:

Az Nmap 7 indítása.91 (https: // nmap.org)Nmap szkennelési jelentés 192-hez.168.0.16

A gazdagép fent van (0.15s késés).

MAC-cím: EC: 08: 6B: 18: 11: D4 (Tp-link Technologies)

Nmap kész:

1 IP-cím (1 gazda feljebb) 0-ban beolvasva.49 másodperc

4: UDP Ping

Beszéljünk egy másik lehetőségről a gazdagép felfedezéséhez az Nmap-ban, azaz.e., UDP ping.

Az UDP ping úgy működik, hogy UDP csomagokat küld a célállomás megadott portjaira. Ha az állomás online állapotban van, az UDP csomag zárt porttal találkozhat, és válaszolhat egy ICMP port elérhetetlen üzenettel. Ha a gazdagép nem működik, akkor a rendszer különféle ICMP hibaüzeneteket fog küldeni, például a TTL túllépése vagy nincs válasz.

Az UDP ping alapértelmezett portja 40, 125. Az UDP ping egy jó technika, amelyet akkor használhatunk, ha a tűzfájl és a szűrők mögött lévő gazdagépeknek felfedezzük a gépeket. Ez azért van, mert a legtöbb tűzfal keresi és blokkolja a TCP-t, de engedélyezi az UDP protokoll forgalmát.

Az Nmap gazdagépfelfedezés UDP pingeléssel történő futtatásához használja az alábbi parancsot:

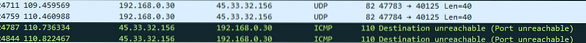

sudo nmap -sn -PU scanme.nmap.orgA fenti parancs kimenete a Wireshark használatával vizsgálható, amint az az alábbi képernyőképen látható. Wireshark szűrő használt - udp.port == 40125

Amint a fenti képernyőképen látható, az Nmap UDP pinget küld az IP 45-nek.33.32.156 (scanme.nmap.org). A szerver az ICMP elérhetetlenségével válaszol, ami azt jelzi, hogy a gazdagép fent van.

5: ARP Ping

Nem feledkezhetünk meg az ARP ping módszerről, amely nagyon jól működik a gazdagépek felfedezéséhez a Helyi Hálózatokon belül. Az ARP ping módszer úgy működik, hogy ARP szondák sorozatát küldi az adott IP-címtartományba, és felfedi az élő gazdagépeket. Az ARP ping gyors és nagyon megbízható.

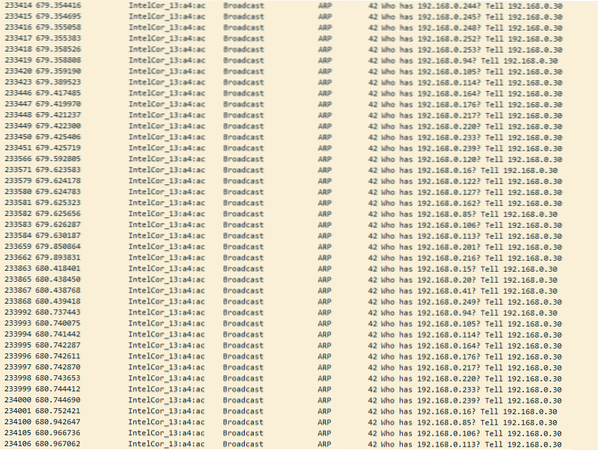

ARP ping futtatásához az Nmap használatával használja a következő parancsot:

sudo nmap -sn -PR 192.168.0.1/24Ha megvizsgálja a parancsot a Wireshark segítségével, és kiszűri az ARP-t a 192-es forrásból.168.0.30, akkor kap egy képernyőképet az ARP Broadcast szondakérelmekről az alábbiak szerint. A használt wireshark szűrő: arp.src.proto_ipv4 == 192.168.0.30

TCP SYN Stealth

Meg fogja tapasztalni, hogy a SYN vizsgálat jó lehetőség a gazdagép felfedezéséhez, mert gyors és másodpercek alatt képes egy sor port beolvasására, feltéve, hogy a biztonsági rendszerek, például a tűzfalak nem zavarják. A SYN szintén nagyon hatékony és lopakodó, mivel hiányos TCP kérésekkel működik.

Nem megyek bele a TCP SYN / ACK működésének részleteibe, de erről többet megtudhat az alább megadott forrásokból:

- https: // linkfy.to / tcpWiki

- https: // linkfy./ 3-irányú kézfogás-magyarázat

- https: // linkfy.to / 3-way-anantomia

Az Nmap TCP SYN lopakodó futtatásához használja a következő parancsot:

sudo nmap -sS 192.168.0.1/24Biztosítottam az Nmap -sS parancs és a vizsgálat Nmap leleteinek Wireshark-befogását, megvizsgáltam őket, és megtudtam, hogyan működik. Keresse meg a hiányos TCP kéréseket az RST csomaggal.

- https: // linkfy.to / wireshark-capture

- https: // linkfy.to / nmap-output-txt

Következtetés

Összefoglalásként arra összpontosítottunk, hogy megvitassuk az Nmap gazdagép-felfedező szolgáltatás használatának módját, és információkat szerezzünk a megadott gazdagépről. Megbeszéltük azt is, hogy melyik módszert kell használni, ha a tűzfalak mögött lévő gazdagépek számára host-discovery-t kell végrehajtani, az ICMP ping-kéréseket blokkolni és még sok minden mást.

Fedezze fel az Nmap-ot mélyebb ismeretek megszerzése érdekében.

Phenquestions

Phenquestions