Az informatikai világban a biztonság napjainkban komoly gondot jelent. Minden nap új és kifinomult támadásokat indítanak a szervezetek ellen. A rendszergazdák különböző módszerekkel erősítik meg szervereik biztonságát. A szerverrel való interakció egyik leggyakoribb módja az SSH (vagy Secure SHell) protokoll, amelyet széles körben használnak a szerverhez való távoli naplózáshoz. A távoli shell bejelentkezések mellett fájlok másolására is használják két számítógép között. Más módszerektől eltérően, mint a telnet, az rcp, az ftp stb., Az SSH protokoll titkosítási mechanizmust használ a két állomás közötti kommunikáció biztosításához.

Az SSH protokoll által biztosított biztonság tovább növelhető a kétfaktoros hitelesítés használatával. Ez tovább erősít egy falat a gazdaszámítógép és a támadók között. Az SSH-val történő távoli kiszolgálóhoz való csatlakozáshoz meg kell adnia egy jelszót, valamint egy ellenőrző kódot (vagy OTP-t) egy mobileszközön futó hitelesítő alkalmazásból. Ez nagyon hasznos, ha a támadó ellopja a jelszavát, az ellenőrző kód nélkül nem fog tudni bejelentkezni a szerverre.

Számos hitelesítő alkalmazás érhető el Android vagy Apple IOS rendszert futtató mobileszközökhöz. Ez az útmutató a Google Authenticator alkalmazást használta mind a Fedora szerverhez, mind a mobil eszközhöz.

Amire kitérünk

Ez az útmutató bemutatja, hogyan használhatjuk a kétfaktoros hitelesítést az SSH protokollal az illetéktelen hozzáférés megakadályozásához a Fedora 30 munkaállomáshoz. Megpróbálunk bejelentkezni a Fedora szerverünkre az Xubuntu kliens gépről, hogy lássuk, a telepítés a várt módon működik-e. Kezdjük el konfigurálni az SSH-t kétfaktoros hitelesítéssel.

Előfeltételek

- Fedora 30 operációs rendszer a távoli kiszolgálóra, sudo felhasználói fiókkal.

- Xubuntu gép a fenti szerver eléréséhez.

- Mobileszköz, amelyre telepítve van egy Google-Authenticator alkalmazás.

A telepítés áttekintése

- Fedora 30 gép IP-vel: 192.168.43.92

- Xubuntu gép IP-vel: 192.168.43.71

- Mobil eszköz Google-Authenticator alkalmazással.

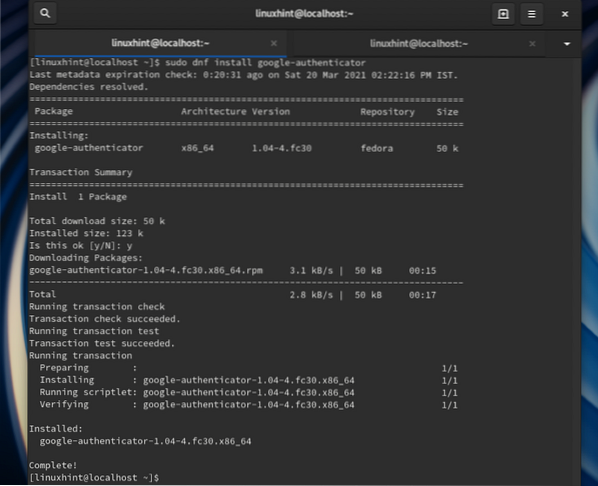

1. lépés. Telepítse a Google-Hitelesítőt a Fedora 30 szerverre a következő paranccsal:

$ sudo dnf install -y google-hitelesítő

2. lépés. Futtassa az alábbi parancsot a Google-Hitelesítő elindításához a szerveren:

$ google-hitelesítőNéhány kérdést tesz fel a szerver konfigurálásához, hogy működjön együtt a mobil eszközével:

Szeretné, ha a hitelesítési tokenek időalapúak lennének (igen / nem) y [Ide írja be az „Y” szót]QR kódot jelenít meg a terminál ablakán; tartsa nyitva ezt a terminálablakot.

3. lépés. Telepítse a Google-Hitelesítő alkalmazást mobileszközére, és nyissa meg. Most kattintson a QR-kód beolvasása lehetőségre.Most összpontosítsa mobil kameráját a QR-kód beolvasására a szerver terminálablakában.

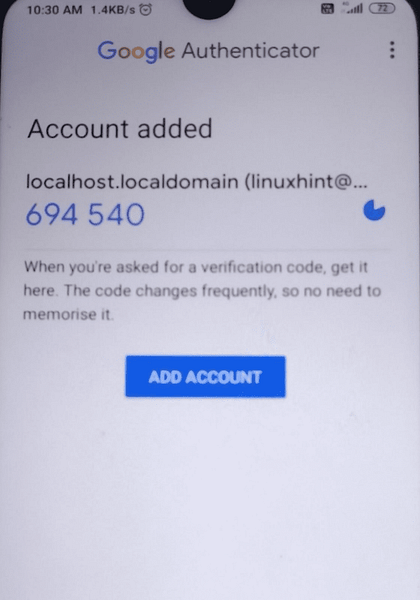

4. lépés. A QR-kód beolvasása után mobilkészüléke hozzáad egy fiókot a szerveréhez, és létrehoz egy véletlenszerű kódot, amely folyamatosan változik az időzítő segítségével, amint az az alábbi képen látható:

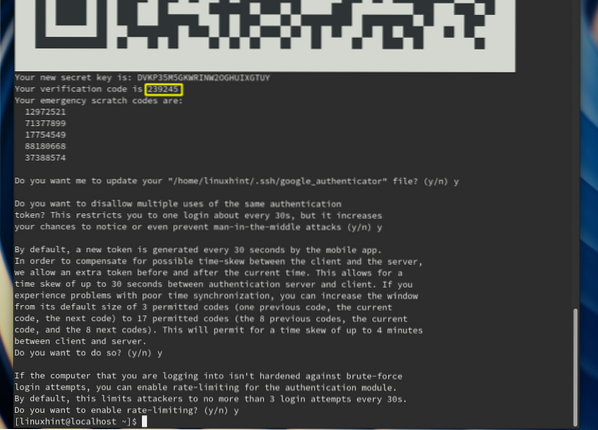

5. lépés. Most térjen vissza a kiszolgáló terminál ablakához, és adja meg itt a mobil eszközén található ellenőrző kódot. Amint a kód megerősítésre kerül, kaparós kódkészletet generál. Ezekkel a karcolási kódokkal lehet bejelentkezni a szerverre arra az esetre, ha elveszítené mobileszközét. Tehát mentse őket egy biztonságos helyre.

6. lépés. A további lépésekben néhány kérdést tesz fel a konfiguráció befejezéséhez. Az alábbiakban a kérdések és válaszaik sorát adtuk meg a beállítás konfigurálásához. Megváltoztathatja ezeket a válaszokat az Ön igényei szerint:

Szeretné, hogy frissítsem a "/ home / linuxhint /.google_authenticator "fájl? (igen / nem) y [ide írja be az „y” -t]Meg akarja tiltani ugyanazon hitelesítési token többféle használatát? Ez körülbelül 30 évenként egy bejelentkezésre korlátoz, de növeli annak esélyét, hogy észrevegye vagy akár megakadályozza a középső ember támadását (igen / nem) y [Ide írja be az „y” szót]

Alapértelmezés szerint 30 másodpercenként új tokent generál a mobilalkalmazás.Az ügyfél és a szerver közötti esetleges időbeli eltérések kompenzálásához engedélyezünk egy extra tokent az aktuális idő előtt és után. Ez akár 30 másodperces időbeli eltérést tesz lehetővé a hitelesítési kiszolgáló és az ügyfél között. Ha problémákat tapasztal a rossz időszinkronizálás miatt, az ablakot az alapértelmezett 3 engedélyezett kódról (egy előző kód, az aktuális kód, a következő kód) 17 megengedett kódra (a 8 előző kód, az aktuális és a következő 8 kód). Ez lehetővé teszi az ügyfelek és a szerverek közötti legfeljebb 4 perces torzulást. Szeretné megtenni? (igen / nem) y [ide írja be az „y” -t]

Ha a számítógép, amelyikbe bejelentkezik, nincs megerõsítve a durva erõvel történõ bejelentkezési kísérletekkel szemben, engedélyezheti a hitelesítési modul sebességkorlátozását. Alapértelmezés szerint ez a támadókat 30 másodpercenként legfeljebb 3 bejelentkezési kísérletre korlátozza. Engedélyezni szeretné a sebességkorlátozást? (igen / nem) y [ide írja be az „y” -t]

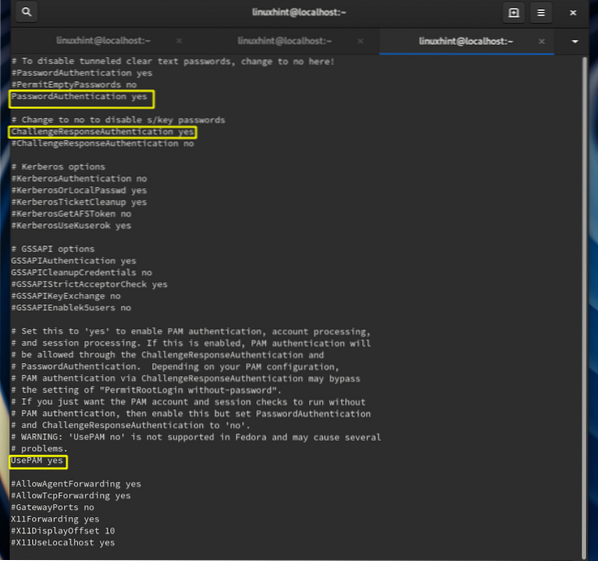

7. lépés. Most nyissa meg az sshd_config fájlt bármely szerkesztővel

$ sudo vi / etc / ssh / sshd_configés hajtsa végre a következő lépéseket:

- Kommentelés nélkül állítsa be a Jelszó hitelesítés hogy igen.

- Kommentelés nélkül állítsa be a ChallengeResponseAuthentication hogy igen.

- Kommentelés nélkül állítsa be a UsePAM hogy igen.

Mentse és zárja be a fájlt.

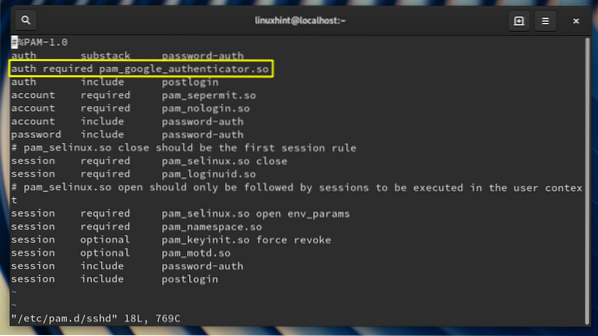

8. lépés. Ezután nyissa meg az / etc / pam.d / sshd fájl

$ sudo vi / etc / pam.d / sshdés adja hozzá a következő sorokat a sor alá ”auth alcsomag jelszó auth:

hitelesítés szükséges pam_google_authenticator.így

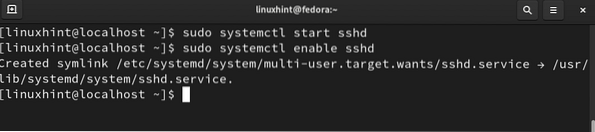

9. lépés. Indítsa el és engedélyezze az SSH szolgáltatást a Fedora szerveren a következő paranccsal:

$ sudo systemctl start sshd$ sudo systemctl enable sshd

A szerver konfigurálásának minden lépése megtörtént. Most áttérünk az ügyfélgépünkre, azaz.e., Xubuntu, esetünkben.

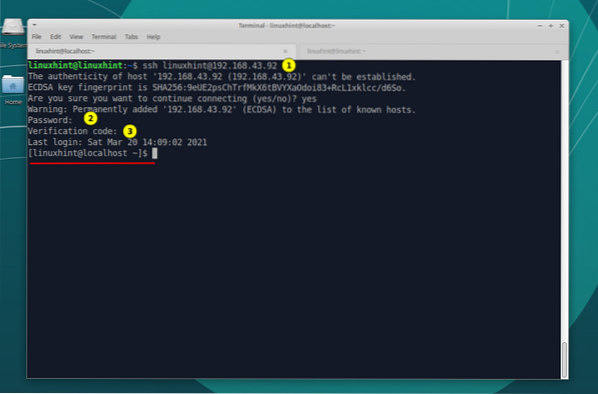

10. lépés. Most próbáljon meg SSH-vel bejelentkezni az Xubuntu gépről a Fedora 30 szerverre:

$ ssh [e-mail védett]

Mint láthatja, az SSH először a szerver jelszavát kéri, majd ellenőrző kódot kér a mobil eszközéről. Miután helyesen beírta az ellenőrző kódot, bejelentkezhet a távoli Fedora szerverre.

Következtetés

Gratulálunk, sikeresen konfiguráltuk az SSH hozzáférést kétfaktoros hitelesítéssel a Fedora 30 OS-en. Az SSH konfigurálható úgy is, hogy csak egy ellenőrző kódot használjon a távoli kiszolgáló jelszava nélküli bejelentkezéshez.

Phenquestions

Phenquestions