A kihasználások típusai

Kihasználások típusai a Metasploitban:

- Aktív

- Passzív

A két kihasználási típus közötti alapvető különbség az, hogy az aktív típus kihasznál egy meghatározott célpontot, mielőtt leállna, míg a passzív típus a kihasználás előtt megvárja, amíg egy bejövő állomás csatlakozik. Ez segít előre megismerni ezeket, mivel a különbség egyértelműbb szerepet játszik, amikor áttér a bonyolultabb művek megírására.

Beállításunk

Az ebben az oktatóanyagban használt szoftver a következőket tartalmazza:

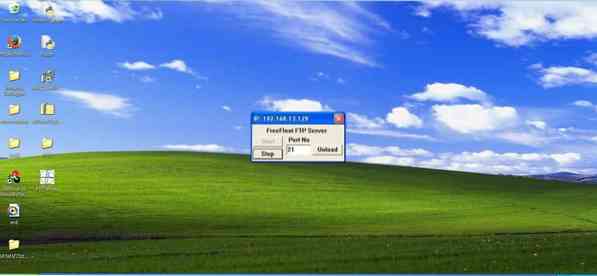

Kihasználás: A rövid útmutató céljaira a freefloat FTP-kiszolgálón már létező biztonsági rést fogunk használni.

Az immunitás hibakeresője: Ezt használják kihasználások és bináris fájlok visszafejtése céljából. Könnyedén jöhet egy jó, online ingyen elérhető hibakereső.

Windows XP 3. szervizcsomag telepítve

Kali Linux: Nyilvánvaló, hogy a vitathatatlan vezető tollvizsgálati segédeszköz.

Mona.py: Python-alapú plugin, amely segít az immunitás hibakeresésében. Töltse le Mona.py, és helyezze át az immunitás hibakereső könyvtárába (a py parancs mappájába).

A folyamat

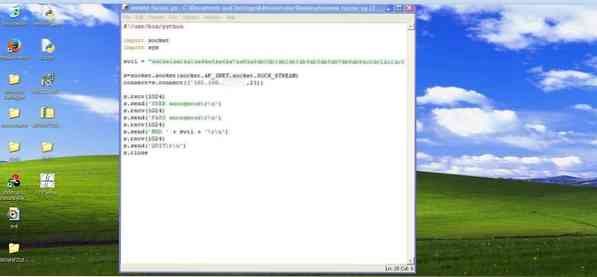

Utánozza Fuzzinget

Pszeudo-fuzzinget hajtunk végre, amely véletlenszerű adatokkal jár a rendszer elárasztásával. 1000 karakterből álló mintát készítünk és felhasználjuk a 21-es port túlterhelésére, mivel ez az FTP szerver parancsportja.

A modul végrehajtása után indítsa el az immunitás hibakeresőt, és ellenőrizze, hogy az EIP felül lett-e írva.

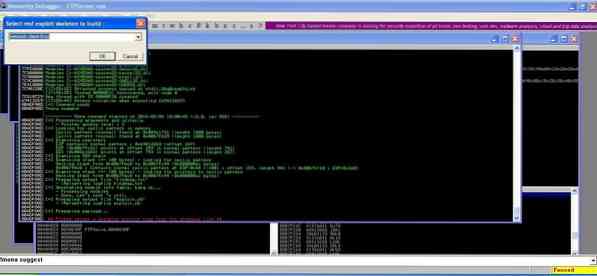

Tűz fel Mona

Az EIP felülírásával tovább folytathatjuk az immunitás hibakeresőjét. Írd be a következőt:

>!Mona javasolja

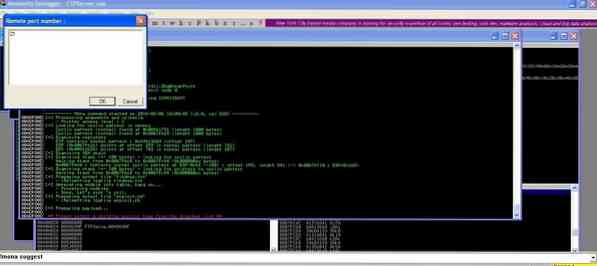

Válassza ki a TCP klienst és a 21. portot a folytatáshoz.

Az Exploit testreszabása

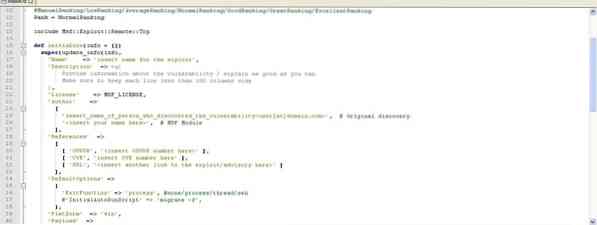

Látni fog egy rubin alapú fájlt, amelyet ennek eredményeként hoztak létre. Bármilyen módon módosíthatja. Itt átnevezzük f-re.rb.

Indítsa el az Exploit Metasploitban

Töltse be a fájlt a Kali Linux-ba, és replikálja a kihasználást a gyökérből a Metasploit keretrendszerbe:

Láthatja, hogy a Metasploit elismeri a változásokat és kompatibilis.

Következtetés

Ez egy mini oktatóanyag volt a Metasploit kihasználásának megírásához. Megbeszéljük a bonyolultabb kihasználásokat, és megnézzük, hogyan íródnak a későbbi cikkekben.

Phenquestions

Phenquestions