jegyzet: ehhez az oktatóanyaghoz az enp2s0 hálózati interfész és a 192-es IP-cím.168.0.2/7-et használtak példaként, cserélje ki a megfelelőre.

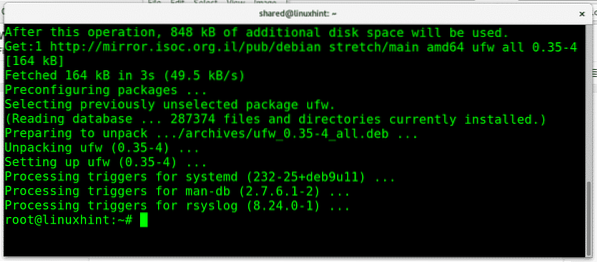

Az ufw telepítése:

Az ufw telepítése a Debian futtatásához:

apt install ufw

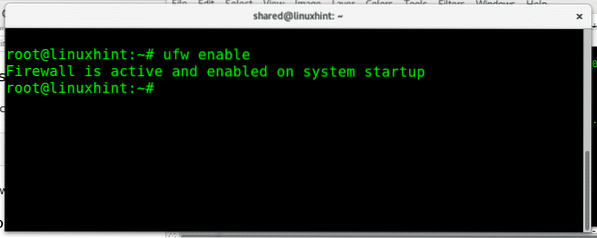

Az UFW futtatásának engedélyezése:

ufw engedélyezése

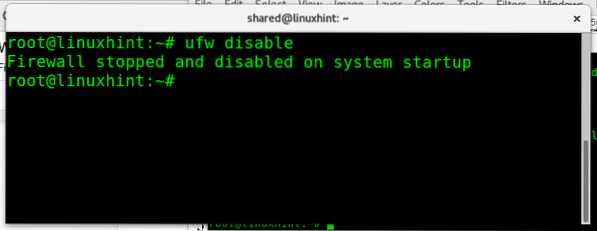

Az UFW futtatásának letiltása:

ufw letiltás

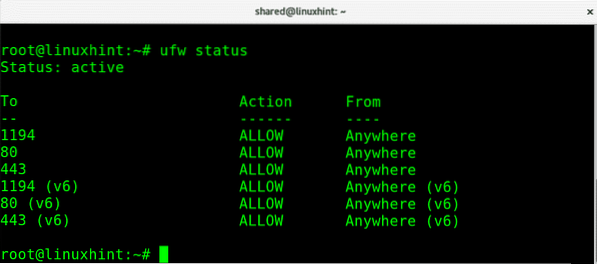

Ha gyorsan ellenőrizni szeretné a tűzfal állapotát:

ufw állapot

Hol:

Állapot: tájékoztatja, ha a tűzfal aktív.

Nak nek: a portot vagy a szolgáltatást mutatja

Akció: a házirendet mutatja

Tól től: megmutatja a lehetséges forgalmi forrásokat.

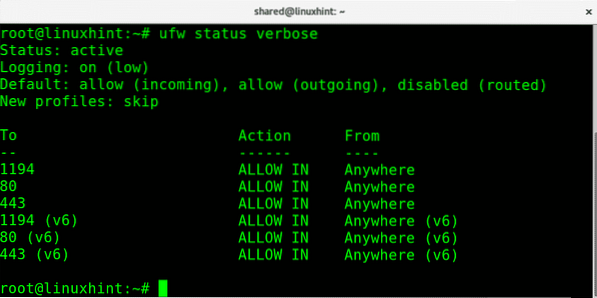

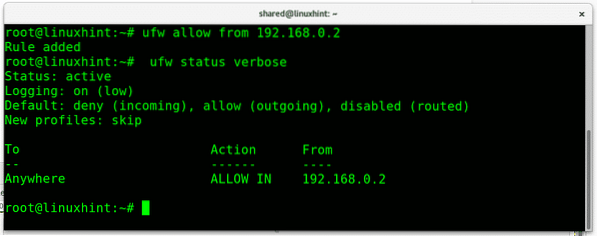

A tűzfal állapotát bőbeszédűséggel is ellenőrizhetjük a futtatással:

ufw állapot bőbeszédű

A tűzfal állapotának megtekintéséhez ez a második parancs az alapértelmezett házirendeket és a forgalom irányát is megjeleníti.

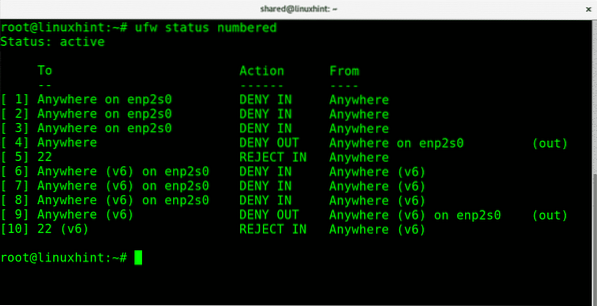

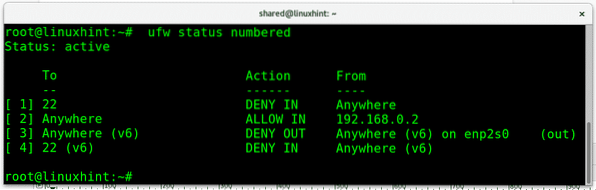

Az „ufw status” vagy „ufw status verbose” tájékoztató képernyőkön kívül minden számozva kinyomtathatjuk az összes szabályt, ha ez segít kezelni őket, ahogy később látni fogja. A futtatott tűzfalszabályok számozott listájának megszerzéséhez:

ufw állapotszámozott

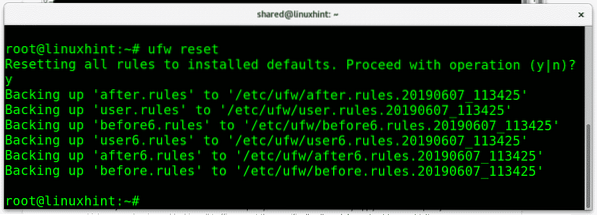

Bármely szakaszban visszaállíthatjuk az UFW beállításait az alapértelmezett konfigurációra a futtatással:

ufw reset

Az ufw szabályok visszaállításakor megerősítést kér. nyomja meg Y megerősítéséhez.

Rövid bevezetés a tűzfalak irányelveihez:

Minden tűzfalon meghatározhatunk egy alapértelmezett házirendet, az érzékeny hálózatok korlátozó házirendet alkalmazhatnak, amely az összes forgalom megtagadását vagy blokkolását jelenti, kivéve a kifejezetten engedélyezett. A korlátozó irányelvekkel ellentétben egy megengedő tűzfal az összes forgalmat elfogadja, kivéve a kifejezetten blokkoltakat.

Például, ha van webszerverünk, és nem akarjuk, hogy a szerver egy egyszerű webhelynél többet szolgáljon ki, akkor korlátozó házirendet alkalmazhatunk, amely a 80 (http) és a 443 (https) port kivételével minden portot blokkol mert alapértelmezés szerint az összes port blokkolva van, kivéve, ha felold egy adott portot. A megengedő tűzfal például egy nem védett kiszolgáló lenne, amelyben csak a bejelentkezési portot blokkoljuk, például a Plesk kiszolgálók 443-as és 22-esét, mivel csak blokkolt portok. Ezenkívül használhatjuk az ufw-t az átirányítás engedélyezéséhez vagy megtagadásához.

Korlátozó és megengedő irányelvek alkalmazása az ufw használatával:

Az ufw run használatával alapértelmezés szerint korlátozhatja az összes bejövő forgalmat:

ufw alapértelmezés szerint megtagadja a bejövőt

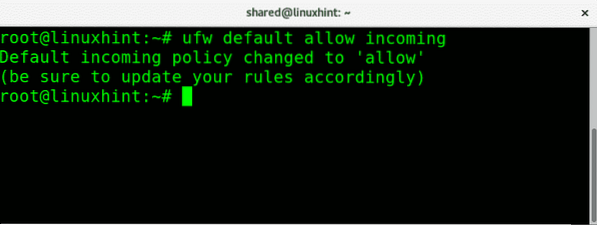

Ennek ellenkezője: az összes bejövő forgalom futtatása:

ufw alapértelmezés szerint engedélyezi a bejövést

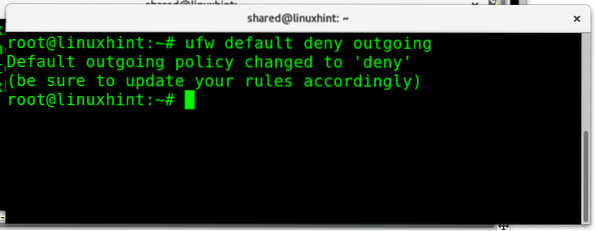

A hálózatunkból érkező összes forgalom blokkolásához a szintaxis hasonló, futtatásához:

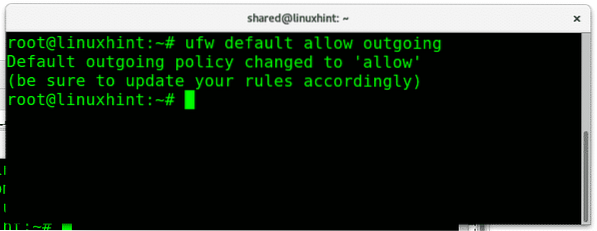

Az összes kimenő forgalom engedélyezéséhez csak atagadni”lehetővé teszi”, Hogy a kimenő forgalom feltétel nélkül futhasson:

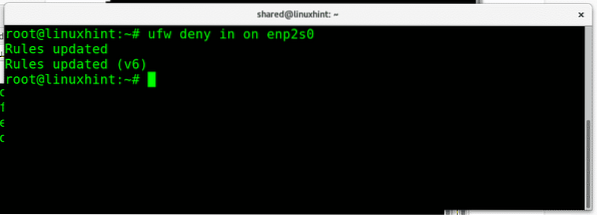

Megengedhetjük vagy megtagadhatjuk a forgalmat bizonyos hálózati interfészeken is, az egyes interfészekre vonatkozó eltérő szabályok betartásával blokkolhatom az összes bejövő forgalmat az általam futtatott ethernet-kártyámról:

ufw tagadja az enp2s0-on

Hol:

ufw= meghívja a programot

tagadni= meghatározza a házirendet

ban ben= bejövő forgalom

enp2s0= az én Ethernet interfészem

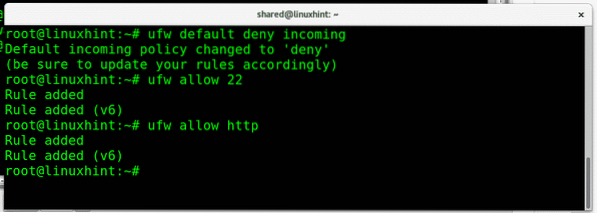

Most alapértelmezett korlátozó házirendet alkalmazok a bejövő forgalomra, majd csak a 80-as és 22-es portot engedélyezem:

ufw alapértelmezés szerint megtagadja a bejövőtufw megengedni 22

ufw engedélyezi a http-et

Hol:

Az első parancs blokkolja az összes bejövő forgalmat, míg a második engedélyezi a bejövő kapcsolatokat a 22-es, a harmadik pedig a 80-as portra. Vegye figyelembe, hogy Az ufw lehetővé teszi számunkra, hogy az alapértelmezett port vagy szolgáltatás neve alapján hívjuk a szolgáltatást. Elfogadhatjuk vagy megtagadhatjuk a 22. vagy az ssh, a 80. vagy a http port csatlakozását.

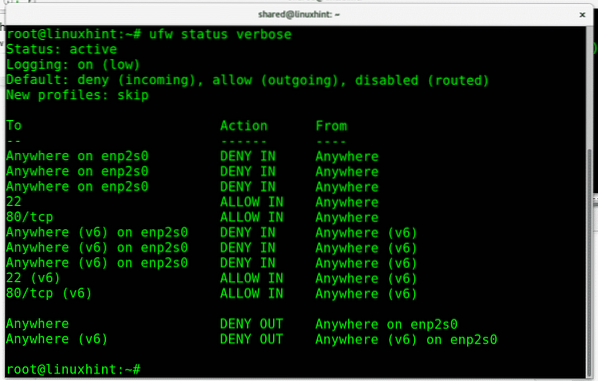

A parancs "ufw állapot bőbeszédű”Megmutatja az eredményt:

Az összes bejövő forgalom megtagadva, míg az általunk engedélyezett két szolgáltatás (22 és http) rendelkezésre áll.

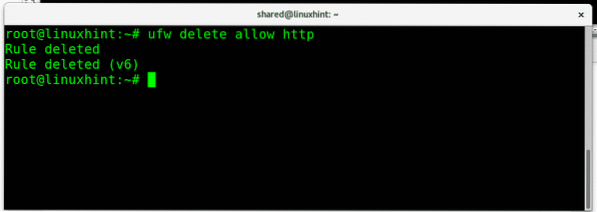

Ha el akarunk távolítani egy adott szabályt, akkor a „töröl”. Az utolsó szabály eltávolítása, amely lehetővé teszi a bejövő forgalomnak a port http futtatását:

ufw törlés engedélyezze a http-et

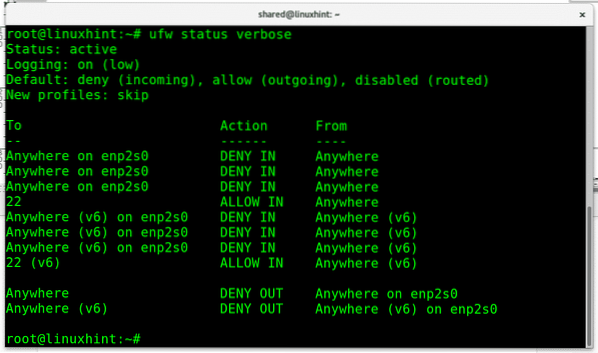

Ellenőrizzük, hogy a http-szolgáltatások továbbra is elérhetők-e, vagy blokkolva vannak-e futtatással ufw állapot bőbeszédű:

A 80-as port már nem jelenik meg kivételként, csak a 22-es.

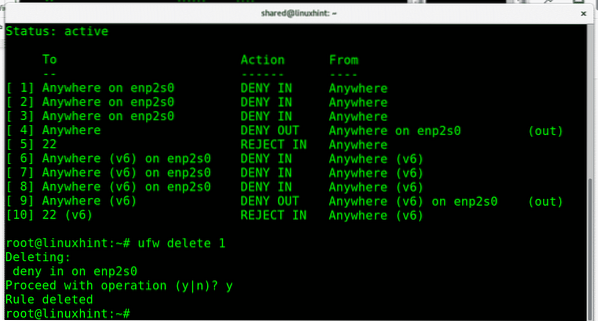

Törölhet egy szabályt is, ha csak meghívja annak számszerű azonosítóját, amelyet a „ufw állapotszámozott”Már említettem, ebben az esetben eltávolítom a TAGADNI házirend az enp2s0 Ethernet kártya bejövő forgalmához:

ufw törlés 1

Megerősítést kér, és folytatja, ha megerősítik.

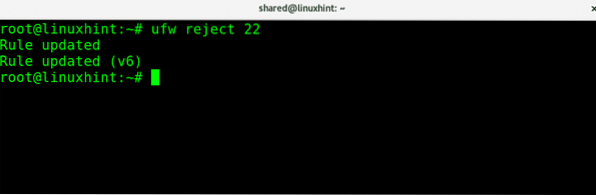

Továbbá TAGADNI használhatjuk a paramétert ELUTASÍT amely tájékoztatja a másik felet a kapcsolat megtagadásáról, a ELUTASÍT az ssh kapcsolatait futtathatjuk:

ufw elutasítja 22

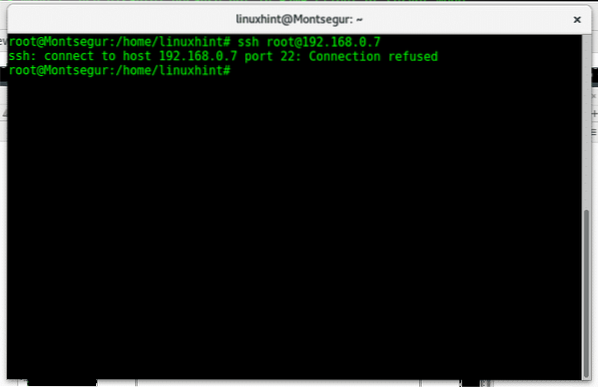

Aztán, ha valaki megpróbál hozzáférni a 22-es portunkhoz, értesítést kap a kapcsolat elutasításáról, mint az alábbi képen látható.

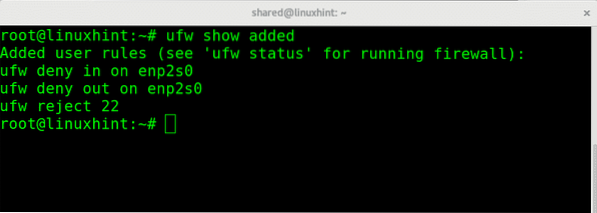

Bármely szakaszban futtatásával ellenőrizhetjük a hozzáadott szabályokat az alapértelmezett konfiguráció felett:

ufw show hozzáadva

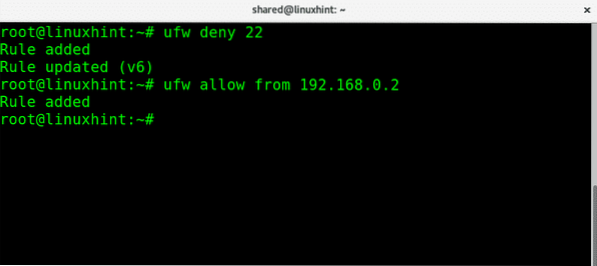

Az összes kapcsolatot megtagadhatjuk, miközben megadhatunk konkrét IP-címeket, a következő példában elutasítok minden kapcsolatot a 22. porthoz, az IP 192 kivételével.168.0.2, amelyek csak akkor tudnak csatlakozni:

ufw tagadja 22ufw 192-től engedélyezi.168.0.2

Most, ha ellenőrizzük az ufw állapotát, látni fogja, hogy a 22. portra érkező összes forgalom megtagadva (1. szabály), miközben engedélyezve van a megadott IP-re (2. szabály)

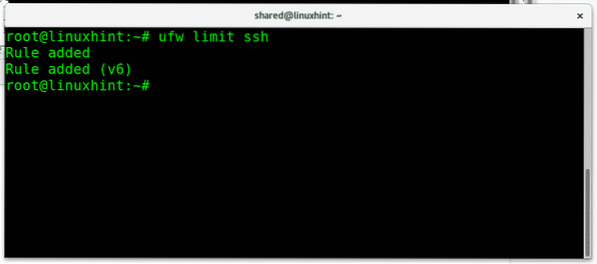

Korlátozhatjuk a bejelentkezési kísérleteket a durva erőszakos támadások megelőzésére, ha korlátot futtatunk:

ufw limit ssh

Ennek az oktatóanyagnak a befejezéséhez és az ufw nagylelkűségének megbecsüléséhez emlékezzünk arra, hogy az iptables használatával egyetlen IP kivételével minden forgalmat megtagadhatnánk:

iptables -A KIMENET -d 192.168.0.2 -j ELFOGADÁS

iptables -P INPUT DROP

iptables -P OUTPUT DROP

Ugyanezt el lehet érni csak 3 rövidebb és legegyszerűbb vonallal az ufw használatával:

ufw alapértelmezés szerint megtagadja a bejövőtufw alapértelmezés szerint kimenő letiltása

ufw 192-től engedélyezi.168.0.2

Remélem, hasznosnak találta ezt az ufw bevezetést. Az UFW-vel kapcsolatos bármilyen kérdés vagy bármilyen Linux-os kérdés előtt forduljon hozzánk bizalommal támogatási csatornánkon keresztül a https: // support címen.linuxhint.com.

Kapcsolódó cikkek

Iptable kezdőknek

Konfigurálja a Snort IDS-t és hozzon létre szabályokat

Phenquestions

Phenquestions