A Wireshark a tényleges átvezető eszköz számos hálózati problémára, amelyek a hálózati hibaelhárítástól, a biztonsági problémák vizsgálatától, egy gyanús alkalmazás hálózati forgalmának ellenőrzésétől, a protokoll-implementációk hibakeresésétől, a hálózati protokollok tanulási céljaitól stb.

A Wireshark projektet 1998-ban indították el. A globális hálózati szakértő önkéntes hozzájárulásának köszönhetően továbbra is frissíti az új technológiákat és a titkosítási szabványokat. Ezért messze az egyik legjobb csomagelemző eszköz, amelyet különböző kormányzati szervek, oktatási intézmények és non-profit szervezetek szokásos kereskedelmi eszközként használnak.

A Wireshark eszköz gazdag funkciókból áll. Néhány közülük a következő:

- Multiplatform: elérhető Unix, Mac és Window rendszerekhez.

- Csomagokat rögzít különféle hálózati adathordozókról, azaz.e., Vezeték nélküli LAN, Ethernet, USB, Bluetooth stb.

- Megnyitja azokat a csomagfájlokat, amelyeket más programok, például Oracle snoop és atmsnoop, Nmap, tcpdump, Microsoft Network Monitor, SNORT és sok más által elfoglaltak.

- Különböző formátumokban menti és exportálja a rögzített csomagadatokat (CSV, XML, sima szöveg, stb.).).

- Leírás-támogatást nyújt az olyan protokollokhoz, mint az SSL, a WPA / WPA2, az IPsec és még sok más.

- Ez magában foglalja a rögzítési és megjelenítési szűrőket.

A Wireshark azonban nem figyelmeztet semmilyen rosszindulatú tevékenységre. Ez csak abban segít, hogy megvizsgálja és azonosítsa, mi történik a hálózatán. Ezenkívül csak a hálózati protokollt / tevékenységeket elemzi, és nem végez semmilyen egyéb tevékenységet, például csomagok küldését / elfogását.

Ez a cikk egy alapos oktatóanyagot tartalmaz, amely az alapokkal kezdődik (i.e., szűrés, Wireshark hálózati rétegek stb.), és a forgalomelemzés mélységébe vezet.

Wireshark szűrők

A Wireshark nagy teljesítményű szűrőmotorokkal, Capture Filters és Display Filters szűrőkkel távolítja el a zajokat a hálózatból vagy a már elfogott forgalmat. Ezek a szűrők leszűkítik a nem kívánt forgalmat, és csak azokat a csomagokat jelenítik meg, amelyeket látni szeretne. Ez a szolgáltatás segít a hálózati rendszergazdáknak a felmerülő problémák elhárításában.

Mielőtt belemennénk a szűrők részleteibe. Abban az esetben, ha kíváncsi arra, hogyan rögzítse a hálózati forgalmat szűrő nélkül, nyomja meg a Ctrl + E billentyűkombinációt, vagy lépjen a Wireshark felület Capture opciójához, és kattintson a Start gombra.

Most mélyedjünk el a rendelkezésre álló szűrők között.

Capture Filter

A Wireshark támogatást nyújt a nyers csomagrögzítés méretének csökkentésében azáltal, hogy lehetővé teszi Capture Filter használatát. De csak a szűrőnek megfelelő csomag forgalmat rögzíti, és a többi részt figyelmen kívül hagyja. Ez a szolgáltatás segít figyelemmel kísérni és elemezni egy adott alkalmazás forgalmát a hálózat használatával.

Ne keverje össze ezt a szűrőt a kijelző szűrőivel. Ez nem kijelző szűrő. Ez a szűrő megjelenik a főablakban, amelynek beállításához a csomagrögzítés megkezdése előtt van szükség. Ezenkívül nem módosíthatja ezt a szűrőt a rögzítés során.

Mehet a Elfog az interfész opcióját, és válassza a lehetőséget Szűrők rögzítése.

A rendszer kéri egy ablakot, amint az a pillanatképen látható. Bármelyik szűrőt kiválaszthatja a szűrők listájáról, vagy a gombra kattintva hozzáadhat / létrehozhat egy új szűrőt + gomb.

Példák a hasznos Capture Filters listára:

- host ip_cím - rögzíti a forgalmat, csak az adott kommunikáló IP-cím között

- nettó 192.168.0.0/24 - rögzíti az IP-címtartományok / CIDR-ek közötti forgalmat

- 53-as kikötő - rögzíti a DNS-forgalmat

- tcp portrange 2051-3502 - rögzíti a TCP forgalmat a 2051-3502 port tartományból

- kikötő nem 22 és nem 21 - rögzítse az összes forgalmat az SSH és az FTP kivételével

Kijelző szűrő

A kijelzőszűrők lehetővé teszik néhány csomag elrejtését a már elfogott hálózati forgalom elől. Ezek a szűrők hozzáadhatók a rögzített lista fölé, és menet közben módosíthatók. Mostantól vezérelheti és szűkítheti a koncentrálni kívánt csomagokat, miközben elrejti a felesleges csomagokat.

Szűrőket adhat hozzá a kijelző szűrő eszköztárához, közvetlenül az első ablaktábla felett, amely csomaginformációkat tartalmaz. Ez a szűrő használható csomagok megjelenítésére protokoll, forrás IP cím, cél IP cím, portok, mezők értéke és információi, mezők összehasonlítása és még sok más alapján.

Úgy van! Szűrők kombinációját felépítheti olyan logikai operátorokkal, mint a ==.!=, ||, && stb.

Az alábbiakban bemutatunk néhány példát egyetlen TCP protokoll és egy kombinált szűrő megjelenítési szűrőire:

Hálózati rétegek a Wiresharkban

A csomagellenőrzésen kívül a Wireshark olyan OSI-rétegeket mutat be, amelyek segítenek a hibaelhárítási folyamatban. A Wireshark fordított sorrendben jeleníti meg a rétegeket, például:

- Fizikai réteg

- Adatkapcsolati réteg

- Hálózati réteg

- Szállítási réteg

- Alkalmazási réteg

Vegye figyelembe, hogy a Wireshark nem mindig mutatja a fizikai réteget. Most minden egyes rétegben ásni fogunk, hogy megértsük a csomagelemzés fontos szempontját és azt, hogy az egyes rétegek mit mutatnak be a Wiresharkban.

Fizikai réteg

A következő pillanatképben látható fizikai réteg bemutatja a keret fizikai összefoglalását, például a hardveres információkat. Hálózati rendszergazdaként általában nem von ki információkat ebből a rétegből.

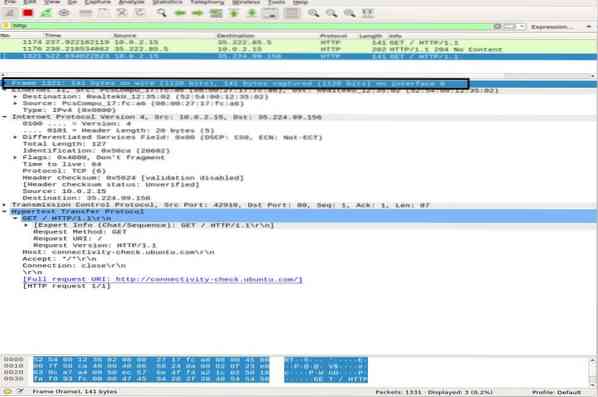

Adatkapcsolati réteg

A következő adatkapcsolati réteg tartalmazza a forrás és a cél hálózati kártya címét. Viszonylag egyszerű, mivel csak a laptopról szállítja a keretet az útválasztóhoz vagy a fizikai közegben lévő következő szomszédos kerethez.

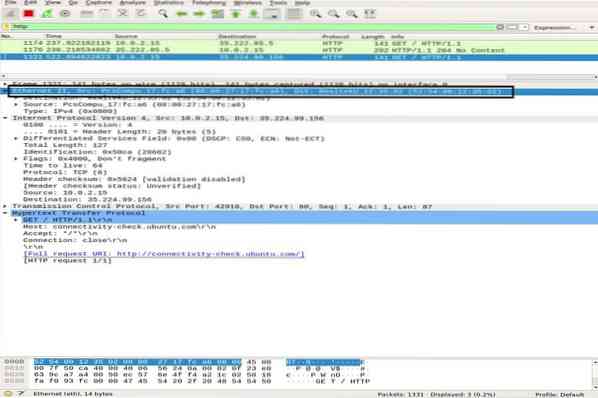

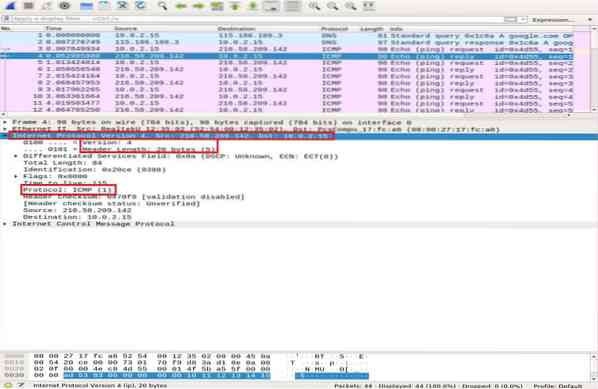

Hálózati réteg

A hálózati réteg bemutatja a forrás és a cél IP címét, az IP verziót, a fejléc hosszát, a csomag teljes hosszát és rengeteg egyéb információt.

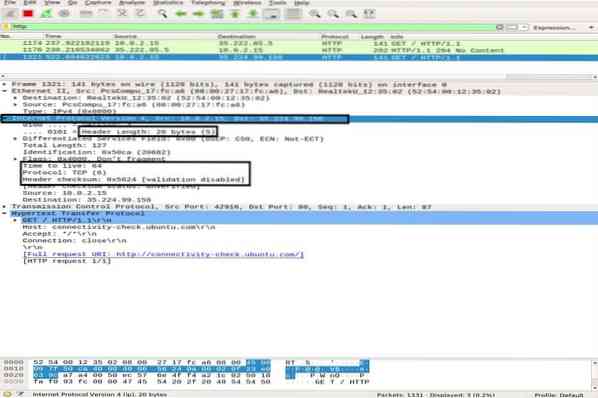

Szállítási réteg

Ebben a rétegben a Wireshark információkat jelenít meg a szállítási rétegről, amely az SRC portból, a DST portból, a fejléc hosszából és az egyes csomagokhoz változó sorszámból áll.

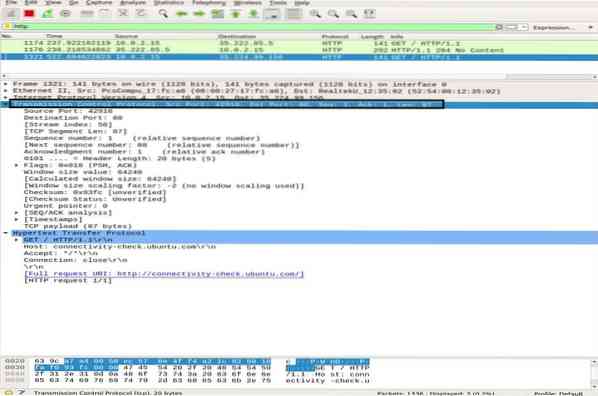

Alkalmazási réteg

Az utolsó rétegben láthatja, hogy milyen típusú adatokat küldenek a médiumon, és melyik alkalmazást használják, például FTP, HTTP, SSH stb.

Forgalomelemzés

ICMP forgalomelemzés

Az ICMP-t a hibajelentéshez és teszteléshez használják annak megállapításával, hogy az adatok időben elérik-e a kívánt rendeltetési helyet vagy sem. A Ping segédprogram ICMP üzenetekkel teszteli az eszközök közötti kapcsolat sebességét, és beszámol arról, hogy a csomag mennyi ideig tart, míg célba ér, majd visszatér.

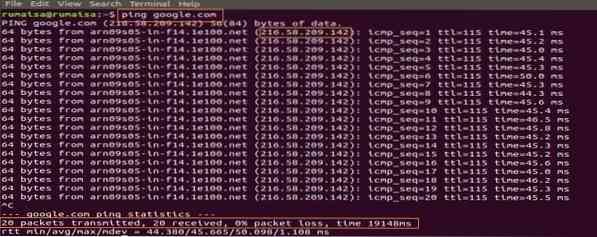

A ping ICMP_echo_request üzenetet használ a hálózaton lévő eszközre, és az eszköz ICMP_echo_reply üzenettel válaszol. Csomagok rögzítéséhez a Wiresharkon indítsa el a Wireshark Capture funkcióját, nyissa meg a terminált, és futtassa a következő parancsot:

ubuntu $ ubuntu: ~ $ ping google.comHasználat Ctrl + C hogy befejezzük a Wireshark csomag-elfogási folyamatát. Az alábbi pillanatképben észreveheti a ICMP-csomag elküldve = ICMP-csomag érkezett 0% -os csomagvesztéssel.

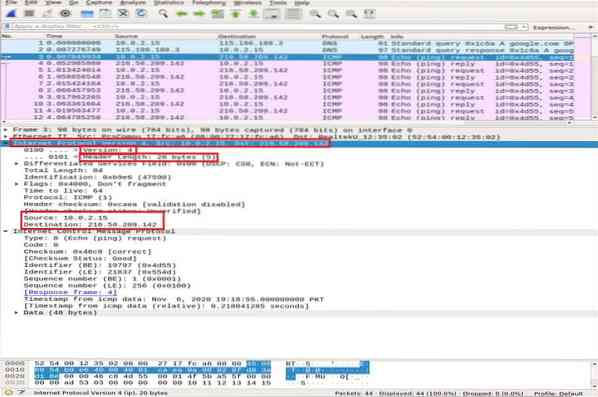

A Wireshark rögzítési ablaktáblában válassza ki az első ICMP_echo_request csomagot, és figyelje meg a részleteket a Wireshark középső ablaktábla megnyitásával.

A Hálózati rétegben észreveheti a forrást Src mint az én ip_címem, míg a cél Dst Az ip_cím a Google szerveré, míg az IP réteg a protokollt ICMP-ként említi.

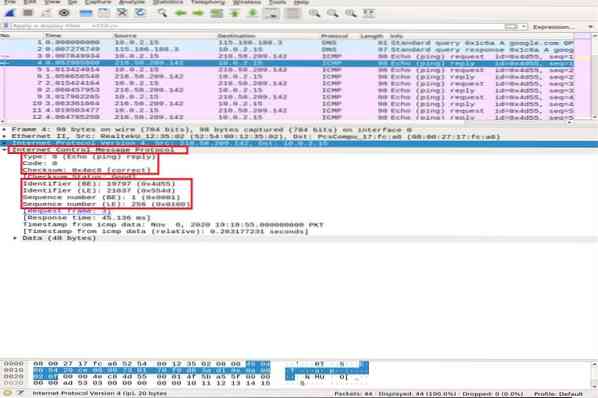

Most nagyítjuk az ICMP csomag részleteit az Internet Control Message Protocol kibővítésével, és dekódoljuk az alábbi pillanatkép kiemelt négyzeteit:

- Típus: A 8 bites 08-bites mező Echo kérés üzenetet jelent

- Kód: ICMP csomagok esetén mindig nulla

- ellenőrző összeg: 0x46c8

- Azonosító szám (BE): 19797

- Azonosító szám (LE): 21837

- Szekvenciaszám (BE): 1

- Szekvenciaszám (LE): 256

Az azonosító és a sorszámok össze vannak hangolva, hogy elősegítsék az echo kérésekre adott válaszok azonosítását. Hasonlóképpen, a csomagátvitel előtt kiszámítják az ellenőrző összeget és hozzáadják a mezőhöz, hogy összehasonlítsák őket a fogadott adatcsomag ellenőrző összegével.

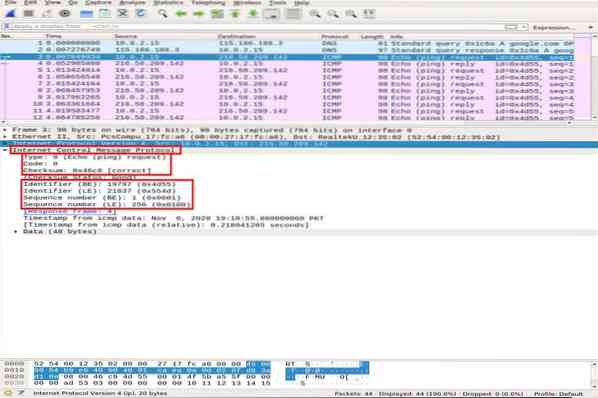

Most az ICMP válaszcsomagban vegye észre az IPv4 réteget. A forrás és a cél címe felcserélődött.

Az ICMP rétegben ellenőrizze és hasonlítsa össze a következő fontos mezőket:

- Típus: 0-ra állított 08 bites mező Echo válaszüzenetet jelent

- Kód: mindig 0 az ICMP csomagokhoz

- ellenőrző összeg: 0x46c8

- Azonosító szám (BE): 19797

- Azonosító szám (LE): 21837

- Szekvenciaszám (BE): 1

- Szekvenciaszám (LE): 256

Észreveheti, hogy az ICMP válasza ugyanazt a kérés ellenőrző összeget, azonosítót és sorozatszámot visszhangozza.

HTTP forgalomelemzés

A HTTP egy Hypertext Transfer alkalmazásréteg-protokoll. A világháló használja, és meghatározza azokat a szabályokat, amikor a HTTP kliens / szerver HTTP parancsokat továbbít / fogad. A leggyakrabban használt HTTP módszerek, pl. POST és GET:

POST: ezt a módszert arra használják, hogy bizalmas információkat küldjön a szervernek, amelyek nem jelennek meg az URL-ben.

KAP: ezt a módszert általában az adatok lekérésére használják a címsávból egy webkiszolgálóról.

Mielőtt jobban belemerülnénk a HTTP csomag elemzésébe, először röviden bemutatjuk a TCP háromirányú kézfogást a Wiresharkban.

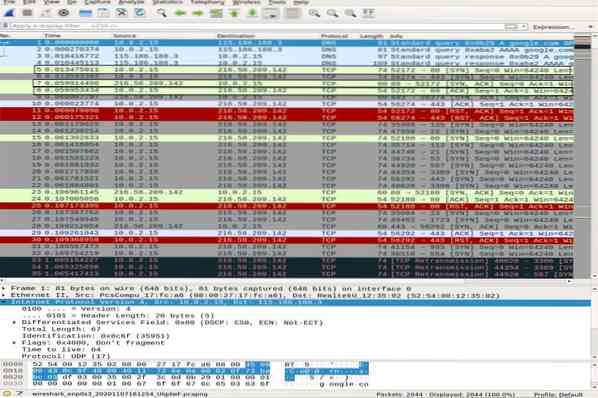

TCP háromirányú kézfogás

Háromirányú kézfogásban az ügyfél kapcsolatot kezdeményez egy SYN csomag küldésével és egy SYN-ACK válasz fogadásával a szervertől, amelyet az ügyfél nyugtáz. Az Nmap TCP connect scan paranccsal szemléltetjük a kliens és a szerver közötti TCP kézfogást.

ubuntu $ ubuntu: ~ $ nmap -sT google.comA Wireshark csomagrögzítő ablaktábláján görgessen az ablak tetejére, és vegye észre az egyes portok alapján létrehozott háromirányú kézfogásokat.

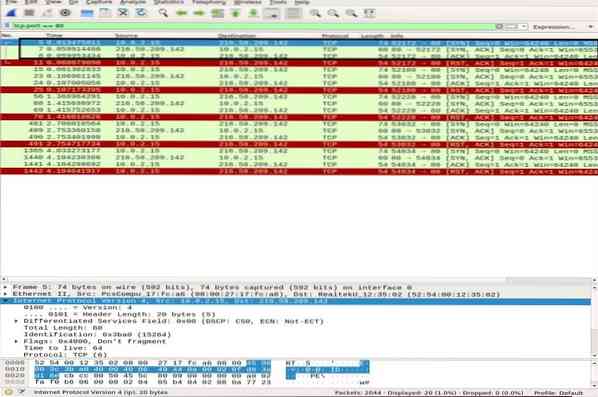

Használja a tcp.port == 80 szűrő, hogy a kapcsolat létrejött-e a 80-as porton keresztül. Észreveheti a teljes háromirányú kézfogást, azaz.e., SYN, SYN-ACK, és ACK, a pillanatkép tetején kiemelve, megbízható kapcsolatot szemléltetve.

HTTP csomagelemzés

A HTTP csomagelemzéshez lépjen a böngészőjébe, és illessze be a Wireshark dokumentáció URL-jét: http: // www.gofrisütő.com és töltse le a felhasználói kézikönyv PDF-jét. Addig a Wiresharknak rögzítenie kell az összes csomagot.

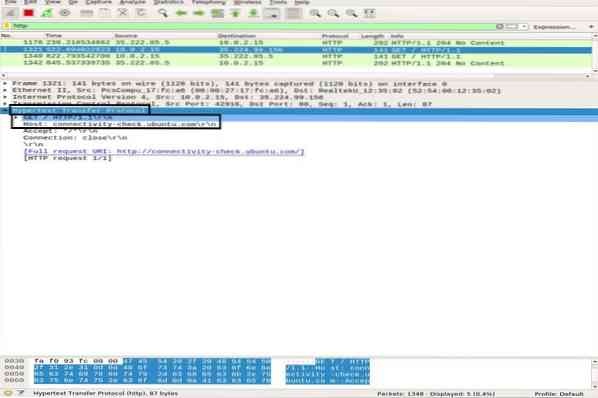

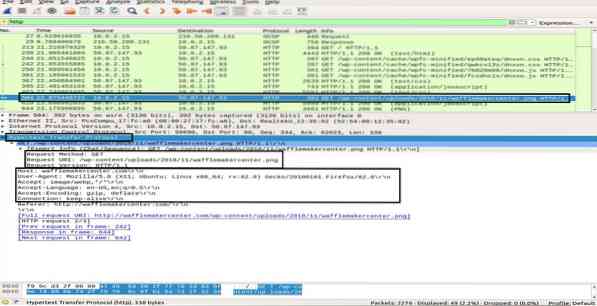

Alkalmazzon egy HTTP szűrőt, és keresse meg a HTTP GET az ügyfél által a szervernek küldött kérés. A HTTP csomag megtekintéséhez válassza ki azt, és bontsa ki az alkalmazásréteget a középső ablaktáblán. Nagyon sok fejléc lehet egy kérésben, a webhelytől és a böngészőtől függően. A kérésünkben jelen lévő fejléceket az alábbi pillanatképben elemezzük.

- Kérési módszer: a HTTP kérési módszer a GET

- Házigazda: azonosítja a szerver nevét

- Felhasználó-ügynök: tájékoztat az ügyféloldali böngésző típusáról

- Elfogadás, Elfogadás-Kódolás, Elfogadás-Nyelv: tájékoztatja a szervert a fájltípusról, az ügyfél oldalán elfogadott kódolásról, i.e., gzip stb., és az elfogadott nyelv

- Gyorsítótár-vezérlés: megmutatja, hogyan tárolják a kért információkat a gyorsítótárban

- Pragma: megmutatja a cookie nevét és értékeit, amelyeket a böngésző a weboldal számára tart

- Kapcsolat: fejléc, amely ellenőrzi, hogy a kapcsolat nyitva marad-e a tranzakció után

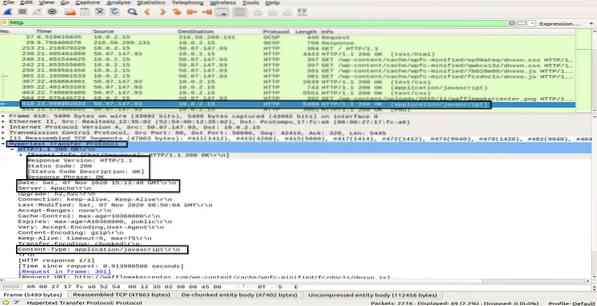

Ban,-ben HTTP OK csomagot szerverről kliensre, a Hypertext Transfer Protocol réteg információinak megfigyelése azt mutatja, hogy200 OK„. Ez az információ a normális sikeres átutalást jelzi. A HTTP OK csomagban különböző fejléceket figyelhet meg a HTTP GET csomag. Ezek a fejlécek információkat tartalmaznak a kért tartalomról.

- Válasz verzió: tájékoztat a HTTP verzióról

- Állapotkód, válaszfázis: a szerver küldte

- Dátum: az idő, amikor a szerver megkapta a HTTP GET csomagot

- Szerver: szerver adatai (Nginx, Apache stb.)

- Tartalom típus: a tartalom típusa (json, txt / html stb.)

- Tartalom hossza: a tartalom teljes hossza; fájlunk 39696 bájt

Ebben a szakaszban megtudhatta, hogyan működik a HTTP, és mi történik, amikor tartalmat kérünk az internetről.

Következtetés

A Wireshark a legnépszerűbb és leghatékonyabb hálózati szippantó és elemző eszköz. Széles körben használják a különféle szervezetek és intézetek napi csomagelemzési feladataiban. Ebben a cikkben a Wireshark Ubuntu néhány kezdő és közepes szintű témáját tanulmányoztuk. Megtanultuk a Wireshark által a csomagelemzéshez kínált szűrők típusát. Áttekintettük a Wireshark hálózati réteg modelljét, és mélyreható ICMP és HTTP csomag elemzést végeztünk.

Ennek az eszköznek a különböző szempontjai megtanulása és megértése azonban hosszú nehéz út. Ezért rengeteg más online előadás és oktatóanyag áll rendelkezésre, amelyek segítenek a Wireshark egyes témáiban. Kövesse a Wireshark webhelyén elérhető hivatalos felhasználói útmutatót. Ezenkívül, miután elkészítette a protokoll-elemzés alapvető ismereteit, azt is javasoljuk, hogy használjon olyan eszközt, mint a Varonis, amely rámutat a lehetséges fenyegetésre, majd a Wireshark segítségével vizsgálja meg a jobb megértés érdekében.

Phenquestions

Phenquestions