Mi a hálózati behatolás tesztelése?

Az elavult kód, a funkciók hozzáadása, a rossz konfigurációk vagy az innovatív sértő módszerek kifejlesztése „gyengeségeket” eredményezhet, amelyeket rosszindulatú kódok képesek kihasználni egy távoli (vagy helyi) célpont elérése vagy művelet végrehajtása érdekében. Ezeket a „gyengeségeket” „sérülékenységeknek” vagy „biztonsági lyukaknak” nevezzük.

A penetrációs teszt vagy tollpróba a cél (egy szerver, egy weboldal, egy mobiltelefon stb.) Auditálása a biztonsági lyukak elsajátítása érdekében, amelyek lehetővé teszik a támadó számára, hogy behatoljon a céleszközbe, lehallgassa a kommunikációt vagy megsértse alapértelmezett adatvédelem vagy biztonság.

Az operációs rendszer (OS) és a szoftver frissítésének fő oka az, hogy megakadályozzuk a biztonsági rések „fejlesztését” a régi kód eredményeként.

A biztonsági rések néhány példája lehet a jelszó erőssége, a belépési kísérletek, az exponált sql táblák stb. Ez a Microsoft Index Server ikonikus biztonsági rése puffert használ ki a Windows dll fájlkódjában, lehetővé téve a távoli kódfuttatást olyan rosszindulatú kódokkal, mint a CodeRed féreg, úgy tervezték, mint más férgek, hogy kihasználják ezt a hibás kóddarabot.

A biztonsági rések és biztonsági rések naponta vagy hetente jelentkeznek, sok operációs rendszerben, kivéve az OpenBSD-t, a Microsoft Windows pedig a szabályt, ezért a behatolási tesztelés az egyik fő feladat, amelyet a rendszergazdának vagy az érintett felhasználónak el kell végeznie.

Népszerű eszközök tesztelése

Nmap: Nmap (Network Mapper) néven ismert Sysadmin svájci kés, valószínűleg a legfontosabb és alapvető hálózati és biztonsági ellenőrzési eszköz. Az Nmap egy portolvasó, amely képes megbecsülni a cél operációs rendszer (lábnyom) és a portok mögött meghallgató szoftver identitását. Tartalmaz egy plugins csomagot, amely lehetővé teszi a behatolás tesztelését a durva erő, a sebezhetőségek stb. 30 Nmap példát láthat a címen https: // linuxhint.com / 30_nmap_examples /.

GSM / OpenVas: A GreenBone Security Manager vagy az OpenVas a Nessus Security Scanner ingyenes vagy közösségi verziója. Ez egy nagyon teljes és barátságos felhasználói szkenner, amely könnyen használható a sebezhetőségek, a konfigurációs hibák és általában a célpontok biztonsági réseinek azonosítására. Bár az Nmap képes megtalálni a sebezhetőségeket, a bővítmények frissített elérhetőségére és a felhasználó bizonyos képességeire van szükség. Az OpenVas rendelkezik intuitív webes felülettel, de az Nmap továbbra is kötelező eszköz minden hálózati rendszergazdának.

Metasploit: A Metasploit fő funkciója a támadások végrehajtása veszélyeztetett célpontok ellen, a Metasploit azonban felhasználható biztonsági rések keresésére vagy azok megerősítésére. Ezen felül az Nmap által futtatott vizsgálatok eredményei, az OpenVas és más biztonsági szkennerek importálhatók a Metasploitba, hogy azokat kihasználják.

Ez csak 3 példa a biztonsági eszközök hatalmas listájára. Mindenkinek nagyon ajánlott ezt megtartani A Hálózati biztonsági eszközök legnépszerűbb listája mint a hackelés vagy a biztonsági eszközök fő forrása.

Nmap behatolási teszt példa:

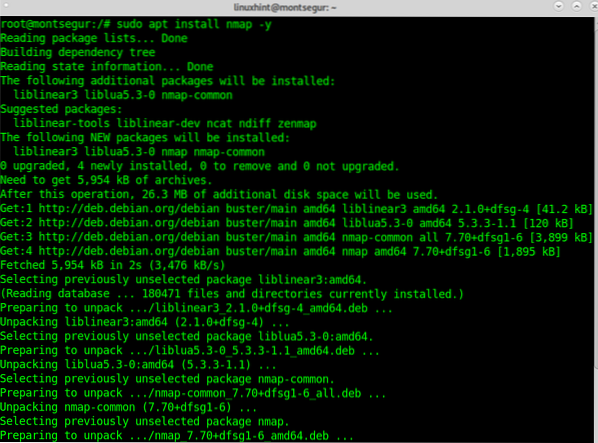

A Debian rendszerek futtatásával kezdhetjük:

# apt install nmap -y

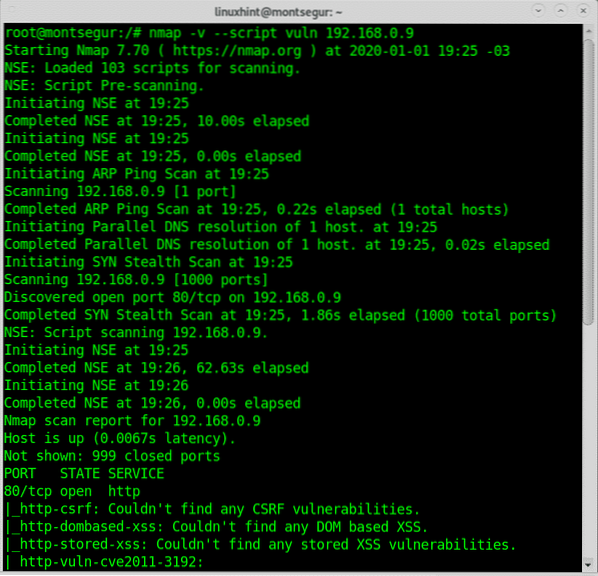

A telepítés után az Nmap behatolási tesztelésének első lépése ebben az oktatóanyagban a biztonsági rések ellenőrzése a vuln beépülő modul található az Nmap NSE-ben (Nmap Scripting Engine). Az Nmap ezzel a bővítménnyel történő futtatásának szintaxisa:

# nmap -v - index vulnAz én esetemben futni fogok:

# nmap -v --cript vuln 192.168.0.9

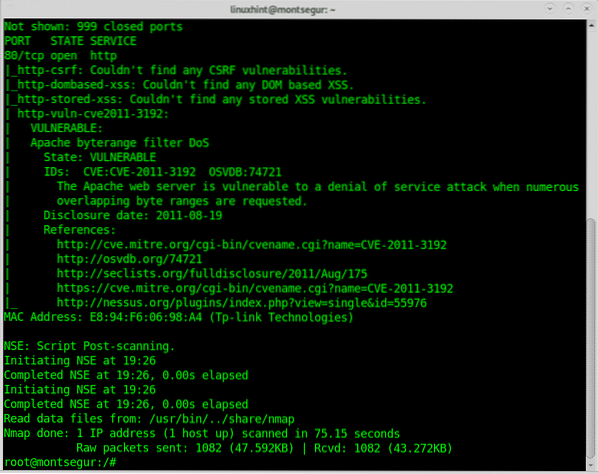

Az alábbiakban látni fogja, hogy az Nmap olyan sebezhetőséget talált, amely kiszolgáltatta a szolgáltatásmegtagadási támadásokat a megcélzott eszköznek.

A kimenet hivatkozásokat tartalmaz a sebezhetőségre, erre az esetre részletes információkat találok https: // nvd.nist.gov / vuln / detail / CVE-2011-3192.

A következő példa egy toll teszt végrehajtását mutatja be az OpenVas használatával. Az oktatóanyag végén további útmutatásokat találhat az Nmap alkalmazással.

Példa az Openvas behatolási tesztelésére:

Először is az OpenVas-szal töltse le a Greenbone közösségi kiadást a https: // dl.zöldcsont.net / letöltés / VM / gsm-ce-6.0.0.iso a VirtualBox használatával.

Ha útmutatásra van szüksége a VirtualBox telepítéséhez a Debian olvasásakor https: // linuxhint.com / install_virtualbox6_debian10 / és térjen vissza közvetlenül a telepítés befejezése után, mielőtt beállítja a Vendég vagy a Virtuális operációs rendszert.

A VirtualBoxon kövesse az utasításokat

Válassza ki a következő opciókat a VirtualBox varázslóban kézzel az „Új” segítségével:

- Típus: Linux

- Verzió: Egyéb Linux (64bit)

- Memória: 4096 MB

- Merevlemez: 18 GB

- CPU-k: 2

Most hozzon létre egy új merevlemezt a virtuális géphez.

Ügyeljen arra, hogy a hálózati kapcsolat kívül-belül és kívülről működjön: A rendszerhez internet-hozzáférésre van szükség a beállításhoz. A rendszerek webes felületének használatához hozzáférnie kell ahhoz a rendszerhez, ahol a böngésző fut.

A hangot, az USB-t és a hajlékonylemezt le kell tiltani.

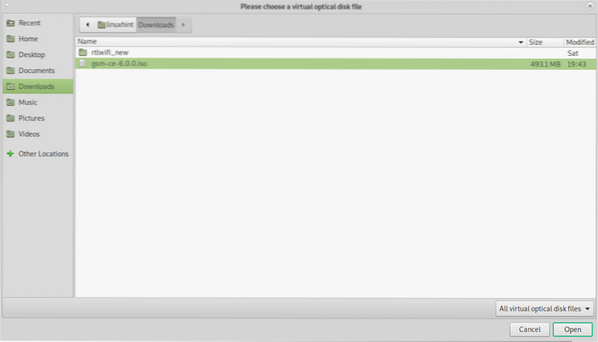

Most kattintson a Start gombra, és kattintson a mappa ikonra a letöltött iso kép kiválasztásához a CD-meghajtó médiumaként, és indítsa el a virtuális gépet az alábbi képernyőképeken látható módon:

Keresse meg az ISO-t tartalmazó könyvtárat, válassza ki és nyomja meg a gombot Nyisd ki.

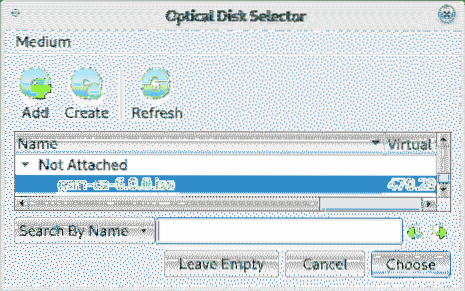

Válassza ki az ISO képet és nyomja meg a gombot Választ.

nyomja meg Rajt a GSM telepítő elindításához.

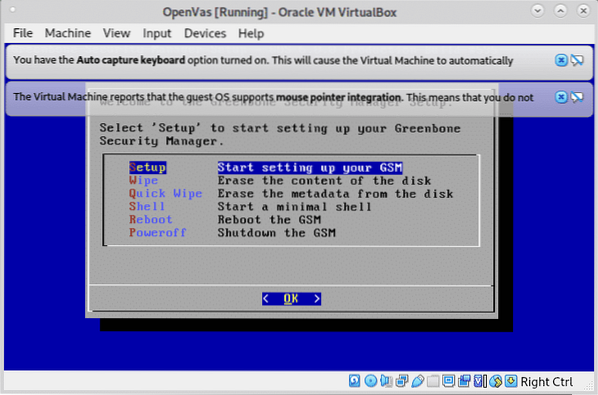

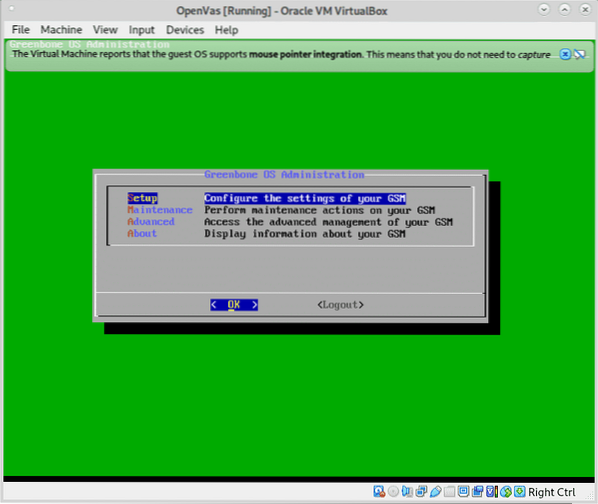

Miután elindította és elindította, válassza a lehetőséget Beállít és nyomja meg rendben folytatni.

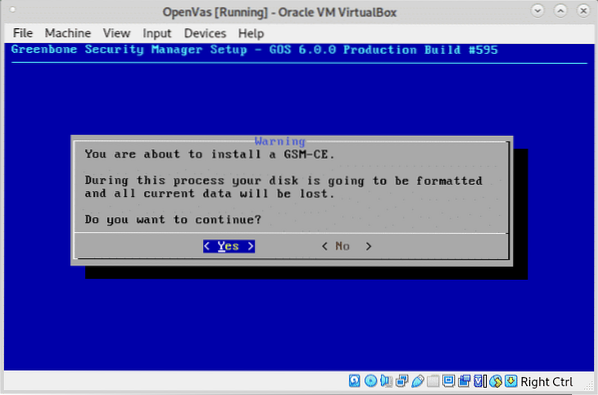

A következő képernyőn nyomja meg a gombot IGEN folytatni.

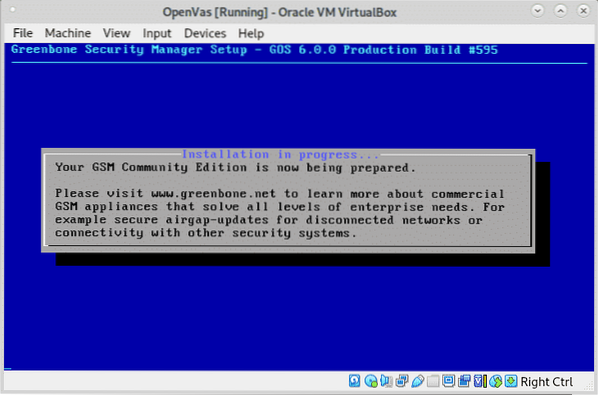

Hagyja, hogy a telepítő előkészítse a környezetét:

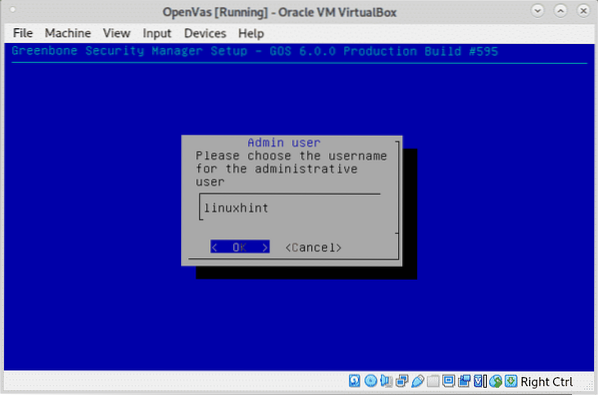

Kérésre adjon meg egy felhasználónevet az alábbi képen látható módon, hagyhatja az alapértelmezettet admin felhasználó.

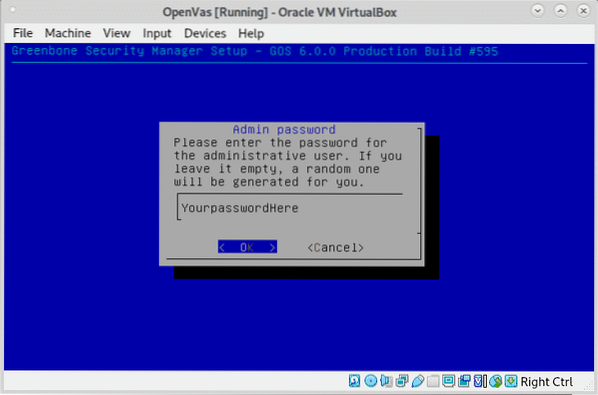

Állítsa be a jelszavát és nyomja meg a gombot rendben folytatni.

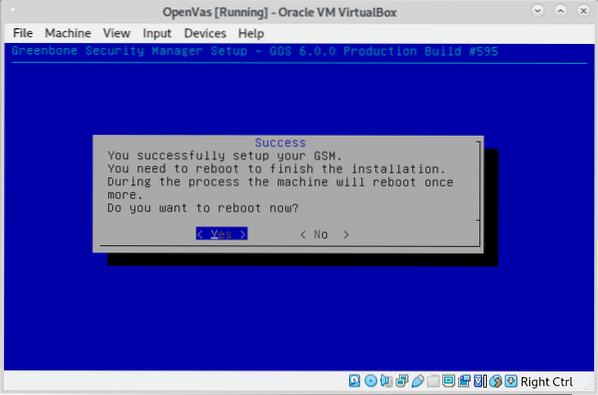

Amikor újraindítást kérnek, nyomja meg a gombot IGEN.

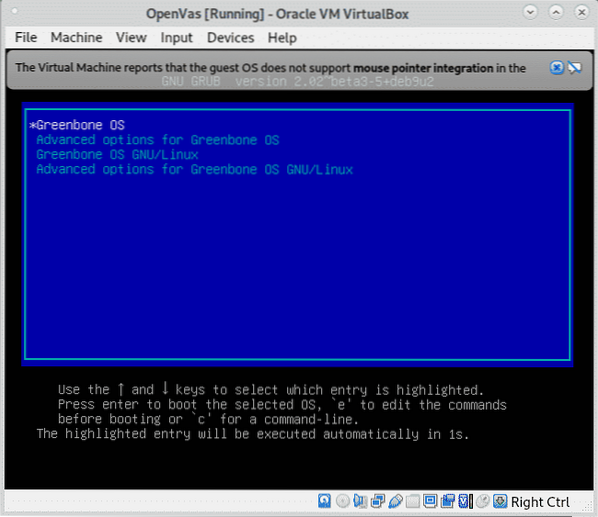

A boot kiválasztásakor Greenbone OS nyomással BELÉP.

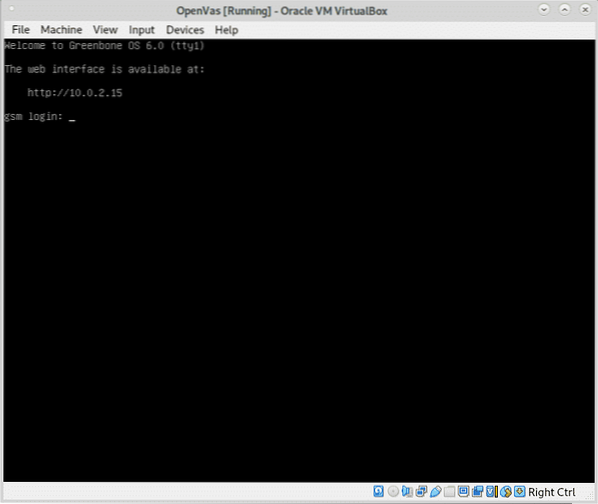

A telepítés utáni első indításkor ne jelentkezzen be, a rendszer befejezi a telepítést, és automatikusan újraindul, majd a következő képernyőt látja:

Győződjön meg arról, hogy a virtuális eszköze elérhető-e a gazdagépéről, az én esetemben megváltoztattam a VirtualBox hálózati konfigurációt NAT-ról Bridge-re, majd újraindítottam a rendszert, és működött.

Jegyzet: Forrás és utasítások a frissítésekhez és a további virtualizációs szoftverekhez itt: https: // www.zöldcsont.net / hu / install_use_gce /.

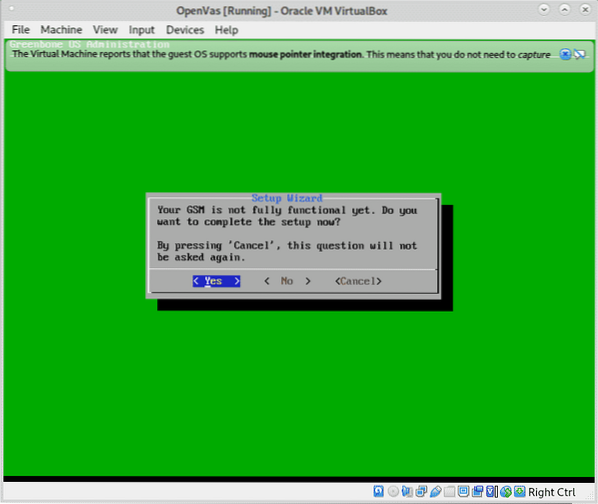

Miután elindította a bejelentkezést, és megjelenik az alábbi képernyő, nyomja meg a gombot IGEN folytatni.

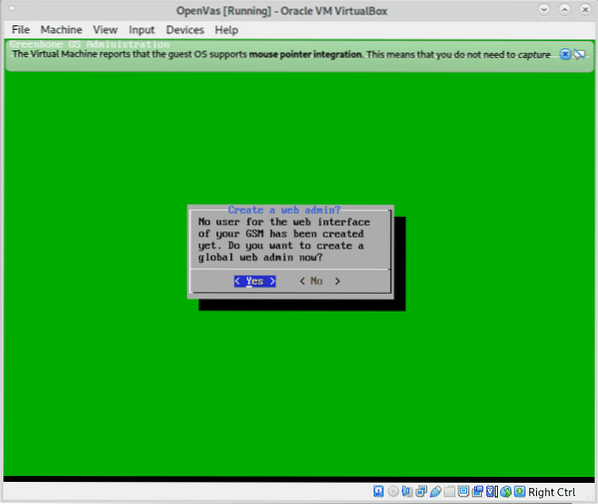

Felhasználó létrehozásához nyomja meg a gombot IGEN ismét, hogy folytassa az alábbi képen látható módon:

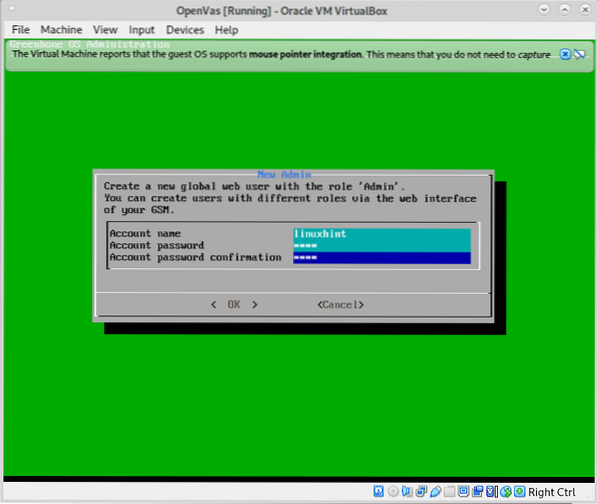

Töltse ki a kért felhasználónevet és jelszót, majd nyomja meg az gombot rendben folytatni.

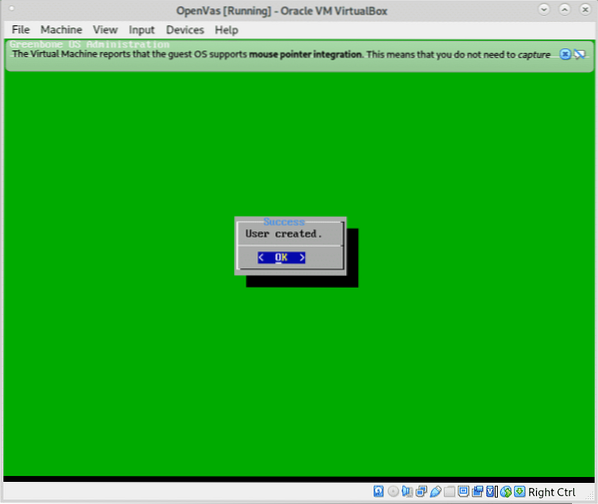

nyomja meg rendben a felhasználó létrehozásának megerősítéséről:

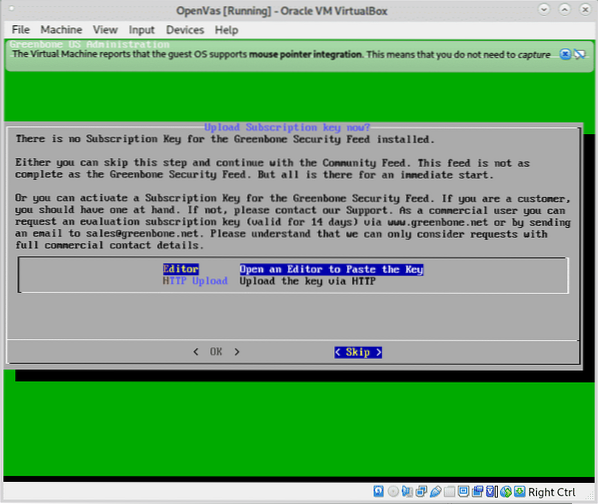

Egyelőre kihagyhatja az előfizetési kulcsot, nyomja meg a gombot Ugrás folytatni.

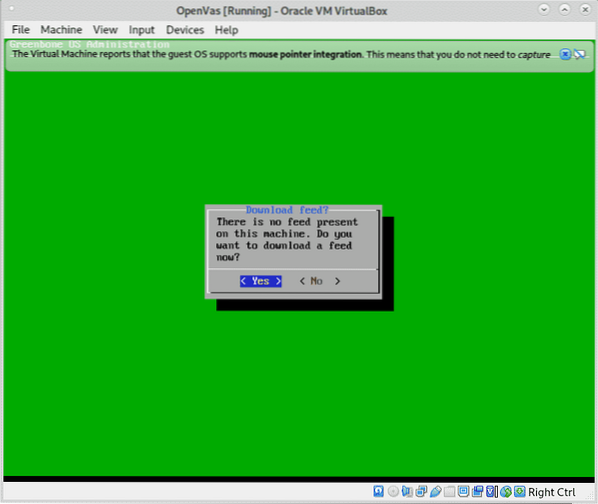

A hírcsatorna letöltéséhez nyomja meg a gombot IGEN az alábbiak szerint.

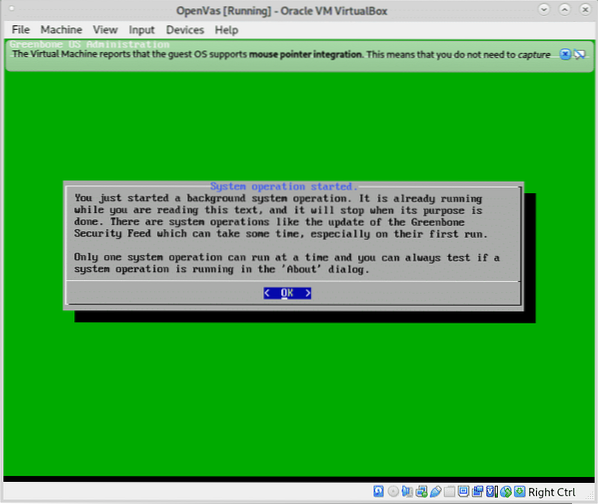

Ha értesül a futó háttérfeladatról, nyomja meg a gombot rendben.

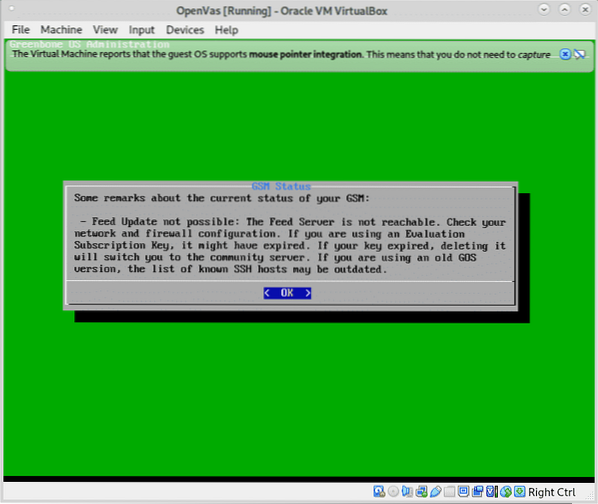

Rövid ellenőrzés után a következő képernyő jelenik meg, nyomja meg a gombot rendben a webes felület befejezéséhez és eléréséhez:

Megjelenik a következő képernyő, ha nem emlékszik webes hozzáférési címére, ellenőrizheti azt az utolsó menüpontban Ról ről.

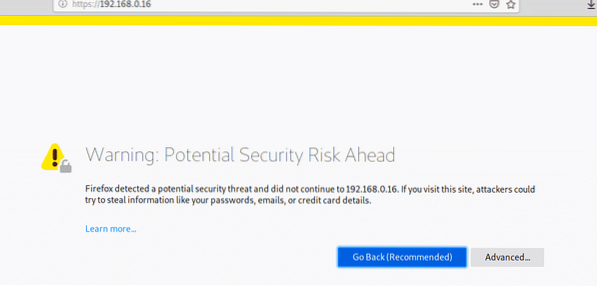

Amikor SSL-kulccsal éri el, üdvözölni fogja az SSL-figyelmeztetés, szinte minden böngészőben hasonló a figyelmeztetés, a Firefox-on, mint az én esetemben, kattintson a Fejlett.

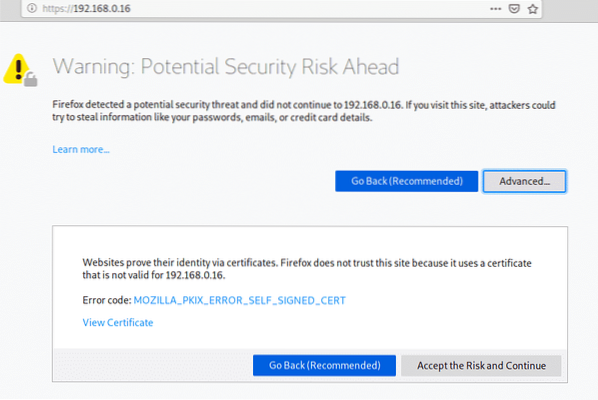

Ezután nyomja meg aFogadja el a kockázatot és folytassa”

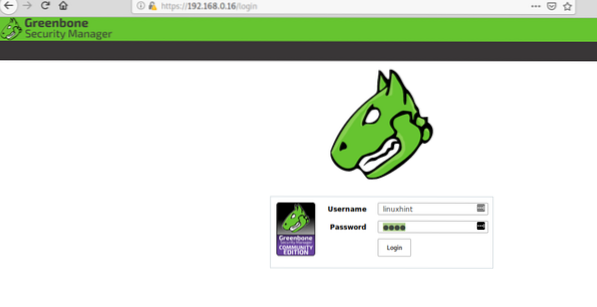

Jelentkezzen be a GSM-be a webes felhasználói felhasználó létrehozásakor megadott felhasználóval és jelszóval:

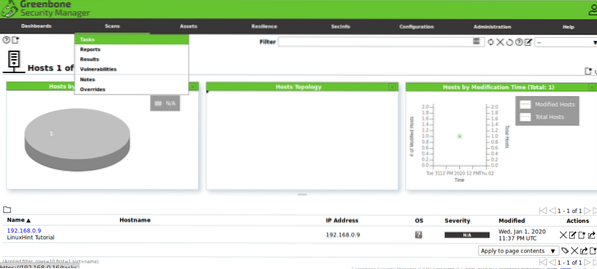

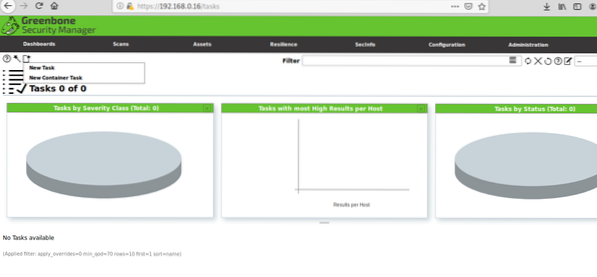

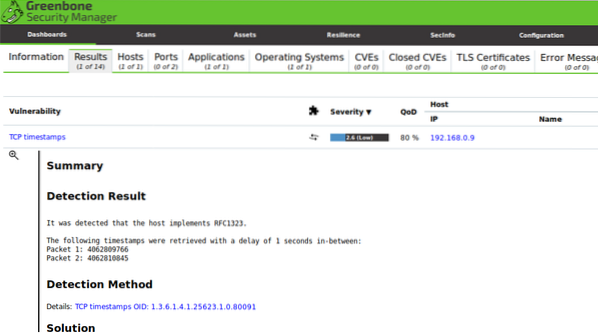

Miután belépett, nyomja meg a főmenüben a főmenüben Szkennelés majd tovább Feladatok.

Kattintson az ikonra és aÚj feladat”.

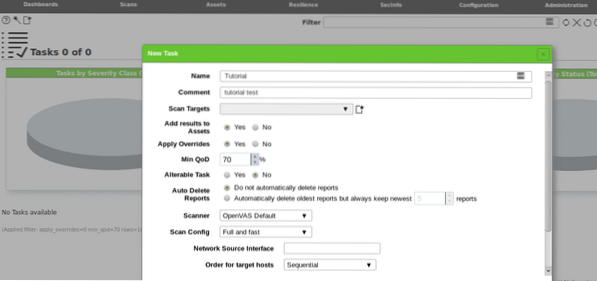

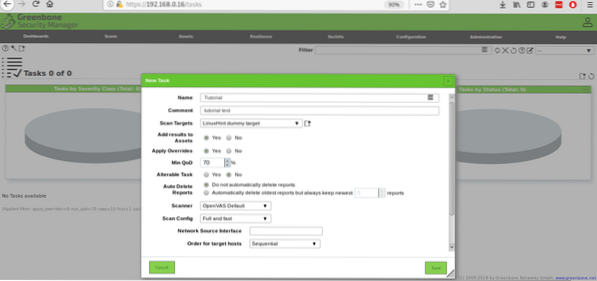

Töltse ki az összes szükséges információt, a Szkennelési célok oldalon kattintson ismét az ikonra:

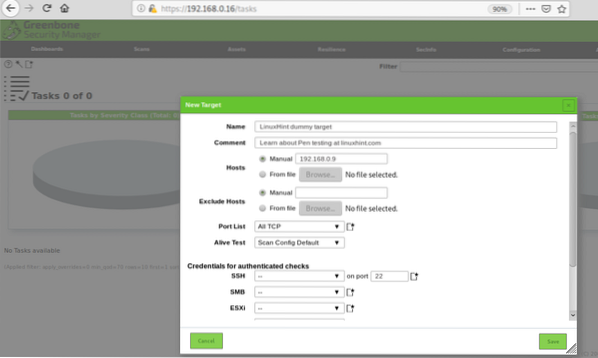

Amikor egy új ablak megnyomásával információkat kér a célról, meghatározhat egyetlen gazdagépet IP vagy domain név alapján, importálhat célokat fájlokból is, miután kitöltötte az összes kért mezőt Mentés.

Ezután nyomja meg a gombot Mentés újra

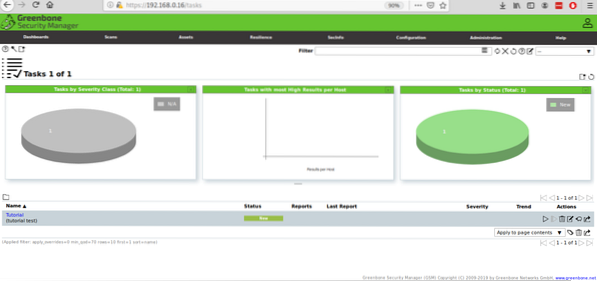

A definiálás után láthatja a PLAY gombbal létrehozott feladatát a behatolási teszt vizsgálatának elindításához:

Ha megnyomja a Lejátszás gombot, az állapot „kért ”:

Ezután elkezdi bemutatni a haladást:

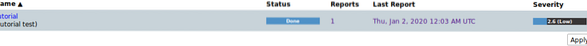

Ha elkészült, látni fogja az állapotot Kész, kattintson az Állapot elemre.

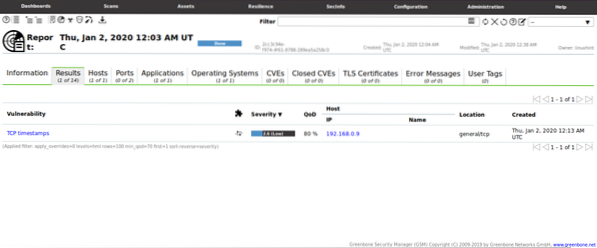

Ha bent van, rákattinthat Eredmények az alábbihoz hasonló képernyő megjelenítéséhez:

Ebben az esetben a GSM könnyű sérülékenységet talált jelentőség nélkül:

Ezt a vizsgálatot egy nemrégiben telepített és frissített Debian asztalon indították el, szolgáltatások nélkül. Ha érdekli a penetrációs tesztelési gyakorlat, akkor megszerezheti Metasploitable biztonsági észlelésre és kihasználásra kész biztonsági résekkel teli biztonsági virtuális tesztkörnyezet.

Remélem, hogy megtalálta ezt a rövid cikket Mi a hálózati behatolás tesztelése hasznos, köszönöm, hogy elolvastad.

Phenquestions

Phenquestions