Burp lakosztály

A Burp Suite egy gazdag funkciókkal rendelkező webalkalmazás-támadási eszköz, amelyet az Portswigger. Fel van szerelve mindennel, ami egy webalkalmazás elleni sikeres büntetés végrehajtásához szükséges. A Burp a világ legelterjedtebben használt webalkalmazás-tesztelője és -olvasója, több mint 40 000 aktív felhasználóval, könnyen kezelhető felülete és mélysége miatt. Ez már egy fantasztikus webalkalmazás, amely olyan képességekkel rendelkezik, amelyek tovább növelhetők úgynevezett bővítmények vagy kiegészítők hozzáadásával BApps.

Burp's főbb jellemzői a következők:

- A böngészőből a szerverre normálisan kerülő HTTP kérések elfogásának képessége, majd a kiszolgáló visszaadja a választ. Ezt a „szolgáltatás” elnevezésűElfogó proxy ”. Itt a kérés félúton megszakad, és a felhasználó böngészőjéből a Burp-ba, majd a szerverbe kerül.

- A cél feltérképezésének képessége, i.e., webalkalmazás a "Pók" eszköz. Ez azért történik, hogy megkaphassa a végpontok listáját, és bejárja őket, hogy megtalálhasson bennük néhány sérülékenységet.

- Fejlett beolvasó webalkalmazás eszköz a célpont sebezhetőségének észleléséhez szükséges feladatok automatizálására (csak PRO verzióban érhető el).

- An "Betolakodó" eszközt használnak olyan automatizált támadásokhoz, mint egy webalkalmazás bejelentkezési oldalának durva kényszerítése, szótári támadások, a webalkalmazás fuzzálása a sebezhetőségek felkutatásához stb.

- A "Ismétlő" a felhasználó által megadott értékek vagy kérések manipulálására és viselkedésük megfigyelésére szolgáló eszköz a potenciálisan sérülékeny vektorok megtalálása érdekében.

- A „Sequencer” eszköz munkamenet-tokenek teszteléséhez.

- A „Dekóder” eszköz számos kódolási séma, például base64, HEX stb. dekódolásához és kódolásához.

- A munka mentésének és későbbi folytatásának lehetősége (csak PRO verzióban érhető el).

Telepítés

Böfög Lakosztály letölthető a PortSwigger hivatalos weboldaláról:

https: // portswigger.net / burp / communitydownload.

A Burp szinte minden operációs rendszerhez letölthető, beleértve a Windows, a Linux és a MacOS rendszert is. A Legfrissebb verzió letöltése lehetőségre kattintva átkerül egy letöltési oldalra különböző kiadásokkal és operációs rendszerekkel, azaz.e., Közösségi kiadás vagy Professional Edition. A professzionális kiadást a hivatalos weboldalán feltüntetett árakkal fizetik. Töltse le a közösségi kiadást, és készen áll az alapvető fantasztikus funkcióinak használatára.

Használat

Használata érdekében Böfög, konfigurálni kell a HTTP kérések elfogására. A böngészők konfigurálásához, i.e., Chrome, Firefox stb., az alábbi lépéseket kell követnünk:

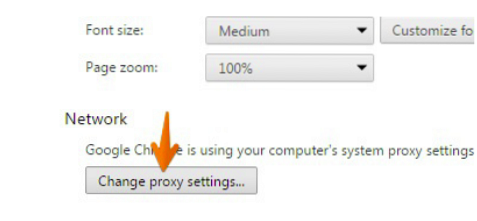

A Chrome konfigurálásához a Burp használatához

A Chrome konfigurálásához a Burp használatához először kattintson a gombra Testreszab opciót az ablak jobb felső sarkában, majd lépjen a Beállítások választási lehetőség. A beállítások ablakban válassza a lehetőséget További beállítások, majd kattintson a gombra Módosítsa a proxy beállításait a megadott lehetőségek közül.

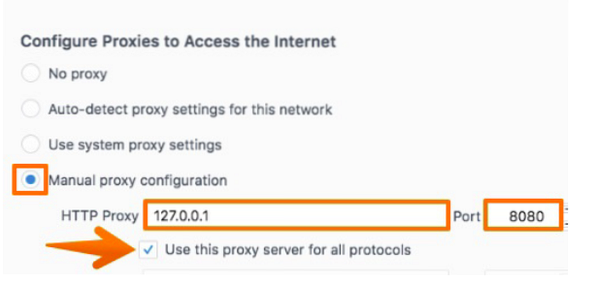

A Firefox konfigurálásához a Burp használatához

A Firefox Burp használatával történő konfigurálásához lépjen a Firefox menü az ablak jobb felső sarkában kattintson a gombra preferenciák opciót, majd lépjen a Opciók gomb. Itt keresse meg Hálózati proxy ban,-ben Tábornok fülre. Kattints a Manuális proxy konfiguráció. Írja be a hallgató címét, i.e., 127.0.0.1, és Burp port, i.e., 8080. Töröljön mindent aNincs proxy a következőhöz: mezőbe, és jól megy.

Brut Force támadás a Burp segítségével

A hitelesítés az a folyamat, amely biztosítja, hogy a megfelelő személy érje el a szolgáltatást, vagy a megfelelő személy jelentkezzen be, különféle technikák, például hozzáférési tokenek, jelszavak, kulcsok stb. Használatával. A jelszavak használata nagyon gyakori a mindennapi életben. Itt jön az alapvető hitelesítés fontossága, azaz.e., erős összetett jelszó kiválasztása, mert a gyenge hitelesítéssel védett bejelentkezési terület könnyen elérhető automatizált támadásokkal, például durva kényszerítéssel, szótári támadásokkal.

A Dictionary Attack egy erőteljes támadás a bejelentkezési mező ellen a szótár. Ebben a támadásban a szótárban tárolt kitalált jelszavak lehetséges kombinációinak százezreit próbálják ki a bejelentkezési mezőben azzal a szándékkal, hogy az egyik működhessen. Ezeket a jelszavakat egymás után próbálják ki a bejelentkezési mezőben annak érdekében, hogy megkerüljék a hitelesítést.

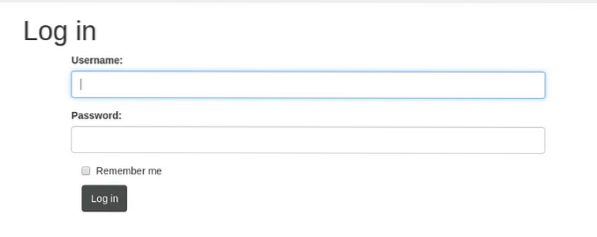

Vizsgáljuk meg azt a forgatókönyvet, amikor a bejelentkezési oldalt erőszakosan meg kell erőltetnünk egy több százezer vagy millió gyakran kiszivárgott jelszót tartalmazó szótár vagy szójegyzék segítségével.

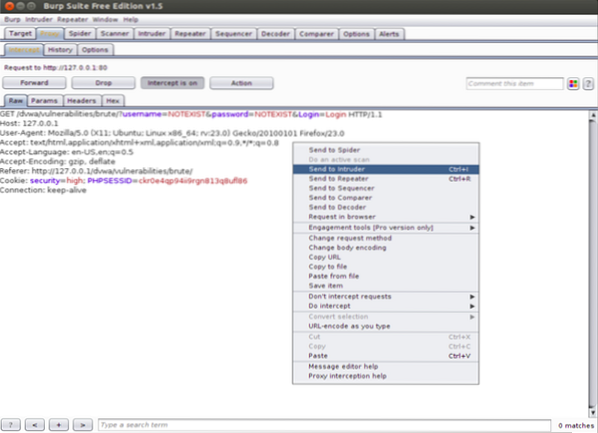

Nyissa meg a Burp Suite alkalmazást, és fordítással kezdje el elfogni a forgalmat Intercept On. Váltson a böngészőre, és írja be a felhasználónevet vagy jelszót a megadott mezőkbe, majd kattintson a Bejelentkezés gombra. Most váltson Böfög, látni fogja, hogy a forgalom félúton van a szerver felé haladva, és inkább a Burp felé megy. Kattintson a jobb gombbal, és válassza a lehetőséget, Küldés a behatolónak a megadott lehetőségek közül.

Most váltson Betolakodó fülre, és több lapot fogunk látni, azaz.e., Pozíciók, Hasznos teher, Opciók. Helyesen kell konfigurálnunk a füleken található összes beállítást, hogy a Burp elvégezhesse munkáját és elérhesse a kívánt eredményt.

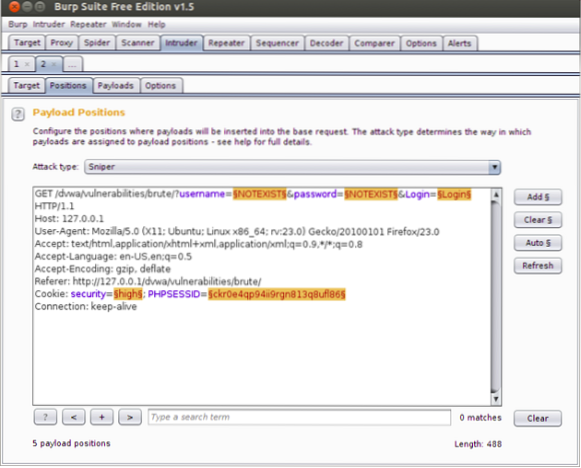

Pozíciók

Először nézzük meg a Pozíciók fület. Itt elmondjuk a burpnak azokat a paramétereket, amelyeket meg akarunk támadni a kérésben, vagyis.e., jelszó mező, felhasználónév mező stb.

Alapértelmezés szerint a Burp kiemel néhány mezőt, hogy ajánlja a felhasználónak, milyen mezőket támadhatnak meg. De a mi esetünkben csak meg kell változtatnunk a felhasználónév és Jelszó mezők, úgy, hogy a szótár következő szavával megváltozzanak, amelyen keresztül minden kérésben támadunk. Ehhez először meg kell tisztítanunk az összes kiemelt területet a gombra kattintva Egyértelmű gombot az ablak jobb oldalán. Ez megtisztítja Burp által javasolt kiemelt területeket. Most jelölje ki a felhasználónév és jelszó mezőket, amelyekNEM LÉTEZIK" esetünkben, majd kattintson Hozzáadás. Meg kell adnunk alapértelmezés szerint az Attack típust is, amely Sniper, és módosítania kell erre Klaszterbomba.

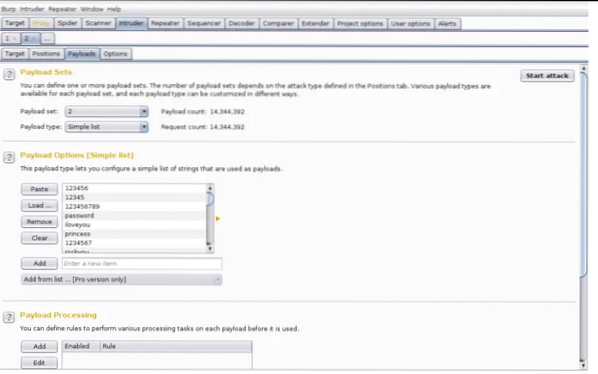

Hasznos teher

Most meg kell adnunk a hasznos teherünket, amelyen keresztül megtámadjuk ezeket a kijelölt mezőket. Értékeik minden egyes kérésnél megváltoznak a hasznos terhelésnek megfelelően. Állítsunk be egy hasznos paramétert az 1. paraméterhez, azaz.e., Felhasználónév mező. Adjunk hozzá egy kis szavas listát a felhasználónevekről egy fájlban. Kattintson az 1. terhelés elemre, és válassza a Hasznos teher típusát Egyszerű lista. Ban ben Hasznos teher opció, kattintson Betöltés és lépjen a kívánt szólista fájlhoz, majd válassza ki. A kiválasztott szólista értékei az alábbiak szerint jelennek meg.

Most a 2. paraméter hasznos terhelésének beállításakor, i.e., a Jelszó mezőbe, tegyük fel a kiszivárgott jelszavak általánosan használt szavak listáját, azaz.e., „rockyou.txt ” mivel esetünkben ez egy aktában van. Kattintson a 2. terhelés elemre, és válassza a Hasznos teher típusát Egyszerű lista. Ban ben Hasznos teher opció, kattintson Betöltés és lépjen a kívánt szólista fájlhoz, majd válassza ki. A kiválasztott szólista értékei az alábbiak szerint jelennek meg.

Opciók

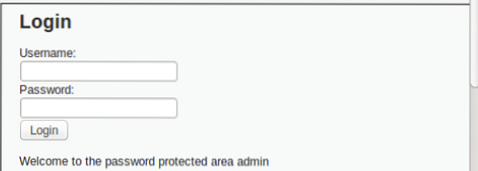

A támadási paraméterek és a hasznos listák beállítása után itt az ideje beállítani egy nagyon fontos opciót,Opciók". Az Opciók lapon néhány szabályt állít be, amely megmondja, melyik kérés sikeres; esetünkben megmondja, melyik jelszó működött. Itt konfigurálnunk kell egy dolgot, amely az a karakterlánc vagy üzenet, amely megjelenik a megfelelő jelszó megszerzésével, azaz.e., Üdvözöljük, üdvözöljük portálunkon, jó visszatérni stb. Ez a webalkalmazás fejlesztőjétől függ. Ellenőrizhetjük, ha beírunk bármilyen megfelelő hitelesítő adatot a bejelentkezési területre.

Itt van az „Üdvözöljük a jelszóval védett terület adminisztrátoránál”. Most váltson Burp-ra a Opciók fülre, megtalálja Grep Match, és ide írja a következő karakterláncot. Ellenőrizd a Egyszerű húr opciót, és jók vagyunk.

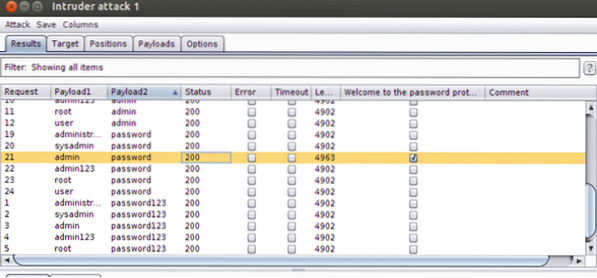

Minden szépen be van állítva. Most már csak a támadást kell megkezdenünk. Lépjen a Behatoló fülre, majd kattintson a gombra Start Attack. A betolakodó most kipróbálja az összes lehetséges kombinációt a megadott hasznos terhekből.

Láthatjuk, hogy a Betolakodó minden olyan kombinációt kipróbál, mint a fenti kép. Megnézhetjük, hogy a kérés sikeres-e vagy sem, ha megnézzük a kérések hosszát. A sikeres kérés más hosszúságú lenne, mint a nem sikeres. Egy másik módja annak, hogy megtudja, a kérés sikeres-e vagy sem, az „Üdvözöljük a jelszóval védett területen” (i.e., a karakterlánc, amelyet a Opciók fül korábban) fülre. Ha a kis négyzet be van pipálva, az azt jelenti, hogy a kérés sikeres és fordítva. Esetünkben a sikeres kérelem hossza 4963, míg sikertelen esetében 4902.

A durva erőszakos támadás a Burp segítségével, egy hatékony szótár segítségével, nagyon hatékony és alulértékelt módszer a bejelentkezési oldalak megkerülésére, amelyek nem rosszindulatú entitások számára készültek. Gyenge jelszó, használt, könnyű vagy kicsi jelszó esetén ez nagyon hatékony technika.

Fuzzing

A Fuzzing egy olyan megközelítés, amelyet a hibák, gyengeségek vagy sérülékenységek felfedezésének automatizálására használnak, rengeteg kérést elküldve egy különféle hasznos terhelésű alkalmazáshoz, azzal a várakozással, hogy a webalkalmazás tevékenységet válthat ki. Ez nem kifejezetten a webalkalmazások számára, de számos más támadásban is használható, például puffer, túlcsordulás stb. A gyakori webes sebezhetőségek túlnyomó része olyan fuzzing révén található meg, mint az XSS helyszíni parancsfájlok, az SQL Injection, az LFI, az RFI stb. A Burp valóban hatékony, és egyben a rendelkezésre álló legjobb eszköz is a munka zökkenőmentes elvégzéséhez.

Burp-vel tombol

Vegyünk egy webalkalmazást, amely sebezhető az SQL Injection számára, és burpolással fussuk össze a potenciálisan sebezhető mezők megtalálásához.

Indítsa el a Burp-ot, és kezdje el elfogni a bejelentkezési kérelmet. Egy csomó adatot fogunk látni, kattintson a jobb gombbal, majd kattintson a gombra Küldés a behatolónak opciókat az adott menüből. Menj a Pozíciók fülre és konfigurálja a megfelelő paramétereket. Alapértelmezés szerint a Burp kiemel néhány mezőt, hogy ajánlja a felhasználónak, mely mezőket támadhatja meg a felhasználó. De a mi esetünkben csak meg kell változtatnunk a felhasználónév és Jelszó mezők. Először törölje az összes kiemelt területet a gombra kattintva Egyértelmű gombot az ablak jobb oldalán. Ez törli a Burp által javasolt kiemelt területeket. Most csak jelölje ki a felhasználónév és jelszó mezőket, majd kattintson a gombra Hozzáadás. Meg kell adnunk az Attack típust, és módosítanunk kell rá Orvlövész.

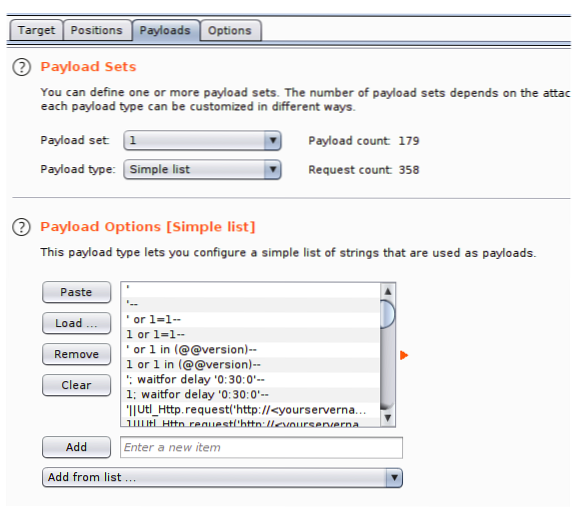

Most menjen a Hasznos terhelések fülre, és itt meg kell adnunk a hasznos terhelést, amelyen keresztül megtámadjuk ezeket a kijelölt mezőket. Értékeik minden egyes kérésnél megváltoznak a hasznos terhelésnek megfelelően. Állítsunk be hasznos terhelést az 1. és a 2. paraméterhez, azaz.e., Felhasználónév és Jelszó mezők. Böfög emellett a sebezhetőségek különféle típusai számára is széles skálája van. Használhatjuk őket, vagy létrehozhatunk vagy betölthetünk egy sajátot a Burp könnyen használható felületén. Ebben az esetben tölteni fogjuk Burp's hasznos teher, amely riasztást indít egy SQL biztonsági rés megtalálása esetén.

Válassza a lehetőséget Egyszerű lista ban ben Hasznos teher típusa választási lehetőség. Most kattintson a Betöltés gombra a „Hasznos teher opciók” ablak. Itt válassza ki Fuzzing-SQL injekció hasznos teher a rendelkezésre álló opciókból. A hasznos terhelési készletek arra szolgálnak, hogy kitalálják a listát, amelyet egy megadott paraméterhez használni fog. Abban az esetben, ha két támadási vektort (paramétert) választ, ott beállíthat egy alternatív szó listát mindenki számára. Hasonlóképpen beállíthatja a hasznos teher típusát is, például az esetváltoztatást, a számokat, a dátumokat és így tovább. Ebben a helyzetben az alap lista létfontosságú, mivel a Burp alapértelmezett hasznos terhelését használjuk.

Most menj a Opciók fülre, és láthat néhány nagyon érdekes lehetőséget. Például a „Grep ” opció, amely kiválasztható a válasznak az adott kulcsszavakhoz, például „SQL”. Egy másik jó lehetőség a "Időtúllépés" opció, amely nagyon hasznos a potenciális webalkalmazások tűzfalai esetén. Esetünkben ellenőriztük az „Átirányítás követése” opciót, mivel van egy átirányítási paraméter a kérésben. Azonban egyszer-egyszer a hiba az átirányítás előtt is kiválthat, és mindkettő külön tesztelhető.

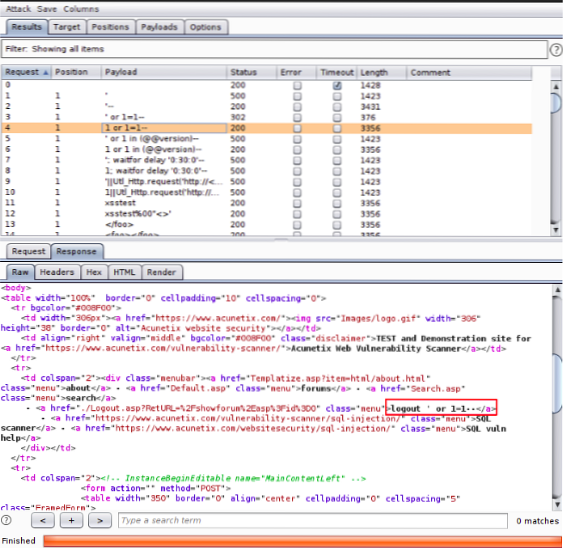

Most minden rendben van, és a Burp betolakodó készen áll a támadás megkezdésére. Kattintson a bal oldali sarokban a Támadás indítása lehetőségre, és csak várja meg a támadást, amely szó szerint órákig tart, míg manuálisan befejeződik, mindössze egy-két perc alatt. Miután a támadás befejeződött, csak annyit kell tennünk, hogy alaposan elemezzük az adott eredményeket. Más vagy páratlan értéket kell keresnünk a hossz oszlop. Az állapotkódban is meg kell keresni az esetleges rendellenességeket, mivel ez is megmondja, melyik kérés okozott hibát, és fordítva.

Ha megkapja a páratlan állapotkódot vagy a hosszúság értékét, ellenőriznie kell a válasz ablak. Esetünkben láthatjuk, hogy a 4. kérés állapota kódja és a szokásosnál magasabb hosszúságú, és a választerületet megnézve láthatjuk, hogy a Burp megkerülheti a bejelentkezési területet egy hasznos terhelés értékének felhasználásával. A támadás sikeresnek tekinthető.

Ez egy nagyon hatékony technika a hibajátékok és a toll tesztelési eljárásaiban, mivel megvizsgálja a webhely minden paraméterét, és megkísérli megérteni, hogy mit csinál, ha kapcsolódik az adatbázishoz vagy tükröződik a válaszoldalon, többek között. Ez a technika azonban sok zajt okoz a szerver oldalán, és akár szolgáltatásmegtagadáshoz is vezethet, ami frusztráló a támadók, valamint a webalkalmazások felhasználói és fejlesztői számára.

Burp kiterjesztések

A Burp Extender segítségével számos hasznos Burp kiterjesztés hozzáadható a Burp képességeinek fokozásához. Írhat harmadik féltől származó kódot vagy betöltheti a kiterjesztéseket. A Burp kiterjesztéseinek betöltéséhez és telepítéséhez, BApp A bolt az a hely, ahova menni kell. A Burp kiterjesztéseknek számos felhasználási lehetősége van, például a HTTP kérések és válaszok módosítása, a felhasználói felület testreszabása, a szkenner és a futásidejű ellenőrzések hozzáadása stb.

BApp Store

A BApp Store olyan Burp kiterjesztésekből áll, amelyeket a Burp Suite ügyfelei állítottak össze, hogy fokozzák a Burp képességeit és szolgáltatásait. Láthatja, hogy a hozzáférhető BApps bemutatta-e az explicit BApps-t, és benyújtotta-e az ügyfelek értékeléseit azok számára, akiket bevezetett.

A Burp kiterjesztések letölthetők a BApp áruház honlapján, és később hozzá lehet adni a Burphoz. A különféle BApps vagy BApp kiterjesztéseket különböző nyelveken írják, például Python vagy Ruby, és elvárják, hogy a felhasználó letöltse a Jython vagy a JRuby alkalmazást, hogy megfelelően működjenek. Ezután konfigurálja a Burp-ot a fontos nyelvértelmezők könyvtárával. Bizonyos esetekben a BApp a Burp későbbi formáját vagy a Burp alternatív változatát igényelheti. Nézzük meg Burp hatalmas mennyiségű hasznos kiterjesztését:

Autorizálás:

Az Autorize egy nagyon hatékony kiterjesztés, amikor szükség van egy webalkalmazás engedélyezési sebezhetőségének automatikus észlelésére. Az engedélyezési sebezhetőségek felderítése nagyon időigényes feladat minden hibajáték fejvadász vagy pentester számára. A manuális módszerben minden egyes kérésből minden alkalommal el kell távolítania a cookie-kat, hogy ellenőrizze, hogy az engedélyt végrehajtották-e vagy sem. Autorizálás automatikusan elvégzi ezt a munkát, csak egy webalkalmazás alacsony jogosultsággal rendelkező felhasználójának cookie-jaival, majd a kiváltságosabb felhasználónak engedi eligazodni benne. Az Autorize ezt úgy teszi meg, hogy minden kérést megismétel egy alacsony jogosultsággal rendelkező felhasználói munkamenettel, és megkezdi az engedélyezési sebezhetőségek vagy hibák felderítését.

Hasonlóképpen elképzelhető minden kérés megismétlése a megadott sütik nélkül, a hitelesítési hibák és az engedélyezési sebezhetőségek felismerése. Ez a kiterjesztés előzetes konfiguráció nélkül működik, ugyanakkor mélyen alkalmazkodó, lehetővé teszi a jóváhagyási engedély feltételeinek részletességét és lehetővé teszi a kiterjesztés kötelező tesztelését, és még nem.

Az eljárás befejeztével lesz Piros zöld, és Sárga színek a képernyőn,Megkerülve ”,„ Kényszerítve ”és„ Kényszerítve van ?? ” státusok ill.

Turbo Intruder

A Turbo Intruder egy módosított változata Böfögő behatoló és akkor használják, amikor rendkívül összetettségre és sebességre van szükség a HTTP kérések kezeléséhez. A Turbo Intruder gyors, mivel az alapból HTTP veremkéz-kódot használ, prioritást és a sebességet szem előtt tartva. Ez rendkívül gyors, és néha még jobb lehetőség is, mint a jól megírt GO szkriptek. Skálázható jellege egy másik kiemelés, amely annak köszönhető, hogy képes a lapos memóriahasználatra. A Turbo Intruder parancssori környezetben is futtatható. Ebben a félelmetes kiterjesztésben egy fejlett diff algoritmus épül fel, amely automatikusan kiszűri az unalmas és haszontalan kimenetet.

Az egyik fő támadás, amelyben a Turbo Intruder használható Versenyfeltételek. Ha egy rendszert, amelyet egy adott sorrendben végzett feladatok végrehajtására terveztek, egyszerre több feladatot kell végrehajtani, akkor versenynek nevezzük. Ilyen forgatókönyv szerint, Turbo Intruder használják, mivel óriási sebességgel képes több feladatot elvégezni. Ez a fajta támadás felhasználható a versenyhelyzet sérülékenységének fennállása esetén, és olyan támadásokat okozhat, mint például több ajándékkártya beváltása, a hasonló / ellentétes tulajdonságokkal való visszaélés stb.

A HTTP kérés Turbo betolakodóhoz történő elküldéséhez elfogja a kérést, majd kattintson a jobb gombbal az ablakra, majd válassza ki a Küldés a Turbo Intruder-nek opciót a megadott opciók listájából. A Turbo Intruder-t valamivel nehezebb használni, mint a Burp alapértelmezett Intruder-jét.

Következtetés:

A Burp egy rendkívül hatékony és gazdag funkciójú eszköz, amelynek egyik félelmetes funkciója és funkciója a támadások automatizálása és a sebezhetőségek felkutatása, ami megkönnyíti egy pentester vagy egy hibajáték-vadász életét. A manuálisan napokat igénybe vehető feladatokat a Burp használatával a lehető legkevesebb idő alatt el lehet végezni, emellett egyszerű grafikus felhasználói felületet biztosít a Brute Force támadásainak elindításához szótárral vagy szótár nélkül, csupán azáltal, hogy pillanatnyilag elkészíti a szavak listáját. Másrészt a BApp store rendkívül hatékony kiterjesztéseket kínál, amelyek még tovább javítják a Burp lakosztály.

Phenquestions

Phenquestions