Telepítés:

Először futtassa a következő parancsot a Linux rendszerén a csomagtárak frissítéséhez:

[e-mail védett]: ~ $ sudo apt-get updateMost futtassa a következő parancsot a bonccsomag telepítéséhez:

[e-mail védett]: ~ $ sudo apt install boncolásEz települ Sleuth Kit boncolása Linux rendszerén.

Windows-alapú rendszerek esetén egyszerűen töltse le Boncolás hivatalos honlapjáról https: // www.sleuthkit.org / boncolás /.

Használat:

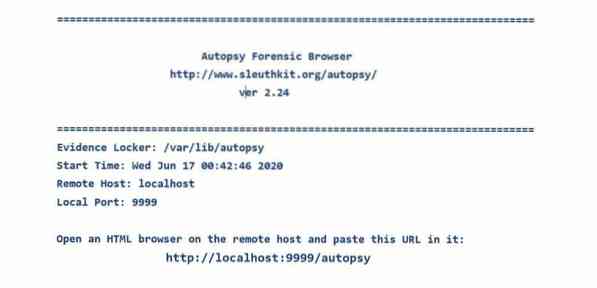

Gyújtsuk be a boncolást gépeléssel boncolás a terminálban. Ez egy olyan képernyőre vezet, amely információkat tartalmaz a bizonyíték tároló helyéről, a kezdési időről, a helyi portról és a boncolás általunk használt verzióról.

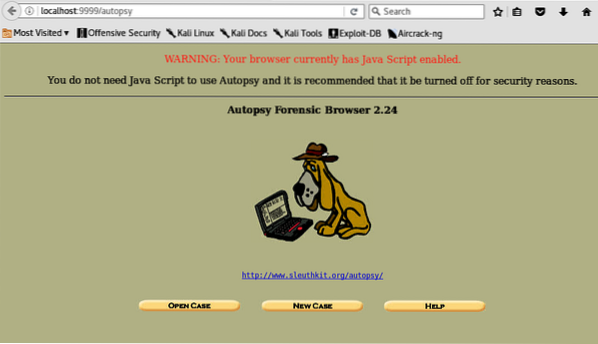

Itt láthatunk egy linket, amelyre eljuthatunk boncolás. A navigáláshoz http: // localhost: 9999 / boncolás bármely webböngészőben üdvözölni fog minket a kezdőlap, és most elkezdhetjük használni Boncolás.

Ügy létrehozása:

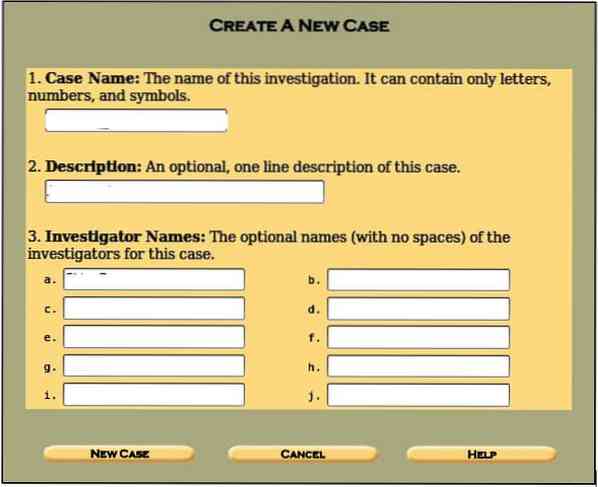

Az első dolog, amit meg kell tennünk, egy új eset létrehozása. Megtehetjük, ha a boncolás kezdőlapján a három lehetőség egyikére kattintunk (Nyitott eset, Új eset, Súgó). Miután rákattintott, egy ilyen képernyőt fogunk látni:

Adja meg a részleteket az említett módon, i.e., az eset neve, a nyomozó neve és az eset leírása annak érdekében, hogy információinkat és bizonyítékainkat a vizsgálat során felhasználjuk. Legtöbbször egynél több nyomozó végez digitális kriminalisztikai elemzést; ezért több mezőt kell kitölteni. Ha elkészült, rákattinthat a gombra Új ügy gomb.

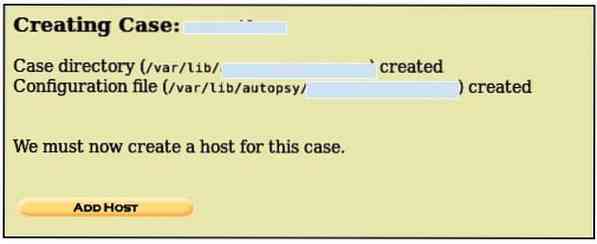

Ez létrehoz egy esetet megadott információkkal, és megmutatja az esetkönyvtár létrehozásának helyét i.e./ var / lab / boncolás /

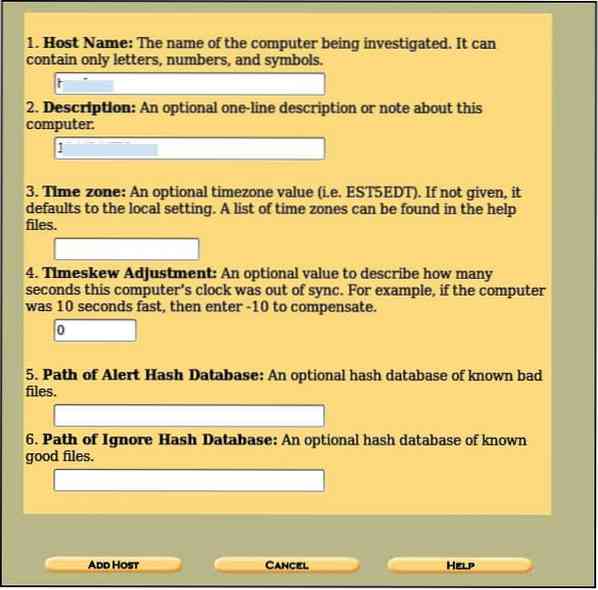

Itt nem kell kitölteni az összes megadott mezőt. Csak ki kell töltenünk a Gazdanév mezőt, ahova beírjuk a vizsgált rendszer nevét és annak rövid leírását. Más opciók opcionálisak, például meghatározhatja azokat az útvonalakat, ahol a rossz kivonatokat tárolják, vagy azokat, ahová mások mennek, vagy beállíthatják az általunk választott időzónát. Ennek befejezése után kattintson a gombra Gazdagép hozzáadása gombot a megadott részletek megtekintéséhez.

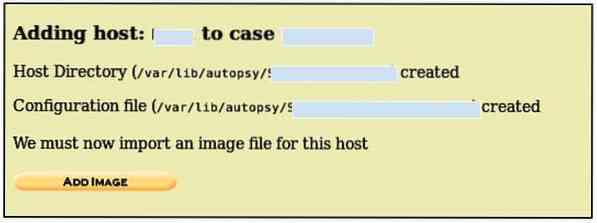

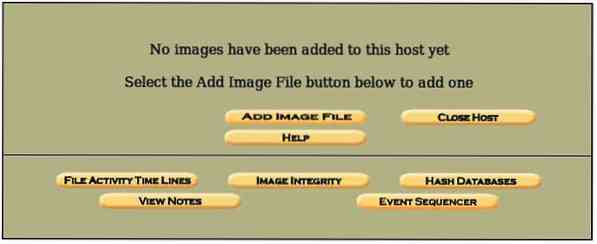

Most hozzá van adva a gazdagép, és megvan az összes fontos könyvtár helye, felvehetjük az elemezni kívánt képet. Kattintson Kép hozzáadása képfájl hozzáadásához egy ilyen képernyő jelenik meg:

Abban a helyzetben, amikor az adott számítógépes rendszer bármely partíciójáról vagy meghajtóról képet kell készítenie, a lemez képe a dcfldd hasznosság. A kép megszerzéséhez használhatja a következő parancsot,

[e-mail védett]: ~ $ dcfldd if =bs = 512 számít = 1 hash =

ha =annak a meghajtónak a rendeltetési helye, amelyről képet szeretne készíteni

=az a rendeltetési hely, ahol egy másolt képet tárolnak (bármi lehet, pl.g., merevlemez, USB stb.)

bs = blokkméret (az egyszerre másolandó bájtok száma)

hash =hash típus (pl.g md5, sha1, sha2 stb.) (választható)

Használhatjuk is dd segédprogram a meghajtó vagy partíció képének elkészítéséhez a

[e-mail védett]: ~ $ dd if =count = 1 hash =

Vannak olyan esetek, amikor értékes adatokkal rendelkezünk kos törvényszéki nyomozáshoz, ezért meg kell tennünk, hogy rögzítsük a fizikai ramot memóriaelemzés céljából. Ezt a következő paranccsal fogjuk megtenni:

[e-mail védett]: ~ $ dd if = / dev / fmem of =hash =

Tovább nézhetjük dd a utility számos más fontos lehetősége a partíció vagy a fizikai ram képének rögzítésére a következő paranccsal:

[e-mail védett]: ~ $ dd --helpdd súgó opciók

bs = BYTES egyszerre legfeljebb BYTES byte-ot olvas és ír (alapértelmezett: 512);

felülbírálja az ibs és obsz

cbs = Bájtok egyszerre konvertálnak Bájt bájtokat

conv = CONVS konvertálja a fájlt a vesszővel elválasztott szimbólumlista szerint

count = N csak N bemeneti blokk másolása

ibs = BYTES egyszerre akár BYTES bájtot is olvas (alapértelmezett: 512)

ha = FÁJL a FÁJLból olvasható a stdin helyett

iflag = FLAGS a vesszővel elválasztott szimbólumlista szerint olvasható

obs = BYTES BYTES bájtokat ír egyszerre (alapértelmezett: 512)

of = FÁJL, írja be a FÁJLba a szabvány helyett

oflag = FLAGS írás a vesszővel elválasztott szimbólumlista szerint

seek = N kihagy N ob méretű méretű blokkot a kimenet elején

skip = N kihagy NBS méretű blokkot a bemenet elején

status = LEVEL A stderr-be nyomtatandó információk SZINTE;

A 'none' a hibaüzenetek kivételével mindent elnyom,

A 'noxfer' elnyomja a végső átigazolási statisztikát,

A „haladás” az időszakos transzferstatisztikákat mutatja

Az N és a BYTES után a következő multiplikatív utótagok léphetnek:

c = 1, w = 2, b = 512, kB = 1000, K = 1024, MB = 1000 * 1000, M = 1024 * 1024, xM = M,

GB = 1000 * 1000 * 1000, G = 1024 * 1024 * 1024 és így tovább T, P, E, Z, Y esetén.

Minden CONV szimbólum lehet:

ascii az EBCDIC-től az ASCII-ig

ebcdic az ASCII-től az EBCDIC-ig

ibm az ASCII-től az alternatív EBCDIC-ig

blokkolja az új vonallal végződött rekordokat szóközzel cbs méretűig

blokkolás feloldása cserélje le a cbs méretű rekordokban a szóközöket egy új sorral

nagybetűs kisbetűs kisbetűs

ucase kisbetűt nagybetűsre váltani

ritka próbálkozás a NUL bemeneti blokkok kimenetének megkeresése helyett

swab swap minden pár bemeneti bájt

minden bemeneti blokk szinkronizáló blokkja NUL-tal ibs méretűre; amikor használják

blokkolással vagy feloldással párnázza a szóközöket a NUL helyett

excl sikertelen, ha a kimeneti fájl már létezik

A nocreat nem hozza létre a kimeneti fájlt

notrunc ne csonkolja a kimeneti fájlt

noerror folytatás olvasási hibák után

Az fdatasync a befejezés előtt fizikailag írja a kimeneti fájl adatait

Az fsync hasonlóképpen, de metaadatokat is ír

Minden FLAG szimbólum lehet:

függelék hozzáfűzése mód (csak a kimenetre van értelme; conv = notrunc javasolt)

közvetlen felhasználás közvetlen I / O adatokhoz

könyvtár nem működik, hacsak nem könyvtár

A dsync szinkronizált I / O-t használ az adatokhoz

szinkronizálás ugyanúgy, de a metaadatok esetében is

A fullblock a bemenet teljes blokkjait gyűjti össze (csak iflag esetén)

nem blokkolt, nem blokkoló I / O

noatime nem frissíti a hozzáférési időt

nocache Gyorsítótár elvetésének kérése.

Nevű képet fogunk használni 8-jpeg-keresés-dd spóroltunk a rendszerünkön. Ezt a képet tesztesetekre készítette Brian Carrier, hogy boncolással használhassa, és tesztesetekhez az interneten elérhető. A kép hozzáadása előtt ellenőriznünk kell a kép md5 kivonatát, és később össze kell hasonlítanunk, miután bejutottunk a bizonyíték szekrénybe, és mindkettőnek meg kell egyeznie. Képünk md5 összegét előállíthatjuk, ha terminálunkba beírjuk a következő parancsot:

[e-mail védett]: ~ $ md5sum 8-jpeg-search-ddEz trükközni fog. A képfájl mentési helye / ubuntu / Desktop / 8-jpeg-search-dd.

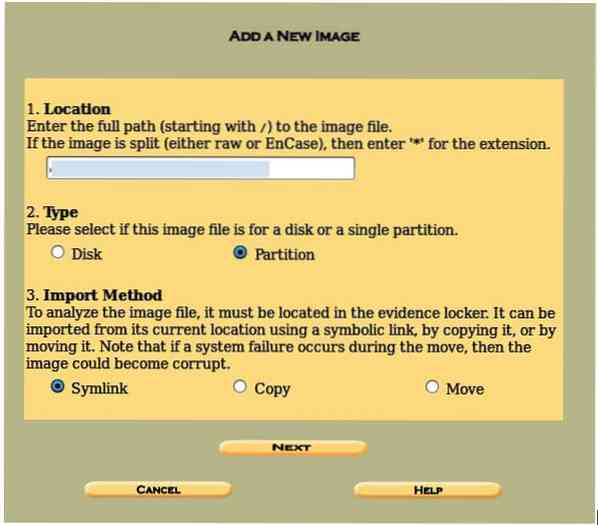

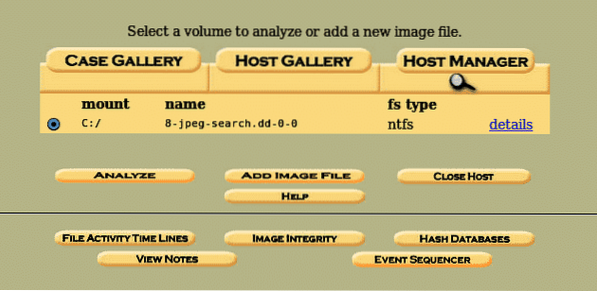

A legfontosabb az, hogy meg kell adnunk az egész utat, ahol a kép található, i.r / ubuntu / desktop / 8-jpeg-search-dd ebben az esetben. Symlink van kiválasztva, ami miatt a képfájl nem sérülékeny a fájlok másolásával kapcsolatos problémákra. Néha „érvénytelen kép” hibát kap, ellenőrizze a képfájl elérési útját, és ellenőrizze, hogy a/ ” van. Kattintson Következő megmutatja nekünk a képet tartalmazó részleteket Fájlrendszer típus, Szerelje fel a meghajtót, és a md5 képfájlunk értéke. Kattintson Hozzáadás a képfájl elhelyezéséhez a bizonyítékszekrényben és kattintson a gombra rendben. Megjelenik egy ilyen képernyő:

Itt sikeresen megszerezzük a képet, és eljutunk a magunk elé Elemezze rész értékes adatok elemzésére és visszakeresésére a digitális kriminalisztikai értelemben. Mielőtt továbblépnénk az „elemzés” részre, a részletek lehetőségre kattintva ellenőrizhetjük a kép részleteit.

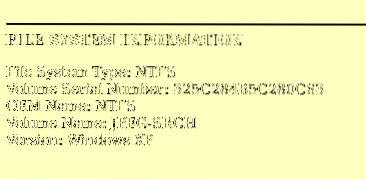

Ez megadja nekünk a képfájl részleteit, például a használt fájlrendszert (NTFS ebben az esetben), a csatolási partíció, a kép neve, és lehetővé teszi a kulcsszavak keresését és az adatok helyreállítását azáltal, hogy kibontja a teljes köteteket és a fel nem osztott szóközöket. Miután végigvitte az összes lehetőséget, kattintson a Vissza gombra. Mielőtt elemeznénk a képfájlunkat, ellenőriznünk kell a kép integritását a Képintegritás gombra kattintva és a képünkből egy md5 kivonatot generálva.

Fontos megjegyezni, hogy ez a kivonat megegyezik azzal, amelyet az eljárás kezdetekor generáltunk az md5 összeg segítségével. Ha elkészült, kattintson a gombra Bezárás.

Elemzés:

Most, hogy elkészítettük az esetünket, adtunk neki egy hosztnevet, hozzáadtunk egy leírást, elvégeztük az integritás-ellenőrzést, az elemzés lehetőségét a Elemezze gomb.

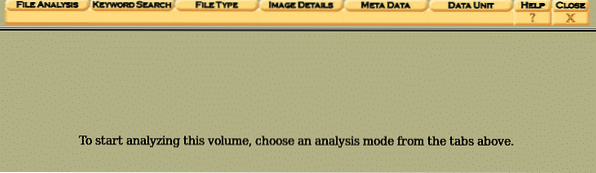

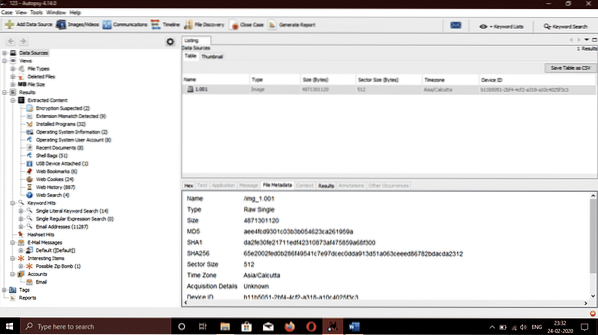

Különböző elemzési módokat láthatunk, azaz.e., Fájlelemzés, Kulcsszó keresés, Fájltípus, Kép részletei, Adategység. Először a Kép részletei elemre kattintunk a fájl információinak megszerzéséhez.

Fontos információkat láthatunk a képeinkről, mint például a fájlrendszer típusa, az operációs rendszer neve és a legfontosabb dolog, a sorozatszám. A kötet sorozatszáma fontos a bíróságon, mivel azt mutatja, hogy az elemzett kép ugyanaz vagy másolat.

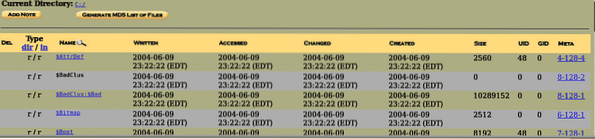

Vessünk egy pillantást a Fájlelemzés választási lehetőség.

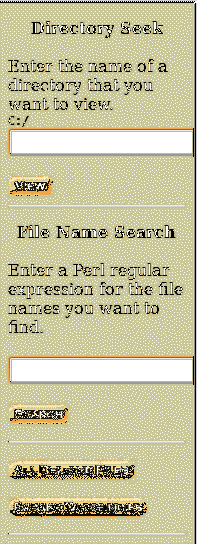

Egy csomó könyvtárat és fájlt találhatunk a kép belsejében. Alapértelmezett sorrendben vannak felsorolva, és fájlböngészési módban tudunk navigálni. A bal oldalon láthatjuk az aktuálisan megadott könyvtárat, ennek alján pedig egy olyan területet, ahol konkrét kulcsszavak kereshetők.

A fájlnév előtt 4 mező van megnevezve írva, elérve, megváltoztatva, létrehozva. Írott azt a dátumot és időpontot jelenti, amelyre a fájlt utoljára írták, Hozzáférés azt jelenti, hogy a fájlt utoljára használták (ebben az esetben az egyetlen dátum megbízható), Megváltozott azt jelenti, hogy a fájl leíró adatait utoljára módosították, Létrehozva - a fájl létrehozásának dátuma és ideje, és MetaData az általános információktól eltérő fájlokkal kapcsolatos információkat jeleníti meg.

A tetején látni fogjuk a Md5 kivonatok generálása a fájlok közül. És ez ismét biztosítja az összes fájl integritását azáltal, hogy az aktuális könyvtár összes fájljának md5 hash-ját generálja.

A. Bal oldala Fájlelemzés fül négy fő opciót tartalmaz, i.e., Könyvtár keresés, fájlnév keresés, minden törölt fájl, könyvtárak kibontása. Könyvtár keresés lehetővé teszi a felhasználók számára, hogy az általa kívánt könyvtárakban keressenek. Fájlnév keresés lehetővé teszi bizonyos fájlok keresését az adott könyvtárban,

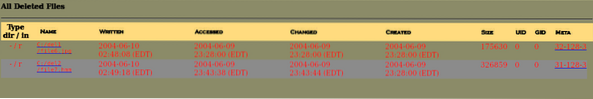

Minden törölt fájl tartalmazzák az azonos formátumú kép törölt fájljait, azaz.e., írott, hozzáférhető, létrehozott, metaadatok és megváltoztatott opciók, és piros színnel jelennek meg az alábbiak szerint:

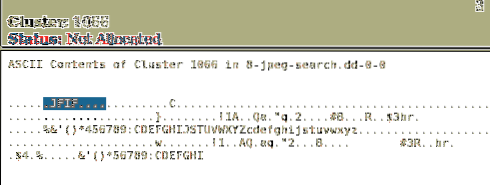

Láthatjuk, hogy az első fájl egy jpeg fájl, de a második fájl kiterjesztése „Hmm”. Nézzük meg a fájl metaadatait a jobb oldali metaadatokra kattintva.

Megállapítottuk, hogy a metaadatok a JFIF bejegyzés, ami azt jelenti JPEG fájlcsere-formátum, így azt kapjuk, hogy ez csak egy képfájl, amelynek kiterjesztése:hmm”. Bővítse a könyvtárakat kibővíti az összes könyvtárat, és nagyobb területet biztosít az adott könyvtárakon belüli könyvtárak és fájlok kezeléséhez.

A fájlok rendezése:

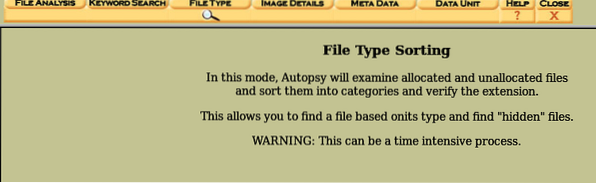

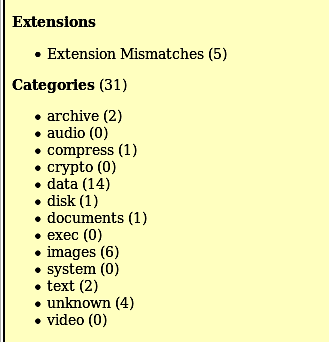

Az összes fájl metaadatainak elemzése nem lehetséges, ezért válogatnunk és elemeznünk kell őket a meglévő, törölt és kiosztatlan fájlok rendezésével a Fájltípus fülre."

A fájlkategóriák rendezése úgy, hogy könnyedén megvizsgálhassuk az azonos kategóriájúakat. Fájltípus lehetősége van azonos típusú fájlokat egy kategóriába rendezni, azaz.e., Archívumok, audio, video, képek, metaadatok, exec fájlok, szöveges fájlok, dokumentumok, tömörített fájlok, stb.

A rendezett fájlok megtekintésénél fontos dolog, hogy a boncolás nem teszi lehetővé a fájlok itt történő megtekintését; ehelyett át kell tallóznunk a tárolási helyig, és ott meg kell őket néznünk. Kattintson a gombra, hogy megtudja, hol vannak tárolva Válogatott fájlok megtekintése opciót a képernyő bal oldalán. Az a hely, amelyet meg fog adni nekünk, ugyanaz lesz, mint amelyet az első lépésben az eset létrehozása során adtunk meg.e./ var / lib / boncolás /

Az eset újranyitása érdekében csak nyissa meg a boncolást, és kattintson az egyik lehetőségre "Nyitott ügy.”

2. eset:

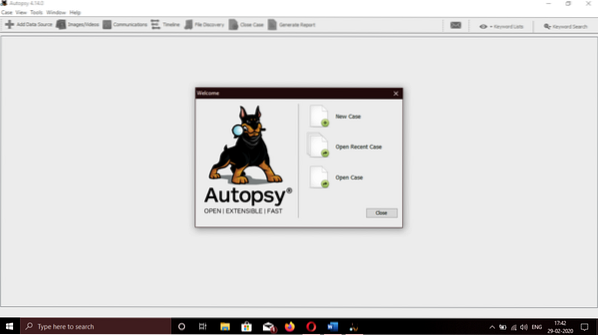

Vessünk egy pillantást egy másik kép elemzésére az Autopsy segítségével egy Windows operációs rendszeren, és megtudhatjuk, milyen fontos információkat szerezhetünk egy tárolóeszközről. Az első dolog, amit meg kell tennünk, egy új eset létrehozása. Megtehetjük, ha a bonc kezdőlapján a három lehetőség egyikére kattintunk (Nyitott eset, Új eset, nemrégiben nyílt eset). Miután rákattintott, egy ilyen képernyőt fogunk látni:

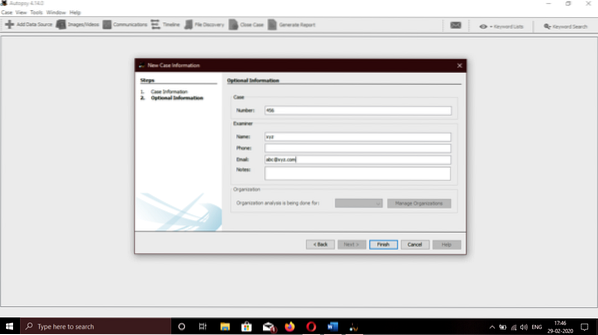

Adja meg az eset nevét és a fájlok tárolási útvonalát, majd írja be a részleteket az említettek szerint, azaz.e., az eset nevét, a vizsgáztató nevét és az eset leírását annak érdekében, hogy információinkat és bizonyítékainkat rendszerezzük a vizsgálat során. A legtöbb esetben egynél több vizsgabiztos végzi a vizsgálatot.

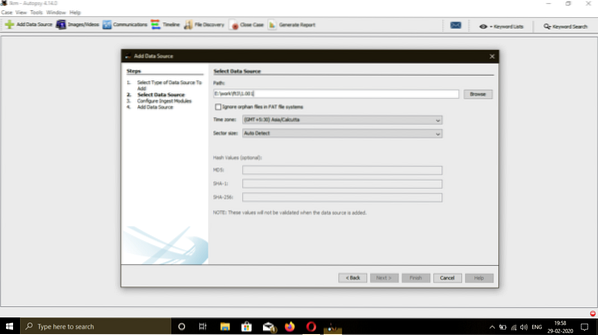

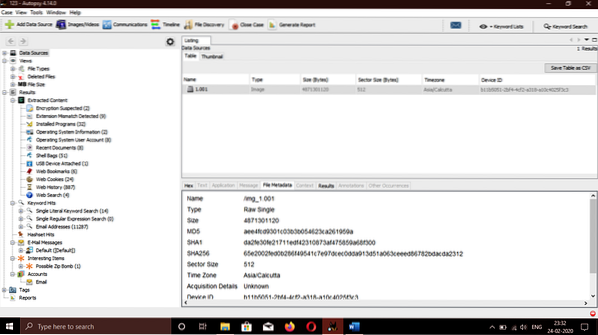

Most adja meg a vizsgálni kívánt képet. E01(Szakértői tanú formátum), AFF(speciális kriminalisztikai formátum), nyers formátum (DD), és a memória törvényszéki képek kompatibilisek. Képet mentettünk a rendszerünkről. Ezt a képet fogják használni ebben a vizsgálatban. Meg kell adnunk a kép elérési útjának teljes elérési útját.

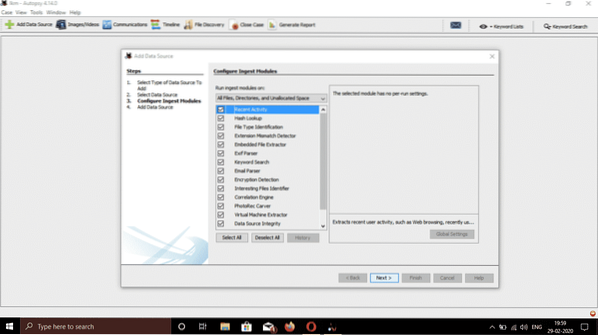

Különböző opciók kiválasztását kéri, például Idővonal elemzés, Hashek szűrése, Adatok faragása, Exif adatok, Webtárgyak beszerzése, Kulcsszó keresés, E-mail elemző, Beágyazott fájlok kibontása, Legutóbbi tevékenységek ellenőrzése stb. Kattintson az összes kiválasztása gombra a legjobb élmény érdekében, majd kattintson a következő gombra.

Miután végzett, kattintson a Befejezés gombra, és várja meg a folyamat befejezését.

Elemzés:

Kétféle elemzés létezik, Halott elemzés, és Élő elemzés:

Halott vizsgálat akkor történik, amikor egy elkötelezett vizsgálati keretrendszert alkalmaznak az információk spekulált keretrendszerből történő megtekintésére. Abban a pillanatban, amikor ez megtörténik, A Sleuth kit boncolása olyan területen futhat, ahol a károkozás esélyét kiiktatják. A boncolás és a The Sleuth Kit segítséget nyújt a nyers, az Expert Witness és az AFF formátumokhoz.

Élő vizsgálat akkor történik, amikor a feltételezett keretrendszer működés közben lebomlik. Ebben az esetben, A Sleuth kit boncolása bármilyen területen futhat (bármi más, csak egy zárt tér). Ezt gyakran használják az előfordulási reakció során, miközben az epizódot megerősítik.

Mielőtt elemeznénk a képfájlunkat, ellenőriznünk kell a kép integritását a Képintegritás gombra kattintva és a képünkből egy md5 kivonatot generálva. Fontos megjegyezni, hogy ez a kivonat megegyezik azzal, amelyet az eljárás elején a képhez használtunk. A kép kivonata fontos, mivel megmondja, hogy az adott kép megváltozott-e vagy sem.

Közben, Boncolás befejezte eljárását, és minden szükséges információ megvan.

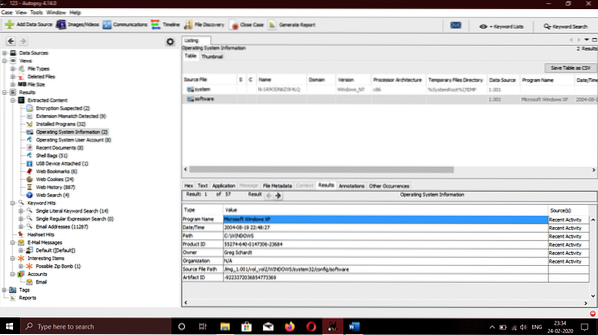

- Először is olyan alapvető információkkal kezdjük, mint a használt operációs rendszer, a felhasználó legutóbbi bejelentkezési ideje és az utolsó személy, aki egy számítógépes hiba során bekapcsolódott. Erre megyünk Eredmények> Kibontott tartalom> Operációs rendszer információk az ablak bal oldalán.

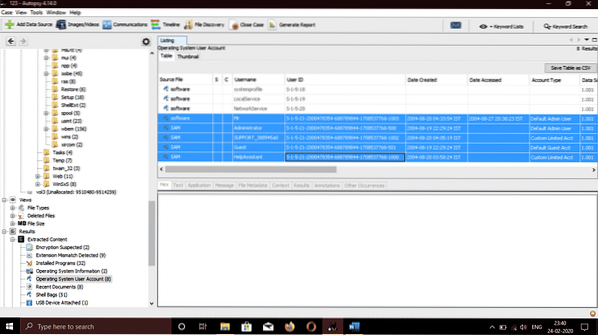

A fiókok és az összes társított fiókok teljes számának megtekintéséhez megyünk Eredmények> Kibontott tartalom> Operációs rendszer felhasználói fiókok. Látni fogunk egy ilyen képernyőt:

Az olyan információk, mint például a rendszerbe utoljára belépő személy, és a felhasználói név előtt néhány mező meg vannak nevezve elérni, megváltoztatni, létrehozni. Hozzáférés azt jelenti, hogy a fiókot utoljára használták (ebben az esetben az egyetlen dátum megbízható) és cmegizzasztotta a fiók létrehozásának dátumát és idejét jelenti. Láthatjuk, hogy a rendszerbe utoljára belépő felhasználót nevezték el úr. Gonosz.

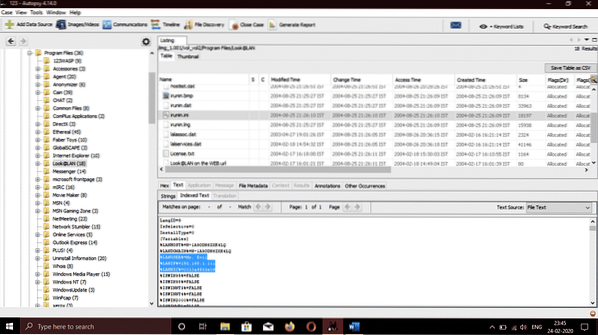

Gyerünk a Program fájlok mappa be van kapcsolva C a képernyő bal oldalán található meghajtó a számítógépes rendszer fizikai és internetes címének felderítéséhez.

Láthatjuk a IP (Internet Protocol) címet és a MAC a felsorolt számítógépes rendszer címe.

Menjünk-hoz Eredmények> Kicsomagolt tartalom> Telepített programok, a következő szoftvereket láthatjuk a támadással kapcsolatos rosszindulatú feladatok végrehajtásához.

- Cain & abel: A csomagszippantáshoz használt hatékony csomagszippantó eszköz és jelszó-feltörő eszköz.

- Névtelenítő: A kártékony felhasználó által végrehajtott nyomok és tevékenységek elrejtésére szolgáló eszköz.

- Ethereal: A hálózati forgalom megfigyelésére és a csomagok hálózaton történő rögzítésére használt eszköz.

- Aranyos FTP: FTP szoftver.

- NetStumbler: A vezeték nélküli hozzáférési pont felfedezésére használt eszköz

- WinPcap: A Windows operációs rendszerek link-rétegű hálózati eléréséhez használt elismert eszköz. Alacsony szintű hozzáférést biztosít a hálózathoz.

Ban,-ben / Windows / system32 helyet, megtalálhatjuk a felhasználó által használt e-mail címeket. Láthatjuk MSN e-mail, Hotmail, Outlook e-mail címek. Láthatjuk a SMTP e-mail címet itt.

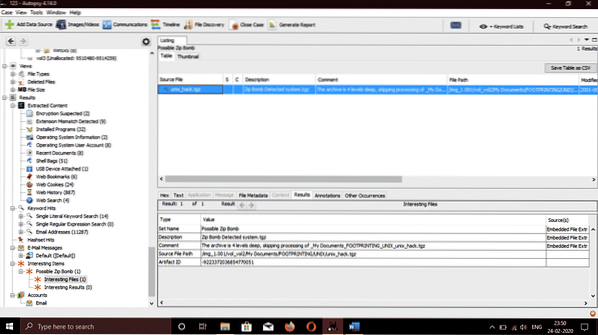

Menjünk egy helyre, ahol Boncolás tárolja a rendszer lehetséges rosszindulatú fájljait. Navigáljon ide Eredmények> Érdekes elemek, és láthatunk egy nevű cipzáros bombát unix_hack.tgz.

Amikor elnavigáltunk a / Újrahasznosító 4 törölt futtatható fájlt találtunk DC1 néven.exe, DC2.exe, DC3.exe és DC4.alkalmazás.

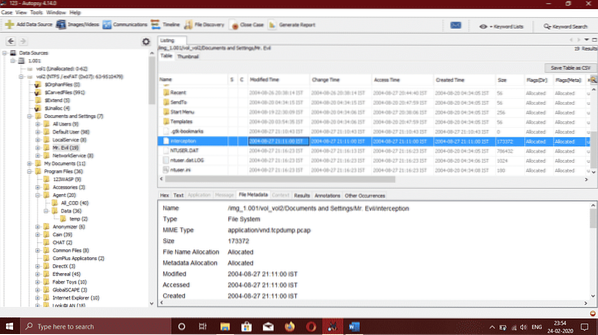

- Éteri, neves szimatolva olyan eszközt is felfedeznek, amely mindenféle vezetékes és vezeték nélküli hálózati forgalom megfigyelésére és lehallgatására használható. Összeszereltük a rögzített csomagokat és a könyvtárat, ahová mentettük / Dokumentumok, a mappa fájlneve Lehallgatás.

Ebben a fájlban láthatjuk azokat az adatokat, amelyeket a böngésző áldozata használt, valamint a vezeték nélküli számítógép típusát, és kiderült, hogy Internet Explorer volt a Windows CE rendszeren. Az áldozat által látogatott webhelyek voltak JEHU és MSN .com, és ez megtalálható az Interception fájlban is.

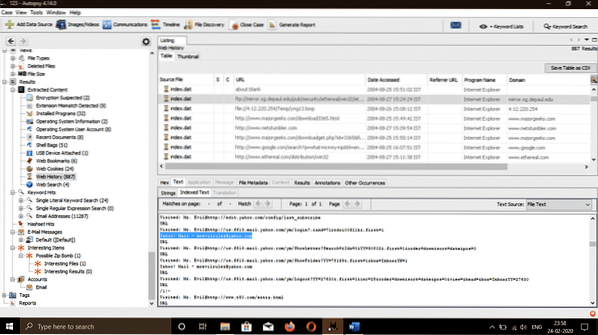

A tartalom felfedezéséről Eredmények> Kicsomagolt tartalom> Internetes előzmények,

Megtekinthetjük az adott fájlok metaadatait, a felhasználó előzményeit, az általa felkeresett webhelyeket és az e-mail címeket, amelyeket a bejelentkezéshez megadott.

Törölt fájlok helyreállítása:

A cikk korábbi részében felfedeztük, hogyan vonhatunk ki fontos információkat minden olyan eszköz képéből, amely adatokat tárolhat, például mobiltelefonok, merevlemezek, számítógépes rendszerek stb. A törvényszéki ügynök számára a legalapvetőbb szükséges tehetségek között feltehetően a törölt iratok helyreállítása a legfontosabb. Mint Ön valószínűleg tudja, a „törölt” dokumentumok a tárolóeszközön maradnak, kivéve, ha azt felülírják. Ezeknek a rekordoknak a törlése alapvetõen hozzáférhetõvé teszi az eszközt felülírásra. Ez azt jelenti, hogy ha a gyanúsított addig törli a bizonyítási iratokat, hogy azokat felülírják a dokumentum keretrendszere, elérhetőek maradnak számunkra, hogy megtérüljenek.

Most megnézzük, hogyan lehet helyreállítani a törölt fájlokat vagy rekordokat A Sleuth kit boncolása. Kövesse az összes fenti lépést, és a kép importálásakor egy ilyen képernyőt fogunk látni:

Az ablak bal oldalán, ha tovább bővítjük a Fájl típusok opciót, egy csomó kategóriát fogunk megnevezni Archívumok, audio, video, képek, metaadatok, exec fájlok, szöveges fájlok, dokumentumok (html, pdf, word, .ppx stb.), tömörített fájlok. Ha rákattintunk képek, az összes helyreállított képet megmutatja.

Valamivel lejjebb, a Fájl típusok, meglátjuk az opció nevét Törölt fájlok. Erre kattintva a jobb alsó ablakban további elemeket fogunk látni elemzésre szolgáló címkézett fülek formájában. A fülek meg vannak nevezve Hex, Eredmény, Indexelt szöveg, Karakterláncok, és Metaadatok. A Metaadatok fülön négy nevet fogunk látni írva, elérve, megváltoztatva, létrehozva. Írott azt a dátumot és időpontot jelenti, amelyre a fájlt utoljára írták, Hozzáférés azt jelenti, hogy a fájlt utoljára használták (ebben az esetben az egyetlen dátum megbízható), Megváltozott azt jelenti, hogy a fájl leíró adatait utoljára módosították, Létrehozva a fájl létrehozásának dátumát és időpontját jelenti. Most a kívánt törölt fájl helyreállításához kattintson a törölt fájlra, és válassza ki Export. Megkér egy helyet, ahol a fájlt tárolni fogja, kiválaszt egy helyet és kattint rendben. A gyanúsítottak gyakran arra törekednek, hogy különféle fontos fájlok törlésével fedjék le a számokat. Igazságügyi szakértőként tudjuk, hogy amíg az iratrendszer felülírja ezeket a dokumentumokat, addig megtérülhetnek.

Következtetés:

Megvizsgáltuk azt az eljárást, amellyel hasznos információkat tudunk kinyerni a célképünkből A Sleuth kit boncolása egyedi eszközök helyett. A boncolás minden törvényszéki nyomozó számára gyors és megbízhatósága miatt választható. A boncolás több olyan alapprocesszort használ, amelyek párhuzamosan futtatják a háttérfolyamatokat, ami megnöveli annak sebességét, és rövidebb időn belül eredményt ad nekünk, és megjeleníti a keresett kulcsszavakat, amint megtalálják őket a képernyőn. Egy olyan korszakban, amikor a törvényszéki eszközök szükségesek, a boncolás ugyanazokat az alapvető funkciókat biztosítja költségmentesen, mint más fizetett törvényszéki eszközök.

A boncolás megelőzi egyes fizetős eszközök hírnevét, és további funkciókat biztosít, például a nyilvántartás elemzését és a webes tárgyak elemzését, amelyeket a többi eszköz nem. A boncolás a természet intuitív használatáról ismert. A gyors jobb gombbal kattintva megnyílik a fontos dokumentum. Ez azt jelenti, hogy a nulla mellett nem kell kitartani, hogy kiderüljön, vannak-e kifejezett törekvési feltételek a képünkön, telefonunkon vagy számítógépünkön, amelyet éppen nézünk. A felhasználók ugyanúgy visszaléphetnek, amikor a mély küldetések zsákutcákká válnak, az előre és az előre történelem-befogásokkal segíthetik követni eszközeiket. A videó külső alkalmazások nélkül is megtekinthető, felgyorsítva a felhasználást.

Bélyegkép-perspektívák, rekord- és dokumentumtípusok rendezése a jó fájlok kiszűrése és borzalmasak megjelölése, egyedi kivonatkészlet-elválasztás használata csak egy része a különböző kiemeléseknek A Sleuth kit boncolása A 3. verzió jelentős fejlesztéseket kínál a 2. verzióhoz képest.A Basis Technology általában támogatta a 3. verzió munkáját, ahol Brian Carrier, aki a munka nagy részét a Boncolás, CTO és a fejlett kriminológia vezetője. Hasonlóképpen Linux-mesternek tekintik, és könyveket készített a mérhető információbányászat témakörében, és az Basis Technology készít A Sleuth Kit. Ezért az ügyfelek nagy valószínűséggel igazán biztosak lehetnek abban, hogy tisztességes tárgyat kapnak, olyan tárgyat, amely a közeljövőben soha nem fog eltűnni, és amelyet valószínűleg mindenütt támogatnak a jövőben.

Phenquestions

Phenquestions