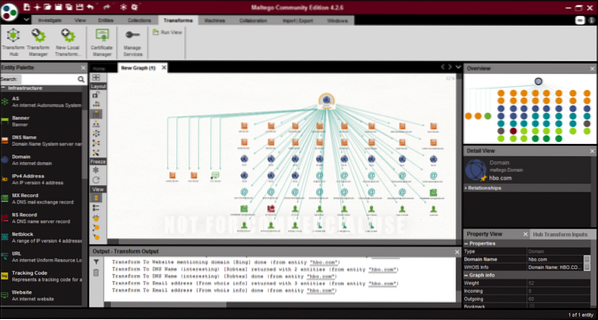

Maltego

A Maltego-t Paterva hozta létre, és rendészeti, biztonsági szakértők és szociális mérnökök használják nyílt forráskódú információk gyűjtésére és terjesztésére. Nagy mennyiségű információt gyűjthet különböző forrásokból, és különböző technikákat alkalmazhat grafikus, könnyen áttekinthető eredmények előállításához. A Maltego transzformációs könyvtárat biztosít a nyílt forráskódú adatok feltárásához, és grafikus formátumban ábrázolja ezeket az adatokat relációelemzésre és adatbányászatra. Ezek a változások beépítettek, és a szükségesség függvényében ugyanúgy módosíthatók.

A Maltego Java nyelven íródott, és minden operációs rendszerrel működik. Előre telepítve van a Kali Linux-ba. A Maltego-t széles körben használják kellemes és könnyen érthető entitás-kapcsolat modellje miatt, amely minden lényeges részletet képvisel. Az alkalmazás fő célja az emberek, a weboldalak vagy a szervezetek domainjei, a hálózatok és az internetes infrastruktúra közötti valós kapcsolatok vizsgálata. Az alkalmazás a közösségi médiafiókok, a nyílt forráskódú intelligencia API-k, az önállóan tárolt privát adatok és a számítógépes hálózatok csomópontjai közötti kapcsolatra is összpontosíthat. Különböző adatpartnerek integrációival a Maltego hihetetlen mértékben kibővíti adatelérését.

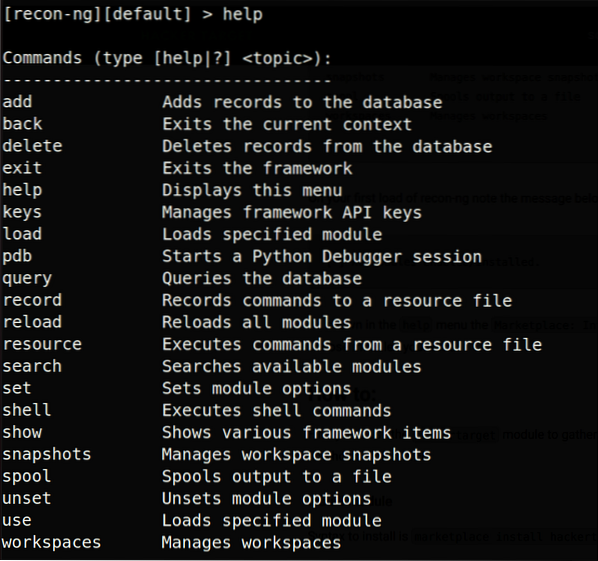

Recon-ng

A Recon-ng egy olyan megfigyelő eszköz, amely azonos a Metasploit-nal. Ha a recon-ng parancssorból működik, akkor megad egy környezetet, például egy shellt, amelyben konfigurálhatja az opciókat, valamint átkonfigurálhatja és kimeneti jelentéseket készíthet a különböző jelentésűrlapokhoz. A Recon-ng virtuális konzolja számos hasznos funkciót kínál, mint például a parancsok befejezése és a kontextus szerinti támogatás. Ha feltörni akar valamit, használja a Metasploit alkalmazást. Ha nyilvános információkat szeretne gyűjteni, használja a Social Engineering Toolkit és a Recon-ng funkciót a felügyelet végrehajtásához.

A Recon-ng Pythonba van írva, és független moduljait, kulcslistáját és más moduljait elsősorban adatgyűjtésre használják. Ez az eszköz előre telepítve van több modullal, amelyek online keresőmotorokat, bővítményeket és API-kat használnak, amelyek segíthetnek a célinformációk összegyűjtésében. A Recon-ng a vágáshoz és beillesztéshez hasonlóan automatizálja az időigényes OSINT folyamatokat. A Recon-ng nem javasolja, hogy eszközei képesek elvégezni az összes OSINT-gyűjtést, de felhasználható a betakarítás számos elterjedtebb formájának automatizálására, több időt hagyva a még manuálisan elvégzendő dolgokra.

Használja a következő parancsot a recon-ng telepítéséhez:

[e-mail védett]: ~ $ sudo apt install recon-ng[e-mail védett]: ~ $ recon-ng

Az elérhető parancsok felsorolásához használja a súgó parancsot:

Tegyük fel, hogy össze kell gyűjtenünk egy cél aldomainjét. Ehhez egy „hacker target” nevű modult fogunk használni.

[Újra-ng] [alapértelmezett] [hackertarget]> opciók megjelenítése

[recon-ng] [alapértelmezett] [hackertarget]> google forrás beállítása.com

Most a program összegyűjti a kapcsolódó információkat, és megmutatja a célkészlet összes aldomainjét.

Shodan

Ha bármit megtalál az interneten, különösen a tárgyak internetét (IoT), az optimális keresőmotor a Shodan. Míg a Google és más keresőmotorok csak az interneten keresnek, addig a Shodan szinte mindent indexel, beleértve a webkamerákat, a magánrepülőgépek vízellátását, az orvosi felszereléseket, a jelzőlámpákat, az erőműveket, a rendszámtábla-olvasókat, az intelligens tévéket, a légkondicionálókat és mindent, amit csak gondolhat ebből van bekötve az internetbe. A Shodan legnagyobb előnye abban rejlik, hogy segít a védőknek megtalálni a veszélyeztetett gépeket saját hálózataikon. Nézzünk meg néhány példát:

- Az Apache szerverek megkeresése Hawaiiban:

apache város: „Hawaii” - A Cisco-eszközök megkeresése egy adott alhálózaton:

cisco net: ”214.223.147.0/24 ”

Egyszerű keresésekkel megtalálhatja például a webkamerákat, az alapértelmezett jelszavakat, az útválasztókat, a közlekedési lámpákat és még sok mást, mivel egyszerűbb, világosabb és könnyebben használható.

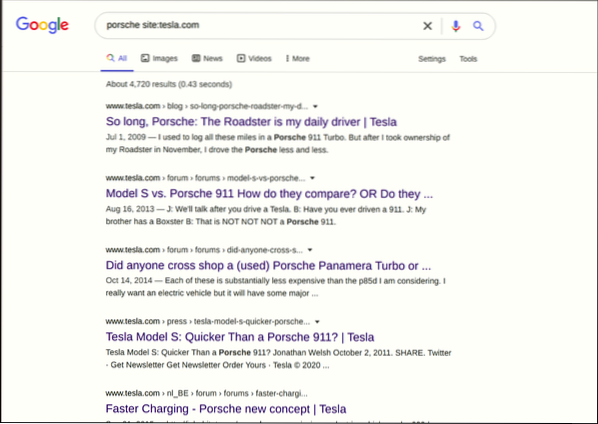

Google Dorks

A Google hackelés vagy a Google dorking olyan hackelési taktika, amely a Google keresést és más Google alkalmazásokat használja a webhely konfigurációjában és a gépi kódban található biztonsági hibák azonosítására. A „Google hackelés” magában foglalja a speciális Google keresőmotor-operátorok használatát az egyedi szöveges karakterláncok megtalálásához a keresési eredmények között.

Fedezzünk fel néhány példát a Google Dork használatával, hogy privát információkat keressünk az interneten. Az azonosításnak van egy módja .LOG fájlok, amelyek akaratlanul ki vannak téve az interneten. A .A LOG fájl tartalmaz nyomokat arra vonatkozóan, hogy melyek lehetnek a rendszer jelszavai, vagy a különféle létező rendszer felhasználói vagy rendszergazdai fiókok. Miután beírta a következő parancsot a Google keresőmezőjébe, megtalálja az expozíciónak kitett termékek listáját .LOG fájlok a 2017. év előtt:

A következő keresési lekérdezés megtalálja az összes weboldalt, amely a megadott szöveget tartalmazza:

intitle: admbook intitle: Fversion fájltípus: phpNéhány más nagyon hatékony keresési operátor a következőket tartalmazza:

- inurl: Meghatározott kifejezéseket keres az URL-ben.

- filetypes: Meghatározott fájltípusokat keres, amelyek bármilyen típusúak lehetnek.

- site: A keresést egyetlen webhelyre korlátozza

Spyse

A Spyse egy kiberbiztonsági keresőmotor, amely segítségével gyorsan megtalálhatja az internetes eszközöket és elvégezheti a külső azonosítást. A Spyse előnye részben annak az adatbázis-módszertannak köszönhető, amely elkerüli a hosszú szkennelési idők kérdését az adatgyűjtési lekérdezéseknél. Mivel egyszerre több szolgáltatás működik, és a jelentések visszatérése nagyon hosszú időt vehet igénybe, a kiberbiztonsági szakemberek tudhatják, mennyire nem hatékony a szkennelés. Ez a fő oka annak, hogy a kiberbiztonsági szakemberek áttérnek erre a fantasztikus keresőmotorra. A Spyse archívumban több mint hétmilliárd fontos adatdokumentum található, amelyek azonnal letölthetők. 50 jól működő, 250 darabra osztott adatot tartalmazó kiszolgáló használatával a fogyasztók profitálhatnak a rendelkezésre álló legnagyobb méretezhető online adatbázisból.

A kibertér keresőmotor a nyers adatok átadása mellett az Internet különböző területei közötti kapcsolat bemutatására is összpontosít.

A betakarító

A Harvester egy Python-alapú segédprogram. A program használatával számos nyilvános helyről szerezhet információkat, például keresőmotorokról, PGP kulcsszerverekről és SHODAN eszközadatbázisokról, például címekről, altartományokról, rendszergazdákról, alkalmazotti nevekről, portszámokról és jelzőkről. Ha meg szeretné tudni, hogy a betolakodók mit láthatnak a társaságban, akkor ez a műszer hasznos. Ez az alapértelmezett Kali Linux eszköz, és a használatához csak frissítenie kell a Harvestert. A telepítéshez adja ki a következő parancsot:

[email protected]: ~ $ sudo apt-get theharvesterA betakarító alapvető szintaxisa a következő:

[e-mail védett]: ~ $ theharvester -d [domainName] -b [searchEngineName / all] [paraméterek]Itt a -d a keresendő cég neve vagy domainje, a -b pedig az adatforrás, például a LinkedIn, a Twitter stb. E-mailek kereséséhez használja a következő parancsot:

[e-mail védett]: ~ $ aratógép.py -d Microsoft.com -b mindA virtuális gépek keresésének képessége a harvester másik lenyűgöző tulajdonsága. A DNS-felbontás révén az alkalmazás ellenőrzi, hogy egy adott IP-címhez több állomásnév is kapcsolódik-e. Ez a tudás nagyon fontos, mert az adott IP megbízhatósága egyetlen gazdagép számára nemcsak a biztonsági szintjén nyugszik, hanem azon is, hogy az ugyanazon az IP-n tárolt többi személy mennyire biztonságosan van bekötve. Valójában, ha a támadó megsérti az egyiket, és hozzáférést kap a hálózati szerverhez, akkor a támadó könnyen beléphet minden más gazdagépbe.

Pókláb

A SpiderFoot egy olyan platform, amelyet IP-címek, domainek, e-mail címek és más elemzési célok rögzítésére használnak több adatkimenetről, beleértve a „Shodan” és a „Have I Been Pwned” platformokat, a nyílt forráskódú információk és a biztonsági rések felderítésére. A SpiderFoot segítségével egyszerűsítheti az OSINT fordítási folyamatát, amely során a célról információkat találhat az összegyűjtési folyamat automatizálásával.

Ennek a folyamatnak az automatizálásához a Spiderfoot több mint 100 nyilvánosan elérhető információ forrásából keres, és kezeli az összes minősített információt a különböző webhelyekről, e-mail címekről, IP-címekről, hálózati eszközökről és más forrásokból. Egyszerűen adja meg a célt, válassza ki a futtatni kívánt modulokat, és a Spiderfoot elvégzi az Ön számára a többit. Például a Spiderfoot összegyűjtheti az összes olyan információt, amely szükséges egy teljes profil létrehozásához egy általad vizsgált témáról. Többplatformos, hűvös webes felülettel rendelkezik, és majdnem több mint 100 modult támogat. Telepítse az alább megadott Python modulokat a spiderFoot telepítéséhez:

[email protected]: ~ $ sudo apt install pip[e-mail védett]: ~ $ pip install lxml netaddr M2Crypto cherrypy mako request bs4

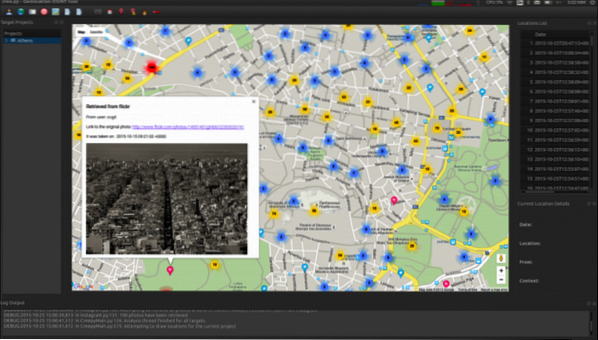

Hátborzongató

A Creepy a Geolocation nyílt forráskódú intelligencia platformja. A Creepy különféle közösségi oldalak és képtárhely-szolgáltatások segítségével információkat gyűjt a helykövetésről. A hátborzongató ezután megjeleníti a jelentéseket a térképen a pontos hely és idő alapján végzett keresési módszertan segítségével. Később a fájlokat CSV vagy KML formátumban exportálva alaposan megtekintheti. A Creepy forráskódja elérhető a Githubon, és Pythonban íródott. A hivatalos webhely felkeresésével telepítheti ezt a fantasztikus eszközt:

http: // www.geocreepy.com /

A Creepy két fő funkciója van, amelyeket a felület két külön lapja határoz meg: a „térképnézet” és a „célok” fül. Ez az eszköz nagyon hasznos a biztonsági személyzet számára. A Creepy segítségével könnyedén megjósolhatja célpontjának viselkedését, rutinját, hobbijait és érdekeit. Egy kis információ, amelyről tudod, nem biztos, hogy nagy jelentőséggel bír, de amikor a teljes képet látod, megjósolhatod a cél következő lépését.

Lombfűrész

A kirakót arra használják, hogy ismereteket szerezzenek egy vállalat dolgozóiról. Ez a platform jól teljesít olyan nagy szervezetekkel, mint a Google, a Yahoo, a LinkedIn, az MSN, a Microsoft stb., ahol könnyen felvehetjük az egyik domain nevüket (mondjuk Microsoft.com), majd állítsa össze munkatársaik összes e-mailt az adott vállalat különböző részlegeiben. Az egyetlen hátrány, hogy ezeket a kéréseket a kirakós gépen tárolt Jigsaw adatbázis ellen indítják.com, tehát kizárólag az adatbázisukban lévő ismeretekre vagyunk utalva, amelyek lehetővé teszik számunkra a felfedezést. Információt szerezhet a nagyvállalatokról, de lehet, hogy nincs szerencséje, ha egy kevésbé híres startup-társaság után nyomoz.

Nmap

A Network Mapper rövidítése az Nmap vitathatatlanul az egyik legkiemelkedőbb és legnépszerűbb társadalommérnöki eszköz. Az Nmap a korábbi hálózati megfigyelő eszközökre épít, hogy a hálózati forgalmat gyorsan, átfogóan ellenőrizze.

Az nmap telepítéséhez használja a következő parancsot:

[e-mail védett]: ~ $ sudo apt install nmapAz Nmap elérhető az összes operációs rendszerhez, és előre van felszerelve Kalival. Az Nmap úgy működik, hogy detektálja a hálózaton futó gazdagépeket és IP-ket IP-csomagok segítségével, majd megvizsgálja ezeket a csomagokat, hogy tartalmazzák a gazdagép és az IP, valamint az általuk futtatott operációs rendszerek részleteit.

Az Nmap a kisvállalkozói hálózatok, a vállalati méretű hálózatok, az IoT-eszközök és a forgalom, valamint a csatlakoztatott eszközök vizsgálatára szolgál. Ez lenne az első olyan program, amelyet a támadó a webhelye vagy webalkalmazásának megtámadására használ. Az Nmap egy ingyenes és nyílt forráskódú eszköz, amelyet helyi és távoli gazdagépeken használnak a sebezhetőség elemzéséhez és a hálózat felfedezéséhez.

Az Nmap főbb jellemzői a portfelismerés (annak biztosítása érdekében, hogy ismerje az adott porton futó lehetséges segédprogramokat), az operációs rendszer észlelése, az IP-információk felismerése (a Mac-címeket és az eszköztípusokat is tartalmazza), a DNS-felbontás letiltása és a gazdagép-észlelés. Az Nmap ping-scan segítségével azonosítja az aktív gazdagépet, azaz.e., a parancs használatával nmap -sp 192.100.1.1/24, amely visszaadja az aktív gazdagépek és a hozzárendelt IP-címek listáját. Az Nmap hatóköre és képességei rendkívül nagyok és változatosak. Az alábbiak tartalmaznak néhány olyan parancsot, amelyek felhasználhatók az alap port vizsgálatához:

Alapvető ellenőrzéshez használja a következő parancsot:

[e-mail védett]: ~ $ nmapA szalaghirdetések megragadásához és a szolgáltatási verzió észleléséhez használja a következő parancsot:

[e-mail védett]: ~ $ nmap -sP -sCAz operációs rendszer észleléséhez és az agresszív vizsgálatokhoz használja a következő parancsot:

[e-mail védett]: ~ $ nmap -A -O-Következtetés

A nyílt forráskódú intelligencia egy hasznos technika, amellyel szinte bármit megtudhat az interneten. Az OSINT eszközök ismerete jó dolog, mivel nagy hatással lehet szakmai munkájára. Van néhány nagyszerű projekt, amely OSINT-t használ, például elveszett emberek megtalálása az interneten. Számos intelligencia-alkategória közül a nyílt forrást használják a legszélesebb körben alacsony költsége és rendkívül értékes teljesítménye miatt.

Phenquestions

Phenquestions