H.D.Moore, a hálózat biztonságának szakértője 2003-ban készítette a Metasploit-ot Perlben. Automatizált kiaknázási eszköznek tervezte, amely kiküszöböli a manuális ellenőrzés állandó követelményét. Az első verzió korlátozott számú kihasználással jelent meg. Később a Ruby-hoz igazították, amely számos kiberbiztonsági szakértő számára lehetővé tette a projekt továbbfejlesztését. 2006-ra a keret több mint 200 kihasználásból állt.

Ebben a cikkben először bemutatjuk a Metasploit keretrendszert, lefedjük annak különféle interfészeit és összetevőit, és egy felszíni szintű feladatot hajtunk végre a Metasploit keretrendszerrel, amely e-mail címek keresését vonja maga után a keresőkben.

A Metasploit alkatrészek rövid bemutatása

Néhány interfészek a Metasploit keretrendszer része, amellyel kapcsolatba léphet, a következőket tartalmazza:

- msfconsole - interaktív shell, amely lehetővé teszi a navigációt és a manipulációt

- msfcli - megidézi a terminált / cmd

- msfgui - a Metasploit Framework Graphical User Interface rövidítése

- Armitage - Java alapú GUI eszköz, amely megkönnyíti a Metasploit feladatokat

- Metasploit közösségi webes felület - ezt az interfészt az eapid7 fejlesztette ki a toll-tesztelés keretrendszerének optimalizálása érdekében

Ezenkívül több is van modulok amelyek kibővítik a Metasploit funkcionalitását.

Modulok

A modulok olyan kódrészletek, amelyeket a Metasploit keretrendszer kihasználási és beolvasási feladatok végrehajtására használ. A Metasploit keretrendszer a következő modulokat tartalmazza:

Kihasználni: olyan modulok, amelyek úgy kezdeményezik a kihasználást, hogy hozzáférést biztosítanak a támadónak a célrendszerhez. A sérült rendszerbe kerülve a kihasználások megkezdik a hasznosítást a hasznos terhelés modul feltöltésével.

Hasznos teher: Miután a keretrendszer beinjektálta, a hasznos teher modul lehetővé teszi a támadó számára, hogy navigáljon a rendszerben, és adatokat továbbítson a rendszerbe és onnan. Az ilyen műveletek szabadságának mértéke függ a hasznos teher felépítésétől és attól, hogy mennyire alkalmas a megsértett rendszer operációs rendszerére.

Kiegészítő: A segédmodulok lehetővé teszik tetszőleges, egyszeri műveletek végrehajtását, mint például a port szkennelés, fuzzing, helyreállítás, dos támadások stb

Nops: A teher érvénytelen memóriahelyre történő leszálláskor összeomolhat. A Nop modul megakadályozza ennek bekövetkezését azzal, hogy a gép utasításait kezdettől fogva hurkolja, ha a hasznos teher érvénytelen helyre kerül.

Bejegyzés: Az utólagos kihasználás akkor kezdődik, amikor sikeresen belép egy kompromittált rendszerbe. A post modulok olyan funkciókat tartalmaznak, amelyek segítenek az utólagos kiaknázásban, például megkönnyítik a rendszeren keresztüli navigációt. A Post modulok lehetővé teszik a hálózatok más rendszereinek megtámadását is.

Kódolók: A kódolók alapvető célja, hogy elkerüljék a rendszerből történő észlelést. Ezek a modulok megtagadják a rendszertől egy olyan feladat végrehajtását, amely veszélyeztetheti a kihasználást és a támadást, például antivírus általi ellenőrzés vagy tűzfal korlátozása.

Hallgatók: Ezek a modulok felkutatják a hasznos terhelésű modul és a veszélyeztetett rendszer közötti kapcsolatokat. Ez elősegíti a kapcsolat javítását és a Metasploit komponensek közötti koordináció meghatározását.

Kihasználás a Metasploittal

Most, hogy bevezettük a Metasploit keretrendszert és annak különféle összetevőit, a kiaknázással kezdjük.

Nyilvánosan elérhető e-mail címek kinyerése a keresőből

Kezdjük azzal, hogy összegyűjtünk néhány e-mail azonosítót a keresőből

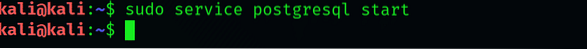

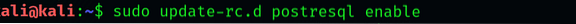

Először indítsa el a Metasploit-ot az msfconsole felületen keresztül, engedélyezve a PostgreSQL szolgáltatást.

$ sudo service postgresql start

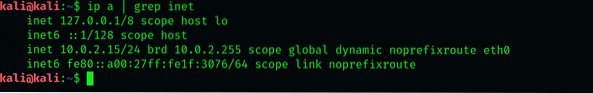

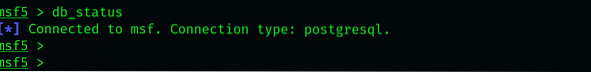

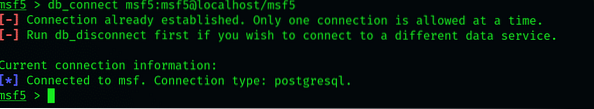

Ha ez minden készen van, csatlakoztatnia kell az adatbázist az msfconsole-hoz. Az alábbi parancs beírásával ellenőrizze, hogy a kapcsolat már létrejött-e:

$ db_status

Remélhetőleg létrejött a kapcsolat, és a Metasploit remekül működik. Ha nem ez a helyzet, próbálkozzon újra és ellenőrizze újra az adatbázis állapotát a következő parancs megadásával:

$ db_connect msf5: msf5 @ localhost / msf5

Ha a kapcsolat nem jött létre sikeresen, akkor is folytathatja. Bár hiányozni fog néhány speciális funkció, a rendelkezésre álló funkciók elegendőek a munka elvégzéséhez

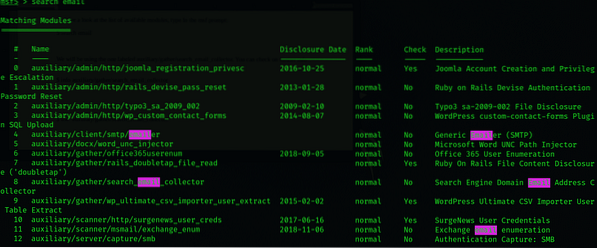

Az elérhető modulok listájának megtekintéséhez írja be az msf parancsot:

$ keresési e-mail

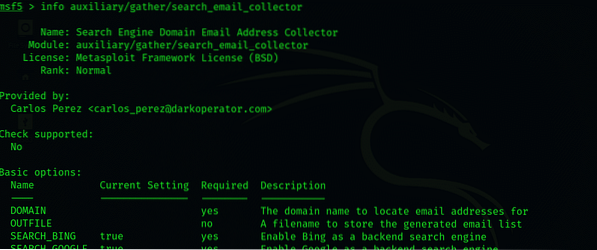

A segéd / / gyűjtsük / keresés_email_gyűjtő elnevezésű modult fogjuk használni. A következő parancs beírásával ellenőrizheti a modul további információit:

$ info segéd / gyűjt / keresés_email_gyűjtő

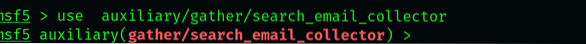

A modul használatához írja be a következő parancsot:

$ használja a / collect / search_email_collector segédprogramot

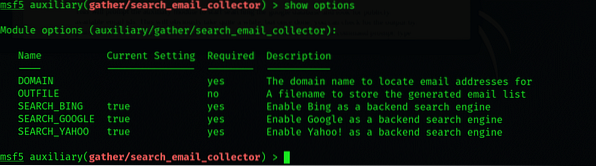

Annak megtekintéséhez, hogy mit tehet ezzel a modullal, írja be a következőket:

$ show opciók

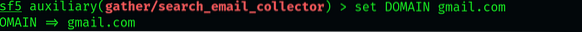

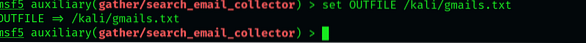

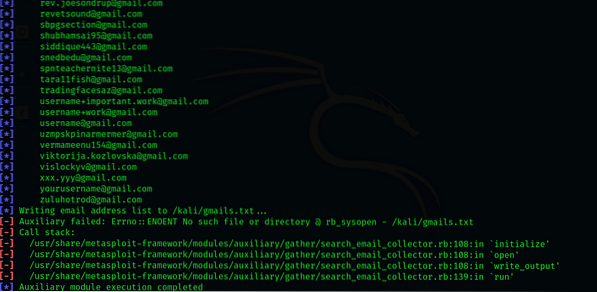

A kibontáshoz először állítsa a tartományt GMAIL azonosítóra, és utasítsa a modult, hogy mentse a fájlokat a .txt fájl.

$ set DOMAIN gmail.com

Ezután írja be a következő parancsot:

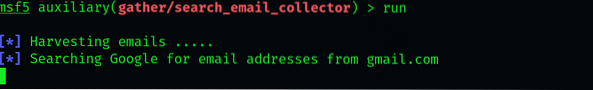

$ fut

Ez arra kéri a segédmodult, hogy kezdje meg a keresést a Google adatbázisban, és keresse meg a nyilvánosan elérhető e-mail azonosítókat. Ez eltart egy ideig, de ha ez megtörtént, ellenőrizheti a kimenetet a kiválasztott kijelöléshez való hozzáféréssel és a .txt fájl. A fájl parancssorból történő eléréséhez írja be a következőket:

$ cat gmails.txt | Kevésbé

Következtetés

Ez a rövid útmutató a kezdők számára arról szól, hogy megismerkedjen a Metasploit hasznos terheivel. A cikk bemutatta, hogyan lehet használni az msfconsole felületet az e-mail azonosítók keresésére a keresőmotorokban. Különösen ezt a tevékenységet választottam, mivel intuitív és elég könnyen felfogható. Korlátozottan elmagyaráztam a Metasploit további funkcióit és lehetőségeit a tollvizsgálati munkában.

Remélem, hogy hasznosnak találta ezt a rövid útmutatót, és hogy ez a bemutató felkeltette az érdeklődését, hogy jobban belenézzen ebbe a bonyolult és sokoldalú eszközbe a tollteszteléshez.

Phenquestions

Phenquestions