Az ilyen támadások egyik példája, amikor az áldozat bejelentkezik egy wifi hálózathoz, és az ugyanazon a hálózaton lévő támadó arra készteti őket, hogy adják át felhasználói hitelesítő adataikat egy horgászoldalon. Különösen erről a technikáról fogunk beszélni, amelyet adathalászatnak is neveznek.

Bár hitelesítéssel és szabotázsfelismeréssel detektálható, ez egy általános taktika, amelyet sok hacker használ, akiknek sikerül kihúzniuk ezt a gyanútlan. Ezért minden kiberbiztonsági rajongó számára érdemes tudni, hogyan működik.

Hogy pontosabban bemutassuk az itt bemutatott demonstrációt, az embert a középső támadásokban fogjuk felhasználni, és átirányítjuk a szembejövő forgalmat a célpontunkról egy hamis weboldalra, és felfedjük a WiFI jelszavakat és felhasználóneveket.

Az eljárás

Bár a kali Linuxban több olyan eszköz is található, amelyek jól alkalmazhatók a MITM támadások végrehajtására, itt a Wiresharkot és az Ettercap-ot használjuk, mindkettő előre telepített segédprogramként érkezik a Kali Linux-ba. Megbeszélhetjük a többieket, amelyeket a jövőben használhatnánk helyette.

Emellett élőben bemutattuk a Kali Linux elleni támadást, amelyet olvasóinknak is javasolunk használni a támadás végrehajtásakor. Bár lehetséges, hogy ugyanazokat az eredményeket érné el a Kali használatával a VirtualBoxon.

Tűzoltó Kali Linux

Induláshoz indítsa el a Kali Linux gépet.

Állítsa be a DNS-konfigurációs fájlt az Ettercap alkalmazásban

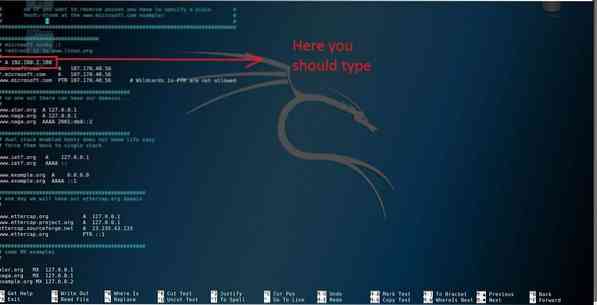

Állítsa be a parancsterminált, és módosítsa az Ettercap DNS-konfigurációját azáltal, hogy beírja a következő szintaxist a kívánt szerkesztőbe.

$ gedit / etc / ettercap / etter.dnsMegjelenik a DNS konfigurációs fájl.

Ezután be kell írnia a címét a terminálba

> * a 10.0.2.15

Ellenőrizze IP-címét az ifconfig beírásával egy új terminálba, ha még nem tudja, mi az.

A módosítások mentéséhez nyomja meg a ctrl + x billentyűkombinációt, majd nyomja le az (y) gombot alul.

Készítse elő az Apache szervert

Most áthelyezzük a hamis biztonsági oldalunkat az Apache szerverre, és futtatjuk. Át kell helyeznie a hamis oldalát erre az apache könyvtárra.

Futtassa a következő parancsot a HTML könyvtár formázásához:

$ Rm / Var / Www / Html / *Ezután el kell mentenie a hamis biztonsági oldalt, és feltöltenie az általunk említett könyvtárba. Írja be a következőt a terminálba a feltöltés megkezdéséhez:

$ mv / root / Desktop / hamis.html / var / www / htmlMost indítsa el az Apache szervert a következő paranccsal:

$ sudo service apache2 startLátni fogja, hogy a szerver sikeresen elindult.

Hamisítás Ettercap addonnal

Most meglátjuk, hogyan jöhetne szóba az Ettercap. DNS-t fogunk hamisítani az Ettercap segítségével. Indítsa el az alkalmazást a következő gépeléssel:

$ ettercap -G

Láthatja, hogy ez egy GUI segédprogram, ami sokkal könnyebbé teszi a navigációt.

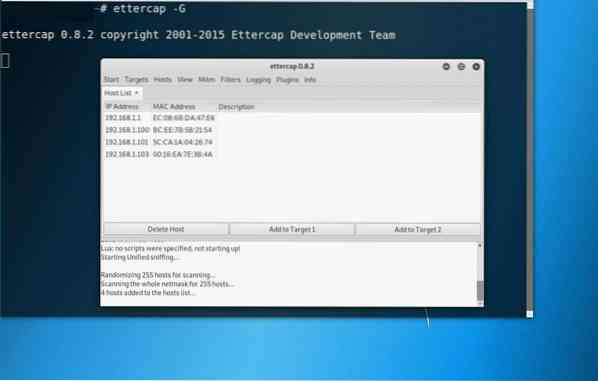

Amint az addon megnyílt, megnyomta a „szippantás alsó” gombot, és válassza a United szippantás lehetőséget

Válassza ki a jelenleg használt hálózati interfészt:

Ezzel a készlettel kattintson a gazdagép fülekre, és válassza ki a listák egyikét. Ha nincs elérhető gazdagép, kattintson a keresési gazdagépre további opciók megtekintéséhez.

Ezután jelölje ki az áldozatot a 2. célpontra, az IP-címét pedig 1. célpontnak. Kijelölheti az áldozatot, ha rákattint a kettőt célozni-gombot, majd tovább add a cél gombra.

Ezután nyomja meg az mtbm fület, és válassza az ARP mérgezés lehetőséget.

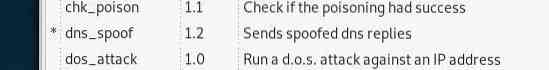

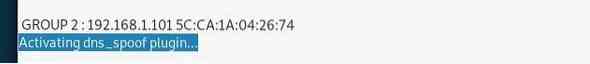

Most lépjen a Bővítmények fülre, kattintson a „A beépülő modulok kezelése” szakaszra, majd aktiválja a DNS-hamisítást.

Ezután lépjen a start menübe, ahol végre elkezdheti a támadást.

A Https forgalom elkapása a Wireshark segítségével

Itt csúcsosodik ki valamilyen cselekvhető és releváns eredmény.

A Wireshark segítségével fogjuk vonzani a https forgalmat, és megpróbáljuk lekérni az ebből származó jelszavakat.

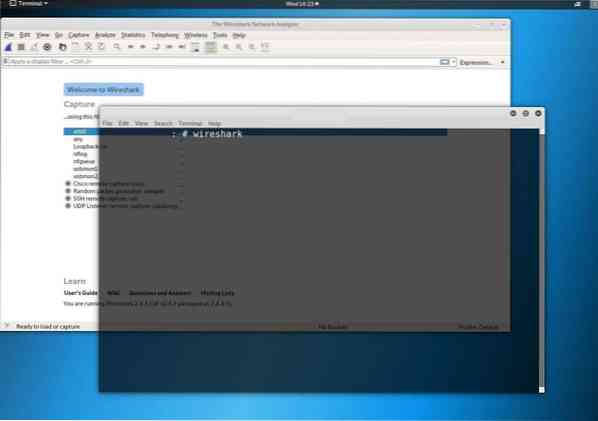

A Wireshark elindításához hívjon be egy új terminált, és lépjen be a Wiresharkba.

A Wireshark működésbe lépésekor meg kell utasítania, hogy a https-csomagokon kívüli forgalmi csomagokat szűrjön ki a HTTP beírásával a Kijelző alkalmazása szűrőben, és nyomja meg az Enter billentyűt.

Most a Wireshark figyelmen kívül hagy minden más csomagot, és csak a https csomagokat fogja el

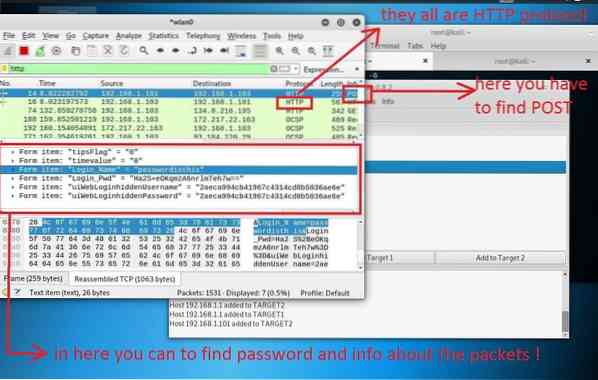

Most figyeljen mindegyikre és minden csomagra, amely leírása tartalmazza a „post” szót:

Következtetés

Ha hackelésről beszélünk, az MITM hatalmas szakértői terület. A MITM-támadások egy bizonyos típusának többféle egyedi megközelítési módja van, és ugyanez vonatkozik az adathalász-támadásokra is.

Megvizsgáltuk a legegyszerűbb, de mégis nagyon hatékony módszert, hogy megszerezzük a sok olyan lédús információt, amelynek jövőbeli kilátásai lehetnek. A Kali Linux 2013-as megjelenése óta nagyon megkönnyítette az ilyen jellegű dolgokat, a beépített segédprogramok egyik vagy másik célt szolgálják.

Egyébként egyelőre ennyi. Remélem, hasznosnak találta ezt a gyors oktatóanyagot, és remélhetőleg segített abban, hogy elkezdhesse az adathalász támadásokat. Tartsa meg a MITM támadásokkal kapcsolatos további oktatóanyagokat.

Phenquestions

Phenquestions