REMnux

A számítógépes kártevő szétszerelését annak viselkedésének tanulmányozása és annak megértése érdekében hívják Malware Reverse Engineering. Annak megállapításához, hogy egy futtatható fájl tartalmaz-e rosszindulatú programot, vagy csak egy közönséges futtatható fájl, vagy annak megismeréséhez, hogy egy futtatható fájl valójában mit csinál és milyen hatást gyakorol a rendszerre, van egy speciális Linux disztribúció, REMnux. A REMnux egy könnyű, Ubuntu-alapú terjesztő, amely az összes olyan eszközzel és szkriptel felszerelt, amely egy adott fájl vagy szoftver futtatható fájljának részletes kártevőelemzéséhez szükséges. REMnux ingyenes és nyílt forráskódú eszközökkel van felszerelve, amelyekkel minden típusú fájlt megvizsgálhatunk, beleértve a futtatható fájlokat is. Néhány eszköz REMnux akár tisztázatlan vagy elhomályosított JavaScript kód és Flash programok vizsgálatára is használható.

Telepítés

REMnux futtatható bármely Linux-alapú disztribúción, vagy virtuális dobozban, ahol Linux a gazdagép operációs rendszer. Az első lépés a REMnux terjesztése a hivatalos weboldaláról, amelyet a következő parancs megadásával lehet megtenni:

[e-mail védett]: ~ $ wget https: // REMnux.org / remnux-cliAz SHA1 aláírás összehasonlításával ellenőrizze, hogy ugyanazt a fájlt szeretné-e használni. Az SHA1 aláírást a következő paranccsal lehet előállítani:

[e-mail védett]: ~ $ sha256sum remnux-cliEzután helyezze át egy másik nevű könyvtárba „Remnux” és futtatható engedélyeket ad neki „Chmod + x.” Most futtassa a következő parancsot a telepítési folyamat elindításához:

[e-mail védett]: ~ $ mkdir remnux[e-mail védett]: ~ $ cd remnux

[e-mail védett]: ~ $ mv… / remux-cli ./

[e-mail védett]: ~ $ chmod + x remnux-cli

// Telepítse a Remnux-ot

[e-mail védett]: ~ $ sudo install remnux

Indítsa újra a rendszert, és használhatja az újonnan telepített programot REMnux disztró, amely a fordított mérnöki eljáráshoz rendelkezésre álló összes eszközt tartalmazza.

Egy másik hasznos dolog REMnux az, hogy a népszerű docker képeket használhatja REMnux eszközök egy adott feladat végrehajtására a teljes disztribúció telepítése helyett. Például a RetDec eszköz a gépi kód szétszerelésére szolgál, és különféle fájlformátumokba foglalja a bevitelt, például 32 bites / 62 bites exe fájlokat, elf fájlokat stb. Rekall egy másik nagyszerű eszköz, amely egy dokkoló képet tartalmaz, amely felhasználható néhány hasznos feladat végrehajtására, például a memóriaadatok kinyerésére és a fontos adatok lekérésére. Egy nem egyértelmű JavaScript vizsgálatához egy ún JSdetox is használható. Ezen eszközökről Docker képek találhatók a REMnux adattár a Docker Hub.

Malware elemzés

-

Entrópia

Felhívjuk az adatfolyam kiszámíthatatlanságának ellenőrzését Entrópia. Az állandó bájtadatok adatfolyamának, például az összes nulla vagy az összes 0 0 Entrópia. Másrészt, ha az adatok titkosítva vannak, vagy alternatív bitekből állnak, akkor magasabb lesz az entrópia értéke. Egy jól titkosított adatcsomagnak nagyobb az entrópia értéke, mint egy normál adatcsomagnak, mert a titkosított csomagok bitértékei kiszámíthatatlanok és gyorsabban változnak. Az entrópia minimális értéke 0, maximális értéke 8. Az Entropy elsődleges célja a rosszindulatú programok elemzésében a rosszindulatú programok megtalálása a futtatható fájlokban. Ha egy futtatható fájl rosszindulatú rosszindulatú programot tartalmaz, legtöbbször teljesen titkosítva van, így az AntiVirus nem tudja kivizsgálni a tartalmát. Az ilyen típusú fájlok entrópia szintje nagyon magas, mint egy normál fájlé, amely jelet küld a nyomozónak valami gyanús dologról egy fájl tartalmában. A magas entrópiaérték az adatfolyam nagy kódolását jelenti, ami egyértelműen jelzi valami halat.

-

Sűrűségű cserkész

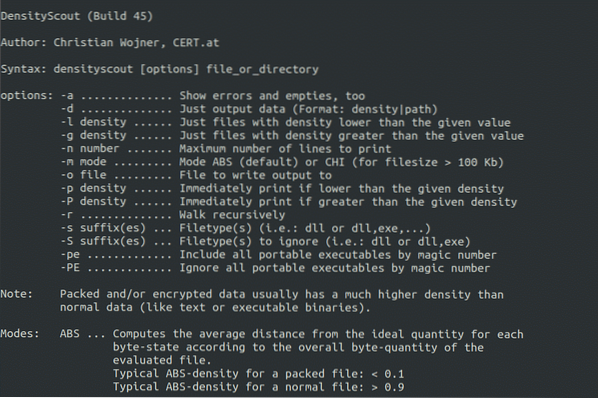

Ezt a hasznos eszközt egyetlen célra hozták létre: rosszindulatú programok keresésére a rendszerben. A támadók általában azt csinálják, hogy a rosszindulatú programot kódolt adatokba csomagolják (vagy kódolják / titkosítják), hogy vírusirtó szoftver ne tudja észlelni. A Density Scout beolvassa a megadott fájlrendszer elérési útját, és kinyomtatja az egyes elérési utak minden fájljának entrópiaértékét (a legmagasabbtól a legalacsonyabbig). A magas érték gyanússá teszi a nyomozót, és tovább vizsgálja az aktát. Ez az eszköz Linux, Windows és Mac operációs rendszerekhez érhető el. A Density Scout egy súgómenüvel is rendelkezik, amely az általa kínált lehetőségeket mutatja be, a következő szintaxissal:

ubuntu @ ubuntu: ~ densityscout --h

-

ByteHist

A ByteHist egy nagyon hasznos eszköz grafikon vagy hisztogram előállításához a különböző fájlok adatkeverési (entrópia) szintje szerint. Még könnyebbé teszi a nyomozó munkáját, mivel ez az eszköz még a futtatható fájl alszakaszainak hisztogramjait is teszi. Ez azt jelenti, hogy a nyomozó most egyszerűen a hisztogramra tekintve arra a részre koncentrálhat, ahol gyanú merül fel. A normál kinézetű fájl hisztogramja teljesen eltér a rosszindulatúaktól.

Anomáliadetektálás

A rosszindulatú programokat különféle segédprogramokkal, például UPX. Ezek a segédprogramok módosítják a futtatható fájlok fejlécét. Amikor valaki hibakeresővel próbálja megnyitni ezeket a fájlokat, a módosított fejlécek összeomlik a hibakeresővel, hogy a nyomozók ne nézhessenek bele. Ezekre az esetekre, Anomália felderítése eszközöket használnak.

-

PE (hordozható futtatható fájlok) szkenner

A PE Scanner egy Pythonban írt hasznos szkript, amely gyanús TLS bejegyzések, érvénytelen időbélyegek, gyanús entrópiaszintű szakaszok, nulla hosszú nyers méretű szakaszok és exe fájlokba csomagolt rosszindulatú fájlok felderítésére szolgál.

-

Exe Scan

Egy másik nagyszerű eszköz az exe vagy dll fájlok furcsa viselkedés beolvasásához az EXE vizsgálat. Ez a segédprogram ellenőrzi a futtatható fájlok fejlécének gyanús entrópia szintjeit, nulla hosszú nyers méretű szakaszokat, ellenőrző összeg különbségeket és a fájlok minden egyéb nem szabályos viselkedését. Az EXE Scan nagyszerű funkciókkal rendelkezik, részletes jelentést készít és automatizálja a feladatokat, ami sok időt takarít meg.

Elfojtott húrok

A támadók használhatják a váltás módszer a rosszindulatú futtatható fájlok húrjainak elfedésére. Bizonyos típusú kódolások használhatók homályosításra. Például, ROTHADÁS kódolással az összes karaktert (kisebb és nagy betűk) bizonyos számú pozícióval elforgathatja. XOR a kódolás titkos kulcsot vagy jelszót (konstans) használ a fájl kódolásához vagy XOR-hoz. ROL egy fájl bájtjait kódolja úgy, hogy bizonyos számú bit után elforgatja őket. Különböző eszközök állnak rendelkezésre ezen zavart húrok kibontásához egy adott fájlból.

-

XORkeresés

Az XORsearch segítségével egy fájlban kódolt tartalmakat keresnek ROT, XOR és ROL algoritmusok. Ez nyers erővel fogja elérni az összes egybájtos kulcsértéket. Hosszabb értékek esetén ez a segédprogram sok időt vesz igénybe, ezért meg kell adnia a keresett karakterláncot. Néhány hasznos karakterlánc, amelyet általában a rosszindulatú programok tartalmaznak:http”(Az URL-eket legtöbbször rosszindulatú programokban rejtik el), "Ez a program" (a fájl fejlécét sok esetben a "Ez a program nem futtatható DOS-ban" írásmóddal módosítják). A kulcs megtalálása után az összes bájt dekódolható annak használatával. Az XORsearch szintaxisa a következő:

ubuntu @ ubuntu: ~ xorsearch -s-

brutexor

Miután megtalálta a kulcsokat olyan programok segítségével, mint az xor keresés, az xor karakterláncok stb., nevű nagyszerű eszköz használható brutexor bármilyen fájlt karaktersorozatra kényszeríteni egy adott karakterlánc megadása nélkül. A -f opcióval a teljes fájl kiválasztható. Egy fájl előbb nyersen kényszeríthető, és a kibontott karakterláncokat egy másik fájlba másolja. Ezután, miután megnézte a kibontott karakterláncokat, megtalálható a kulcs, és most, ezzel a kulccsal, az adott kulcs segítségével kódolt összes karakterlánc kibontható.

ubuntu @ ubuntu: ~ brutexor.pyubuntu @ ubuntu: ~ brutexor.py -f -k

Műtárgyak és értékes adatok kinyerése (törölve)

Elemezni a lemezképeket és a merevlemezeket, és különféle eszközökkel, például Szike, Legelső, stb., előbb létre kell hozni róluk bitről képre, hogy ne vesszenek el adatok. Ezen képmásolatok létrehozásához különféle eszközök állnak rendelkezésre.

-

dd

dd arra szolgál, hogy a meghajtóról igazságügyi hangképet készítsenek. Ez az eszköz integritásellenőrzést is biztosít, lehetővé téve a kép kivonatainak összehasonlítását az eredeti lemezmeghajtóval. A dd eszköz a következőképpen használható:

ubuntu @ ubuntu: ~ dd if =if = Forrásmeghajtó (például / dev / sda)

of = Cél helye

bs = Blokkméret (az egyenként másolandó bájtok száma)

-

dcfldd

A dcfldd egy másik eszköz a lemezképalkotáshoz. Ez az eszköz olyan, mint a dd segédprogram frissített verziója. Több lehetőséget kínál, mint a dd, például a kivonatolás a képalkotáskor. A dcfldd beállításait a következő paranccsal fedezheti fel:

ubuntu @ ubuntu: ~ dcfldd -hHasználat: dcfldd [OPCIÓ]…

bs = BYTES erő ibs = BYTES és obs = BYTES

conv = KEYWORDS a vesszővel elválasztott kulcsszólista szerint konvertálja a fájlt

count = BLOCKS csak BLOCKS bemeneti blokkokat másol

ibs = Bájtok egyszerre olvasnak Bájt bájtokat

ha = FÁJL a FÁJLból olvasható a stdin helyett

obs = Bájtok bájtokat írnak egyszerre

of = FÁJL, írja be a FÁJL-ba a stdout helyett

MEGJEGYZÉS: of = FILE többször is használható az íráshoz

kimenet egyszerre több fájlba

of: = COMMAND exec és kimenet írása a COMMAND feldolgozásához

skip = BLOCKS kihagyja a BLOCKS ibs méretű blokkokat a bemenet elején

minta = HEX használja a megadott bináris mintát bemenetként

textpattern = TEXT használja a TEXT ismétlését bemenetként

errlog = FILE hibaüzeneteket küld a FILE-nek, valamint a stderr-nek

hash = NEV: md5, sha1, sha256, sha384 vagy sha512

az alapértelmezett algoritmus az md5. Több kiválasztása

az egyidejűleg futó algoritmusok megadják a neveket

vesszővel elválasztott listában

hashlog = FÁJL MD5 hash kimenetet küld a FILE-be a stderr helyett

ha több hash algoritmust használ, akkor

mindegyiket külön fájlba küldheti a

konvenció például ALGORITHMlog = FÁJL

md5log = FILE1, sha1log = FILE2 stb.

hashlog: = COMMAND exec és hashlog írása a COMMAND feldolgozásához

ALGORITHMlog: = A COMMAND szintén ugyanúgy működik

hashconv = [előtt | után] hajtsa végre a hasítást a konverziók előtt vagy után

hash formátum = FORMÁT minden egyes kivonat megjelenítése a FORMAT szerint

a hash formátumú mini-nyelvet az alábbiakban ismertetjük

totalhash format = FORMAT megjeleníti a teljes kivonatolási értéket a FORMAT szerint

status = [be | ki] folyamatos állapotüzenetet jelenít meg a stderr-n

az alapértelmezett állapot "be"

statusinterval = N frissíti az állapotüzenetet minden N blokkonként

az alapértelmezett érték 256

vf = FÁJL ellenőrizze, hogy a FÁJL megfelel-e a megadott bemenetnek

verifylog = FÁJL küldje el az ellenőrzési eredményeket a FILE fájlba a stderr helyett

verifylog: = COMMAND exec és ellenőrizési eredményeket ír a COMMAND feldolgozásához

--segít megjeleníteni ezt a súgót és kilépni

--verziókimenet verzióinformáció és kilépés

-

Legelső

A legfontosabb az, hogy képfájlokból faragjanak adatokat egy fájlfaragásnak nevezett technikával. A fájlfaragás fő célja az adatok faragása fejlécek és láblécek segítségével. Konfigurációs fájlja több fejlécet tartalmaz, amelyeket a felhasználó szerkeszthet. A legfontosabb kivonja a fejléceket, és összehasonlítja őket a konfigurációs fájlban levőkkel. Ha egyezik, akkor megjelenik.

-

Szike

A Scalpel egy másik eszköz, amelyet az adatok visszakeresésére és kinyerésére használnak, és viszonylag gyorsabb, mint a Foremost. A Scalpel megnézi a letiltott adattárolási területet, és megkezdi a törölt fájlok helyreállítását. Az eszköz használata előtt a fájltípusok sorát meg kell szüntetni eltávolítással # a kívánt vonalról. A Scalpel mind Windows, mind Linux operációs rendszerekhez elérhető, és nagyon hasznosnak tartják a törvényszéki vizsgálatok során.

-

Tömeges elszívó

A Bulk Extractor olyan funkciók kinyerésére szolgál, mint az e-mail címek, hitelkártyaszámok, URL-ek stb. Ez az eszköz számos olyan funkciót tartalmaz, amelyek hatalmas sebességet adnak a feladatoknak. A részben sérült fájlok kicsomagolásához a Bulk Extractor programot használják. Letölthet olyan fájlokat, mint JPG, pdf, Word dokumentumok stb. Az eszköz másik jellemzője, hogy hisztogramokat és grafikonokat készít a helyreállított fájltípusokról, ami sokkal könnyebbé teszi a nyomozók számára a kívánt helyek vagy dokumentumok megtekintését.

PDF-fájlok elemzése

A teljesen javított számítógépes rendszer és a legújabb víruskereső nem feltétlenül jelenti azt, hogy a rendszer biztonságos. Rosszindulatú kód bárhonnan bejuthat a rendszerbe, beleértve a PDF-eket, a rosszindulatú dokumentumokat stb. A pdf fájl általában fejlécből, objektumokból, kereszthivatkozási táblázatból (cikkek kereséséhez) és trailerből áll. „/ OpenAction” és „/ AA” (kiegészítő intézkedés) biztosítja a tartalom vagy a tevékenység természetes futását. „/ Nevek”, „/ AcroForm”, és "/Akció" hasonlóan jelezheti és elküldheti a tartalmat vagy a tevékenységeket. „/ JavaScript” a futtatásra szánt JavaScriptet. "/Menj*" a nézetet egy előre meghatározott célra változtatja meg a PDF-en belül vagy egy másik PDF-rekordban. "/Dob" programot küld vagy archívumot nyit. „/ URI” URL-jével szerez be egy eszközt. “/ SubmitForm” és „/ GoToR” információkat küldhet az URL-re. „/ RichMedia” használható a Flash PDF-be történő telepítésére. „/ ObjStm” takarhat objektumokat egy Object Stream belsejében. Legyen tisztában például a hexakódokkal való összetévesztéssel, „/ JavaScript” ellen “/ J # 61vaScript.” A PDF fájlok különféle eszközökkel vizsgálhatók annak megállapítására, hogy rosszindulatú JavaScriptet vagy shell-kódot tartalmaznak-e.

-

pdfid.py

pdfid.A py egy Python szkript, amelyet a PDF-ről és annak fejlécéről szereznek információk. Vessünk egy pillantást a PDF dokumentumok véletlenszerű elemzésére a pdfid segítségével:

ubuntu @ ubuntu: ~ python pdfid.py rosszindulatú.pdfPDFiD 0.2.1 / home / ubuntu / Desktop / rosszindulatú.pdf

PDF fejléc:% PDF-1.7

215. objekt

endobj 215

12. patak

12. végáram

xref 2

pótkocsi 2

startxref 2

/1 oldal

/ Titkosítás 0

/ ObjStm 2

/ JS 0

/ JavaScript 2

/ AA 0

/ OpenAction 0

/ AcroForm 0

/ JBIG2Decode 0

/ RichMedia 0

/ 0 indítása

/ EmbeddedFile 0

/ XFA 0

/ Színek> 2 ^ 24 0

Itt láthatja, hogy a PDF fájlban van egy JavaScript kód, amelyet leggyakrabban az Adobe Reader kihasználására használnak.

-

peepdf

A peepdf tartalmaz mindent, ami a PDF fájl elemzéséhez szükséges. Ez az eszköz áttekintést nyújt a vizsgálónak az adatfolyamok kódolásáról és dekódolásáról, a metaadatok szerkesztéséről, a shell kódról, a shell kódok végrehajtásáról és a rosszindulatú JavaScript-ről. A Peepdf számos biztonsági rést ír alá. Ha egy rosszindulatú pdf-fájllal futtatja, a peepdf feltár minden ismert sebezhetőséget. A Peepdf egy Python szkript, és számos lehetőséget kínál a PDF elemzéséhez. A Peepdf-et a rosszindulatú kódolók is használják egy PDF csomagolására rosszindulatú JavaScript-sel, amelyet a PDF-fájl megnyitásakor hajtanak végre. A shell kód elemzése, a rosszindulatú tartalom kibontása, a régi dokumentum verziók kibontása, az objektum módosítása és a szűrő módosítása csak néhány az eszköz számos lehetőségéből.

ubuntu @ ubuntu: ~ python peepdf.py rosszindulatú.pdfFájl: rosszindulatú.pdf

MD5: 5b92c62181d238f4e94d98bd9cf0da8d

SHA1: 3c81d17f8c6fc0d5d18a3a1c110700a9c8076e90

SHA256: 2f2f159d1dc119dcf548a4cb94160f8c51372a9385ee60dc29e77ac9b5f34059

Méret: 263069 bájt

Változat: 1.7

Bináris: Igaz

Linearizálva: hamis

Titkosítva: hamis

Frissítések: 1

Tárgyak: 1038

Patakok: 12

URI-k: 156

Megjegyzések: 0

Hibák: 2

Patakok (12): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1036, 1038]

Xref-folyamok (1): [1038]

Objektumfolyamok (2): [204, 705]

Kódolt (11): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1038]

Objektumok URI-kkal (156): [11, 12, 13, 14, 15, 16, 24, 27, 28, 29, 30, 31, 32, 33,

34, 35, 36, 37, 38, 39, 40, 41, 42, 43, 44, 45, 46, 47, 48, 49, 50, 51, 52, 53,

54, 55, 56, 57, 58, 59, 60, 61, 62, 63, 64, 65, 66, 67, 68, 69, 70, 71, 72, 73,

74., 75., 76., 77., 78., 79., 80., 81., 82., 83., 84., 85., 86., 87., 88., 89., 90., 91., 92., 93,

94, 95, 96, 97, 98, 99, 100, 101., 102., 103., 104., 105., 106., 107., 108., 109., 110., 110,

111., 112., 113., 114., 115., 116., 117., 118., 119., 120., 121., 122., 123., 124., 125., 126,

127., 128., 129., 130., 131., 132., 133., 134., 135., 136., 137., 138., 139., 140., 141., 142. sz,

143., 144., 145., 146., 147., 148., 149., 150., 151., 152., 153., 154., 155., 156., 157., 158,

159., 160., 161., 162., 163., 164., 165., 166., 167., 168., 169., 170., 171., 172., 173., 174., 175.]

Gyanús elemek: / Név (1): [200]

Kakukk Homokozó

A homokozót a nem tesztelt vagy nem megbízható programok viselkedésének ellenőrzésére használják biztonságos, reális környezetben. Miután betett egy fájlt Kakukk Homokozó, néhány perc alatt ez az eszköz feltárja az összes releváns információt és viselkedést. A Malwares a támadók legfőbb fegyvere és Kakukk a lehető legjobb védekezés. Manapság nem elegendő pusztán annak tudata, hogy egy rosszindulatú program belép egy rendszerbe, és annak eltávolítása, és egy jó biztonsági elemzőnek elemeznie kell a program viselkedését, és meg kell vizsgálnia az operációs rendszerre, annak teljes kontextusára és fő célkitűzéseire gyakorolt hatást.

Telepítés

A Cuckoo telepíthető Windows, Mac vagy Linux operációs rendszerekre, ha letölti ezt az eszközt a hivatalos webhelyről: https: // cuckoosandbox.org /

A kakukk zökkenőmentes működéséhez telepítenie kell néhány Python modult és könyvtárat. Ez a következő parancsokkal hajtható végre:

ubuntu @ ubuntu: ~ sudo apt-get install python python-pippython-dev mongodb postgresql libpq-dev

Ahhoz, hogy Kakukk megjelenítse a kimenetet, feltárva a program viselkedését a hálózaton, olyan csomagszippantásra van szükség, mint a tcpdump, amelyet a következő paranccsal lehet telepíteni:

ubuntu @ ubuntu: ~ sudo apt-get install tcpdumpAhhoz, hogy a Python programozó SSL funkcionalitást biztosítson az ügyfelek és szerverek megvalósításához, az m2crypto használható:

ubuntu @ ubuntu: ~ sudo apt-get install m2cryptoHasználat

A kakukk különféle fájltípusokat elemez, beleértve a PDF-eket, a Word-dokumentumokat, a futtatható fájlokat stb. A legújabb verzióval még a weboldalakat is elemezhetjük ezzel az eszközzel. A kakukk a hálózati forgalmat is eldobhatja, vagy VPN-en keresztül továbbíthatja. Ez az eszköz még a hálózati forgalmat vagy az SSL-kompatibilis hálózati forgalmat is felszámolja, és ez újra elemezhető. A Cuckoo Sandbox segítségével PHP szkripteket, URL-eket, html fájlokat, visual basic szkripteket, zip, dll fájlokat és szinte bármilyen más fájlt elemezhet.

A kakukk használatához be kell nyújtania egy mintát, majd elemeznie kell annak hatását és viselkedését.

Bináris fájlok elküldéséhez használja a következő parancsot:

# kakukk beküldeniURL küldéséhez használja a következő parancsot:

# kakukk beküldeniAz elemzés időkorlátjának beállításához használja a következő parancsot:

# kakukk beküldésének időkorlátja = 60-as évekHa magasabb tulajdonságot szeretne beállítani egy adott bináris fájlhoz, használja a következő parancsot:

# kakukk benyújtása - 5. prioritásA kakukk alapvető szintaxisa a következő:

# kakukk beküld --csomag exe --options argumentumok = dosometaskAz elemzés befejezése után számos fájl látható a könyvtárban „CWD / tárolás / elemzés” tartalmazza a megadott minták elemzésének eredményeit. Az ebben a könyvtárban található fájlok a következőket tartalmazzák:

- Elemzés.napló: Az elemzés ideje alatt tartalmazza a folyamat eredményeit, például futásidejű hibákat, fájlok létrehozását stb.

- memória.lerak: Tartalmazza a teljes memória dump elemzést.

- Lerak.Pcap: A tcpdump által létrehozott hálózati kiírást tartalmazza.

- Fájlok: Minden fájlt tartalmaz, amelyen a rosszindulatú program dolgozott vagy érintett.

- Dump_sorted.Pcap: Egy könnyen érthető formát tartalmaz.pcap fájl a TCP adatfolyam megkereséséhez.

- Naplók: Minden létrehozott naplót tartalmaz.

- Lövések: Pillanatképeket tartalmaz az asztalról a rosszindulatú programok feldolgozása során vagy abban az időben, amikor a rosszindulatú program a Cuckoo rendszeren futott.

- Tlsmaster.txt: A rosszindulatú program végrehajtása során elfogott TLS-főtitkokat tartalmazza.

Következtetés

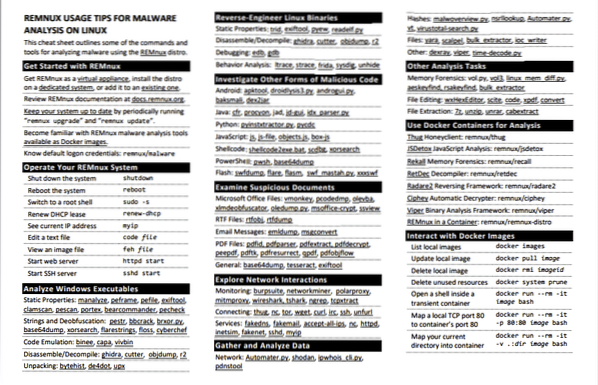

Általános az a vélemény, hogy a Linux vírusmentes, vagy nagyon ritka az esély arra, hogy rosszindulatú programokat kapjanak ezen az operációs rendszeren. A webkiszolgálók több mint fele Linux vagy Unix alapú. Mivel a Linux rendszerek annyi weboldalt és egyéb internetes forgalmat szolgálnak ki, a támadók nagy támadási vektort látnak a Linux rendszerek kártékony programjaiban. Tehát az AntiVirus motorok napi használata sem lenne elegendő. A rosszindulatú programok elleni védekezés érdekében számos víruskereső és végpont biztonsági megoldás áll rendelkezésre. De a kártevő manuális elemzéséhez, REMnux és kakukkos homokozó a rendelkezésre álló legjobb lehetőségek. A REMnux sokféle eszközt kínál egy könnyű, könnyen telepíthető terjesztési rendszerben, amely minden igazságügyi nyomozó számára nagyszerű lehet bármilyen típusú rosszindulatú fájlok elemzésében a rosszindulatú programok számára. Néhány nagyon hasznos eszközt már részletesen leírtak, de ez nem minden, amit a REMnux tartalmaz, csak a jéghegy csúcsa. A REMnux elosztórendszer leghasznosabb eszközei közé tartozik a következő:

A gyanús, nem megbízható vagy harmadik féltől származó programok viselkedésének megértéséhez ezt az eszközt biztonságos, reális környezetben kell futtatni, mint pl Kakukk Homokozó, hogy ne okozzon kárt a gazdagép operációs rendszerében.

A hálózati vezérlők és a rendszerkeményítési technikák használata további biztonsági réteget nyújt a rendszer számára. Az eseményekre adott válaszokat vagy a digitális kriminalisztikai nyomozati technikákat szintén rendszeresen frissíteni kell a rendszer rosszindulatú programjaival kapcsolatos fenyegetések leküzdése érdekében.

Phenquestions

Phenquestions