Az Nmap-nal dolgozó Kali Linux:

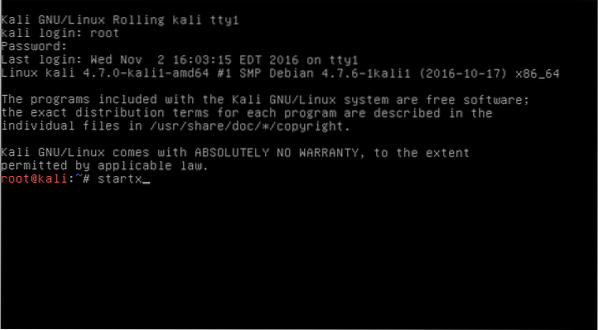

A Kali Linux képernyőn a telepítő megjeleníti a felhasználó számára a "root" felhasználói jelszót, amelyhez be kell jelentkeznie. Az Enlightenment Desktop Environment a startx paranccsal indítható el, miután bejelentkezett a Kali Linux gépébe. Az asztali környezet nem szükséges az Nmap futtatásához.

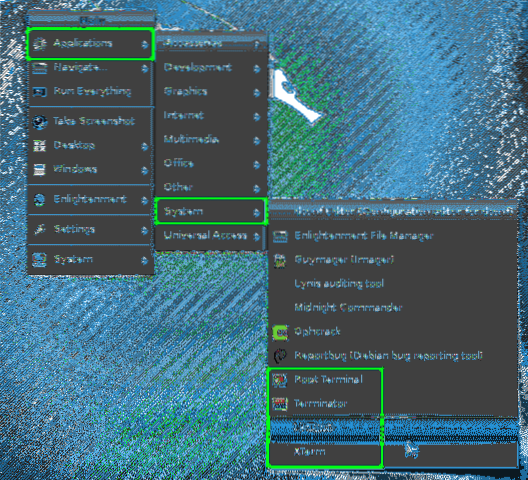

Amint bejelentkezett a megvilágosodásba, meg kell nyitnia a terminál ablakát. A menü az asztal hátterére kattintva jelenik meg. A terminálhoz való navigáláshoz a következőket kell tenni:

Alkalmazások -> Rendszer -> „Root Terminal”.

Minden shell program az Nmap céljaira működik. A terminál sikeres elindítása után megkezdődhet az Nmap szórakozás.

Élő hosztok keresése a hálózaton:

A kali gép IP címe 10.0.2.15, a célgép IP-címe pedig '192.168.56.102 '.

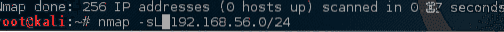

Hogy mi él egy adott hálózaton, azt egy gyors Nmap-beolvasással lehet meghatározni. Ez egy „egyszerű lista” beolvasás.

$ nmap -sL 192.168.56.0/24

Sajnos egyetlen élő gazdagépet sem küldtek vissza ennek a kezdeti vizsgálatnak a segítségével.

Minden élő házigazda megkeresése és pingelése a hálózaton:

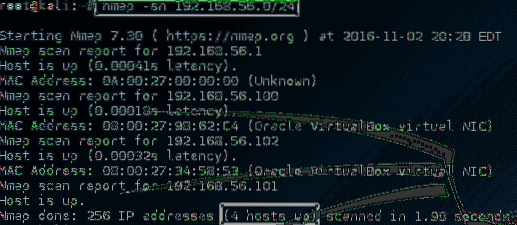

Szerencsére nem kell aggódnia, mert az Nmap által engedélyezett trükkökkel megtalálhatjuk ezeket a gépeket. Az említett trükk megmondja az Nmap-nak, hogy pingelje meg az összes címet a 192-ben.168.56.0/24 hálózat.

$ nmap -sn 192.168.56.0/24

Tehát az Nmap visszaküldött néhány lehetséges gépet szkennelésre.

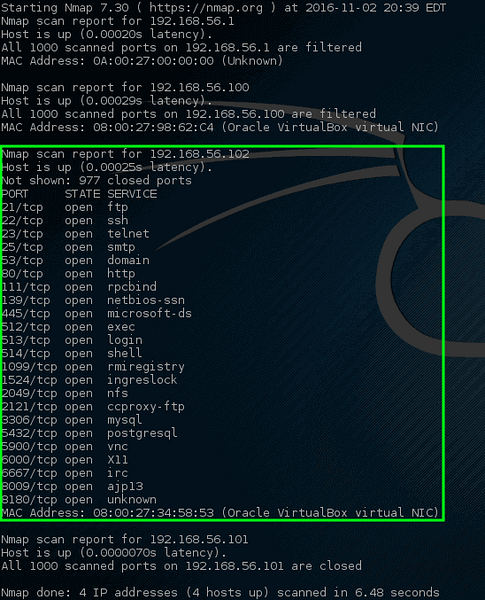

Keresse meg a nyitott portokat az Nmap segítségével:

Hagyja, hogy az nmap végezzen port beolvasást, hogy megtalálja az adott célokat és megnézze az eredményeket.

$ nmap 192.168.56.1,100-102

Ezen portok jeleznek bizonyos hallgatási szolgáltatásokat ezen a gépen. IP-címet rendelnek metasploitable sebezhető gépekhez; ezért vannak nyitott portok ezen a gazdagépen. A legtöbb gépen sok port nyitva van. Bölcs dolog lenne alaposan megvizsgálni a gépet. A hálózati fizikai gépet az adminisztrátorok nyomon követhetik.

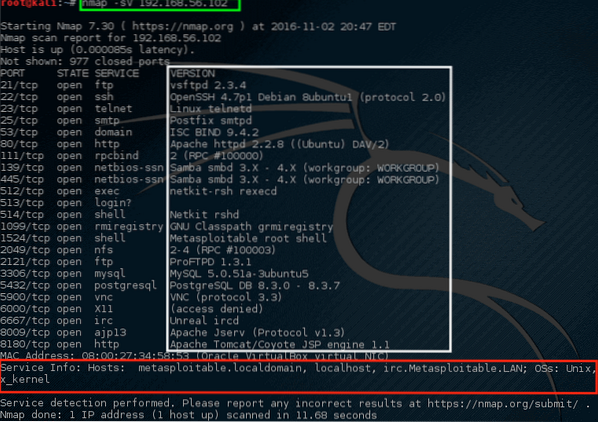

Keresse meg a kikötőkön hallgatott szolgáltatásokat a fogadó Kali gépen:

Ez egy Nmap-on keresztül végzett szolgáltatás-vizsgálat, amelynek célja annak ellenőrzése, hogy mely szolgáltatások hallgathatnak egy adott porton. Az Nmap megvizsgálja az összes nyitott portot, és információkat gyűjt az egyes portokon futó szolgálatoktól.

$ nmap -sV 192.168.56.102

Ez arra szolgál, hogy információkat szerezzen a hosztnévről és a célrendszeren futó aktuális operációs rendszerről. A „vsftpd” 2. verzió.3.A 4 fut ezen a gépen, amely a VSftpd elég régi verziója, ami riasztó az adminisztrátor számára. Az adott verzió (ExploitDB ID - 17491) esetében még 2011-ben súlyos sebezhetőséget találtak.

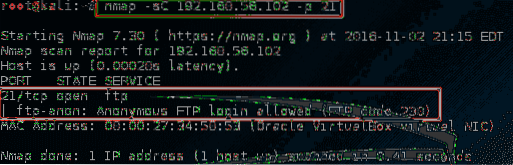

Névtelen FTP bejelentkezéseket találhat a gazdagépeken:

Ha további információkat szeretne gyűjteni, engedje meg, hogy az Nmap jobban megnézze.

$ nmap -sC 192.168.56.102 -p21

A fenti parancs kiderítette, hogy az anonim FTP-bejelentkezés engedélyezett ezen a kiszolgálón.

Ellenőrizze a házigazdák biztonsági réseit:

Mivel a VSftd említett korábbi verziója régi és sérülékeny, ezért meglehetősen aggasztó. Nézzük meg, hogy az Nmap képes-e ellenőrizni a vsftpd sérülékenységét.

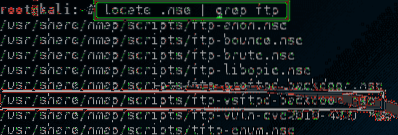

$ locate .nse | grep ftp

Figyelemre méltó, hogy a VSftpd backdoor probléma esetén az Nmap rendelkezik NSE parancsfájlokkal, (az Nmap Scripting Engine) az Nmap egyik leghasznosabb és adaptálható szolgáltatása. Lehetővé teszi a felhasználók számára, hogy egyszerű szkripteket írjanak a hálózati feladatok széles körének gépesítésére. Mielőtt futtatnánk ezt a szkriptet a gazdagépen, tudnunk kell, hogyan kell használni.

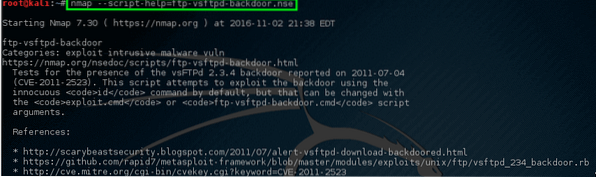

$ nmap --script-help = ftp-vsftd-backdoor.nse

Használható annak ellenőrzésére, hogy a gép sérülékeny-e vagy sem.

Futtassa a következő parancsfájlt:

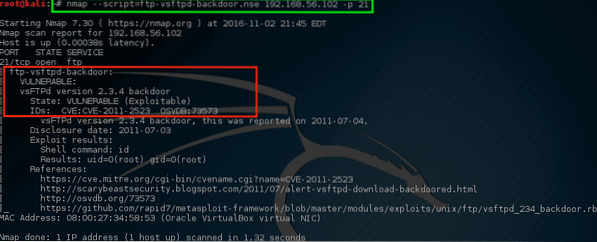

$ nmap --script = ftp-vsftpd-backdoor.nse 192.168.56.102 -p21

Az Nmap minősége elég szelektív. Ilyen módon egy személyes tulajdonú hálózat beolvasása unalmas lehet. Agresszívebb vizsgálat végezhető az Nmap használatával. Némileg ugyanazt az információt fogja adni, de a különbség abban rejlik, hogy egyetlen parancs használatával tehetjük meg, ahelyett, hogy rengeteget használnánk belőlük. Az agresszív vizsgálathoz használja a következő parancsot:

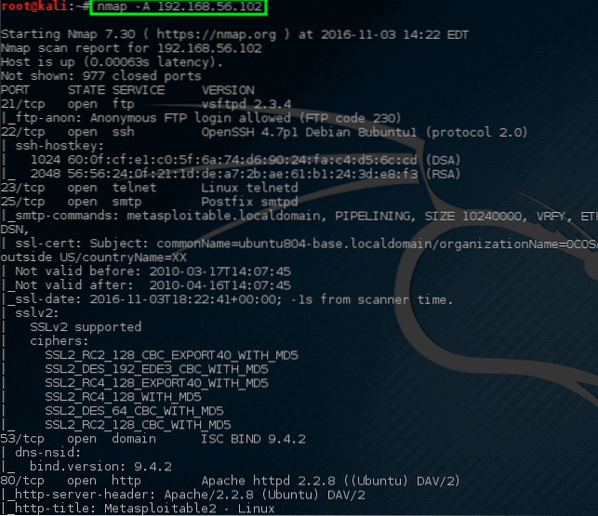

$ nmap -A 192.168.56.102

Nyilvánvaló, hogy csak egy parancs használatával az Nmap rengeteg információt képes visszaadni. Ezen információk nagy része felhasználható annak ellenőrzésére, hogy milyen szoftverek lehetnek a hálózaton, valamint annak meghatározásához, hogy miként lehet megvédeni ezt a gépet.

Következtetés:

Az Nmap egy sokoldalú eszköz, amely a hacker közösségben használható. Ez a cikk az Nmap és funkciójának rövid leírását tartalmazza.

Phenquestions

Phenquestions