Behatolásjelző rendszert lehet telepíteni a hálózat méretétől függően. Több tucat minőségi kereskedelmi IDS létezik, de sok vállalat és kisvállalkozás nem engedheti meg magának. Horkant egy rugalmas, könnyű és népszerű behatolásérzékelő rendszer, amely a hálózat igényeinek megfelelően telepíthető, a kicsiektől a nagy hálózatokig, és biztosítja a fizetős IDS összes funkcióját. Horkant nem kerül semmibe, de ez nem azt jelenti, hogy nem képes ugyanazokat a funkciókat biztosítani, mint egy elit, kereskedelmi IDS. Horkant passzív IDS-nek számít, ami azt jelenti, hogy szippantja a hálózati csomagokat, összehasonlítja a szabálykészlettel, és rosszindulatú napló vagy bejegyzés észlelése esetén (i.e., behatolás észlelése), riasztást generál, vagy bejegyzést helyez a naplófájlba. Horkant az útválasztók, tűzfalak és szerverek működésének és tevékenységeinek megfigyelésére szolgál. A Snort egy felhasználóbarát felületet kínál, amely egy sor szabálykészletet tartalmaz, amelyek nagyon hasznosak lehetnek egy olyan személy számára, aki nem ismeri az IDS-eket. A Snort riasztást generál behatolás esetén (puffertúlcsordulási támadások, DNS-mérgezés, operációs rendszer ujjlenyomat-felvétele, port-beolvasások és még sok más), ezáltal a szervezet nagyobb láthatóságot biztosít a szervezet számára, és sokkal könnyebben teljesíti a biztonsági előírásokat.

A Snort telepítése

A Snort telepítése előtt van néhány nyílt forráskódú szoftver vagy csomag, amelyeket először telepítenie kell, hogy a lehető legtöbbet hozza ki a programból.

- Libpcap: Olyan csomagszippantó, mint a Wireshark, amelyet hálózati forgalom rögzítésére, figyelemmel kísérésére és elemzésére használnak. Telepíteni libpcap, a következő parancsokkal töltse le a csomagot a hivatalos webhelyről, csomagolja ki a csomagot, majd telepítse:

[e-mail védett]: ~ $ tar -xzvf libpcap-

[e-mail védett]: ~ $ cd libpcap-

[e-mail védett]: ~ $ ./Beállítás

[e-mail védett]: ~ $ sudo make

[e-mail védett]: ~ $ install install

- OpenSSH: Biztonságos csatlakozási eszköz, amely biztonságos csatornát biztosít, még egy nem biztonságos hálózaton keresztül is, a távoli bejelentkezéshez ssh jegyzőkönyv. OpenSSH rendszergazdai jogosultságokkal távoli csatlakozásra szolgál. OpenSSH a következő parancsokkal telepíthető:

hordozható / openssh-8.3p1.kátrány.gz

[e-mail védett]: ~ $ tar xzvf openssh-

[e-mail védett]: ~ $ cd openssh-

[e-mail védett]: ~ $ ./Beállítás

[email protected]: ~ $ sudo make install

- MySQL: A legnépszerűbb ingyenes és nyílt forráskódú SQL adatbázis. MySQL a Snort riasztott adatainak tárolására szolgál. Az SQL könyvtárakat a távoli gépek kommunikálják és elérik azt az adatbázist, ahol a Snort naplóbejegyzéseket tárolják. A MySQL a következő paranccsal telepíthető:

- Apache webszerver: Az interneten a leggyakrabban használt webszerver. Az Apache az elemző konzol webkiszolgálón történő megjelenítésére szolgál. Letölthető a hivatalos weboldalról itt: http: // httpd.apache.org /, vagy a következő paranccsal:

- PHP: A PHP a webfejlesztésben használt szkriptnyelv. Az Analysis konzol futtatásához PHP elemző motorra van szükség. Letölthető a hivatalos weboldalról: https: // www.php.net / letöltések.php, vagy a következő parancsok használatával:

[e-mail védett]: ~ $ tar -xvf php-

[e-mail védett]: ~ $ cd php-

[e-mail védett]: ~ $ sudo make

[email protected]: ~ $ sudo make install

- OpenSSL: A hálózaton keresztüli kommunikáció biztonságára szolgál, anélkül, hogy aggódna, hogy harmadik fél lekéri vagy figyelemmel kíséri a küldött és fogadott adatokat. OpenSSL titkosítási funkciókat biztosít a webszerver számára. Letölthető a hivatalos weboldalról: https: // www.openssl.org /.

- Döbbenet: Az SSL belsejében lévő tetszőleges hálózati forgalom vagy kapcsolatok titkosításához használt program, amely együtt működik OpenSSL. Döbbenet letölthető hivatalos honlapjáról: https: // www.kábító.org /, vagy a következő parancsok segítségével telepíthető:

[e-mail védett]: ~ $ tar xzvf stunnel-

[e-mail védett]: ~ $ cd stunnel-

[e-mail védett]: ~ $ ./Beállítás

[email protected]: ~ $ sudo make install

- SAV: A rövidítése a Elemzésvezérlés a behatolás észleléséhez. Az ACID egy lekérdezéssel támogatott keresőfelület, amely megfelelõ IP-címek, megadott minták, egy adott parancs, hasznos terhelés, aláírások, meghatározott portok stb., az összes naplózott figyelmeztetésből. A csomagelemzés mélyreható funkcionalitását biztosítja, lehetővé téve annak azonosítását, hogy a támadó pontosan mit akart elérni, és a támadásban használt hasznos terhelés típusát. SAV letölthető hivatalos honlapjáról: https: // www.sei.cmu.edu / about / divissions / cert / index.vö.

Most, hogy az összes szükséges alapcsomag telepítve van, Horkant letölthető a hivatalos weboldalról, horkant.org, és a következő parancsok segítségével telepíthető:

[e-mail védett]: ~ $ wget https: // www.horkant.org / letöltések / horkolás / horkolás-2.9.16.1.kátrány.gz[e-mail védett]: ~ $ tar xvzf horkolás-

[e-mail védett]: ~ $ cd horkolás-

[e-mail védett]: ~ $ ./Beállítás

[e-mail védett]: ~ $ sudo make && --enable-source-fire

[email protected]: ~ $ sudo make install

Ezután futtassa a következő parancsot, hogy ellenőrizze, hogy a Snort telepítve van-e és a Snort által használt verziója:

[e-mail védett]: ~ $ horkolás --,,_ - *> Horkolás! <*-

o ") ~ Verziószám"

Szerzői jog (C) 1998-2013 Sourcefire, Inc., et al.

A libpcap 1. verziójának használata.8.1

PCRE verzió használata: 8.39 2016-06-14

A ZLIB verzió használata: 1.2.11

Miután a telepítés sikeres volt, a következő fájlokat kellett volna létrehozni a rendszeren:

/ usr / bin / horkolás: Ez a Snort bináris futtatható fájlja.

/ usr / share / doc / snork: Tartalmazza a Snort dokumentációját és a manpage-okat.

/ etc / horkolás: A. Összes szabálykészletét tartalmazza Horkant és ez a konfigurációs fájlja is.

Snort használatával

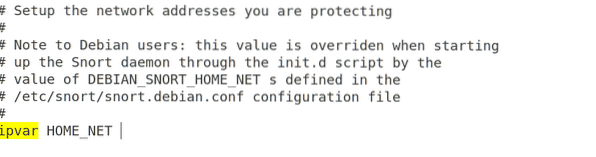

A Snort használatához először konfigurálnia kell a Home_Net értéket, és adja meg a védett hálózat IP-címének értékét. A hálózat IP-címét a következő paranccsal lehet megszerezni:

[e-mail védett]: ~ $ ifconfigAz eredményekből másolja a inet cím a kívánt hálózat. Most nyissa meg a Snort konfigurációs fájlt / etc / horkolás / horkolás.konf a következő paranccsal:

[e-mail védett]: ~ $ sudo vim / etc / snort / snort.konfIlyen kimenetet fog látni:

Keresse meg a vonalat „Ipvar HOME_NET.” Előtt ipvar HOME_NET, írja be az előzőleg másolt IP-címet, és mentse a fájlt. Futás előtt Horkant, egy másik dolog, amit meg kell tennie, hogy a hálózatot futtatható módban futtassa. Ezt a következő paranccsal teheti meg:

[e-mail védett]: ~ $ / sbin / ifconfig -Most már készen áll a futásra Horkant. Az állapot ellenőrzéséhez és a konfigurációs fájl teszteléséhez használja a következő parancsot:

[e-mail védett]: ~ $ sudo horkolás -T -i4150 Horkolásszabály elolvasva

3476 észlelési szabályok

0 dekóder szabály

0 előfeldolgozó szabály

3476 opciós lánc összekapcsolva 290 láncfejléccel

0 Dinamikus szabályok

+++++++++++++++++++++++++++++++++++++++++++++++++++

+-------------------[Szabályportszámok]---------------------------------------

| tcp udp icmp ip

| src 151 18 0 0

| dst 3306 126 0 0

| bármely 383 48 145 22

| nc 27 8 94 20

| s + d 12 5 0 0

+----------------------------------------------------------------------------

+-----------------------[Detection-filter-config]------------------------------

| memória-sapka: 1048576 bájt

+-----------------------[Detection-filter-rules]-------------------------------

| egyik sem

-------------------------------------------------------------------------------

+-----------------------[rate-filter-config]-----------------------------------

| memória-sapka: 1048576 bájt

+-----------------------[rate-filter-rules]------------------------------------

| egyik sem

-------------------------------------------------------------------------------

+-----------------------[event-filter-config]----------------------------------

| memória-sapka: 1048576 bájt

+-----------------------[event-filter-global]----------------------------------

| egyik sem

+-----------------------[esemény-szűrő-helyi]-----------------------------------

| gen-id = 1 sig-id = 3273 type = Küszöbkövetés = src count = 5 másodperc = 2

| gen-id = 1 sig-id = 2494 type = Mindkét követés = dst count = 20 másodperc = 60

| gen-id = 1 sig-id = 3152 type = Küszöbkövetés = src count = 5 másodperc = 2

| gen-id = 1 sig-id = 2923 type = Küszöbkövetés = dst count = 10 másodperc = 60

| gen-id = 1 sig-id = 2496 type = Mindkét követés = dst count = 20 másodperc = 60

| gen-id = 1 sig-id = 2275 type = Küszöbkövetés = dst count = 5 másodperc = 60

| gen-id = 1 sig-id = 2495 type = Mindkét követés = dst count = 20 másodperc = 60

| gen-id = 1 sig-id = 2523 type = Mindkét követés = dst count = 10 másodperc = 10

| gen-id = 1 sig-id = 2924 type = Küszöbkövetés = dst count = 10 másodperc = 60

| gen-id = 1 sig-id = 1991 típus = Limit követés = src szám = 1 másodperc = 60

+-----------------------[elnyomás]------------------------------------------

| egyik sem

-------------------------------------------------------------------------------

Szabály alkalmazás sorrend: aktiválás-> dinamikus-> tovább-> csepp-> sdrop-> elutasítás-> riasztás-> napló

Az előfeldolgozó konfigurációinak ellenőrzése!

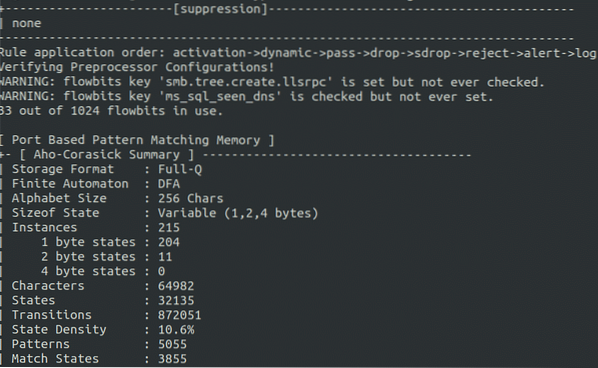

[Port alapú mintaméret]

+- [Aho-Corasick összefoglaló] -------------------------------------

| Tárolási formátum: Full-Q

| Véges automatikus: DFA

| Ábécé mérete: 256 karakter

| Állapot mérete: változó (1,2,4 bájt)

| Példányok: 215

| 1 bájt állítja: 204

| 2 bájtos állapotok: 11

| 4 bájtos állapot: 0

| Karakterek: 64982

| Államok: 32135

| Átmenetek: 872051

| Állam sűrűsége: 10.6%

| Minták: 5055

| Meccsállamok: 3855

| Memória (MB): 17.00

| Minták: 0.51

| Meccslisták: 1.02

| DFA

| 1 bájt állítja: 1.02

| 2 bájtos állapotok: 14.05

| 4 bájtos állapot: 0.00

+----------------------------------------------------------------

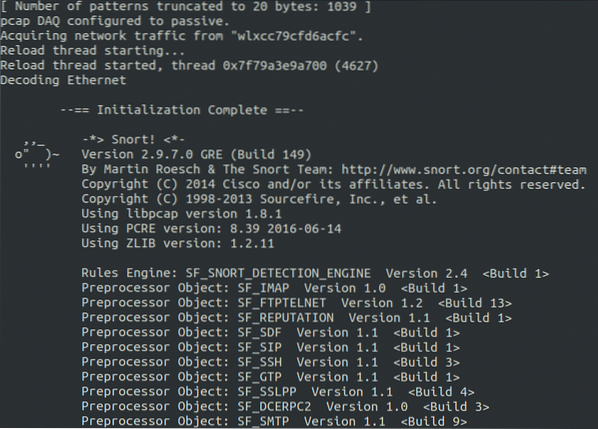

[20 bájtra csonkolt minták száma: 1039]

pcap DAQ passzívra konfigurálva.

Hálózati forgalom megszerzése innen: "wlxcc79cfd6acfc".

--== Az inicializálás befejeződött ==--

,,_ - *> Horkolás! <*-

o ") ~ Verziószám

Szerzői jog (C) 1998-2013 Sourcefire, Inc., et al.

A libpcap 1. verziójának használata.8.1

PCRE verzió használata: 8.39 2016-06-14

A ZLIB verzió használata: 1.2.11

Szabály motor: SF_SNORT_DETECTION_ENGINE 2. verzió.4

Előkészítő objektum: SF_IMAP 1. verzió.0

Előkészítő objektum: SF_FTPTELNET 1. verzió.2

Előkészítő objektum: SF_REPUTATION 1. verzió.1

Előkészítő objektum: SF_SDF 1. verzió.1

Előkészítő objektum: SF_SIP 1. verzió.1

Előkészítő objektum: SF_SSH 1. verzió.1

Előkészítő objektum: SF_GTP 1. verzió.1

Előkészítő objektum: SF_SSLPP 1. verzió.1

Előkészítő objektum: SF_DCERPC2 1. verzió.0

Előkészítő objektum: SF_SMTP 1. verzió.1

Előkészítő objektum: SF_POP 1. verzió.0

Előkészítő objektum: SF_DNS 1. verzió.1

Előkészítő objektum: SF_DNP3 1. verzió.1

Előkészítő objektum: SF_MODBUS 1. verzió.1

A Snort sikeresen ellenőrizte a konfigurációt!

Horkolás kilép

Horkolásszabályok

Legnagyobb ereje Horkant szabálykészleteiben rejlik. A Snort képes számos szabálykészletet alkalmazni a hálózati forgalom figyelemmel kísérésére. Legújabb verziójában, Horkant jönni valakivel 73 különböző típusok és több 4150 a mappában található rendellenességek felderítésére vonatkozó szabályok “/ Etc / snort / rules.”

A Snort szabálykészleteinek típusait a következő paranccsal tekintheti meg:

[e-mail védett]: ~ $ ls / etc / snort / rlestámadás-válaszok.szabályok közösségi-smtp.szabályozza az icmp-et.szabályok héjkódját.szabályok

hátsó ajtó.szabályok közösségi-sql-injekció.szabályok imap.szabályok smtp.szabályok

rossz forgalom.szabályok közösségi vírus.szabályok info.szabályok snmp.szabályok

csevegés.közösségi-webes támadásokat szabályoz.szabályok helyi.szabályok sql.szabályok

közösség-bot.szabályok community-web-cgi.szabályok misc.szabályok telnet.szabályok

közösség törölve.szabályok közösség-web-kliens.szabályozza a multimédiát.szabályok tftp.szabályok

közösségi dossziék.szabályok community-web-dos.szabályozza a mysql-t.szabályokat vírus.szabályok

közösség-kizsákmányolás.szabályok community-web-iis.szabályozza a netbioszt.szabályozza a webes támadásokat.szabályok

közösség-ftp.szabályok community-web-misc.szabályok nntp.szabályok web-cgi.szabályok

közösségi játék.szabályok közösségi-web-php.szabályok orákulum.szabályok web-kliens.szabályok

közösség-icmp.szabályokat ddos.szabályoz más-azonosítókat.szabályozza a web-hidegfúziót.szabályok

közösség-imap.szabályok törölve.szabályok p2p.szabályozza a weblapot.szabályok

közösségnek nem megfelelő.szabályok dns.szabálypolitika.szabályok web-iis.szabályok

community-mail-client.szabályok dos.szabályok pop2.szabályok web-misc.szabályok

közösség-misc.szabályok kísérleti.szabályok pop3.szabályok web-php.szabályok

közösség-nntp.szabályok kihasználni.szabályozza a pornót.szabályok x11.szabályok

közösség-orákulum.szabály ujját.szabályok rpc.szabályok

közösségi politika.szabályozza az ftp-t.szabályozza a szolgáltatásokat.szabályok

közösségi korty.szabályozza az icmp-info-t.szabályok beolvasása.szabályok

Alapértelmezés szerint, amikor fut Horkant Behatolásérzékelő rendszer módban ezek a szabályok automatikusan települnek. Most teszteljük a ICMP szabálykészlet.

Először használja a következő parancsot a futtatáshoz Horkant ban ben IDS mód:

[e-mail védett]: ~ $ sudo horkolás -A konzol -i-c / etc / horkolás / horkolás.konf

Több kimenetet fog látni a képernyőn, tartsa így.

Most a következő paranccsal fogja pingelni ennek a gépnek az IP-jét egy másik gépről:

[e-mail védett]: ~ $ pingPingold meg ötször-hatszor, majd térj vissza a gépedre, és nézd meg, hogy a Snort IDS észleli-e vagy sem.

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP cél elérhetetlen fragmentációSzükséges és a DF bit be lett állítva [**] [Besorolás: Egyéb tevékenység] [Prioritás: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP cél elérhetetlen fragmentáció

Szükséges és a DF bit be lett állítva [**] [Besorolás: Egyéb tevékenység] [Prioritás: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP cél elérhetetlen fragmentáció

Szükséges és a DF bit be lett állítva [**] [Besorolás: Egyéb tevékenység] [Prioritás: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP cél elérhetetlen fragmentáció

Szükséges és a DF bit be lett állítva [**] [Besorolás: Egyéb tevékenység] [Prioritás: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP cél elérhetetlen fragmentáció

Szükséges és a DF bit be lett állítva [**] [Besorolás: Egyéb tevékenység] [Prioritás: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP cél elérhetetlen fragmentáció

Szükséges és a DF bit be lett állítva [**] [Besorolás: Egyéb tevékenység] [Prioritás: 3]

ICMP

Itt kaptunk egy figyelmeztetést arról, hogy valaki ping-ellenőrzést végez. Még azt is biztosította IP-cím a támadó gépének.

Most megyünk a IP a gép címét a böngészőben. Ebben az esetben nem látunk riasztást. Próbáljon csatlakozni a ftp kiszolgálója, másik gépet használva támadóként:

[e-mail védett]: ~ $ ftpTovábbra sem fogunk látni riasztást, mert ezeket a szabálykészleteket nem adjuk hozzá az alapértelmezett szabályokhoz, és ezekben az esetekben nem generálódna riasztás. Ekkor kell létrehoznia a sajátját szabálykészletek. Hozhat létre szabályokat saját igényei szerint, és hozzáadhatja azokat a “/ Etc / snort / rules / local.szabályok ” fájlt, majd horkant automatikusan használja ezeket a szabályokat a rendellenességek észlelésekor.

Szabály létrehozása

Most létrehozunk egy szabályt a porton küldött gyanús csomag észlelésére 80 így naplójelzés jön létre, amikor ez bekövetkezik:

# alert tcp any any -> $ HOME_NET 80 (msg: "HTTP csomag található"; sid: 10000001; rev: 1;)A szabály megírásának két fő része van, azaz.e., Szabályfejléc és szabálybeállítások. Az alábbiakban részletezzük az imént írt szabályt:

- Fejléc

- Éber: A szabály leírásának megfelelő csomag felfedezéséhez megadandó művelet. Számos egyéb művelet is megadható a riasztás helyett a felhasználó igényeinek megfelelően, azaz.e., naplózni, elutasítani, aktiválni, leadni, továbbadni, stb.

- TCP: Itt meg kell adnunk a protokollt. Többféle protokoll is megadható, azaz.e., tcp, udp, icmp, stb., a felhasználó igényeinek megfelelően.

- Bármi: Itt megadható a forrás hálózati interfész. Ha Bármi meg van adva, a Snort ellenőrzi az összes forráshálózatot.

- ->: Az irány; ebben az esetben forrástól célig van beállítva.

- $ HOME_NET: Az a hely, ahol a rendeltetési hely IP-cím van megadva. Ebben az esetben a / etc / horkolás / horkolás.konf fájl elején.

- 80: A célport, ahol hálózati csomagra várunk.

- Opciók:

- Üzenet: Csomag rögzítése esetén a létrehozandó riasztás vagy a megjelenítendő üzenet. Ebben az esetben a “HTTP csomag megtalálva.”

- sid: A Snort-szabályok egyedi és szisztematikus azonosítására szolgál. Az első 1000000 a számok fenntartva vannak, így kezdheti 1000001.

- Fordulat: A szabály egyszerű karbantartására szolgál.

Ezt a szabályt hozzáadjuk a “/ Etc / snort / rules / local.szabályok ” fájlt, és nézze meg, hogy képes-e észlelni a HTTP kéréseket a 80-as porton.

[e-mail védett]: ~ $ echo “figyelmeztetés bármelyik tcp-re -> $ HOME_NET 80 (msg:" HTTP csomagfound "; sid: 10000001; rev: 1;)" >> / etc / snort / rules / local.szabályok

Mindannyian készen állunk. Most megnyithat Horkant ban ben IDS mód a következő paranccsal:

[e-mail védett]: ~ $ sudo snort -A konzol -i wlxcc79cfd6acfc-c / etc / horkolás / horkolás.konf

Navigáljon a IP-cím ennek a gépnek a böngészőből.

Horkant felismeri a 80-as portra küldött csomagokat, és megjeleníti a riasztástHTTP csomag található ” a képernyőn, ha ez bekövetkezik.

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP csomag megtalálva [**][Prioritás: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP csomag megtalálva [**]

[Prioritás: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP csomag megtalálva [**]

[Prioritás: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP csomag megtalálva [**]

[Prioritás: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP csomag megtalálva [**]

[Prioritás: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP csomag megtalálva [**]

[Prioritás: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP csomag megtalálva [**]

[Prioritás: 0] TCP

Készítünk egy szabályt az észlelésre is ftp bejelentkezési kísérletek:

# alert tcp any any -> any 21 (msg: "FTP csomag található"; sid: 10000002;)Adja hozzá ezt a szabályt a "helyi.szabályok ” fájl a következő paranccsal:

[e-mail védett]: ~ $ echo “alert tcp any any -> alert tcp any any -> any 21(msg: "FTP-csomag található"; sid: 10000002; rev: 1;) ">> / etc / snort / rules / local.szabályok

Most próbáljon meg bejelentkezni egy másik gépről, és nézze meg a Snort program eredményeit.

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) FTP-csomag megtalálva [**] [Prioritás: 0]TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) FTP-csomag megtalálva [**] [Prioritás: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) FTP-csomag megtalálva [**] [Prioritás: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) FTP-csomag megtalálva [**] [Prioritás: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) FTP-csomag megtalálva [**] [Prioritás: 0]

TCP

Amint fentebb láthattuk, megkaptuk a riasztást, ami azt jelenti, hogy sikeresen létrehoztuk ezeket a szabályokat a rendellenességek észlelésére a porton 21 és port 80.

Következtetés

Behatolásjelző rendszerek mint Horkant a hálózati forgalom megfigyelésére használják, hogy észleljék, amikor egy rosszindulatú felhasználó támadást hajt végre, mielőtt az károsíthatja vagy befolyásolhatja a hálózatot. Ha a támadó port vizsgálatot hajt végre egy hálózaton, akkor a támadás észlelhető, a megtett kísérletek számával együtt a támadó IP címet és egyéb részleteket. Horkant minden típusú rendellenesség észlelésére szolgál, és nagyszámú, már konfigurált szabályt tartalmaz, valamint azt a lehetőséget, hogy a felhasználó saját szükségleteinek megfelelően írhassa meg saját szabályait. A hálózat méretétől függően, Horkant könnyen felállítható és felhasználható anélkül, hogy bármit is költenének, összehasonlítva más fizetett reklámokkal Behatolásjelző rendszerek. Az elfogott csomagokat tovább elemezhetjük egy csomagszippantóval, például a Wireshark segítségével, hogy elemezzük és lebontsuk, mi járt a támadó fejében a támadás során, valamint a végrehajtott ellenőrzések és parancsok típusait. Horkant egy ingyenes, nyílt forráskódú és könnyen konfigurálható eszköz, és remek választás lehet bármilyen közepes méretű hálózat védelme a támadásoktól.

Phenquestions

Phenquestions