A szerver beállítása után a biztonsághoz kapcsolódó első szokásos lépések között szerepel a tűzfal, a frissítések és frissítések, az ssh kulcsok, a hardvereszközök. De a legtöbb rendszergazda nem vizsgálja meg saját szervereit, hogy felfedezze a gyenge pontokat, amint azt az OpenVas vagy a Nessus magyarázza, és nem állítanak be mézespotokat vagy behatolás-észlelő rendszert (IDS), amelyet alább ismertetünk.

Számos IDS van a piacon, és a legjobbak ingyenesek, a Snort a legnépszerűbb, csak a Snortot és az OSSEC-et ismerem, és inkább az OSSEC-et részesítem előnyben a Snort helyett, mert kevesebb erőforrást fogyaszt, de szerintem a Snort még mindig univerzális. További lehetőségek: Suricata, Bro IDS, Security Onion.

A leghivatalosabb kutatás az IDS-hatékonyságról meglehetősen régi, 1998-ban, ugyanabban az évben, amikor a Snortot eredetileg kifejlesztették, és amelyet a DARPA hajtott végre, arra a következtetésre jutott, hogy az ilyen rendszerek haszontalanok voltak a modern támadások előtt. 2 évtized után az informatika geometriai fejlődéssel fejlődött, a biztonság is, és minden majdnem naprakész, az IDS elfogadása minden rendszergazdának hasznos.

Snort IDS

A Snort IDS 3 különböző módban működik, szippantóként, csomagnaplózóként és hálózati behatolás-észlelő rendszerként. Az utolsó a legsokoldalúbb, amelyre ez a cikk összpontosít.

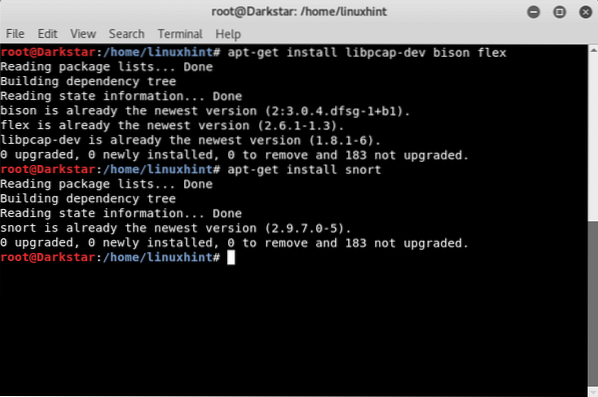

A Snort telepítése

apt-get install libpcap-dev bison flexAztán futunk:

apt-get install horkolásEsetemben a szoftver már telepítve van, de nem alapértelmezés szerint, így telepítették a Kali-ra (Debian).

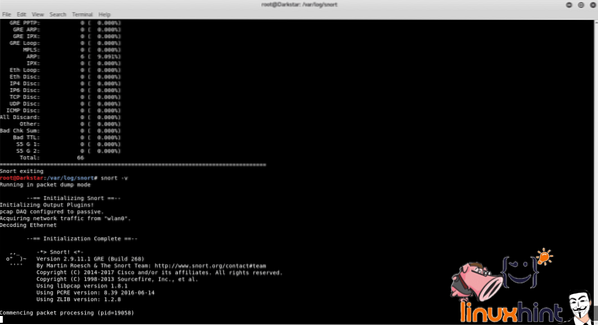

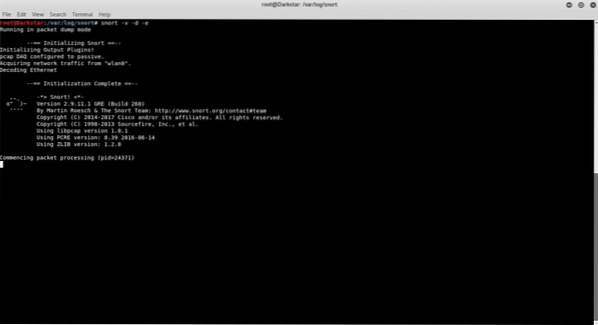

Az első lépések a Snort szippantási módjával

A szippantás mód beolvassa a hálózat forgalmát, és megjeleníti a fordítást egy emberi néző számára.

A típus teszteléséhez:

Ezt a beállítást nem szabad normálisan használni, a forgalom megjelenítése túl sok erőforrást igényel, és csak a parancs kimenetének megjelenítésére alkalmazzák.

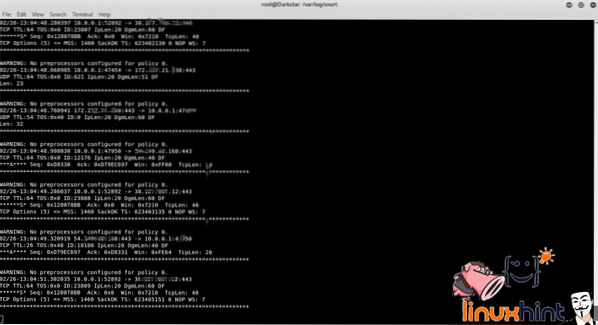

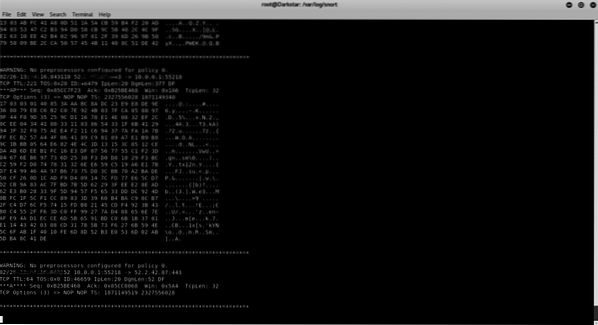

A terminálban láthatjuk a Snort által észlelt forgalom fejlécét a pc, a router és az internet között. A Snort beszámol arról is, hogy hiányzik az észlelt forgalomra reagáló irányelv.

Ha azt akarjuk, hogy a Snort az adatokat is megjelenítse:

A 2. réteg futásának megjelenítéséhez:

# horkolás -v -d -eCsakúgy, mint a „v” paraméter, az „e” is erőforrás pazarlást jelent, ezért a gyártásnál is kerülni kell a használatát.

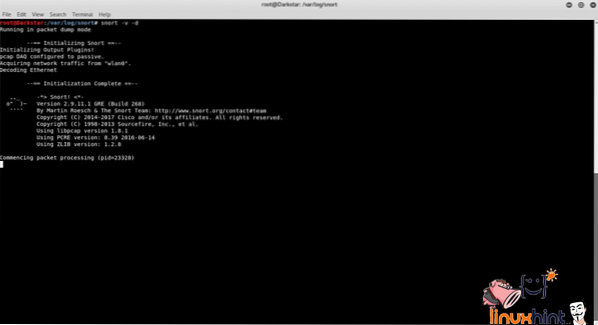

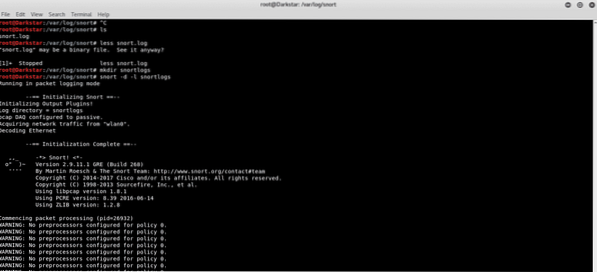

A Snort Packet Logger módjának megkezdése

A Snort jelentéseinek mentéséhez meg kell adnunk a Snort számára egy napló könyvtárat, ha azt akarjuk, hogy a Snort csak a fejléceket jelenítse meg, és a forgalmat a lemez típusára rögzítse:

# mkdir snortlogs# snort -d -l snortlogs

A napló a snortlogs könyvtárba kerül.

Ha el szeretné olvasni a naplófájlok típusát:

# snort -d -v -r logfilename.napló.xxxxxxx

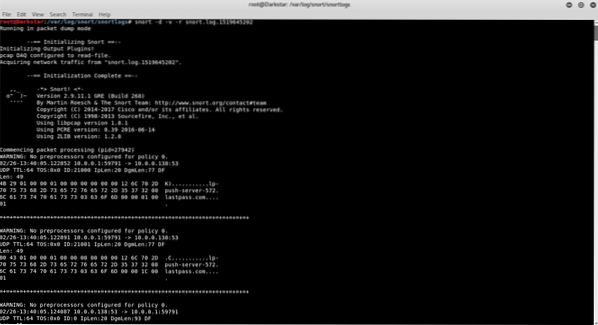

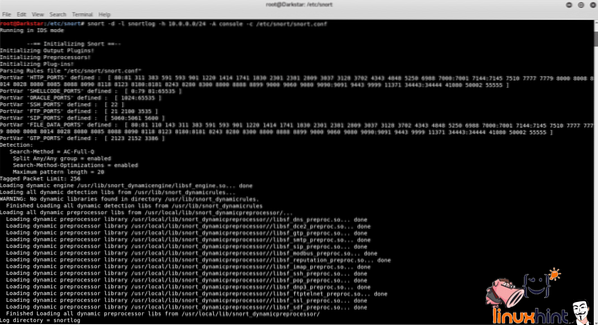

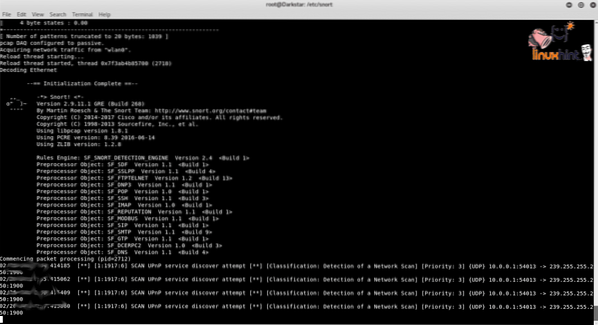

Első lépések a Snort hálózati behatolás-érzékelő rendszer (NIDS) módjával

A Snort a következő paranccsal elolvassa az / etc / snort / snort fájlban megadott szabályokat.conf a forgalom megfelelő szűréséhez, elkerülve a teljes forgalom beolvasását és a konkrét eseményekre összpontosítva

a horkolásban hivatkozott.conf testreszabható szabályok segítségével.

Az „-A konzol” paraméter utasítja a horkolást, hogy figyelmeztessen a terminálon.

# snort -d -l snortlog -h 10.0.0.0/24 -A konzol -c horkolás.konf

Köszönjük, hogy elolvasta ezt a bevezető szöveget a Snort használatához.

Phenquestions

Phenquestions