A WireGuard egy népszerű pont-pont nyílt forráskódú kommunikációs protokoll, amelyet biztonságos és gyors virtuális magánhálózati alagút létrehozására használnak. Ezt a VPN-t a Linux kernelben való használatra tervezték. A WireGuard egy könnyű VPN, amely rendkívül gyors sebességet nyújt a felhasználók számára.

Ez a cikk bemutatja, hogyan kell telepíteni és beállítani a WireGuard-ot a CentOS 8 rendszeren. A WireGuard telepítése és beállítása sokkal könnyebb, mint a már meglévő VPN-ek, mint például az OpenVPN, és ez a fő oka annak, hogy egyre népszerűbb a Linux közösségben.

Áttekintés

Ez a cikk két szakaszból áll:

- Az első szakaszban egy CentOS 8 gépet telepítünk és konfigurálunk, amely a WireGuard VPN-kiszolgáló.

- A második részben egy CentOS 8 gépet telepítünk és konfigurálunk, amely a WireGuard VPN kliens.

A WireGuard telepítése és konfigurálása CentOS 8 kiszolgálón

Ebben a szakaszban felállítunk egy CentOS 8 gépet, amely a WireGuard telepítésével szerverként fog működni.

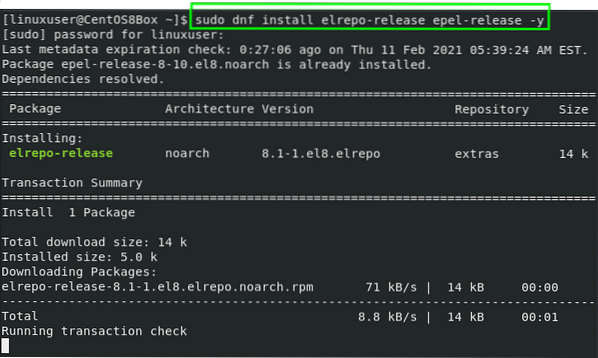

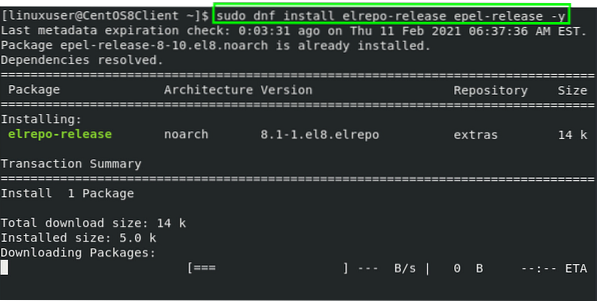

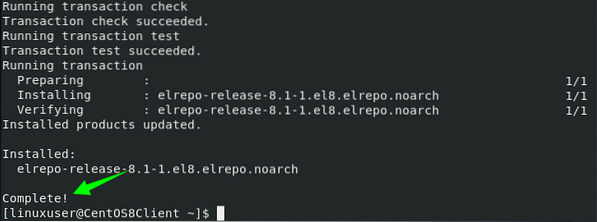

1. lépés: Adjon hozzá EPEL és Elrepo adattárakat

A WireGuard telepítésének megkezdéséhez a CentOS 8 rendszeren először adja hozzá az EPEL és az Elrepo tárakat a kernelmodulok és a WireGuard eszközök telepítéséhez.

$ sudo dnf telepítse az epel-release elrepo-release -y fájlt

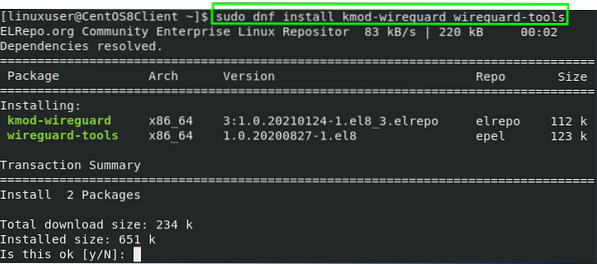

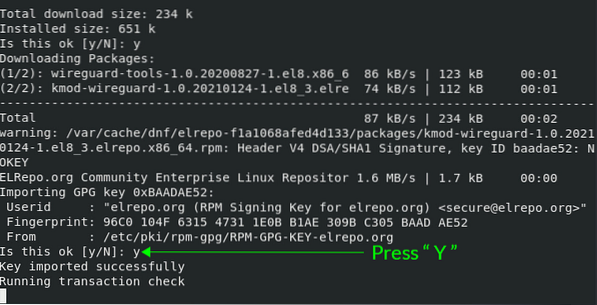

A szükséges tárak telepítése után telepítse a kernelmodulokat és a WireGuard eszközöket.

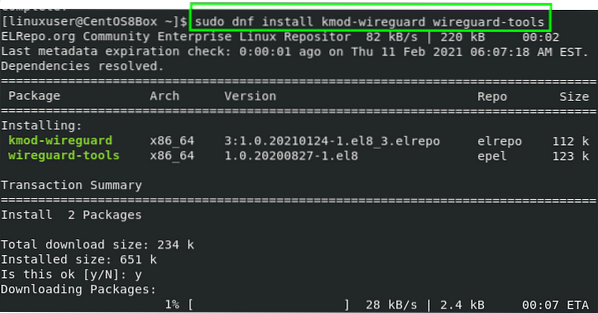

2. lépés: Telepítse a kernelmodulokat és a WireGuard eszközöket

A kernelmodulok és a WireGuard eszközök gyorsan telepíthetők az EPEL és az Elrepo tárolókból a következő parancs kiadásával:

$ sudo dnf install kmod-wireguard wireguard-tools

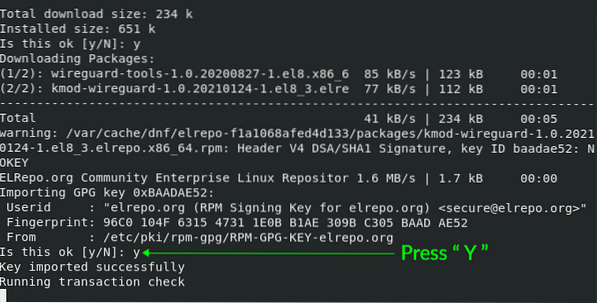

Amikor engedélyt kér a GPG kulcsok importálására és hozzáadására a CentOS 8 rendszerbe, engedélyezze ezt a műveletet az „Y” beírásával és az „Enter” megnyomásával.”

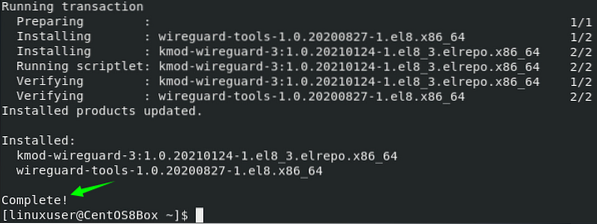

A WireGuard eszközök sikeres telepítése után most elvégezünk néhány konfigurációt.

3. lépés: Hozzon létre nyilvános és privát kulcsokat

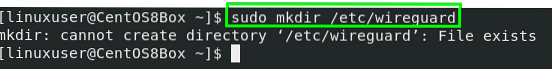

Először létrehozunk egy új '/ etc / wireguard' könyvtárat, hogy beállítsuk a VPN szervert a könyvtárban. Új '/ etc / wireguard' könyvtár létrehozásához a CentOS 8 rendszerben adja ki a következő parancsot.

sudo mkdir / etc / wireguard

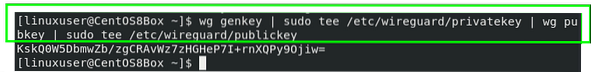

A könyvtár létrehozása után hozza létre a nyilvános és a privát kulcsokat a „wg” és a „tee” parancssori eszközökkel. A privát és nyilvános kulcsok létrehozására szolgáló parancs a következő.

$ wg genkey | sudo tee / etc / wireguard / privatekey | wg pubkey | sudo tee / etc / wireguard / publickey

A generált kulcs kinyomtatásra kerül a fenti parancs végrehajtásakor.

4. lépés: Az alagút eszköz konfigurálása a VPN forgalom továbbításához

Eszköz beállításához hozzon létre egy konfigurációs fájlt az '/ etc / wireguard' könyvtárban, és nyissa meg a fájlt a nano szerkesztővel.

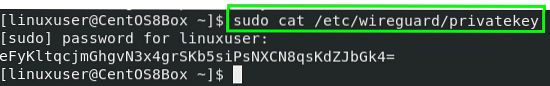

A konfigurációs fájl létrehozása előtt szerezze be a privát kulcsot a következő paranccsal.

$ sudo cat / etc / wireguard / privatekey

Mentse el valahova a magánkulcsot; később erre a kulcsra lesz szüksége a konfigurációs fájlban.

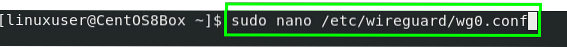

Most hozza létre a „wg0.conf ”fájl.

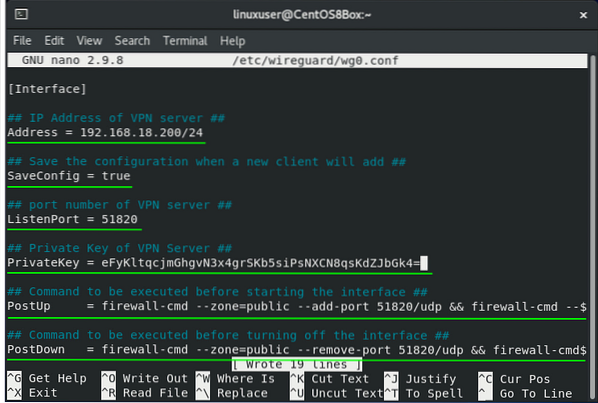

$ sudo nano / etc / wireguard / wg0.konf

Adja hozzá az alább megadott tartalmat az „/ etc / wireguard / wg0 fájlba.conf ”fájl.

[Felület]## VPN-kiszolgáló IP-címe ##

Cím = 192.168.18.200/24

## Mentse a konfigurációt, amikor egy új ügyfél hozzáadja a ##

SaveConfig = true

## VPN-kiszolgáló portszáma ##

ListenPort = 51820

## VPN-szerver privát kulcsa ##

PrivateKey = SERVER_PRIVATE_KEY

## A ## kezelőfelület indítása előtt végrehajtandó parancs

PostUp = tűzfal-cmd --zone = public --add-port 51820 / udp && firewall-cmd --zone = public --add-maskara

## A végrehajtandó parancs a ## interfész kikapcsolása előtt

PostDown = tűzfal-cmd --remove-port 51820 / udp --zone = public && firewall-cmd --remove-masquerade --zone = public

Ez a konfigurációs fájl a következő kulcsszavakat tartalmazza:

- Cím - az interfész privát IP-címe (wg0).

- SaveConfig = true - menti az interfész állapotát a kiszolgáló újraindításakor vagy leállításakor.

- ListenPort - az a port, ahol a WireGuard démon hallgat.

- PrivateKey - az imént létrehozott kulcs.

- Tegye fel - ezt a parancsot az interfész indítása előtt hajtják végre

- PostDown - ezt a parancsot az interfész kikapcsolása előtt hajtják végre.

Most, hogy elég jól megértette a konfigurációs fájlt, mentheti a fájlt, és kiléphet a billentyűparancsokkal (CTRL + S) és (CTRL + X).

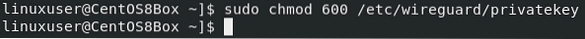

5. lépés: Állítsa be a konfigurációs privilégiumokat és a „privatekey” fájlt

Most egy kicsit biztonságosabbá tesszük a VPN szervert. Egy alapfelhasználónak nem lehetnek jogosultságai a konfigurációs fájl és a „privatekey” fájl elolvasására. Ezen fájlokhoz való hozzáférés biztosítása érdekében a két fájl módját 600-ra változtatjuk. Az engedélyek beállításának parancsát az alábbiakban adjuk meg.

$ sudo chmod 600 / etc / wireguard / privatekey

Az engedélyek véglegesítése után a wg-quick parancssori eszközzel fel fogjuk indítani az interfészt (wg0).

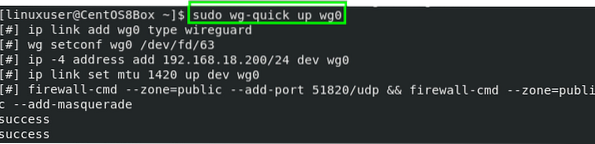

6. lépés: Indítsa el az interfészt

Az interfész indításához adja ki az alábbi parancsot:

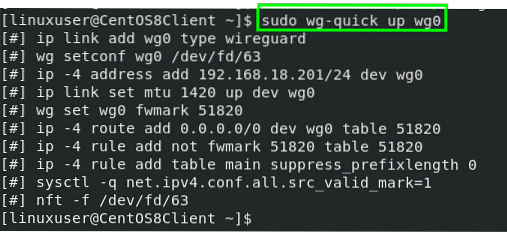

$ sudo wg-gyors fel wg0

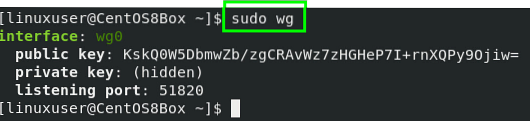

Ha megszerezte a fenti képernyőképen látható kimenetet, akkor sikeresen elindította a felületet. Most ellenőrizzük a felület állapotát.

$ sudo wg

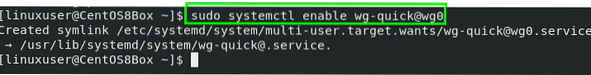

Engedélyezze az interfészt az interfész automatikus elindításához a CentOS 8 szerver indításakor.

A $ sudo systemctl engedélyezi a wg-quick @ wg0 alkalmazást

Ebben a szakaszban a kiszolgáló beállítása befejeződött. Most, ha be szeretné állítani ezt a VPN-kiszolgálót a NAT számára, engedélyeznie kell az IPv4-továbbítást.

7. lépés: Engedélyezze az IPv4 továbbítást

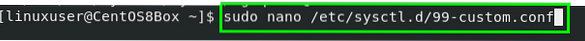

Az IPv4 továbbítás engedélyezéséhez a NAT számára hozzon létre egy „99-custom.conf ”fájl az“ / etc / sysctl.d ”könyvtár a nano szerkesztő használatával.

$ sudo nano / etc / sysctl.d / 99-custom.konf

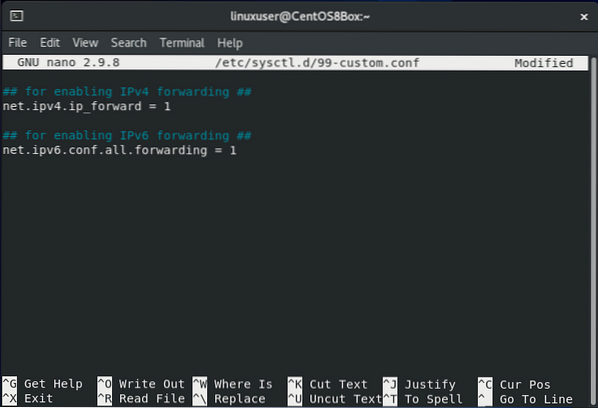

Adja hozzá a következő tartalmat a „/ etc / sysctl.d / 99-custom.konf ”

## az IPv4 továbbítás engedélyezéséhez ##háló.ipv4.ip_forward = 1

Az IPv6 továbbítás engedélyezéséhez adja hozzá a következő tartalmat az „/ etc / sysctl.d / 99-custom.conf ”fájlt is.

## az IPv6 továbbítás engedélyezéséhez ##háló.ipv6.konf.minden.továbbítás = 1

Az IPv4 továbbítás engedélyezése után mentse el a fájlt, és lépjen ki a (CTRL + S) és (CTRL + X) parancsikonokkal.

Most lépjünk tovább a WireGuard Client gép beállítására.

A WireGuard VPN telepítése és konfigurálása a CentOS 8 kliensen

Ebben a szakaszban felállítunk egy CentOS 8 gépet, amely kliensként fog működni. A WireGuard VPN kliens telepítésének és konfigurálásának folyamata majdnem megegyezik a WireGuard VPN szerverével.

1. lépés: Adjon hozzá EPEL és Elrepo adattárakat

Először hozzáadjuk az EPEL és az Elrepo adattárakat a kernelmodulok és a WireGuard eszközök telepítéséhez:

$ sudo dnf telepítse az epel-release elrepo-release -y fájlt

A szükséges tárak telepítése után telepítjük a kernelmodulokat és a WireGuard Tools-ot.

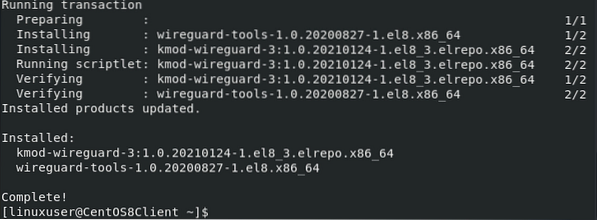

2. lépés: Telepítse a Kernel modulokat és a WireGuard Eszközöket

A kernelmodulok és a WireGuard eszközök már telepíthetők az EPEL és az Elrepo tárolókból a következő parancs kiadásával.

$ sudo dnf install kmod-wireguard wireguard-tools

Ha engedélyt kérünk a GPG kulcsok importálására és hozzáadására a CentOS 8 rendszerbe, engedélyezze a módosításokat az „Y” beírásával és az „Enter” megnyomásával.”

A WireGuard eszközök sikeres telepítése után a CentOS 8 Client gépet is konfigurálni kell.

3. lépés: Hozzon létre nyilvános és privát kulcsokat

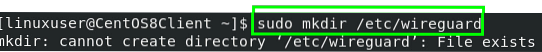

Ebben a lépésben létrehozunk egy új '/ etc / wireguard' könyvtárat az ügyfélgépben. Az új '/ etc / wireguard' könyvtár létrehozásához a CentOS 8 rendszerben írja be a következő parancsot.

sudo mkdir / etc / wireguard

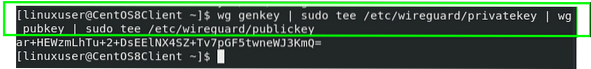

A könyvtár létrehozása után hozza létre a nyilvános és a privát kulcsokat a „wg” és a „tee” parancssori eszközökkel. Az alábbiakban a privát és nyilvános kulcsok létrehozásának parancsát adjuk meg.

$ wg genkey | sudo tee / etc / wireguard / privatekey | wg pubkey | sudo tee / etc / wireguard / publickey

A generált kulcsok most kinyomtatásra kerülnek.

4. lépés: Konfiguráció a VPN forgalom továbbításához

Ebben a lépésben létrehozunk egy konfigurációs fájlt az '/ etc / wireguard' könyvtárban, és megnyitjuk a nano szerkesztővel.

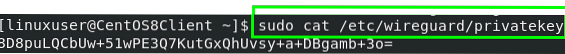

A konfigurációs fájl létrehozása előtt szerezze be a Privát kulcsot a következő paranccsal.

$ sudo cat / etc / wireguard / privatekey

Mentse el valahova a magánkulcsot; később szüksége lesz rá a konfigurációs fájlban.

Most hozza létre a „wg0.conf ”fájl.

$ sudo nano / etc / wireguard / wg0.konf

Adja hozzá az alább megadott tartalmat az „/ etc / wireguard / wg0 fájlba.conf ”fájl

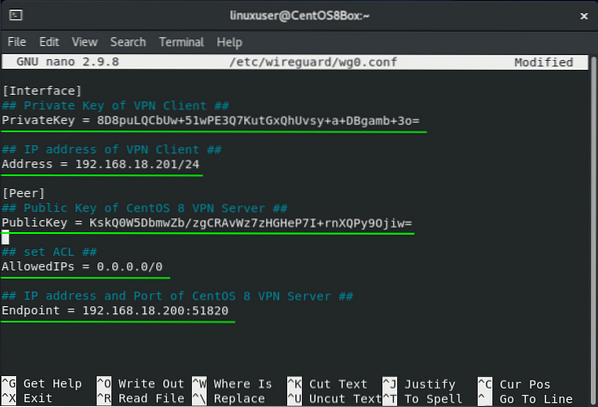

[Felület]## VPN kliens ## privát kulcsa

PrivateKey = 8D8puLQCbUw + 51wPE3Q7KutGxQhUvsy + a + DBgamb + 3o =

## VPN kliens IP címe ##

Cím = 192.168.18.201/24

[Peer]

## A CentOS 8 VPN-kiszolgáló nyilvános kulcsa ##

PublicKey = VWndJ4oB7ZJwC / 7UOm ++ OLDrbAxMPsR2yd0cl3sEkUI =

## ACL beállítása ##

Engedélyezett IP = 0.0.0.0/0

## IP-cím és a CentOS 8 VPN-kiszolgáló portja ##

Végpont = 192.168.18.200: 51820

A konfigurációs fájl a következő kulcsszavakat tartalmazza:

- PrivateKey - az ügyfélgépen generált kulcs.

- Cím - az interfész IP-címe (wg0).

- PublicKey - annak a VPN-kiszolgálógépnek a nyilvános kulcsa, amelyhez csatlakozni akarunk.

- Engedélyezett IP-k - az összes megengedett IP-cím a VPN-t használó forgalomáramláshoz.

- Végpont - megadjuk annak a CentOS 8 kiszolgáló gépnek az IP-címét és portszámát, amelyhez csatlakozni akarunk.

Mostantól konfiguráltuk az ügyfélgépet is. Mentse a fájlt, és lépjen ki a billentyűparancsokkal (CTRL + S) és (CTRL + X).

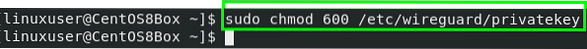

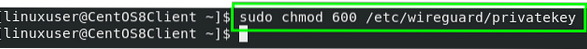

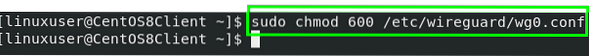

5. lépés: Állítsa be a konfigurációs privilégiumokat és a „privatekey” fájlt

Most megváltoztatjuk az üzemmódot, és 600-ra állítjuk a konfigurációs fájl és a „privatekey” fájl jogosultságait. Írja be a következő parancsot az engedélyek beállításához.

$ sudo chmod 600 / etc / wireguard / privatekey

Most, hogy véglegesítettük az engedélyeket, a „wg-quick” parancssori eszközzel fel tudjuk indítani az interfészt (wg0).

6. lépés: Indítsa el az interfészt

Az interfész indításához adja ki az alábbi parancsot:

$ sudo wg-gyors fel wg0

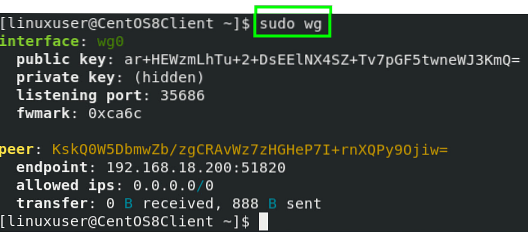

Most sikeresen elindítottuk az interfészt. Ezután ellenőrizzük a felület állapotát.

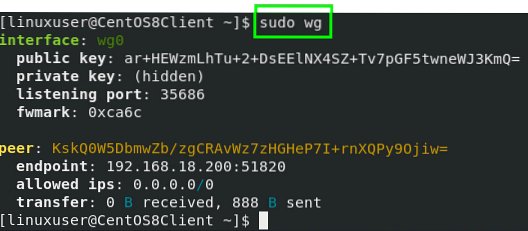

$ sudo wg

Engedélyezze az interfészt az interfész automatikus elindításához a CentOS 8 szerver indításakor.

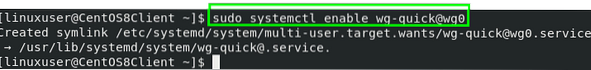

A $ sudo systemctl engedélyezi a wg-quick @ wg0 alkalmazást

Ebben a szakaszban az ügyfél is fel van állítva.

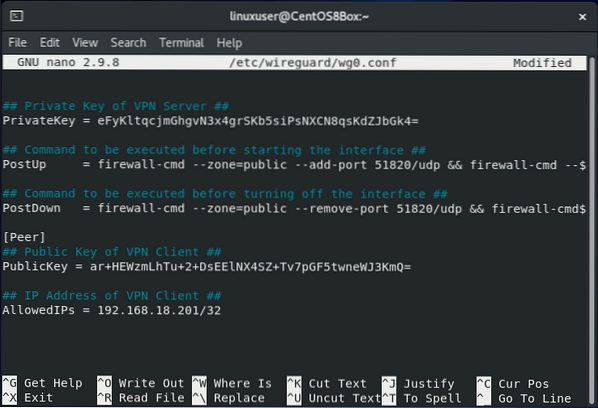

7. lépés: Adja hozzá az ügyfél IP-címét és nyilvános kulcsát a CentOS 8 Server kiszolgálóhoz

Az utolsó lépés a VPN-kliens gép IP-címének és nyilvános kulcsának hozzáadása a CentOS 8 WireGuard VPN-kiszolgáló gép konfigurációs fájljához.

Térjen vissza a kiszolgáló gépre, és adja hozzá a következő tartalmat az „/ etc / wireguard / wg0 fájlhoz.conf ”fájl.

[Peer]## VPN kliens ## nyilvános kulcsa

PublicKey = dmfO9pirB315slXOgxXtmrBwAqPy07C57EvPks1IKzA =

## VPN kliens IP címe ##

Engedélyezett IP = 192.168.10.2/32

A VPN-kiszolgáló konfigurációs fájljának frissítése után mentse el a fájlt, és lépjen ki a billentyűparancsokkal (CTRL + S) és (CTRL + X).

Az alagutat most létrehozták, és az összes forgalmat a CentOS 8 WireGuard VPN szerveren keresztül vezetik át.

8. lépés: Ellenőrizze az alagút csatlakozását

Annak ellenőrzéséhez, hogy a CentOS 8 WireGuard VPN-kiszolgáló megfelelően van-e telepítve és konfigurálva, adja ki az alábbi parancsot annak ellenőrzésére, hogy a forgalom a konfigurált WireGuard VPN-kiszolgálón folyik-e.

$ sudo wg

És ez az! Sikeresen konfigurálta és létrehozta a WireGuard VPN szervert.

Következtetés

Ez a cikk bemutatta, hogyan kell telepíteni és konfigurálni a WireGuard VPN-t a CentOS 8 gépen, és beállítani a rendszert VPN-kiszolgálóként. Megmutattuk azt is, hogyan állíthat be egy CentOS 8 WireGuard VPN klienst, és konfigurálja az ügyfelet a forgalom átirányításához a WireGuard VPN szerveren keresztül.

Phenquestions

Phenquestions