A Btrfs fájlrendszer szintű titkosítási szolgáltatás továbbra sem érhető el. De használhat egy harmadik féltől származó titkosító eszközt, például dm-kripta a Btrfs fájlrendszer teljes tárolóeszközének titkosításához.

Ebben a cikkben bemutatom, hogyan lehet titkosítani a Btrfs fájlrendszerhez hozzáadott tárolóeszközöket a dm-crypt segítségével. Tehát kezdjük.

Rövidítések

- LUKS - Linux egységes kulcs beállítása

- HDD - Merevlemez

- SSD - Solid State Drive

Előfeltételek

A cikk követése:

- A Fedora 33 munkaállomást vagy az Ubuntu 20 szoftvert kell futtatnia.04 LTS Linux disztribúció a számítógépen.

- A számítógépen rendelkeznie kell ingyenes HDD / SSD-vel.

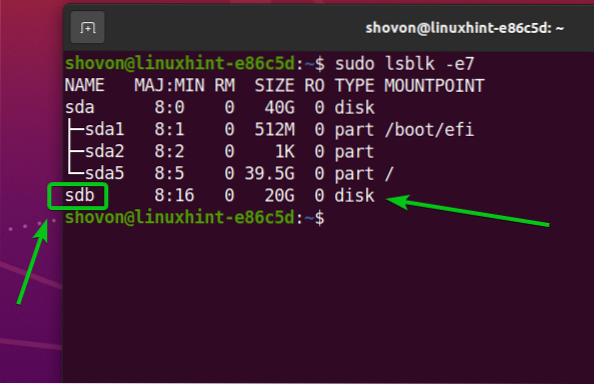

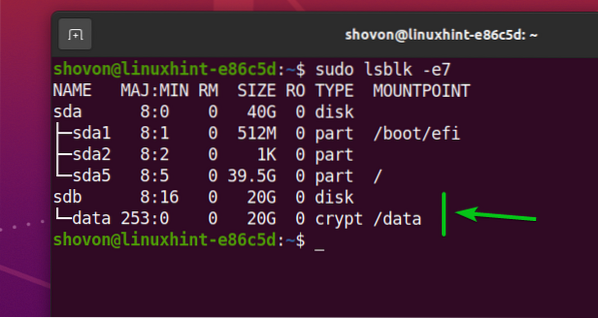

Mint láthatja, van HDD-m sdb az Ubuntu 20-on.04 LTS gép. Titkosítom és a Btrfs fájlrendszerrel formázom.

$ sudo lsblk -e7

A szükséges csomagok telepítése az Ubuntu 20-ra.04 LTS

A tárolóeszközök titkosításához és a Btrfs fájlrendszerrel történő formázásához rendelkeznie kell a btrfs-progs és cryptsetup az Ubuntu 20-ra telepített csomagok.04 LTS gép. Szerencsére ezek a csomagok elérhetők az Ubuntu 20 hivatalos csomagtárában.04 LTS.

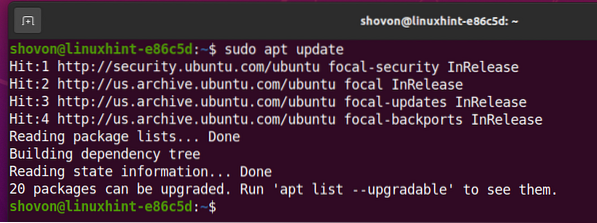

Először frissítse az APT csomagtárház gyorsítótárát a következő paranccsal:

$ sudo apt frissítés

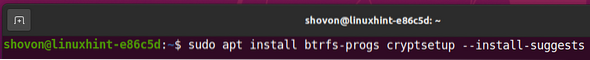

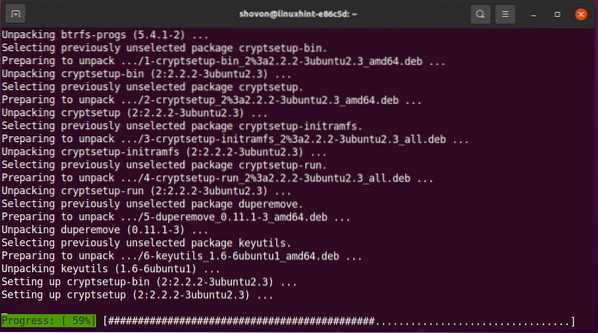

Telepíteni btrfs-progs és cryptsetup, futtassa a következő parancsot:

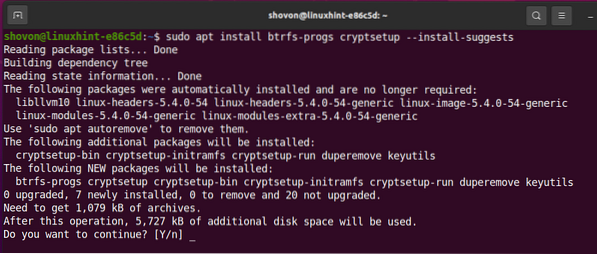

A telepítés megerősítéséhez nyomja meg a gombot Y majd nyomja meg <Belép>.

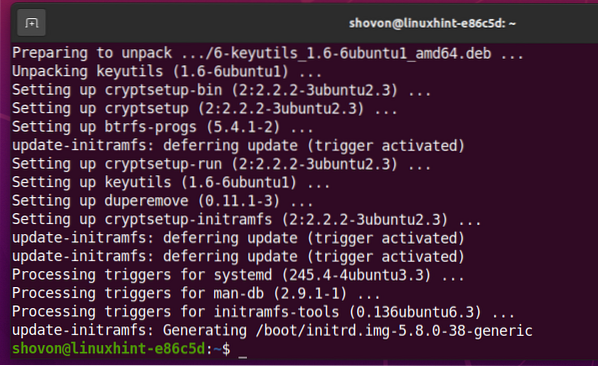

A btrfs-progs és cryptsetup csomagokat és azok függőségeit telepítik.

A btrfs-progs és cryptsetup a csomagokat ezen a ponton kell telepíteni.

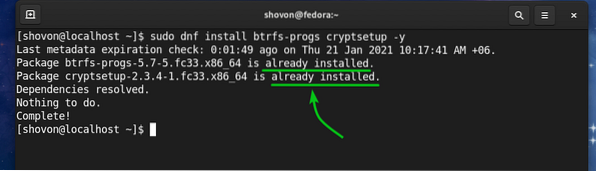

A szükséges csomagok telepítése a Fedora 33-ra

A tárolóeszközök titkosításához és a Btrfs fájlrendszerrel történő formázásához rendelkeznie kell a btrfs-progs és cryptsetup a Fedora 33 munkaállomás gépére telepített csomagok. Szerencsére ezek a csomagok elérhetők a Fedora 33 Workstation hivatalos csomagtárában.

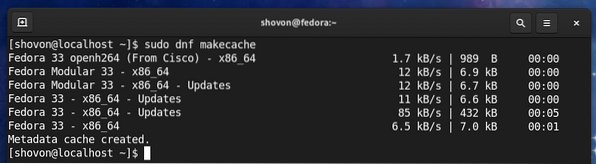

Először frissítse a DNF csomagtárház gyorsítótárát a következő paranccsal:

$ sudo dnf makecache

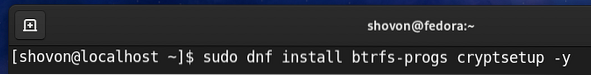

Telepíteni btrfs-progs és cryptsetup, futtassa a következő parancsot:

A Fedora 33 Workstation alapértelmezés szerint a Btrfs fájlrendszert használja. Tehát valószínűbb, hogy ezeket a csomagokat már telepítette, amint az az alábbi képernyőképen látható. Ha valamilyen oknál fogva nincsenek telepítve, akkor telepítésre kerülnek.

Titkosítási kulcs létrehozása

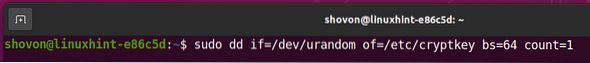

Mielőtt titkosíthatja tárolóeszközeit a cryptsetup, generálnia kell egy 64 bájt hosszú véletlenszerű kulcsot.

Létrehozhatja a titkosítási kulcsot, és elmentheti a / etc / cryptkey fájl a következő paranccsal:

$ sudo dd, ha = / dev / urandom = / etc / cryptkey bs = 64 számít = 1

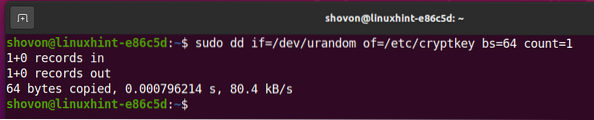

Új titkosítási kulcsot kell létrehozni és tárolni a / etc / cryptkey fájl.

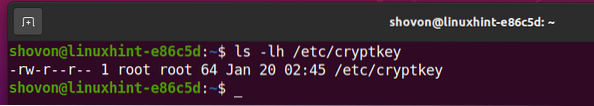

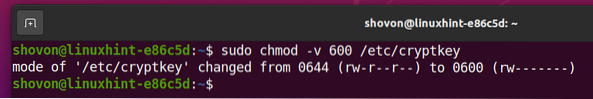

A titkosítási kulcsfájl / etc / cryptkey alapértelmezés szerint mindenki olvashatja, amint az az alábbi képernyőképen is látható. Ez biztonsági kockázatot jelent. Csak azt akarjuk gyökér felhasználó számára, hogy képes legyen olvasni / írni a / etc / cryptkey fájl.

Annak engedélyezése, hogy csak a root felhasználó olvashasson / írhasson a / etc / cryptkey fájl, módosítsa a fájl engedélyeit az alábbiak szerint:

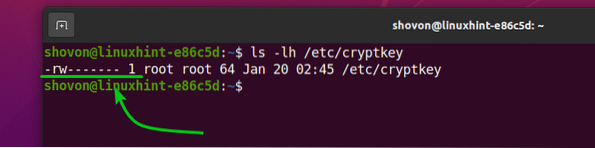

Mint láthatja, csak a gyökér felhasználó olvasási / írási (rw) engedéllyel rendelkezik a / etc / cryptkey fájl. Tehát senki más nem láthatja, mi van a programban / etc / cryptkey fájl.

A tárolóeszközök titkosítása dm-crypt alkalmazással

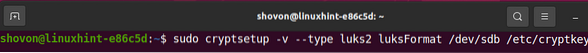

Most, hogy létrehozott egy titkosítási kulcsot, titkosíthatja a tárolóeszközt. mondjuk, sdb, a LUKS v2 (2. verzió) lemeztitkosítási technológiával az alábbiak szerint:

$ sudo cryptsetup -v --type luks2 luksFormat / dev / sdb / etc / cryptkey

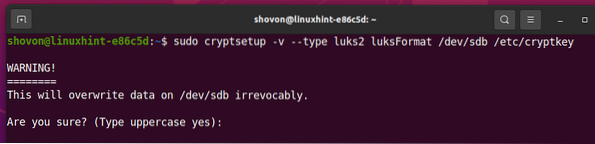

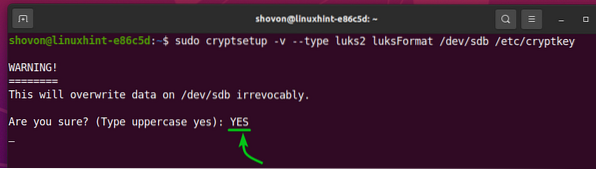

cryptsetup felszólítja a titkosítási művelet megerősítésére.

JEGYZET: A HDD / SSD összes adatait el kell távolítani. Tehát feltétlenül helyezze át az összes fontos adatot, mielőtt megkísérelné titkosítani a HDD / SSD-t.

A lemez titkosítási művelet megerősítéséhez írja be IGEN (nagybetűvel) és nyomja meg a gombot

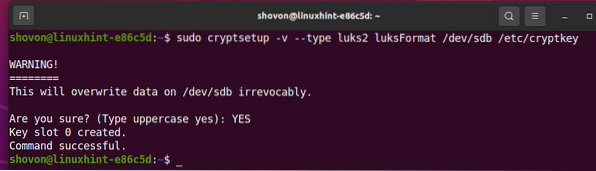

Ezen a ponton a tároló eszköz / dev / sdb titkosítási kulccsal kell titkosítani / etc / cryptkey.

Titkosított tárolóeszközök megnyitása

Miután titkosított egy tárolóeszközt a cryptsetup, meg kell nyitnia a cryptsetup eszköz használatához.

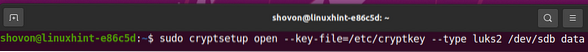

Megnyithatja a titkosított tárolóeszközt sdb és hozzárendelni a számítógépéhez a adat tárolóeszköz az alábbiak szerint:

$ sudo cryptsetup open --key-file = / etc / cryptkey --type luks2 / dev / sdb adatok

Most a visszafejtett tárolóeszköz elérhető lesz az útvonalon / dev / mapper / data. A kívánt fájlrendszert létre kell hoznia a / dev / mapper / adateszköz és szerelje fel a / dev / mapper / adateszköz ahelyett / dev / sdb mostantól.

Btrfs fájlrendszer létrehozása titkosított eszközökön:

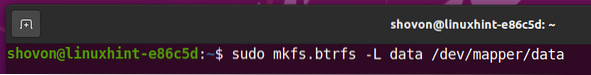

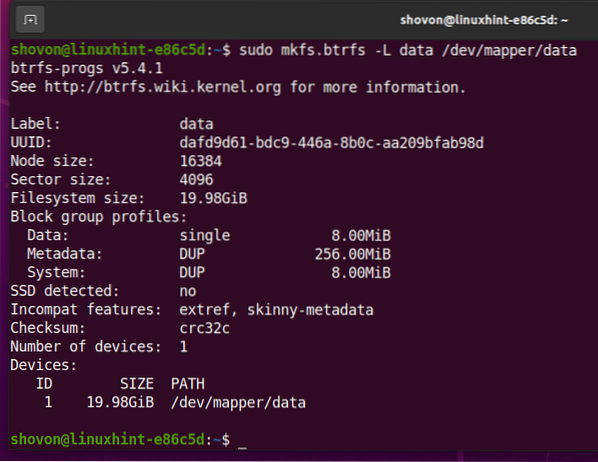

Btrfs fájlrendszer létrehozása a visszafejtett tárolóeszközön / dev / mapper / data a címke adatokkal futtassa a következő parancsot:

$ sudo mkfs.btrfs -L data / dev / mapper / data

Btrfs fájlrendszert kell létrehozni a / dev / mapper / adattároló eszköz, amelyet a tároló eszközről dekódolnak / dev / sdb (LUKS 2-vel titkosítva).

Titkosított Btrfs fájlrendszer csatlakoztatása

Felcsatolhatja a korábban létrehozott Btrfs fájlrendszert is.

Tegyük fel, hogy fel akarja szerelni a Btrfs fájlrendszert, amelyet korábban létrehozott a /adat Könyvtár.

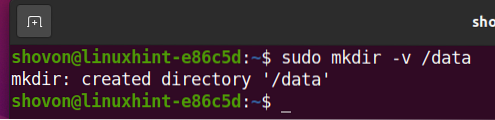

Tehát hozza létre a /adat könyvtárat az alábbiak szerint:

$ sudo mkdir -v / data

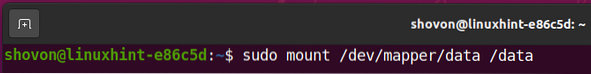

A .re létrehozott Btrfs fájlrendszer csatlakoztatásához / dev / mapper / adattároló eszköz ban,-ben /adat könyvtárba, futtassa a következő parancsot:

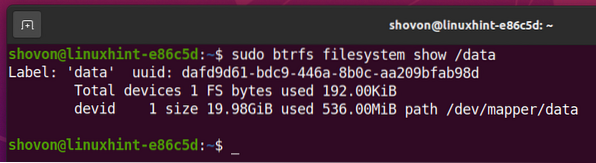

Mint látható, a titkosított tárolóeszközön létrehozott Btrfs fájlrendszer sdb a /adat Könyvtár.

Titkosított Btrfs fájlrendszer automatikus csatlakoztatása indításkor

A titkosított Btrfs fájlrendszert a rendszerindításkor is csatlakoztathatja.

A titkosított Btrfs fájlrendszer indításkor történő csatlakoztatásához:

- visszafejteni a tárolóeszközt / dev / sdb indításkor a / etc / cryptkey titkosítási kulcsfájl

- csatlakoztassa a visszafejtett tárolóeszközt / dev / mapper / data hoz /adat Könyvtár

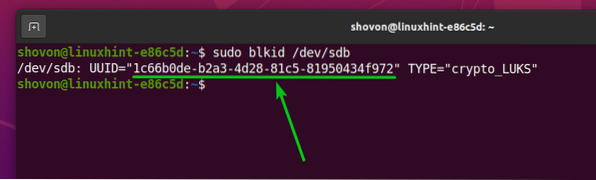

Először keresse meg a sdb titkosított tárolóeszköz a következő paranccsal:

$ sudo blkid / dev / sdb

Amint láthatja, a sdb titkosított tárolóeszköz 1c66b0de-b2a3-4d28-81c5-81950434f972. Neked más lesz. Tehát mindenképpen változtassa meg mostantól a sajátjával.

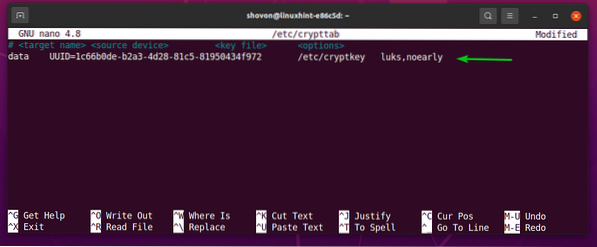

A. Automatikus visszafejtése sdb tárolóeszköz indításakor, hozzá kell adnia egy bejegyzést hozzá a / etc / crypttab fájl.

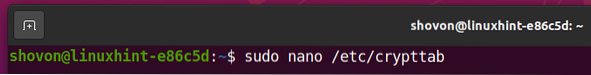

Nyissa meg a / etc / crypttab fájl a nano szövegszerkesztő az alábbiak szerint:

$ sudo nano / etc / crypttab

Adja hozzá a következő sort a / etc / crypttab fájl, ha HDD-t használ.

Adja hozzá a következő sort a / etc / crypttab fájl, ha SSD-t használ.

data UUID = 1c66b0de-b2a3-4d28-81c5-81950434f972 / etc / cryptkey luks, noearly, dobja elHa végzett, nyomja meg a gombot <Ctrl> + x, utána Y, és <Belép> a / etc / crypttab fájl.

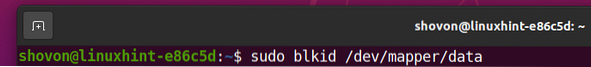

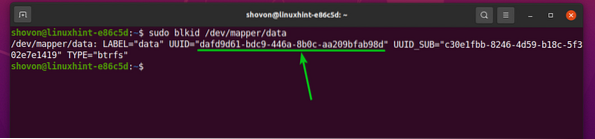

Most keresse meg a visszafejtett UUID azonosítóját / dev / mapper / data tárolóeszköz a következő paranccsal:

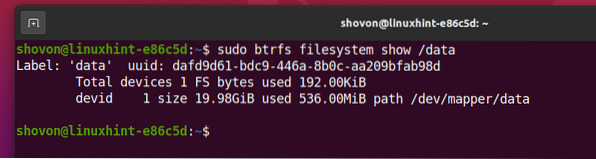

Amint láthatja, a / dev / mapper / data visszafejtett tárolóeszköz dafd9d61-bdc9-446a-8b0c-aa209bfab98d. Neked más lesz. Tehát mindenképpen változtassa meg mostantól a sajátjával.

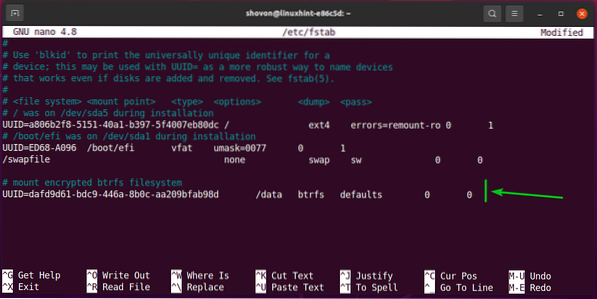

A visszafejtett tárolóeszköz automatikus csatlakoztatásához / dev / mapper / data a / data könyvtárban indításkor hozzá kell adnunk egy bejegyzést a / etc / fstab fájl.

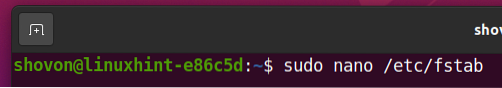

Nyissa meg a / etc / fstab fájl a ... val nano szövegszerkesztő az alábbiak szerint:

$ sudo nano / etc / fstab

Most adja hozzá a következő sort a / etc / fstab fájl:

Ha végzett, nyomja meg a gombot <Ctrl> + x, utána Y, és <Belép> a / etc / fstab fájl.

Végül indítsa újra a számítógépet, hogy a módosítások életbe lépjenek.

A titkosított tárolóeszköz sdb dekódolva van a adat tárolóeszköz és adat tárolóeszköz a /adat Könyvtár.

Mint látható, a visszafejtetten létrehozott Btrfs fájlrendszer / dev / mapper / data tárolóeszköz a /adat Könyvtár.

Következtetés

Ebben a cikkben bemutattam, hogyan lehet titkosítani egy tárolóeszközt a LUKS 2 titkosítási technológiával, a cryptsetup segítségével. Megtanulja a titkosított tárolóeszköz visszafejtését és a Btrfs fájlrendszerrel történő formázását is. Valamint a titkosított tárolóeszköz automatikus visszafejtése és a rendszerindításkor történő csatlakoztatása. Ez a cikk segít a Btrfs fájlrendszer titkosításának megkezdésében.

Phenquestions

Phenquestions