Telepítsen egy behatolásjelző rendszert (IDS), hogy megtudja, feltörték-e a rendszert

Az első tennivaló a hackertámadás gyanúja után az IDS (Intrusion Detection System) beállítása a hálózati forgalom rendellenességeinek észlelésére. Támadás után a sérült eszköz automatizált zombivá válhat a hacker szolgáltatásban. Ha a hacker automatikus feladatokat határozott meg az áldozat eszközén, akkor ezek a feladatok valószínűleg rendellenes forgalmat hoznak létre, amelyet olyan behatolást észlelő rendszerek észlelhetnek, mint például az OSSEC vagy a Snort, amelyek mindegyiküknek külön oktatót érdemelnek, az alábbiak állnak rendelkezésére: legnepszerubb:

- Konfigurálja a Snort IDS-t és hozzon létre szabályokat

- Az OSSEC (Behatolásérzékelő Rendszer) használatának megkezdése

- Horkolás figyelmeztetések

- Snork behatolásérzékelő rendszer telepítése és használata a kiszolgálók és a Hálózatok

Ezenkívül az IDS beállításához és a megfelelő konfigurációhoz további, az alábbiakban felsorolt feladatokat kell végrehajtania.

Figyelje a felhasználók tevékenységét, hogy megtudja, feltörték-e a rendszert

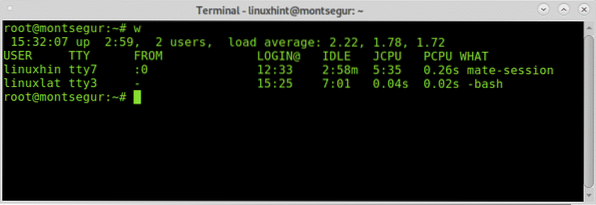

Ha azt gyanítja, hogy feltörték, akkor az első lépés annak biztosítása, hogy a behatoló nincs bejelentkezve a rendszerébe, ezt parancsokkal érheti elwVagy „ki”, Az első további információkat tartalmaz:

# w

Jegyzet: a „w” és „who” parancsok nem jeleníthetik meg az álterminálokból, például az Xfce terminálból vagy a MATE terminálból bejelentkezett felhasználókat.

Az első oszlop a felhasználónév, ebben az esetben a linuxhint és a linuxlat naplózásra kerül, a második oszlop TTY a terminált, az oszlopot mutatja TÓL TŐL a felhasználói címet mutatja, ebben az esetben nincsenek távoli felhasználók, de ha lennének, akkor ott láthatnák az IP-címeket. A [e-mail védett] oszlop mutatja a bejelentkezési időt, az oszlopot JCPU összefoglalja a terminálban vagy a TTY-ben végrehajtott folyamat perceit. a PCPU az utolsó oszlopban felsorolt folyamat által felhasznált CPU-t mutatja MIT. A CPU információ becslő és nem pontos.

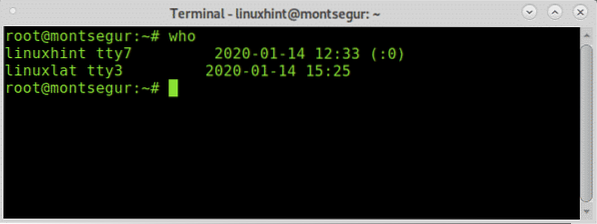

Míg w végrehajtással egyenlő üzemidő, ki és ps -a együtt egy másik alternatíva, de kevésbé informatív a „ki”:

# ki

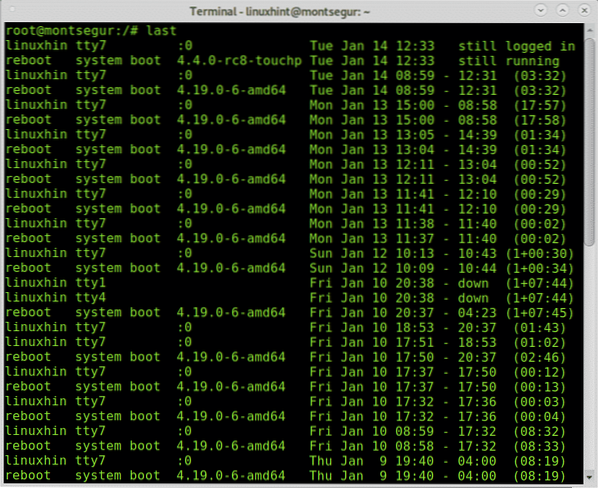

A felhasználói tevékenység felügyeletének másik módja a „last” parancs, amely lehetővé teszi a fájl elolvasását wtmp amely információkat tartalmaz a bejelentkezéshez való hozzáférésről, a bejelentkezési forrásról, a bejelentkezési időről, a konkrét bejelentkezési események javítására, a futás kipróbálására szolgáló funkciókkal:

# utolsó

A kimenet megmutatja a felhasználónév, terminál, forrás cím, bejelentkezési idő és a munkamenet teljes időtartamát.

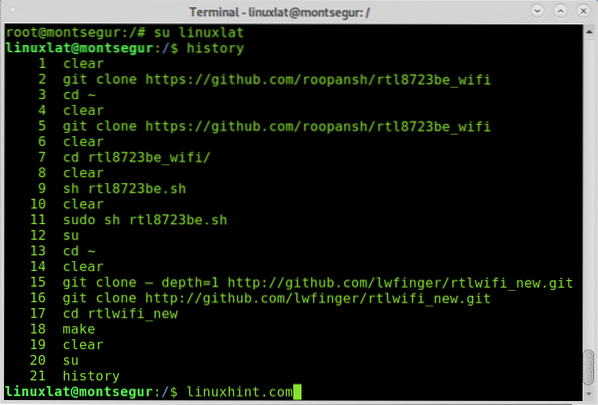

Ha egy bizonyos felhasználó rosszindulatú tevékenységére gyanakszik, ellenőrizheti a bash előzményeket, jelentkezzen be a kivizsgálandó felhasználóként és futtassa a parancsot történelem mint a következő példában:

# su# előzmények

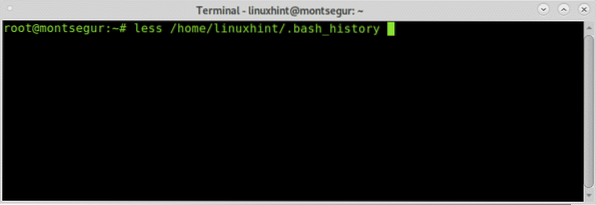

A fenti parancsok előzményeit láthatja, ezek a parancsok a fájl elolvasásával működnek ~ /.bash_history a felhasználók otthonában található:

# kevesebb / home /

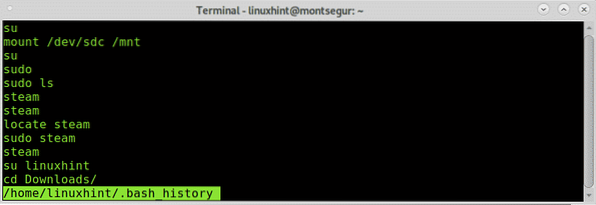

A fájl belsejében ugyanaz a kimenet jelenik meg, mint a “történelem”.

Természetesen ez a fájl könnyen eltávolítható, vagy tartalma hamisítható, az általa nyújtott információkat nem szabad ténynek tekinteni, de ha a támadó „rossz” parancsot futtatott, és elfelejtette eltávolítani az előzményeket, akkor ott lesz.

Ellenőrizze a hálózati forgalmat, hogy megtudja, feltörték-e a rendszert

Ha egy hacker megsértette az Ön biztonságát, nagy a valószínűsége annak, hogy otthagyott egy hátsó ajtót, egy utat a visszatéréshez, egy olyan szkriptet, amely meghatározott információkat szolgáltat, például spam vagy bitcoin bányászat, egy bizonyos szakaszban, ha valamit a rendszerében tartott, vagy bármilyen információt küldött Önnek képes észrevenni a forgalom figyelemmel kísérésével szokatlan tevékenység után.

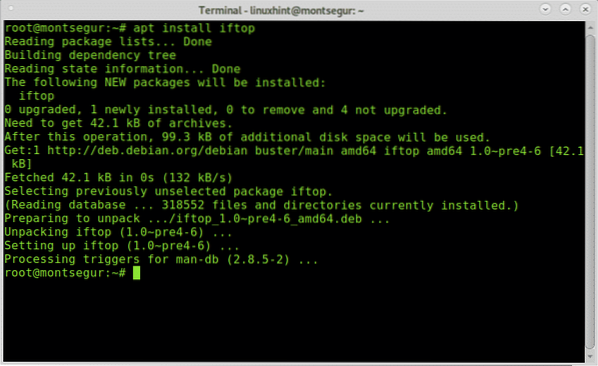

A kezdéshez futtassa az iftop parancsot, amely alapértelmezés szerint nem szerepel a Debian szabványos telepítésében. Hivatalos weboldalán az Iftopot a „sávszélesség-használat legfőbb parancsának” nevezik.

A Debianra és a Linux alapú disztribúciókra történő telepítéséhez:

# apt install iftop

A telepítés után futtassa a sudo:

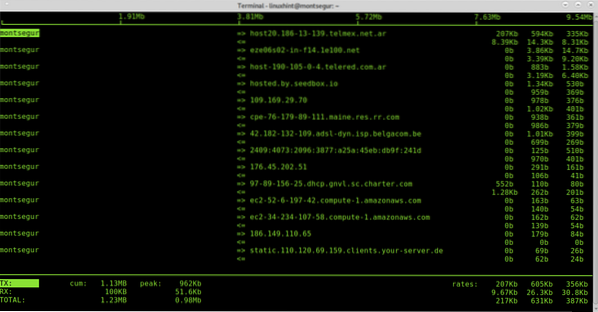

# sudo iftop -i

Az első oszlopban a localhost látható, ebben az esetben montsegur, => és <= indicates if traffic is incoming or outgoing, then the remote host, we can see some hosts addresses, then the bandwidth used by each connection.

Ha az iftopot használja, zárjon be minden programot olyan forgalom használatával, mint a webböngészők vagy a messenger, hogy minél több jóváhagyott kapcsolatot eldobhasson, hogy elemezhesse a fennmaradó elemeket. A furcsa forgalom azonosítása nem nehéz.

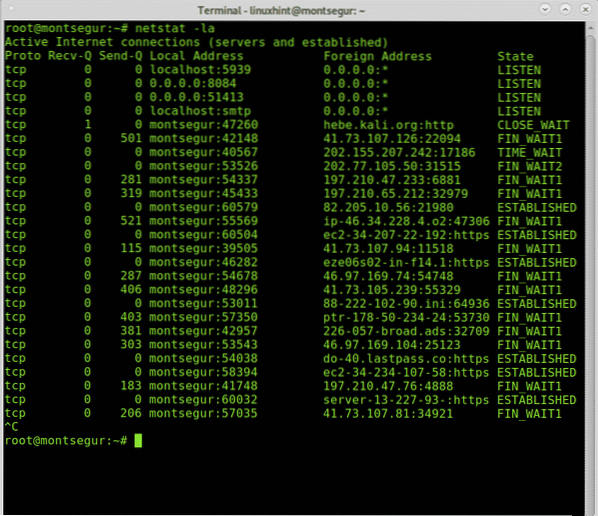

A netstat parancs szintén az egyik fő lehetőség a hálózati forgalom figyelemmel kísérésekor. A következő parancs megmutatja a figyelő (l) és az aktív (a) portokat.

# netstat -la

A netstat webhelyen további információt talál Hogyan ellenőrizzük, hogy vannak-e nyitott portok Linuxon.

Folyamatok ellenőrzése, hogy kiderüljön, feltörték-e a rendszert

Minden operációs rendszerben, amikor valami rosszul tűnik, az első dolgok, amelyeket keresünk, azok a folyamatok, amelyekkel megpróbálunk azonosítani egy ismeretlenet vagy valami gyanúsat.

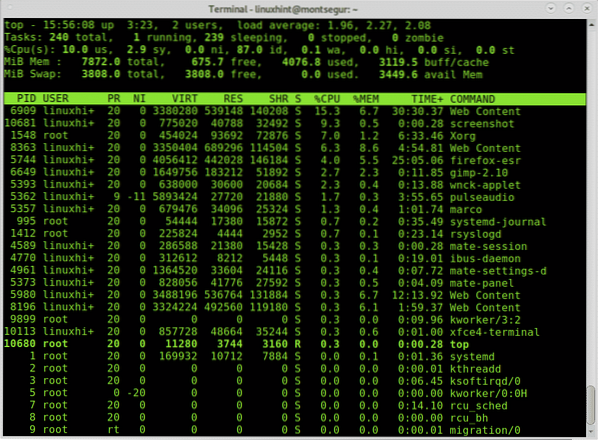

# felső

A klasszikus vírusokkal ellentétben a modern hack technika nem biztos, hogy nagy csomagokat hoz létre, ha a hacker el akarja kerülni a figyelmet. Gondosan ellenőrizze a parancsokat, és használja a parancsot lsof -p gyanús folyamatokhoz. Az lsof parancs lehetővé teszi a megnyitott fájlok és a hozzájuk tartozó folyamatok megtekintését.

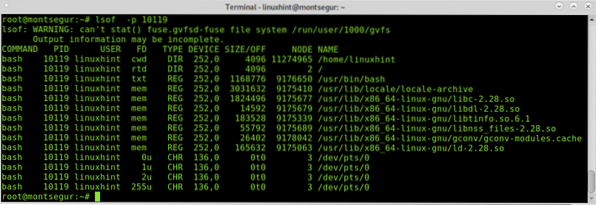

# lsof -p

Az 10119 feletti folyamat egy bash munkamenethez tartozik.

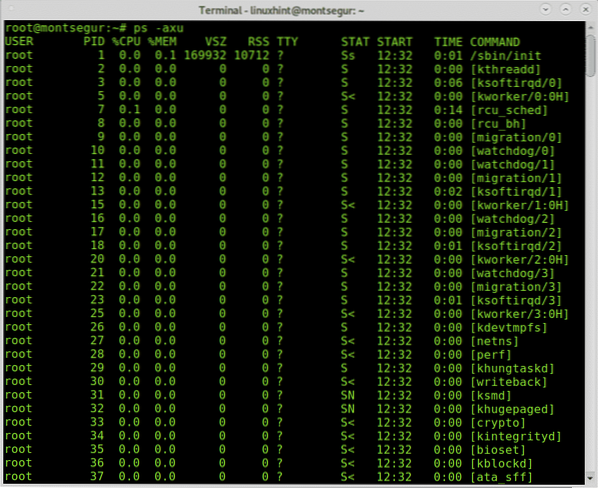

Természetesen a folyamatok ellenőrzéséhez ott van a parancs ps is.

# ps -axu

A fenti ps -axu kimenet megmutatja az első oszlopban (root) lévő felhasználót, a Process ID-t (PID), amely egyedülálló, az egyes folyamatok CPU- és memóriahasználatát, a virtuális memóriát és a rezidenskészlet méretét, a terminált, a folyamat állapotát, annak kezdési ideje és a parancs, amely elindította.

Ha valami rendelleneset észlel, ellenőrizheti az lsof-nál a PID számot.

A rendszer ellenőrzése a Rootkits fertőzések ellen:

A rootkitek az eszközök legveszélyesebb fenyegetései közé tartoznak, ha nem is rosszabb, ha a rootkit észlelésre kerül, a rendszer újratelepítésén kívül nincs más megoldás, néha a rootkit akár hardvercserét is kényszeríthet. Szerencsére van egy egyszerű parancs, amely segíthet a legismertebb rootkitek felderítésében, a chkrootkit (check rootkit).

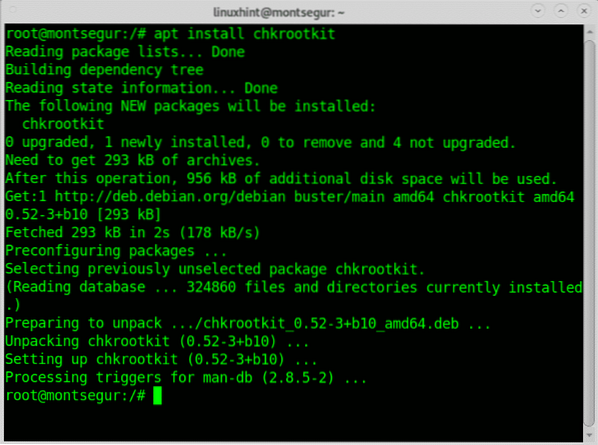

A Chkrootkit telepítése a Debianra és az alapuló Linux disztribúciókra:

# apt install chkrootkit

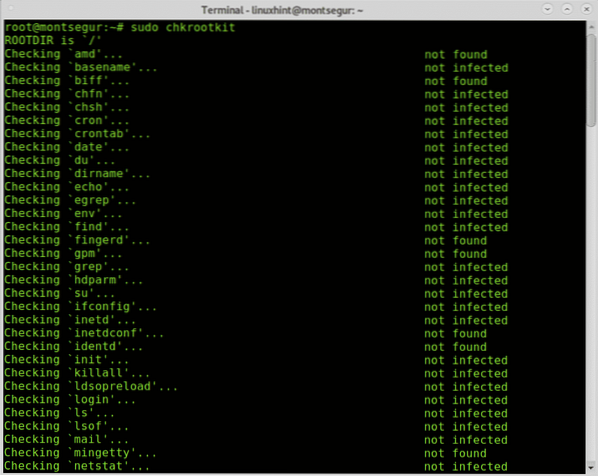

A telepítés után egyszerűen futtassa:

Amint látja, a rendszeren nem találhatók rootkitek.

Remélem, hasznosnak találta ezt az oktatóanyagot arról, hogy miként lehet felismerni, hogy a Linux rendszerét feltörték-e.

Phenquestions

Phenquestions