Az inputok megtisztítása a bemenetek tisztításának folyamata, ezért a beillesztett adatokat nem használják a webhelyen vagy a szerveren található biztonsági rések felkutatására vagy kihasználására.

Sebezhető a helyeket vagy nem szanitálták, vagy nagyon gyengén és hiányosan fertőtlenítették. Ez közvetett támadás. A hasznos teher közvetett módon a áldozat. A rosszindulatú kód a támadó beszúrja a weboldalra, majd annak részévé válik. Valahányszor a felhasználó (áldozat) felkeresi a honlap, a rosszindulatú kód a böngészőbe kerül. Ennélfogva a felhasználó nem tud semmiről.

Az XSS segítségével a támadó:

- Manipulálni, megsemmisíteni vagy akár megrontani egy weboldalt.

- Érzékeny felhasználói adatok tárolása

- Rögzítse a felhasználó hitelesített munkamenet-sütiket

- Adathalász oldal feltöltése

- Átirányítja a felhasználókat egy rosszindulatú területre

Az XSS az elmúlt évtizedben az OWASP első tíz helyezettje. A felszíni szövedék több mint 75% -a sebezhető az XSS-nek.

Négyféle XSS létezik:

- Tárolt XSS

- Reflektált XSS

- DOM-alapú XSS

- Vak XSS

Ha az XSS-t egy pentestben ellenőrizzük, elfáradhat az injekció megtalálása. A legtöbb penteszter az XSS eszközöket használja a munka elvégzéséhez. A folyamat automatizálása nemcsak időt és energiát takarít meg, de ami még fontosabb, pontos eredményeket ad.

Ma megvitatunk néhány ingyenes és hasznos eszközt. Megbeszéljük azok telepítésének és használatának módját is.

XSSer:

Az XSSer vagy a helyek közötti parancsfájl egy automatikus keretrendszer, amely segít a felhasználóknak megtalálni és kihasználni az XSS biztonsági réseit a webhelyeken. Előre telepített, mintegy 1300 sebezhetőségű könyvtárral rendelkezik, amely segít megkerülni számos WAF-t.

Nézzük meg, hogyan használhatjuk fel az XSS biztonsági rések felkutatására!

Telepítés:

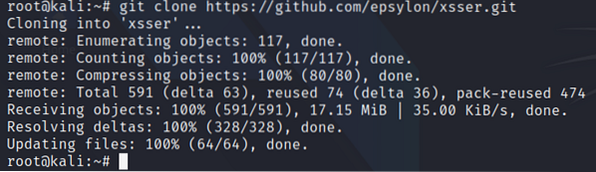

Klónozni kell xsser a következő GitHub repo-ból.

$ git klón https: // github.com / epsylon / xsser.git

Az xsser a rendszerünkben van. Lépjen be az xsser mappába, és futtassa a telepítést.py

$ cd xsser$ python3 beállítása.py

Telepíti a már telepített függőségeket, és telepíti az xsser-t. Most itt az ideje, hogy futtassa.

Futtassa a GUI-t:

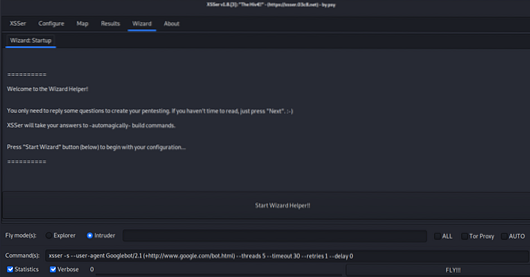

$ python3 xsser --gtkMegjelenik egy ilyen ablak:

Ha kezdő vagy, menj át a varázslón. Ha profi vagy, javaslom az XSSer konfigurálását saját igényeidhez a konfigurálás fülön keresztül.

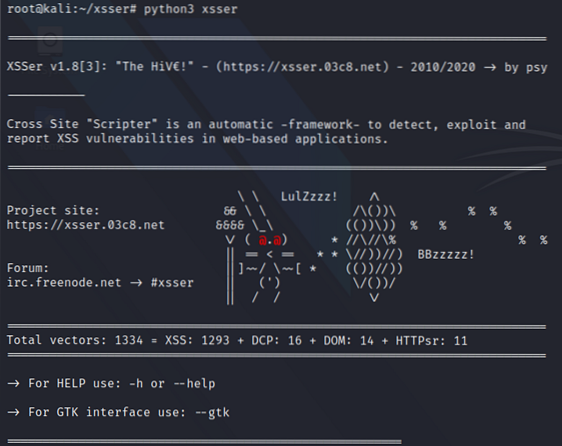

Futtatás a terminálban:

$ python3 xsser

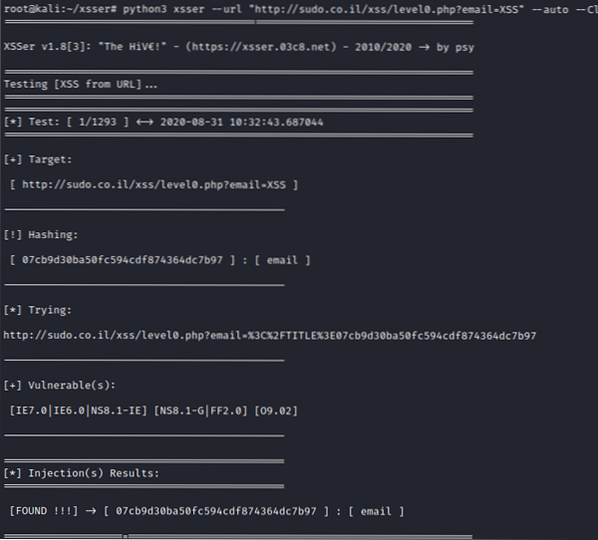

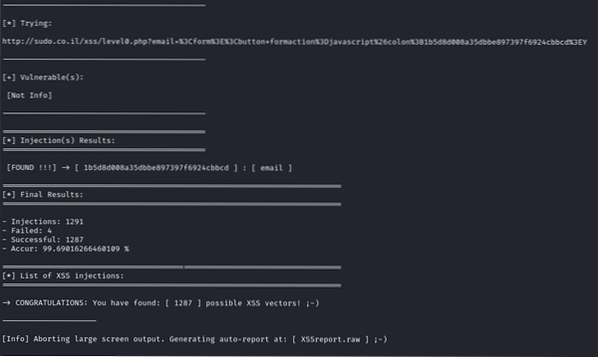

Itt van egy webhely, amely kihívást jelent az XSS kihasználására. Az xsser használatával találunk néhány sérülékenységet. Megadjuk a cél URL-t az xsser-nek, és elkezd ellenőrizni a sérülékenységeket.

Miután elkészült, az eredményeket egy fájlba menti. Itt van egy XSSreport.nyers. Mindig visszajöhet, hogy megnézze, melyik hasznos teher működött. Mivel ez egy kezdő szintű kihívás volt, a legtöbb sebezhetőség MEGTALÁLT itt.

XSSniper:

A Cross-Site Sniper, más néven XSSniper, egy másik xss felfedező eszköz tömeges szkennelési funkciókkal. Megvizsgálja a célt a GET-paraméterek után, majd XSS-hasznos terhelést injektál beléjük.

A relatív linkek cél URL-jének feltérképezésének képessége egy másik hasznos szolgáltatásnak számít. Minden talált link hozzáadódik a vizsgálati sorhoz, és feldolgozásra kerül, így könnyebb tesztelni egy teljes weboldalt.

Végül ez a módszer nem bolondbiztos, de jó heurisztikus az injekciós pontok tömeges megkeresése és a menekülési stratégiák tesztelése. Továbbá, mivel nincs böngészőemuláció, manuálisan kell tesztelnie a felfedezett injekciókat a böngésző különféle xss-védelmeivel szemben.

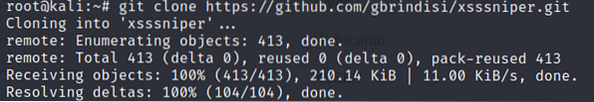

Az XSSniper telepítése:

$ git klón https: // github.com / gbrindisi / xsssniper.git

XSStrike:

Ez a webhelyek közötti parancsfájlok észlelésére szolgáló eszköz a következőkkel van felszerelve:

- 4 kézzel írt elemző

- intelligens hasznos teher generátor

- erőteljes fuzzó motor

- hihetetlenül gyors csúszómászó

A reflektált és a DOM XSS szkenneléssel egyaránt foglalkozik.

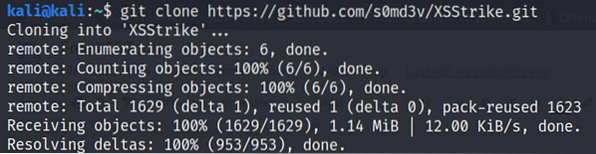

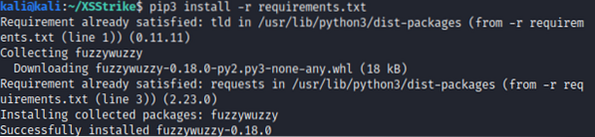

Telepítés:

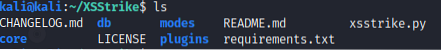

$ ls

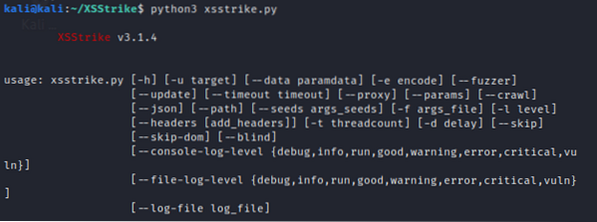

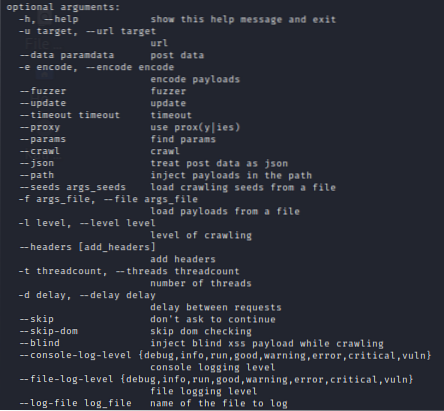

Használat:

Opcionális érvek:

Egyetlen URL keresése:

$ python xsstrike.py -u http: // példa.com / search.php?q = lekérdezésFeltérképezési példa:

$ python xsstrike.py -u "http: // példa.com / oldal.php "--crawlXSS vadász:

Ez egy nemrégiben elindított keretrendszer az XSS sebezhetőségének ezen a területén, az egyszerű kezelés, szervezés és felügyelet előnyeivel. Általában úgy működik, hogy meghatározott naplókat vezet a weboldalak HTML-fájljain keresztül. Bármilyen típusú, webhelyeken átívelő parancsfájl-sebezhetőség megtalálása, beleértve a vak XSS-t (amely általában gyakran hiányzik), mint előny a közös XSS-eszközökkel szemben.

Telepítés:

$ sudo apt-get install git (ha még nincs telepítve)$ git klón https: // github.com / kötelező programozó / xsshunter.git

Konfiguráció:

- futtassa a konfigurációs szkriptet:

$ ./ generál_konfig.py- most indítsa el az API-t mint

$ sudo apt-get install python-virtualenv python-dev libpq-dev libffi-dev$ cd xsshunter / api /

$ virtualenv env

$ . env / bin / activ

$ pip install -r követelmények.txt

$ ./ apiserver.py

A GUI-kiszolgáló használatához kövesse és hajtsa végre ezeket a parancsokat:

$ cd xsshunter / gui /$ virtualenv env

$ .env / bin / activ

$ pip install -r követelmények.txt

$ ./ guiserver.py

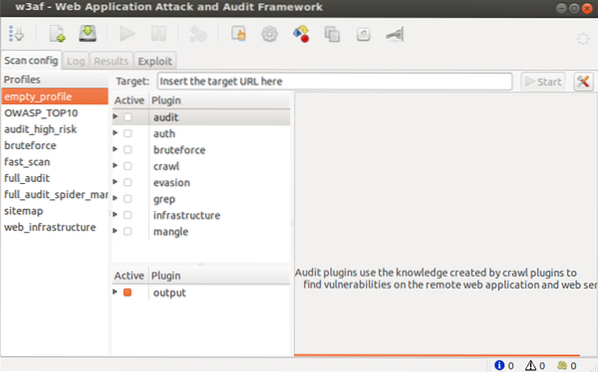

W3af:

Egy másik nyílt forráskódú sebezhetőségi tesztelő eszköz, amely főleg JS-t használ bizonyos weboldalak sérülékenységének tesztelésére. A fő követelmény az eszköz igény szerinti konfigurálása. Miután elkészült, hatékonyan végzi munkáját és azonosítja az XSS sebezhetőségeit. Ez egy plugin-alapú eszköz, amely főleg három szakaszra oszlik:

- Core (az alapvető működéshez és a bővítmények könyvtárainak biztosításához)

- UI

- Bővítmények

Telepítés:

A w3af Linux rendszerre történő telepítéséhez kövesse az alábbi lépéseket:

Klónozza a GitHub repót.

$ sudo git klón https: // github.com / andresriancho / w3af.gitTelepítse a használni kívánt verziót.

> Ha a GUI verziót szeretné használni:

$ sudo ./ w3af_guiHa inkább a konzol verzióját szeretné használni:

$ sudo ./ w3af_consoleMindkettőjüknek függőségeket kell telepítenie, ha még nincs telepítve.

A szkript a / tmp / script címen jön létre.sh, amely telepíti az összes függőséget az Ön számára.

A w3af GUI verziója a következő:

Eközben a konzolos verzió a hagyományos terminál (CLI) megjelenésű eszköz.

Használat

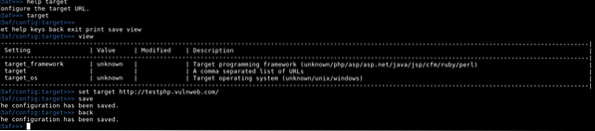

1. Konfigurálja a célt

A cél menüben futtassa a parancsot állítsa be a célt TARGET_URL.

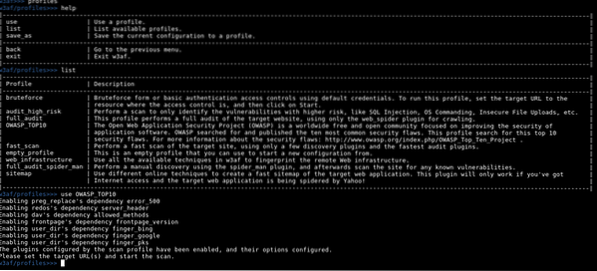

2. Konfigurálja az ellenőrzési profilt

A W3af olyan profillal rendelkezik, amely már megfelelően konfigurált pluginokkal rendelkezik az audit futtatásához. A profil használatához futtassa a parancsot, használja a PROFILE_NAME alkalmazást.

3. Config plugin

4. Konfigurálja a HTTP-t

5. Futtassa az auditot

További információ: http: // w3af.org /:

Megszüntetés:

Ezek az eszközök csak egy csepp a tengerben mivel az internet tele van csodálatos eszközökkel. Az XSS kimutatásához olyan eszközök is használhatók, mint a Burp és a webscarab. Emellett le kell térni a csodálatos nyílt forráskódú közösségről, amely izgalmas megoldásokat kínál minden új és egyedi problémára.

Phenquestions

Phenquestions