A kiberbiztonság fontossága és igénye:

Először is tudnunk kell a kiberbiztonság fontosságát, és szeretném, ha tudnák, hogy az informatika minden fejlődésével, amely szinte minden nap megtörténik, biztonsági aggályok merülnek fel benne. Ez az aggodalom növeli az információbiztonsági szakemberek iránti igényt és igényt a biztonság világában. És így növekszik gyorsan a kiberbiztonsági ipar. Ha csatlakozni kíván a kiberbiztonsághoz, örömmel fogja tudni, hogy a munkanélküliségi ráta ezen a területen 0%, és ez a munkanélküliségi ráta a következő években is fennmarad. A Cybersecurity Ventures, a vezető kiberbiztonsági kutató és kiadó azt is megjósolta, hogy 3.5 millió kiberbiztonsági álláslehetőség 2021-ig.

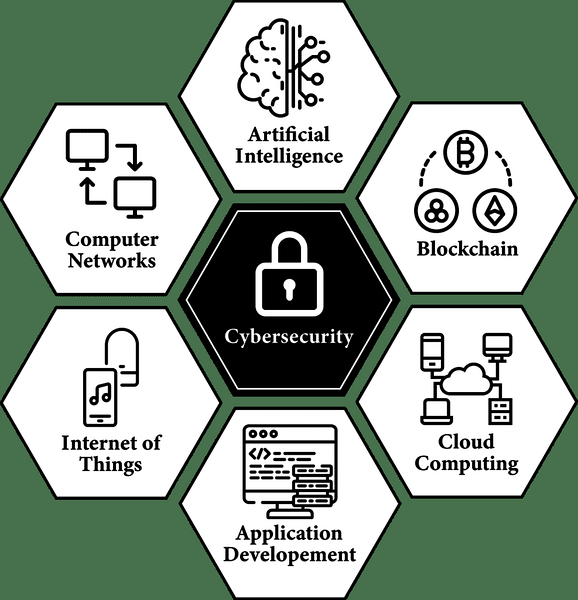

Hol alkalmazható a kiberbiztonság?

Többnyire sokféle nevet fog hallani ennek a mezőnek, mint például az információbiztonság, a kiberbiztonság vagy az etikus hackelés, de ezek mind nagyjából ugyanazt jelentik. A biztonság nem csak egy terület, amely a technológia egy vagy több szempontjához kapcsolódik, hanem minden technológiai jelenség létfontosságú és szerves része, a leginnovatívabbaktól kezdve, mint például a mesterséges intelligencia (AI), a felhőalapú számítástechnika, a blokklánc, a tárgyak internete (IoT) a legtöbb hagyományoshoz, például a számítógépes hálózatokhoz, az alkalmazások tervezéséhez és fejlesztéséhez. Ezeknek a technológiáknak pedig kifejezetten fontos, mivel biztonságuk nélkül mindegyikük összeomlik és katasztrófává válik ahelyett, hogy segítõ lenne.

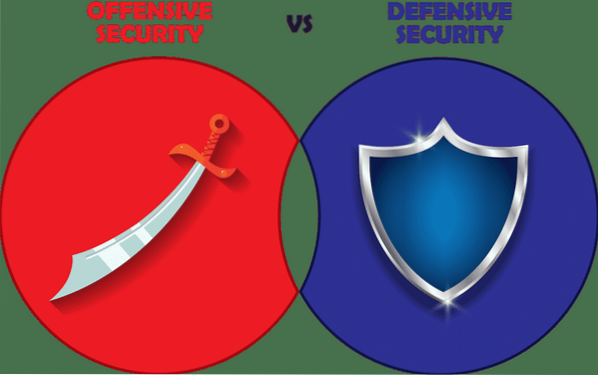

Etikus hackelés:

A vállalat vagyonának megtámadását vagy megvédését a vállalat saját érdekében vagy annak biztonsága felmérése érdekében etikai hackelésnek nevezzük. Bár vannak olyan hackerek, akik etikátlanul hackelnek vagy támadnak saját indítékaikból és megzavarásuk szándékával, itt azonban csak az etikus hackereket tárgyaljuk, akik értük tesztelik a vállalatok biztonságát, és ezek etikus módon működnek a ügyfeleik biztonságának javítása. Ezeket az etikus hackereket a szerepek alapján két fő kategóriába sorolják, azaz.e., A támadó biztonság és a védekező biztonság, és ezek a kategóriák ellentétesen működnek, hogy kihívást jelentenek egymás munkájának érdekében a maximális biztonság érdekében.

Sértő biztonság:

A támadó biztonság proaktív és támadó technikák használatára utal a vállalat biztonságának megkerülésére a vállalat biztonságának felmérése érdekében. A sértő biztonsági szakember valós időben támadja ügyfele vagyonát, akárcsak egy etikátlan hacker, de beleegyezésével és ügyfele feltételeinek megfelelően, amely etikussá teszi. A biztonsági csapatnak ezt a kategóriáját vörös csapatnak is nevezik, és az egyénileg vagy csoportosan gyakorló embereket piros csapatoknak vagy behatolási tesztelőknek nevezik. Az alábbiakban bemutatjuk a támadó biztonsági szakemberek feladatai különböző ízeit:

Behatolás tesztelése vagy biztonsági rés elemzése:

A behatolás-tesztelés vagy a sebezhetőség-elemzés azt jelenti, hogy aktívan keresni kell egy meglévő kiaknázást a vállalatban azáltal, hogy mindenféle módon próbálkoznak és támadnak, és megnézik, hogy a valódi támadók képesek-e végső esetben kompromisszumot kötni vagy megsérthetik-e titkosságát, integritását vagy elérhetőségét. Továbbá, ha bármilyen sérülékenységet találnak, akkor a Vörös Csapatnak jelentenie kell őket, és megoldásokat is javasolnak ezekre a sebezhetőségekre. A legtöbb vállalat etikus hackereket vesz fel, vagy regisztrálják magukat hibajátékos programokban, hogy teszteljék platformjukat és szolgáltatásaikat, és ezek a hackerek azért kapnak fizetést, hogy cserébe megtalálták, bejelentették és nem tették közzé ezeket a biztonsági réseket.

Rosszindulatú programok kódolása:

A rosszindulatú programok rosszindulatú szoftverekre utalnak. Ez a rosszindulatú szoftver gyártótól függően többcélú lehet, de elsődleges motívuma az, hogy kárt okozzon. Ezek a rosszindulatú programok módot kínálnak a támadók számára az automatizált utasításfuttatásra a célponton. Ezeknek a rosszindulatú programoknak a megvédésének egyik módja a rosszindulatú programok és a vírusirtók. A Red Teamer szerepet játszik a rosszindulatú programok fejlesztésében és tesztelésében is a vállalatokban telepített rosszindulatú programok és vírusirtók értékeléséhez.

Behatolás-tesztelő eszközök fejlesztése:

A vörös csoportosítási feladatok egy része automatizálható a támadási technikák fejlesztésével. A vörös csapat tagjai ezeket az eszközöket és szoftvereket is fejlesztik, amelyek automatizálják a sebezhetőség-tesztelési feladataikat, és idő- és költséghatékonyabbá teszik őket. Mások a behatolásvizsgálati eszközöket is használhatják a biztonsági értékeléshez.

Védelmi biztonság:

Másrészt a védekező biztonság a biztonság biztosítása és fokozása reaktív és védekező megközelítések alkalmazásával. A védekező biztonság feladata változatosabb a támadó biztonsághoz képest, mivel szem előtt kell tartaniuk minden olyan szempontot, amelyből a támadó támadhat, míg a támadó csapat vagy támadók számos módszert alkalmazhatnak a támadásra. Ezt Blue Teaming vagy Security Operation Center (SOC) néven is emlegetik, az azokat gyakorló embereket pedig Blue Teamers vagy SOC mérnökökként. A Blue Teamers feladatai a következők:

Biztonsági megfigyelés:

A biztonsági megfigyelés egy szervezet vagy vállalat biztonságának kezelését és felügyeletét jelenti, valamint annak biztosítását, hogy a szolgáltatásokat a tervezett felhasználók jogszerűen és megfelelően használják fel. Ezek általában magukban foglalják az alkalmazások és szolgáltatások felhasználói viselkedésének és tevékenységeinek nyomon követését. Az ezt a munkát végző kék csapatot gyakran biztonsági elemzőnek vagy SOC elemzőnek hívják.

Fenyegetés vadászat:

A saját hálózaton belüli fenyegetés tényleges felkutatása és vadászata, amely már veszélyeztetheti azt, fenyegetés-vadászatnak nevezik. Ezeket általában minden csendes támadó, például az Advanced Persistent Threat (APT) csoportok esetében végzik, amelyek nem annyira láthatók, mint a szokásos támadók. A fenyegetés-vadászat során a támadók ezen csoportjait aktívan keresik a hálózatban.

Incidens válasz:

Ahogy a neve is sugallja, az események elhárítására akkor kerül sor, amikor egy támadó aktívan megpróbálja vagy már valamilyen módon megsértette a vállalat biztonságát. Ez a válasz a támadás minimalizálására és enyhítésére, valamint a vállalat adatainak és integritásának elvesztésétől vagy kiszivárgásától való mentésre szolgál.

Kriminalisztika:

Valahányszor egy céget megsértenek, bírósági eljárást folytatnak a műtárgyak és a jogsértéssel kapcsolatos információk kinyerése érdekében. Ezek a leletek tartalmazzák az információkat arról, hogyan támadt a támadó, hogyan tudott sikeres lenni a támadás, ki volt a támadó, mi volt a támadó indítéka, mennyi adat szivárgott vagy vesztett, hogyan lehet helyrehozni ezeket az elveszett adatokat vannak sérülékenységek vagy emberi hibák, és mindazok a tárgyak, amelyek a megsértés után egyébként is segíthetik a vállalatot. Ezek a kriminalisztikák hasznosak lehetnek a jelenlegi gyengeségek javításához, a támadásért felelős személyek felkutatásához vagy nyílt forráskódú intelligencia biztosításához a támadó jövőbeli támadásainak és terveinek lebontásához és kudarcához.

Malware Reversing:

A futtatható vagy bináris fájl konvertálása vagy visszafordítása valamilyen ember által értelmezhető programozási nyelv forráskódjává, majd megpróbálja megérteni a rosszindulatú program működését és céljait, majd megtalálja a kiutat, hogy segítsen az igazságügyi, hátsó ajtók, támadó azonosításában vagy bármilyen más információban. hasznos lehet, azt mondják, hogy rosszindulatú programok visszafordulnak.

Biztonságos alkalmazásfejlesztés:

A kék csapattársak nemcsak figyelik és védik az ügyfelek biztonságát, hanem segítenek vagy néha maguk is megtervezik az alkalmazások architektúráját, és fejlesztik őket, szem előtt tartva annak biztonsági perspektíváját, hogy ne támadjanak meg őket.

Következtetés

Ez nagyjából mindent röviden összefoglal az etikai hackelés fontosságáról, terjedelméről és kielégítetlen igényéről, valamint az etikus hackerek különféle típusainak szerepéről és feladatairól. Remélem, hasznosnak és informatívnak találja ezt a blogot.

Phenquestions

Phenquestions