Hackelés

A hackelés a számítógépes és hálózati rendszerek sebezhetőségének azonosítása és kihasználása, hogy hozzáférhessenek ezekhez a rendszerekhez. A jelszó feltörése egyfajta hackelés, amelyet a rendszerhez való hozzáféréshez használnak. A hackelés csaló cselekedet, amely lehetővé teszi a bűnözők számára, hogy digitális eszközökön keresztül betörjenek egy rendszerbe, ellopjanak személyes adatokat, vagy bármilyen módon csalást hajtsanak végre.

Hacker típusok

Hackernek nevezzük azt a személyt, aki a hálózat vagy a számítógépes rendszer sérülékenységeit megtalálja és kihasználja. Lehet, hogy nagyon fejlett programozási készségekkel rendelkezik, és jól ismeri a hálózat vagy a számítógép biztonságát. A hackerek hat típusba sorolhatók:

1. Fehér kalap

Az etikus hackereket White Hat hackereknek is hívják. Ez a hackertípus hozzáférést kap egy rendszerhez, hogy azonosítsa gyengeségeit és értékelje a rendszer sebezhetőségét.

2. Fekete sapka

A Black Hat hackereket „crackereknek” is nevezik.”Ez a hackertípus illetéktelen hozzáférést szerez a számítógépes és hálózati rendszerekhez személyes haszonszerzés céljából. Adatok ellopása és a magánélethez való jogok megsértése a hacker szándéka.

3. Szürke kalap

A Grey Hat hackerek a White Hat és a Black Hat hackerek határán vannak. Ezek a hackerek engedély nélkül törnek be számítógépes vagy hálózati rendszerbe a sebezhetőségek azonosítása érdekében, de ezeket a gyengeségeket bemutatják a rendszer tulajdonosának.

4. Script Newbies

Az újonc hackerek új programozók vagy nem szakképzett személyek, akik más hackerek által készített különféle hacker eszközöket használnak a hálózati vagy számítógépes rendszerek eléréséhez.

5. Hacker aktivisták („hacktivisták”)

A hacker aktivisták vagy a „hacktivista” hackerek társadalmi, politikai vagy vallási menetrenddel szolgálhatnak indokolttá a weboldalak vagy más rendszerek feltörésére. A Hacktivist általában üzenetet hagy az eltérített webhelyen vagy rendszerben az adott ügy érdekében.

6. Phreakers

Phreakerek azok a hackerek, akik a telefonokat, nem pedig a számítógépes vagy hálózati rendszereket használják ki.

Az etikus hackelés szabályai

- A hálózati vagy számítógépes rendszer feltörése előtt először írásbeli engedélyt kell kapnia a rendszer tulajdonosától.

- Legfontosabb prioritás a feltört rendszer tulajdonosának magánéletének védelme.

- Az összes feltárt biztonsági rést átlátható módon jelentse a feltört rendszer tulajdonosának.

- Az adott rendszert vagy terméket használó szoftver- és hardvergyártókat is tájékoztatni kell a rendszer sebezhetőségeiről.

Etikus hackelés

A szervezetről szóló információ az etikus hackerek számára az egyik legfontosabb eszköz. Ezeket az információkat meg kell védeni minden etikátlan hacker-támadással szemben, hogy megmentsék a szervezet imázsát és megakadályozzák a monetáris veszteségeket. A külső hackelés sok veszteséget okozhat egy szervezet számára üzleti szempontból. Az etikus hackelés azonosítja a számítógép vagy a hálózati rendszer sebezhetőségét vagy gyengeségeit, és stratégiát dolgoz ki e biztonsági rések védelmére.

Etikai hackelés: Legális vagy illegális?

Az etikus hackelés csak akkor jogi eljárás, ha a hacker betartja a fenti szakaszban meghatározott összes szabályt. A Nemzetközi E-Kereskedelmi Tanács tanúsító programokat biztosít az etikus hackerek képességeinek teszteléséhez. Ezeket a tanúsítványokat egy idő után meg kell újítani. Vannak más etikai hackelési tanúsítványok is, amelyek szintén elegendőek, például az RHC Red Hat és a Kali InfoSec tanúsítványok.

Szükséges készségek

Az etikus hackernek bizonyos készségekre van szüksége ahhoz, hogy hozzáférhessen a számítógéphez vagy a hálózati rendszerhez. Ezek a képességek magukban foglalják a programozás ismeretét, az internet használatát, a problémamegoldást és az ellenbiztonsági algoritmusok kidolgozását.

Programozási nyelvek

Az etikus hackerekhez sok programozási nyelv kellő parancsára van szükség, mert különböző rendszerek jönnek létre különböző programozási nyelvekkel. Kerülni kell egy adott nyelv elsajátításának gondolatát, és a platformokon átnyúló nyelvek elsajátítását kell prioritásként kezelni. Ezen nyelvek egy részét az alábbiakban soroljuk fel:

- HTML (cross-platform): HTML-űrlapokkal kombinált webes hackeléshez.

- JavaScript (cross-platform): Webes hackelésre használják Java kód szkriptek és helyek közötti szkriptek segítségével.

- PHP (cross-platform): HTML-sel kombinálva webhackelésre használják, hogy kiszolgálókon találjanak sebezhetőségeket.

- SQL (cross-platform): Webhackelésre használják, SQL injekció segítségével megkerülve a bejelentkezési folyamatot a webalkalmazásokban vagy adatbázisokban.

- Python, Ruby, Bash, Perl (cross-platform): Szkriptek készítésére használják automatizált eszközök fejlesztésére és szkriptek létrehozására a hackeléshez.

- C, C++ (cross-platform): Héjkódok és szkriptek segítségével történő íráshoz és kiaknázáshoz jelszó feltörés, adathamisítás stb.

Azt is tudnia kell, hogyan kell az internetet és a keresőmotorokat hatékony információszerzéshez használni.

A Linux operációs rendszerek szolgálják a legjobban az etikus hackelést, és számos eszközzel és szkriptel rendelkeznek az alapvető és haladó hackeléshez.

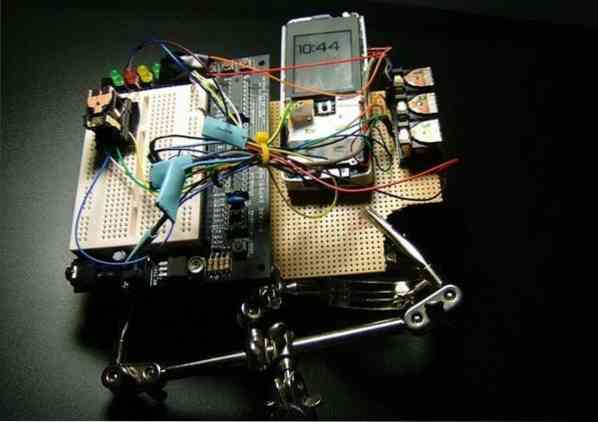

Eszközök

Ez a szakasz az etikus hackelés legjobb eszközeit ajánlja. Javasoljuk, hogy használjon Linux alapú operációs rendszert az etikus hackelés végrehajtásához.

-

Hasogató János

A Ripper János egy gyors és megbízható eszközkészlet, amely számos feltörési módot tartalmaz. Ez az eszköz nagyon testreszabható és konfigurálható az Ön igényeinek megfelelően. Alapértelmezés szerint a Ripper János sok kivonat típussal dolgozhat, beleértve a hagyományos DES-t, a bigcryptet, a FreeBSD MD5-t, a Blowfish-t, a BSDI-t, a kiterjesztett DES-t, a Kerberos-t és az MS Windows LM-t. John más DES-alapú útkódokat is támogat, amelyeket csak konfigurálni kell. Ez az eszköz SHA és Sun MD5 hasheken is képes működni, és támogatja az OpenSSH magánkulcsokat, PDF fájlokat, ZIP, RAR archívumokat és Kerberos TGT.

A Hasogató János számos szkriptet tartalmaz, különféle célokra, például unafs (figyelmeztetés a gyenge jelszavakra), unshadows (jelszavak és árnyékfájlok együttesen) és egyedi (duplikátumok eltávolításra kerülnek a szavakból).

-

Medúza

A Medusa egy brute-force bejelentkezési eszköz, nagyon gyors, megbízható és moduláris felépítésű. A Medusa számos olyan szolgáltatást támogat, amelyek lehetővé teszik a távoli hitelesítést, beleértve a többszálas alapú párhuzamos tesztelést. Ez az eszköz rugalmas felhasználói bemenettel rendelkezik, moduláris felépítéssel, amely támogatja a független brute force szolgáltatásokat. A Medusa számos protokollt is támogat, mint például SMB, HTTP, POP3, MSSQL, SSH 2-es verzió és még sok más.

-

Hydra

Ez a jelszó támadás eszköz központosított párhuzamos bejelentkezési feltörés, több támadási protokollal. A Hydra rendkívül rugalmas, gyors, megbízható és személyre szabható az új modulok hozzáadásához. Ez az eszköz jogosulatlan távoli hozzáférést nyerhet egy rendszerhez, ami nagyon fontos a biztonsági szakemberek számára. A Hydra együttműködik a Cisco AAA, Cisco engedélyezés, FTP, HTTPS GET / POST / PROXY, IMAP, MySQL, MSSQL, Oracle, PostgreSQL, SIP, POP3, SMTP, SSHkey, SSH és még sok mással.

-

Metasploit Framework (MSF)

A Metasploit Framework egy penetrációs tesztelő eszköz, amely kihasználhatja és érvényesítheti a sérülékenységeket. Ez az eszköz tartalmazza a szociális mérnöki támadásokhoz szükséges legtöbb lehetőséget, és az egyik leghíresebb kizsákmányolási és társadalommérnöki keretrendszernek számít. Az MSF-et rendszeresen frissítik; az új kihasználások a közzétételük után azonnal frissülnek. Ez a segédprogram számos szükséges eszközt tartalmaz a biztonsági munkaterületek létrehozásához a sebezhetőség-teszteléshez és a behatolás-tesztelő rendszerek számára.

-

Ettercap

Az Ettercap egy átfogó eszközkészlet a „középen lévő ember” támadásokhoz. Ez a segédprogram támogatja az élő kapcsolatok szippantását, a tartalom kiszűrését menet közben. Az Ettercap különféle protokollokat képes aktívan és passzívan boncolgatni, és sokféle lehetőséget kínál a hálózati elemzéshez, valamint a gazdagép elemzéséhez. Ennek az eszköznek van egy GUI felülete, és az opciók könnyen használhatóak, még egy új felhasználó számára is.

-

Wireshark

A Wireshark az egyik legjobb hálózati protokoll, amely a szabadon elérhető csomagokat elemzi. A Wireshark korábban Ethereal néven volt ismert. Ezt az eszközt széles körben használják az iparágak, valamint az oktatási intézmények. A Wireshark egy „élő rögzítési” képességet tartalmaz a csomagok kivizsgálására. A kimeneti adatokat XML, CSV, PostScript és egyszerű szöveges dokumentumok tárolják. A Wireshark a legjobb eszköz a hálózati elemzéshez és a csomagok vizsgálatához. Ennek az eszköznek van egy konzol felülete és egy grafikus felhasználói felülete is; a grafikus felületen található opció nagyon könnyen használható.

-

Nmap (hálózati térképkészítő)

Az Nmap a „hálózati leképező” kifejezés rövidítése.”Ez az eszköz egy nyílt forráskódú segédprogram, amelyet a hálózat sérülékenységeinek vizsgálatára és felderítésére használnak. Az Nmap programot a Pentesters és más biztonsági szakemberek használják arra, hogy felfedezzék a hálózatukban futó eszközöket. Ez az eszköz minden gazdagép szolgáltatásait és portjait is megjeleníti, feltárva a lehetséges fenyegetéseket.

-

Fosztogató

A WPA / WPA2 jelszavak helyreállításához a Reaver durva erőt alkalmaz a Wifi Protected Setup (WPS) regisztrátor PIN-kódjai ellen. A Reaver megbízható és hatékony WPS támadási eszköznek készült, és számos hozzáférési pont és WPS keretrendszer alapján tesztelték. A Reaver a hozzáférési ponttól függően 4-10 órán belül képes helyreállítani a kívánt hozzáférési pont WPA / WPA2 biztonságos jelszavát. A tényleges gyakorlatban azonban ez az idő felére csökkenhet.

-

Boncolás

A boncolás az all-in-one törvényszéki segédprogram az adatok gyors helyreállításához és a hash szűréshez. Ez az eszköz a törölt fájlokat és adathordozókat faragja le nem rendelt helyről a PhotoRec használatával. A boncolással az EXIF kiterjesztésű multimédia is kinyerhető. Ezenkívül a boncolás kompromisszumjelzőt keres a STIX könyvtár segítségével. Ez az eszköz elérhető a parancssorban, valamint a GUI felületen.

Következtetés

Ez a cikk az etikus hackelés néhány alapvető fogalmával foglalkozott, beleértve az etikus hackeléshez szükséges készségeket, a művelet végrehajtásához szükséges nyelveket és az etikus hackerek számára szükséges legfontosabb eszközöket.

Phenquestions

Phenquestions