Merevlemezek vagy partíciók titkosítása a Cryptosetup és a LUKS használatával:

Ez a szakasz bemutatja a csatolt merevlemezek titkosítását és visszafejtését.

Az eredetileg Linux számára kifejlesztett LUKS (Linux Unified Key Setup) lemezcifra. Növeli a kompatibilitást, és megkönnyíti a kezelhetőséget és a hitelesítést.

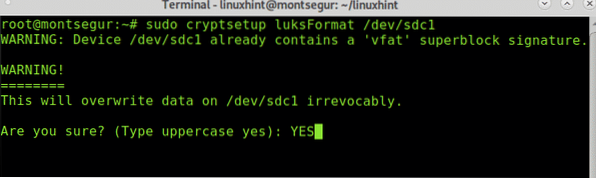

A kezdéshez meg kell formáznia a merevlemezt vagy a partíciót, lehetővé téve a titkosított módot a cryptsetup luksFormat az eszköz követi a titkosításhoz, az alábbi példa szerint:

# sudo cryptsetup luksFormat / dev / sdc1Kérdés esetén írja be a következőt:IGEN”(Nagybetűvel vagy nagybetűvel nyomja meg az ENTER billentyűt).

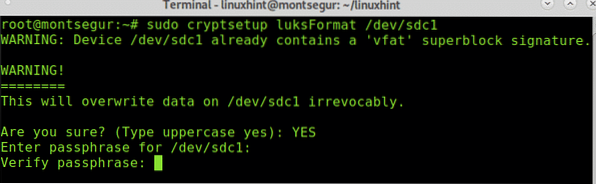

Töltse ki és ellenőrizze a jelszót, ez lesz a jelszó a készülék eléréséhez, ne felejtse el ezt a jelszót. Vegye figyelembe, hogy a lemezen lévő információk a folyamat után eltávolításra kerülnek, üres eszközön végezze el. A jelszavak beállítása után a folyamat befejeződik.

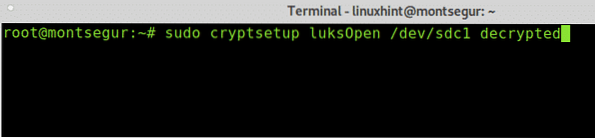

A következő lépés egy logikai leképező létrehozása, amelyre a titkosított eszközt vagy partíciót fel lehet csatolni. Ebben az esetben az eszköz leképezőt neveztem el visszafejtve.

# sudo cryptsetup luksOpen / dev / sdc1 visszafejtve

Most formáznia kell a partíciót az mkfs használatával, kiválaszthatja a kívánt partíció típusát, mivel a LUKS támogatja a Linuxot, ezért a Windows helyett Linux fájlrendszert fogok használni. Ez a titkosítási módszer nem a legjobb, ha meg kell osztania az információkat a Windows felhasználókkal (kivéve, ha olyan szoftverük van, mint a LibreCrypt).

A formátum folytatásához Linux fájlrendszer futtatásakor:

# sudo mkfs.ext4 / dev / mapper / visszafejtett

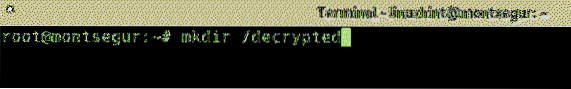

Hozzon létre egy könyvtárat, amely hasznos lehet a titkosított eszköz csatlakozási pontjaként az mkdir paranccsal, mint az alábbi példában:

# mkdir / visszafejtve

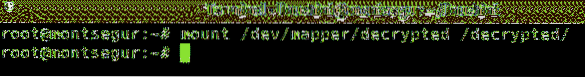

Csatlakoztassa a titkosított eszközt a leképező forrásként és a létrehozott könyvtár csatolási pontként az alábbi példa szerint:

# mount / dev / mapper / visszafejtett / visszafejtett

Láthatja a tartalmat:

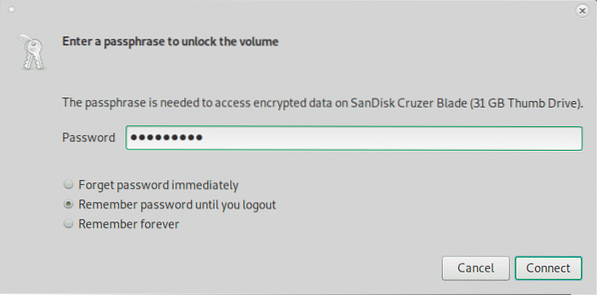

Ha kihúzza a lemezt, vagy megváltoztatja a felhasználót, akkor az eszköz eléréséhez meg kell adnia a jelszót, a következő jelszó kérés az Xfce esetében:

Ellenőrizheti a Cryptosetup kézikönyvoldalát vagy online a címen https: // linux.meghal.net / man / 8 / cryptsetup.

Fájl titkosítása a GnuPG használatával:

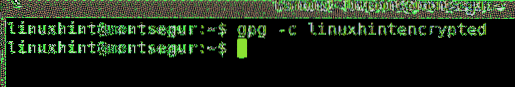

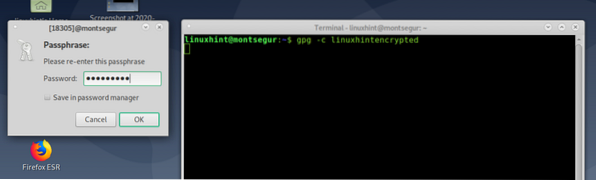

Először létrehoztam egy dummy fájltlinuxhintencrypted ” amelyet a gpg paranccsal a -c jelzővel titkosítok, mint az alábbi példában:

# gpg -c linuxhintencriptált

Hol:

gpg: meghívja a programot.

-c: szimmetrikus rejtjel

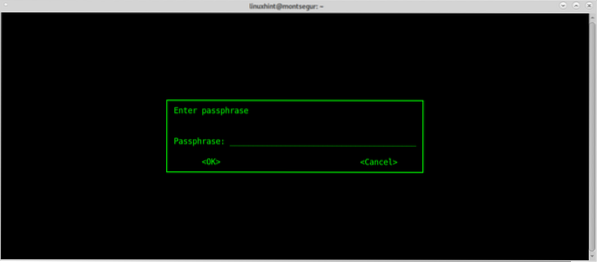

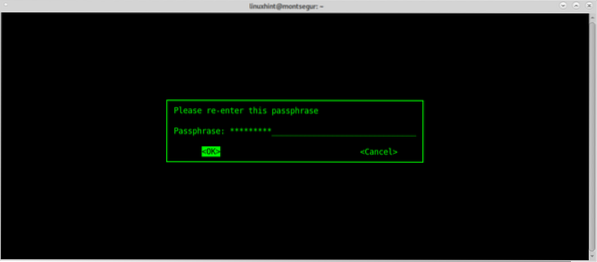

Az X-window manager-től függően egy grafikus jelszó kérési párbeszédpanel kéri az alábbi két lépés leírását. Egyébként töltse ki a jelszavát, ha szükséges a terminálon:

Az X-window manager-től függően egy grafikus jelszó kérési párbeszédpanel kéri az alábbi két lépés leírását. Ellenkező esetben töltse ki a jelszavát, ha szükséges a terminálon:

Erősítse meg a jelszót:

Valószínűleg közvetlenül a fájl titkosítása után megnyílik egy párbeszédpanel, amely jelszó megadását kéri a titkosított fájlhoz, töltse ki a jelszót, majd erősítse meg újra az alábbi képeken látható módon:

A folyamat befejezéséhez erősítse meg a jelszót.

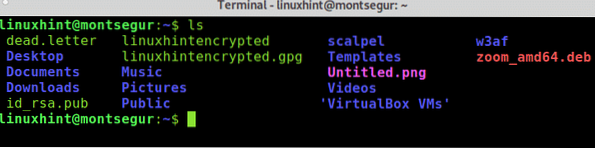

Befejezés után futhat ls nevű új fájl megerősítéséhez

Gpg fájl visszafejtése:

A gpg fájl visszafejtéséhez használja a -decrypt jelzőt, amelyet a fájl követ, és a visszafejtett kimenetre vonatkozó jelzés:

# gpg --decrypt linuxhintencrypted.gpg> eredmény.txt

Ellenőrizheti a gpg man oldalát vagy online a címen https: // www.gnupg.org / gph / de / manual / r1023.html.

Könyvtárak titkosítása az ENCFS segítségével:

Az EncFS-t bónuszként adtam hozzá, az EncFS csak egy másik módszer, amely bemutatásra kerül ebben az oktatóanyagban, de nem a legjobb, mivel maga az eszköz figyelmezteti a telepítési folyamat során biztonsági aggályok miatt, más módon használja.

Az EncFS használatához két könyvtárat kell létrehoznia: a forrás könyvtárat és a rendeltetési helyet, amely az összes visszafejtett fájl elhelyezési pontja, a forrás könyvtár tartalmazza a titkosított fájlokat. Ha a fájlokat a csatolási pont könyvtárba helyezi, akkor azokat a forrás helyén titkosítják ..

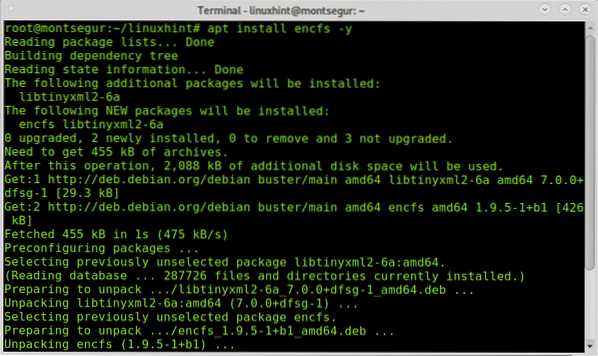

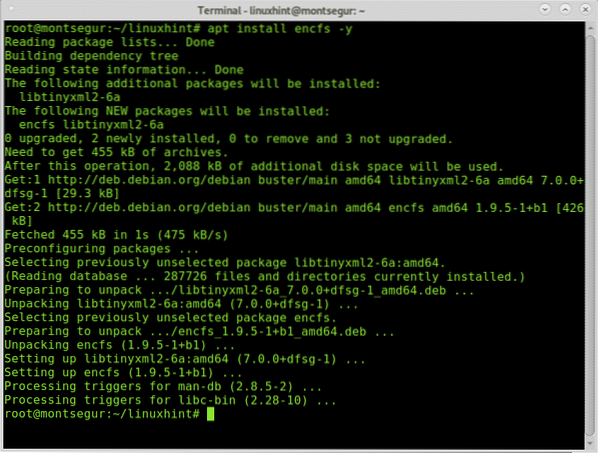

Az ENCFS-sel kezdve telepítse a futtatással:

# apt install encfs -y

A telepítés során egy figyelmeztetés tájékoztatja Önt arról, hogy az EncFS kiszolgáltatott, például a titkosítás bonyolultabb leminősítése miatt. Mégis a megnyomásával folytatjuk a telepítést rendben.

A figyelmeztetés után a telepítésnek be kell fejeződnie:

Most két könyvtárat hozhatunk létre a / media alatt, az én esetemben könyvtárakat fogok létrehozni en és de:

# mkdir / media / en && mkdir / media / de

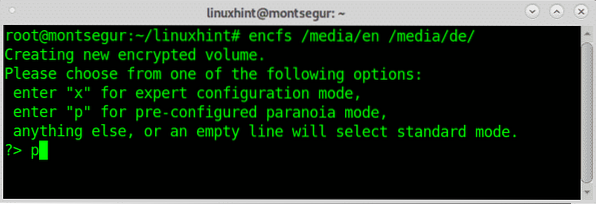

Amint láthatja, hogy a könyvtárak belül vannak létrehozva, most lehetővé teszi a konfigurálást, hagyva az EncFS-t, hogy automatikusan konfigurálja a forrást és a csatolási pontot:

# encfs / media / en / media / de

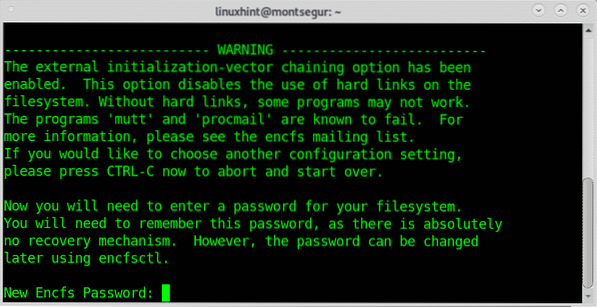

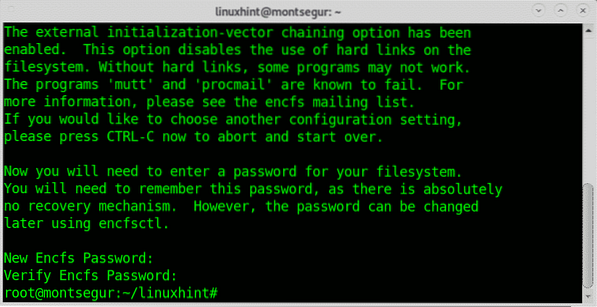

Ha szükséges, töltse ki és erősítse meg jelszavát, ne feledje a beállított jelszót, ne felejtse el:

Ha szükséges, töltse ki és erősítse meg jelszavát, ne feledje a beállított jelszót, ne felejtse el:

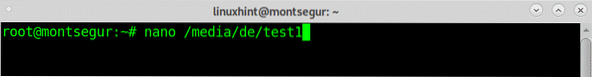

Miután a telepítési folyamat befejeződött, tesztelje, hozzon létre egy fájlt / media / de

# nano / media / de / test1

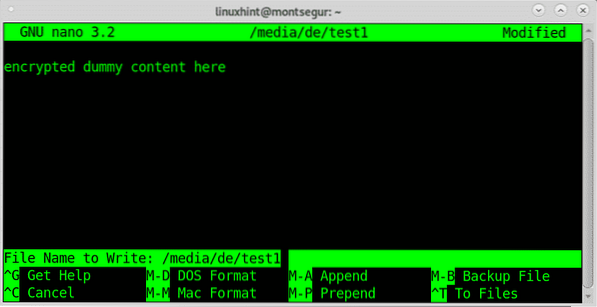

Tegyen be tetszőleges tartalmat:

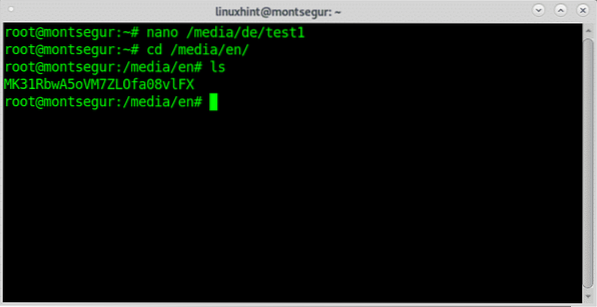

Amint láthatja a / media / en könyvtárban, egy új fájl jelenik meg, a teszt1 korábban létrehozott fájl.

Az eredeti titkosítatlan fájl be van kapcsolva / media / de, futással megerősítheti ls.

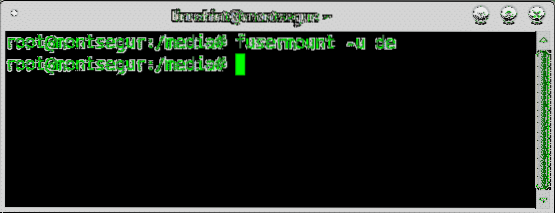

Ha le akarja vonni a visszafejtett fájlok könyvtárát, használja a parancsot fusermount amelyet az -u zászló és a cél követ:

# fusermount -u de

Most a fájlok nem érhetők el.

A titkosított fájlok újbóli csatlakoztatásához futtassa:

#encfs / media / de

Ellenőrizheti az encfs kézikönyv oldalát vagy online a címen https: // linux.meghal.net / man / 1 / encfs.

Következtetés

Lemezek, fájlok és könyvtárak titkosítása nagyon egyszerű és megéri, percek alatt 3 különböző módszert látott a végrehajtására. Az érzékeny információkat kezelő vagy a magánéletük miatt aggódó emberek néhány lépés végrehajtásával megvédhetik adataikat az informatikai biztonság fejlett ismerete nélkül. A kriptopénz-használók, közéleti személyiségek, érzékeny információkat kezelő emberek, utazók és más hasonló nyilvánosság számára kifejezetten előnyös lehet.

Valószínűleg az összes fent bemutatott módszer közül a GPG a legjobb, nagyobb kompatibilitással, az EncFS továbbra is rosszabb megoldás a telepítési figyelmeztetés miatt. Az ebben az oktatóanyagban említett összes eszköz rendelkezik további lehetőségekkel és jelölőkkel, amelyeket nem vizsgáltak meg, hogy különféle eszközöket jelenítsenek meg.

A fájl titkosításával kapcsolatos további információkért tekintse meg a rendelkezésre álló oktatóanyagokat a címen https: // linuxhint.com / kategória / titkosítás /.

Remélem, hasznosnak találta ezt az oktatóanyagot a merevlemez vagy partíciók titkosításáról.

Phenquestions

Phenquestions