A kisegítő modokat általában egyszeri műveletek végrehajtására használják a kihasználás után, de ennél a lenyűgöző eszköznél sokkal többet tehet, például létrehozhat saját sebezhetőségi és portolvasókat. Ez a cikk részletesen áttekinti különösen a segédmodult, és megtanulja, hogyan hozhatunk létre vele fuzert.

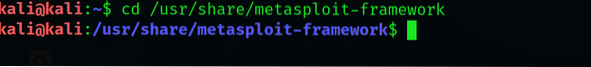

1. lépés: Keresse meg a Metasploit könyvtárat

Először indítsa el a Kali Linux-ot, és lépjen a Metasploit Framework könyvtárba. Írja be a következőket a Kali felületre:

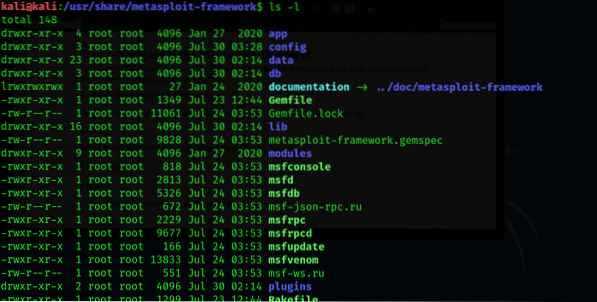

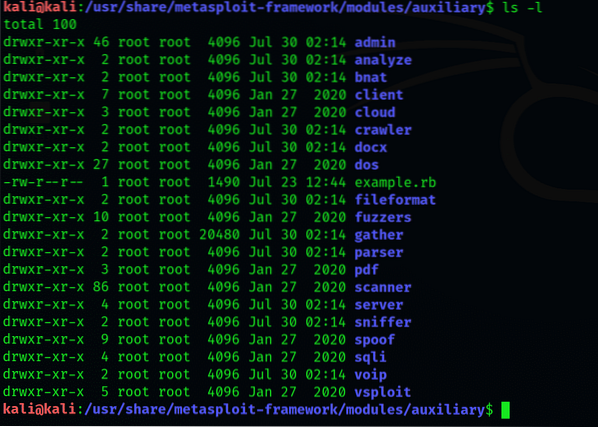

Az itt található tartalom jobb megismeréséhez módosítsa a könyvtár nézetét a következők beírásával:

$ ls -l

Görgessen az alkönyvtár modulhoz, és írja be újra:

$ cd modulok

Ez a kimenet a Metasploit különböző típusait mutatja be, beleértve:

- Kihasználások

- Hasznos teher

- Bólint

- Post

- Kódolók

- Kiegészítő

Most részletesebben megvizsgáljuk a kiegészítő modult.

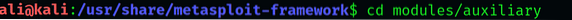

2. lépés: Bontsa ki a Segédkönyvtárat

Adja meg a segédkönyvtárat

$ cd modulok / kiegészítő

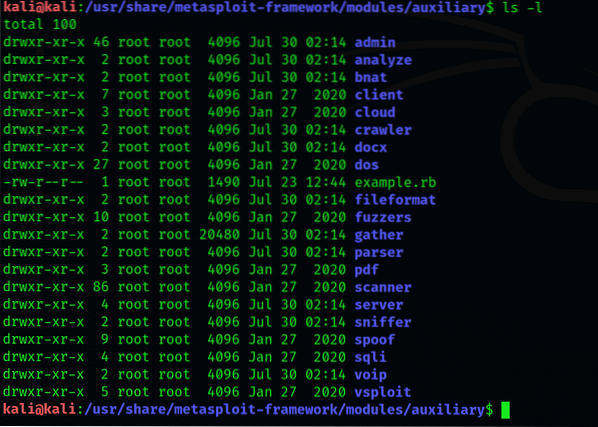

Ez felosztja a segédmodul könyvtárat több alkönyvtárba. A kimenet az alkönyvtárak átfogó listáját jeleníti meg, kezdve az admin könyvtárral.

Fuzzerek létrehozása

Mielőtt folytatnánk, először meghatározzuk, hogy mit zümmögés van.

Fuzzing: Rövid bevezetés

A fuzzing a szoftver tesztelési fegyelem gyakorlata, amely magában foglalja a véletlenszerű, váratlan inputok folyamatos beillesztését egy számítógépes programba annak érdekében, hogy meghatározza az összes lehetséges összeomlást, amellyel a rendszer szembesülhet. Túl sok adat vagy véletlenszerű bevitel egy változó területre puffertúlcsordulást, kritikus sebezhetőséget okoz, amire a Fuzzing mint ellenőrzési technika számít.

A puffertúlcsordulás nem csak komoly sebezhetőség, hanem gyakran a go-to módszer is a hackerek számára, amikor megpróbálnak betörni egy rendszerbe.

A fuzzing folyamat

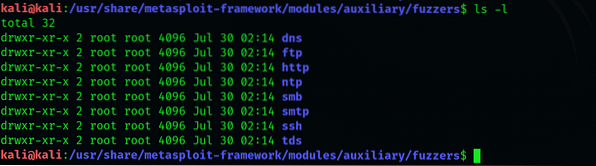

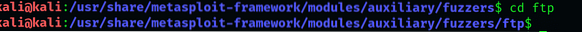

Menjen a fuzzer könyvtárba, és nézze meg alaposan a listát:

$ cd fuzzerek

A megjelenített fuzzerek típusai a következőket tartalmazzák: dns, ftp, http, smb, smtp, ssh és tds.

A számunkra különösen érdekes füzér itt az ftp.

Ezután nyissa meg a fuzzers könyvtárat:

$ cd ftp

Az itt megjelenített két típus közül a „client_ft” helyett a „tp_pre_post fuzzer” -t fogjuk használni.rb.”

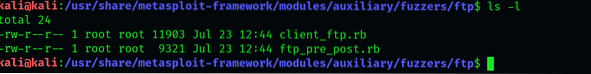

Nyissa meg az msfconsole-t, keresse meg a „tp_pre_post fuzzer” elemet, és futtassa. Az msf parancssorba írja be a következőt:

$ msfconsole

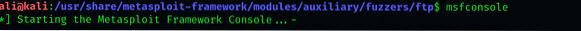

Az Msfconsole csak azokat a modulokat sorolja fel, amelyek kiegészítő jellegűek, és más típusokat elhanyagolnak. Figyelje meg, hogy az összes bemutatott mod rendelkezik az ftp kulcsszóval, amely megköveteli a folyamattól a modulok rendezését a parancs utasítása szerint.

A keresési eredmények több különböző modult mutatnak; csak az „auxiliary / fuzzers / ftp / ftp_pre_post” modult fogjuk használni. Az msf> info beírásával megnézheti a mod funkcióinak részleteit.

Töltse be ezt a modult a következő beírásával:

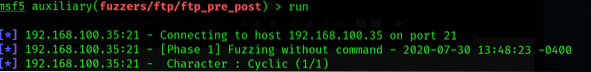

$ msf> használja a segéd / fuzzers / ftp / ftp_pre_post parancsot

Mint látható, a modul többféle bemenetet is felvehet. Egy adott IP-címet fogunk használni. Ebben a példában egy rendszert használunk, amelynek kijelölt célpontja a Windows 2003 operációs rendszer, hogy teszteljük a fuzzerünket.

Állítsa be az IP-címet és futtassa a modult:

$ msf> RHOSTS beállítása (ide írja be az IP címet)

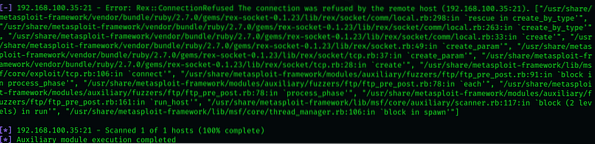

A fuzzer a 10 bájtos fényt kezdi, és lassan nagyobb méretű bemenetekkel kezdi elárasztani a rendszert, minden iterációval 10 bájttal növelve. A maximális méret alapértelmezés szerint 20000 bájt, amely a rendszer típusának megfelelően módosítható.

Ez nagyon kusza és hosszú folyamat, ezért legyen türelmes. A fuzzer megáll a megadott méretkorlátnál, vagy ha néhány hibaüzenetet észlel.

Következtetés

Ez a cikk leírta, hogy mi a fuzzer: kiegészítő modulok, amelyek lehetővé teszik számunkra, hogy ellenőrizzük a rendszer sérülékenységét, beleértve a puffertúlcsordulást is, ami a legjelentősebb, mivel a kihasználása gyakran felülírja. A cikk azt is leírta, hogy miként lehet végrehajtani a rendszer fuzzingjét a tp_pre_post fuzzerrel. Annak ellenére, hogy a Metasploit keretrendszer viszonylag egyszerűbb elemei, a fuzzerek rendkívül értékesek lehetnek a toll tesztelés során.

Nyilván nem ez az egyetlen dolog, amire a segédmodulok képesek; száz különféle modul létezik, amelyek különféle célokat szolgálnak a rendszer teszteléséhez.

Phenquestions

Phenquestions