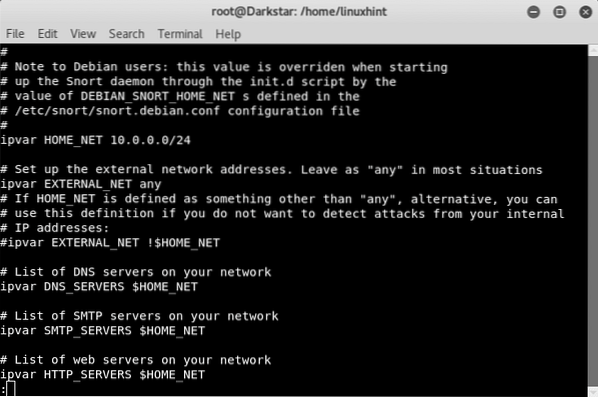

Ehhez az oktatóanyaghoz a következő hálózatot fogjuk használni: 10.0.0.0/24. Szerkessze az / etc / snort / snort fájlt.conf fájlt, és cserélje ki a $ HOME_NET melletti „bármelyik” szöveget hálózati adataira, az alábbi példa képernyőn látható módon:

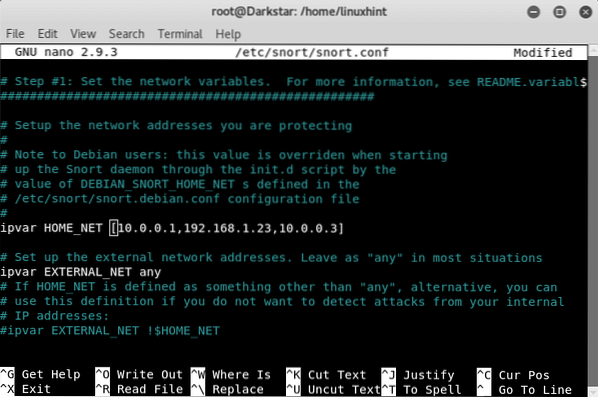

Alternatív megoldásként meghatározott IP-címeket is megadhat, amelyeket vesszővel elválasztva vessen el, a [] között vesszővel elválasztva, amint ez a képernyőképen látható:

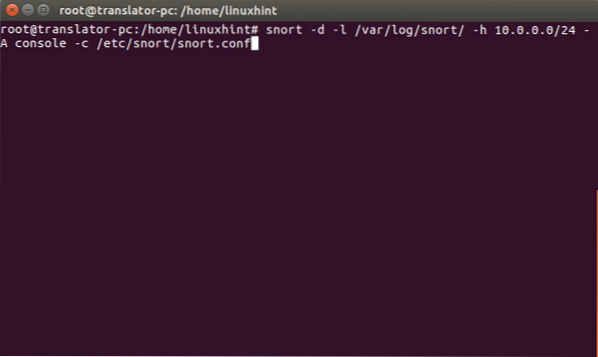

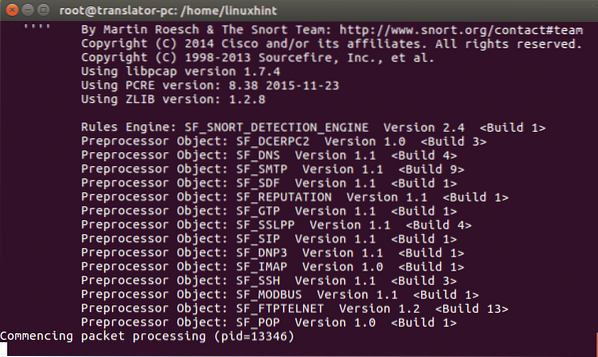

Most kezdjük el, és futtassuk ezt a parancsot a parancssoron:

# horkolás -d -l / var / log / horkolás / -h 10.0.0.0/24 -A konzol -c / etc / snort / snork.konfHol:

d = megmondja a horkolásnak az adatok megjelenítését

l = meghatározza a naplók könyvtárat

h = megadja a figyelni kívánt hálózatot

A = utasítja a horkolást, hogy riasztásokat nyomtasson ki a konzolba

c = megadja a konfigurációs fájlt

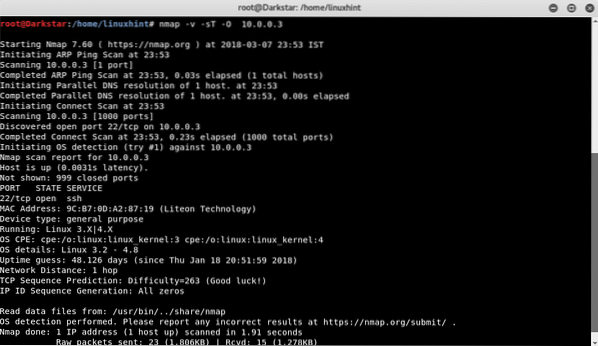

Gyors beolvasást indíthat egy másik eszközről az nmap használatával:

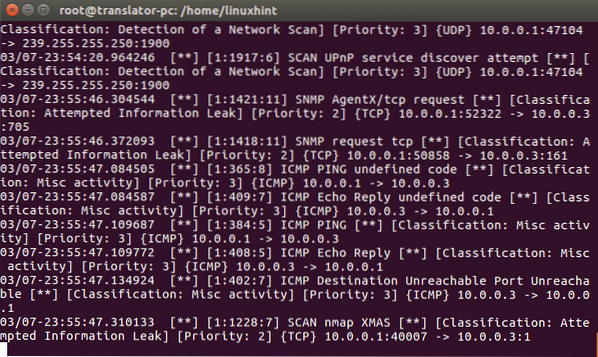

És megnézhetjük, mi történik a horkolás konzolon:

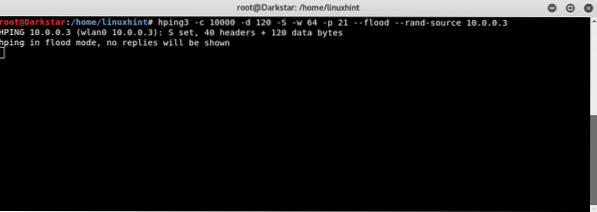

A Snort észlelte a vizsgálatot, szintén egy másik eszközről, amely lehetővé teszi a DoS-sel való támadást a hping3 segítségével

# hping3 -c 10000 -d 120 -S -w 64 -p 21 - árvíz --rand-forrás 10.0.0.3

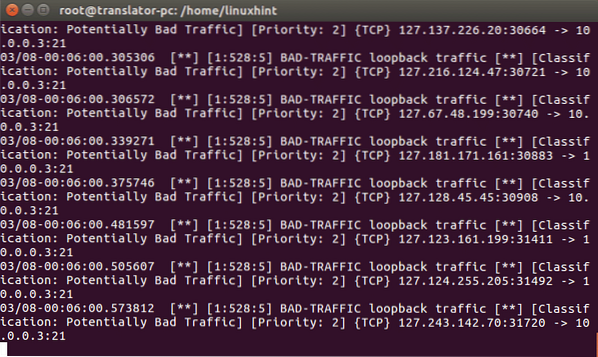

A Snort megjelenítő eszköz rossz forgalmat észlel az alábbiak szerint:

Mivel a napló mentésére utasítottuk a Snortot, futtatásával elolvashatjuk őket:

# horkolás -rBevezetés a horkolás szabályaiba

A Snort NIDS módja az / etc / snort / snort fájlban megadott szabályok alapján működik.conf fájl.

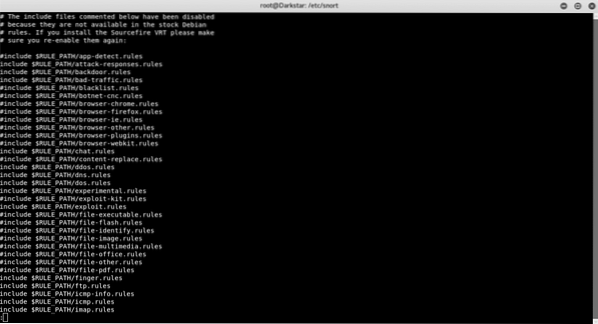

A horkoláson belül.conf fájlban megtalálhatjuk a megjegyzett és kommentálatlan szabályokat, amint az alább látható:

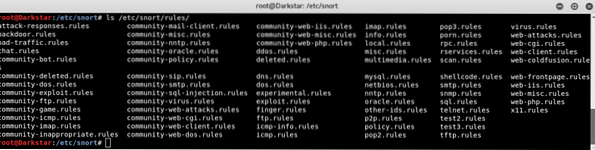

A szabályok elérési útja általában az / etc / snort / rules, ott megtalálhatjuk a szabályok fájljait:

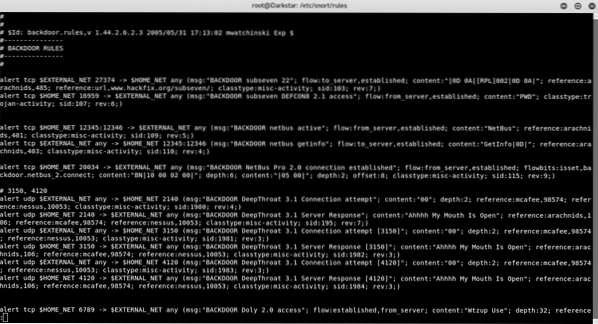

Lássuk a hátsó ajtók elleni szabályokat:

Számos szabály van a hátsó ajtó támadásainak megakadályozására, meglepő módon van egy szabály a néhány évtizede népszerűvé vált NetBus, egy trójai faló ellen, amely megnézi, és elmagyarázom annak részeit és működését:

figyelmeztető tcp $ HOME_NET 20034 -> $ EXTERNAL_NET any (msg: "BACKDOOR NetBus Pro 2.0 kapcsolatlétrehozva "; folyam: kiszolgálótól, létrehozva;

áramlási bitek: betét, hátsó ajtó.netbus_2.csatlakozni; tartalom: "BN | 10 00 02 00 |"; mélység: 6; tartalom: "|

05 00 | "; mélység: 2; eltolás: 8; osztálytípus: misc-tevékenység; sid: 115; rev: 9;)

Ez a szabály utasítja a horkolást, hogy figyelmeztesse a 20034-es port TCP-kapcsolatait, amelyek külső hálózat bármely forrásához továbbítanak.

-> = meghatározza a forgalom irányát, ebben az esetben a védett hálózatunktól egy külső felé

üzenet = Utasítja a riasztást, hogy jelenítsen meg egy adott üzenetet

tartalom = konkrét tartalom keresése a csomagban. Tartalmazhat szöveget, ha „“ között van, vagy bináris adatokat, ha | |

mélység = Elemzés intenzitása, a fenti szabályban két különböző paramétert látunk két különböző tartalomra

ellentételezés = megmondja Snortnak az egyes csomagok kezdő bájtját a tartalom keresésének megkezdéséhez

klasszis = megmondja, milyen támadásra figyelmeztet Snort

sid: 115 = szabályazonosító

Saját szabályunk megalkotása

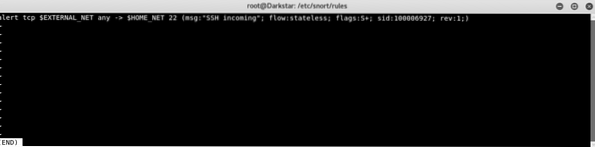

Most létrehozunk egy új szabályt, amely értesíti a bejövő SSH-kapcsolatokat. Nyisd ki / etc / snort / rules / yourrule.szabályok, belül pedig illessze be a következő szöveget:

figyelmeztető tcp $ EXTERNAL_NET bármely -> $ HOME_NET 22 (msg: "SSH bejövő";áramlás: hontalan; zászlók: S +; sid: 100006927; rev: 1;)

Azt mondjuk a Snortnak, hogy figyelmeztessen bármilyen külső forrásból az ssh portunkhoz (ebben az esetben az alapértelmezett portra) irányuló tcp kapcsolatra, beleértve az „SSH INCOMING” szöveges üzenetet, ahol az állampolgárok utasítják a Snort, hogy hagyja figyelmen kívül a kapcsolat állapotát.

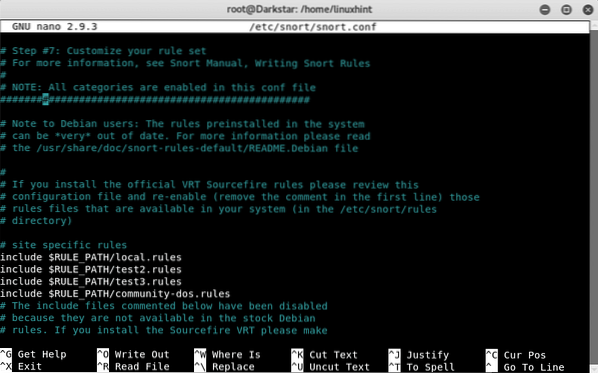

Most hozzá kell adnunk az általunk létrehozott szabályt / etc / horkolás / horkolás.konf fájl. Nyissa meg a konfigurációs fájlt egy szerkesztőben, és keressen rá # 7, amely a szabályokkal rendelkező szakasz. Adjon hozzá egy nem kommentált szabályt, mint a fenti képen, hozzáadásával:

tartalmazza a $ RULE_PATH / yourrule elemet.szabályokA „te szabályod helyett.szabályok ”, állítsa be a fájlnevét, az én esetemben az volt teszt3.szabályok.

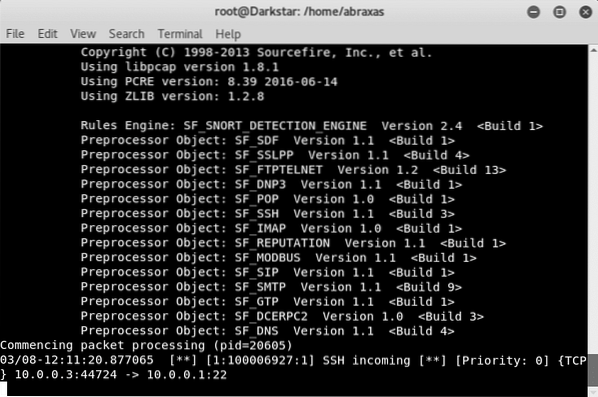

Miután ez elkészült, futtassa újra a Snort-ot, és nézze meg, mi történik.

#snort -d -l / var / log / snort / -h 10.0.0.0/24 -A konzol -c / etc / snort / snork.konfssh az eszközére egy másik eszközről, és megnézheti, mi történik:

Láthatja, hogy a bejövő SSH-t észlelték.

Ezzel a leckével remélem, hogy tudja, hogyan kell megalkotni az alapvető szabályokat és felhasználni őket a rendszeren végzett tevékenység észlelésére. Lásd még egy oktatóanyagot a Hogyan készítsen horkantást és hogyan kezdje el használni, valamint ugyanazt az oktatóanyagot, amely spanyolul elérhető a Linux alatt.lat.

Phenquestions

Phenquestions