Nmap

Az Nmap néven általánosan használt Network Mapper egy ingyenes és nyílt forráskódú eszköz a hálózati és a port szkenneléséhez. Sok más aktív információgyűjtési technikában is jártas. Az Nmap messze a legszélesebb körben alkalmazott információgyűjtő eszköz, amelyet a penetrációs tesztelők használnak. Ez egy CLI alapú eszköz, de a piacon van egy GUI alapú verziója is, Zenmap néven. Valamikor csak „Unix” eszköz volt, de ma már sok más operációs rendszert támogat, mint például a Windows, a FreeBSD, az OpenBSD, a Sun Solaris és még sok más. Az Nmap előre telepítve van olyan penetrációs tesztelési diszkókban, mint a Kali Linux és a Parrot OS. Más operációs rendszerekre is telepíthető. Ehhez keresse meg itt az Nmap-ot.

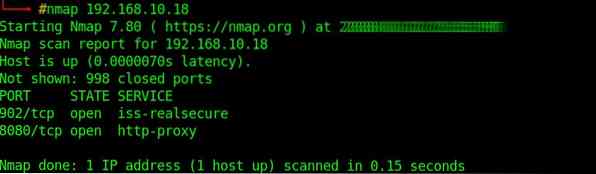

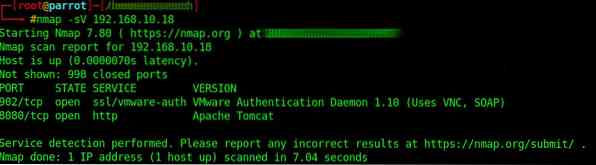

1.ábra.1 normál beolvasást és eredményeket mutat. A vizsgálat feltárta a 902 és a 8080 nyitott portot. 1.ábra.2 egy egyszerű szolgáltatásvizsgálatot mutat be, amely megmondja, hogy melyik szolgáltatás fut a porton. 1.ábra.3 alapértelmezett szkript-beolvasást mutat. Ezek a szkriptek néha érdekes információkat tárnak fel, amelyek tovább használhatók a tollpróba oldalsó részein. További lehetőségekért írja be az nmap parancsot a terminálba, és megmutatja a verziót, a felhasználást és az összes többi opciót.

1. ábra.1: Egyszerű Nmap beolvasás

1. ábra.2: Nmap szolgáltatás / verzió keresés

1. ábra.3: Alapértelmezett szkennelés

Tcpdump

A Tcpdump egy ingyenes adat-hálózati csomagelemző, amely a CLI felületen működik. Lehetővé teszi a felhasználók számára a számítógéphez csatolt hálózaton keresztül továbbított hálózati forgalom megtekintését, olvasását vagy rögzítését. Eredetileg 1988-ban a Lawrence Berkely Laboratóriumi Hálózat Kutatócsoport négy dolgozója írta. 1999-ben Michael Richardson és Bill Fenner szervezték, akik létrehozták a www.tcpdump.org. Minden Unix-szerű operációs rendszeren működik (Linux, Solaris, Minden BSD, macOS, SunSolaris stb.). A Tcpdump Windows verziójának neve WinDump, és a WinPcap-et használja, a Windows alternatívája a libpcap számára.

A tcpdump telepítése:

$ sudo apt-get install tcpdumpHasználat:

# tcpdump [Opciók] [kifejezés]Az opciók részletei:

$ tcpdump -hWireshark

A Wireshark egy rendkívül interaktív hálózati forgalomelemző. Ki lehet dobni és elemezni a csomagokat, amint azokat megkapják. Eredetileg Gerald Combs fejlesztette 1998-ban Ethereal néven, és 2006-ban védjeggyel kapcsolatos kérdések miatt Wireshark névre keresztelték. A Wireshark különféle szűrőket is kínál, így a felhasználó megadhatja, hogy milyen típusú forgalmat jelenítsen meg vagy dobjon ki későbbi elemzés céljából. A Wireshark letölthető a www.drótcápa.org / # letöltés. A legtöbb operációs rendszeren elérhető (Windows, Linux, macOS), és előre telepítve van a legtöbb penetrációs diszkóban, például a Kali Linux és a Parrot OS.

A Wireshark egy hatékony eszköz, és alapos hálózati ismeretekre van szüksége. A forgalmat olyan formátumba konvertálja, amelyet az emberek könnyen olvashatnak. Segíthet a felhasználóknak a késleltetési problémák, az elejtett csomagok vagy akár a szervezeted elleni hackelési kísérletek elhárításában. Sőt, akár kétezer hálózati protokollt is támogat. Lehet, hogy nem lehet mindegyiket használni, mivel a közös forgalom UDP, TCP, DNS és ICMP csomagokból áll.

Egy térkép

Alkalmazástérképező (szintén egy térkép), amint a neve is sugallja, egy eszköz az alkalmazások nyitott portjainak feltérképezésére egy eszközön. Ez egy új generációs eszköz, amely akkor is felfedezheti az alkalmazásokat és folyamatokat, ha nem a hagyományos portjaikon futnak. Például, ha egy webszerver az 1337-es porton fut a szokásos 80-as helyett, az amap felfedezheti ezt. Az Amap két prominens modullal rendelkezik. Első, amapcrap képes adatokat küldeni a portokba, hogy valamilyen választ generáljon a célportból, amelyet később további elemzésre lehet felhasználni. Másodszor, az amap rendelkezik a központi modullal, amely a Alkalmazástérképező (egy térkép).

Amap használat:

$ amap -hamap v5.4. cikk (c) bekezdés: van Hauser által 2011

Szintaxis: amap [módok [-A | -B | -P]] [Opciók] [CÉLPORT [port]…]

Módok:

-A (Alapértelmezett) Triggerek küldése és válaszok elemzése (Térképalkalmazások)

-B CSAK bannerek fogása; ne küldjön kiváltókat

-P Teljes körű csatlakozó portolvasó

Opciók:

-1 Gyors! Triggerek küldése egy portra az 1. azonosításig

-6 IPv4 helyett használja az IPv6-ot

-b Nyomtassa ki a válaszok ASCII szalagcímét

-i FÁJL Géppel olvasható kimeneti fájl portok olvasására

-u Adja meg az UDP portokat a parancssorban (alapértelmezett: TCP)

-R NE azonosítsa az RPC szolgáltatást

-H NE küldjön potenciálisan káros alkalmazásindítót

-U NE dobja el a fel nem ismert válaszokat

-d Minden válasz elvetése

-v Verbose mód; használjon kétszer vagy többet a nagyobb bőbeszéd érdekében

-q Ne jelentse a bezárt portokat, és ne nyomtassa ki azonosítatlanul

-o FILE [-m] Kimenet írása a FILE fájlba; -m géppel olvasható kimenetet hoz létre

-c CONS párhuzamos kapcsolatok létrehozása (alapértelmezett 32, max 256)

-C RETRIES Újracsatlakozások száma a csatlakozási időtúllépésnél (alapértelmezett 3)

-T SEC Csatlakozási időkorlát másodpercek alatt (alapértelmezett 5)

-t SEC válasz másodpercekben várjon időtúllépést (alapértelmezett 5)

-p PROTO kiváltó okokat CSAK ennek a protokollnak küldeni (pl.g. FTP)

CÉLPORT A beolvasandó célcím és port (ok) (az -i mellett)

4. ábra.1 Minta amap vizsgálat

p0f

p0f a „rövid” formaosegíteni OS fingerprinting ”(O helyett nulla értéket használunk). Ez egy passzív szkenner, amely távolról képes azonosítani a rendszereket. A p0f ujjlenyomat-technikákat használ a TCP / IP csomagok elemzésére és a különböző konfigurációk meghatározására, beleértve a gazdagép operációs rendszerét. Képes passzívan végrehajtani ezt a folyamatot anélkül, hogy bármilyen gyanús forgalmat generálna. A p0f képes olvasni a pcap fájlokat is.

Használat:

# p0f [Opciók] [szűrőszabály]

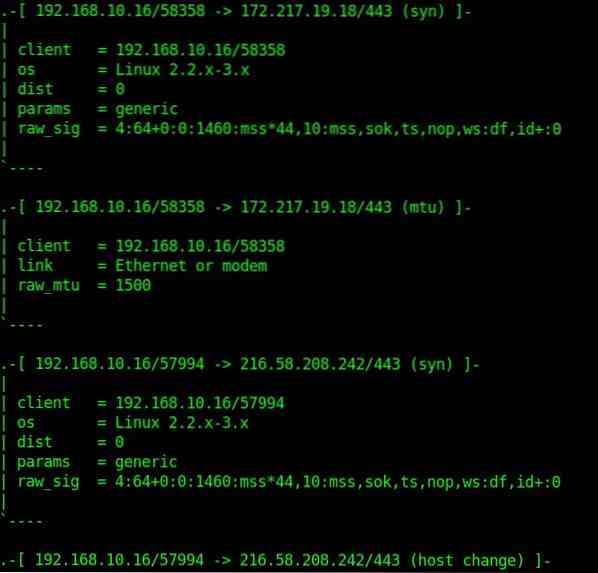

5. ábra.1 minta p0f kimenet

A gazdagépnek vagy csatlakoznia kell a hálózathoz (spontán vagy indukált módon), vagy pedig valamilyen szabványos eszközzel (webböngészés stb.) Csatlakoznia a hálózat valamely entitásához.) A gazdagép elfogadhatja vagy elutasíthatja a kapcsolatot. Ez a módszer képes átlátni a csomagtűzfalakon, és nem köti az aktív ujjlenyomat-korlátozás. A passzív operációs rendszer ujjlenyomatát főleg támadók profilozásához, látogatói profilok készítéséhez, ügyfél / felhasználó profilozáshoz, penetrációs teszteléshez stb.

Megszüntetés

A felderítés vagy az információgyűjtés az első lépés minden penetrációs tesztben. A folyamat elengedhetetlen része. A behatolási teszt megkezdése tisztességes visszavonás nélkül olyan, mintha háborúba indulnánk anélkül, hogy tudnánk, hol és kit harcolunk. Mint mindig, a fentieken kívül is csodálatos újjáépítési eszközök vannak. Mindezt egy csodálatos nyílt forráskódú és kiberbiztonsági közösségnek köszönhetően!

Boldog Recon! 🙂

Phenquestions

Phenquestions