Az ember a középső támadásokban előadás a Kali Linux-szal

A Man in the Middle támadások a leggyakrabban a hálózati útválasztókkal szembeni támadások. Leginkább bejelentkezési adatok vagy személyes adatok megszerzésére, az áldozat kémlelésére, kommunikáció vagy korrupt adatok szabotázsára használják.

A középső támadásban lévő ember az, ahol a támadó elfogja az oda-vissza üzeneteket két fél között, hogy megváltoztassa az üzeneteket, vagy csak olvassa őket.

Ebben a gyors útmutatóban megtudhatjuk, hogyan kell végrehajtani a Man in the Middle támadást egy olyan eszközhöz, amely ugyanahhoz a WiFi hálózathoz csatlakozik, mint a miénk, és megnézhetjük, hogy mely webhelyeket látogatják gyakran.

Néhány előfeltétel

A módszer, amelyet használni fogunk, a Kali Linuxot fogja használni, így ez segít abban, hogy egy bizonyos fokú ismereteket szerezzünk Kali előtt, mielőtt nekilátnánk.

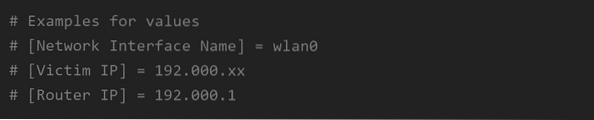

Támadásainkkal kezdve a következő kritikus előfeltételek:

a gépünkre telepített hálózati interfész

és az áldozatunk által használt WiFi útválasztó IP-címe.

Tekintse meg a hálózati interfész konfigurációját

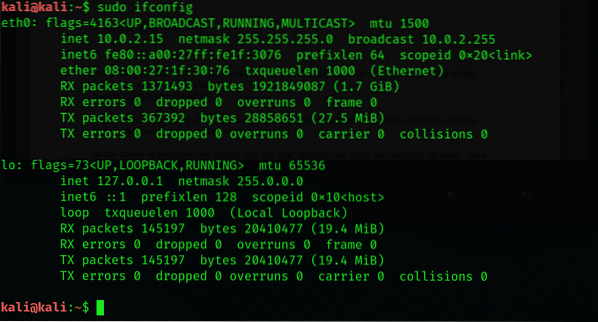

Futtassa a következő parancsot a terminálon, hogy megtudja a használt hálózati felület nevét:

$ sudo ifconfig

Megjelenik egy hosszú hálózati interfész-lista, amelyből ki kell választania egyet, és valahol fel kell jegyeznie.

Ami a használt útválasztó IP-jét illeti, használja:

$ ip útvonal-showA terminálon megjelenik a hálózati útválasztó IP-je. A további folyamatok elvégzéséhez bejelentkeztem a kali root módba.

1. LÉPÉS: Szerezze be az IP-konfigurációt az áldozattól

Ezután meg kell szereznie az áldozata útválasztójának IP-címét. Ez egyszerű, és többféle módon is megtudhatja. Például használhatja a Hálózatfigyelő szoftver eszközt, vagy letölthet egy útválasztó felhasználói felület programot, amely lehetővé teszi az összes eszköz és IP címének felsorolását egy adott hálózaton.

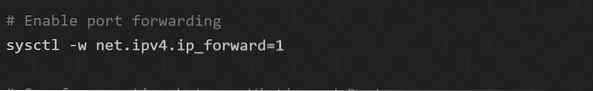

2. LÉPÉS: Kapcsolja be a csomagok továbbítását Linux alatt

Ez nagyon fontos, mert ha a gépe nem cserél csomagokat, a támadás meghibásodáshoz vezet, mivel megszakad az internetkapcsolata. A csomagátirányítás engedélyezésével álcázza a helyi gépét, hogy hálózati útválasztóként működjön.

A csomagküldés bekapcsolásához futtassa a következő parancsot egy új terminálon:

$ sysctl -w net.ipv4.ip_forward = 1

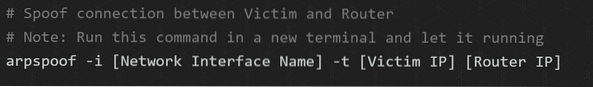

3. LÉPÉS: Átirányítsa a csomagokat a gépére arpspoof segítségével

Az Arpspoof egy előre telepített Kali Linux segédprogram, amely lehetővé teszi a forgalom kisajátítását egy választott gépre egy kapcsolt LAN-ról. Ezért az Arpspoof a forgalom átirányításának legpontosabb módja, amely gyakorlatilag lehetővé teszi a forgalom szippantását a helyi hálózaton.

Használja a következő szintaxist a csomagok elfogásának megkezdéséhez az áldozattól az útválasztóig:

$ arpspoof -i [Hálózati interfész neve] -t [Áldozat IP] [Router IP]

Ez csak a bejövő csomagok megfigyelését tette lehetővé az áldozattól az útválasztóig. Még ne zárja be a terminált, mert az megállítja a támadást.

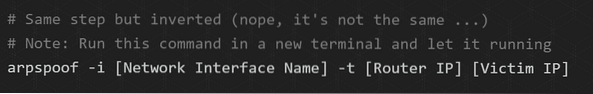

4. LÉPÉS: Csomagok elfogása az útválasztótól

Itt ugyanazt csinálja, mint az előző lépés, csakhogy ez csak megfordult. Ha az előző terminált nyitva hagyja, új terminál nyílik meg a csomagok kibontásának megkezdéséhez az útválasztóról. Írja be a következő parancsot a hálózati interfész nevével és az útválasztó IP-jével:

$ arpspoof -i [Hálózati interfész neve] -t [Router IP] [Victim IP]

Valószínűleg ezen a ponton rájössz, hogy megváltoztattuk az argumentumok helyzetét az előző lépésben használt parancsban.

Eddig behatoltál az áldozatod és az útválasztó közötti kapcsolatba

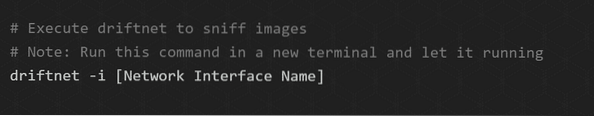

5. LÉPÉS: Képek szippantása a cél böngészőjének előzményeiből

Lássuk, milyen céloldalakat szeretnek gyakran meglátogatni a célpontok, és milyen képeket látnak ott. Ezt a driftnet nevű speciális szoftverrel érhetjük el.

A Driftnet egy olyan program, amely lehetővé teszi számunkra, hogy figyelemmel kísérjük bizonyos IP-k hálózati forgalmát, és felismerjük a használatban lévő TCP-streamek képeit. A program JPEG, GIF és más képformátumban képes megjeleníteni a képeket.

A következő paranccsal megtekintheti, hogy milyen képek láthatók a célgépen

$ driftnet -i [hálózati interfész neve]

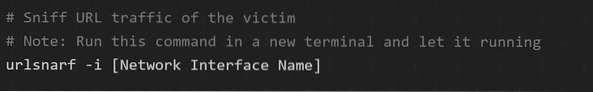

6. LÉPÉS: URL-információk szippantása az áldozatok navigációjából

Ki is szagolhatja a webhely URL-jét, amelyet Áldozatunk gyakran felkeres. A használni kívánt program az urlsnarf néven ismert parancssori eszköz. Kivágja és elmenti a HTTP-kérelmet egy kijelölt IP-ről a Common log formátumban. Fantasztikus segédprogram offline utólagos forgalomelemzés elvégzésére más hálózati kriminalisztikai eszközökkel.

Az URL-ek kiszippantásához a parancsterminálba beillesztett szintaxis:

$ urlsnarf -i [hálózati interfész neve]

Amíg minden terminál működőképes, és véletlenül nem zárta be egyiküket, addig a dolgoknak gördülékenyen kellett mennie.

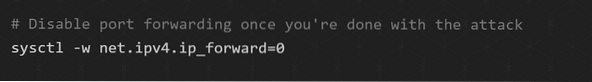

A támadás leállítása

Miután elégedett azzal, amit kezébe vett, megállíthatja a támadást az egyes terminálok bezárásával. A gyors végrehajtáshoz használhatja a ctrl + C parancsikont.

És ne felejtsd el letiltani a csomagküldést, amely lehetővé tette a támadás végrehajtását. Írja be a következő parancsot a terminálba:

$ sysctl -w net.ipv4.ip_forward = 0

A dolgok becsomagolása:

Láttuk, hogyan lehet behatolni egy rendszerbe MITM-támadással, és láttuk, hogyan kezelhetjük az áldozatunk böngészőtörténetét. Nagyon sok mindent megtehet azokkal az eszközökkel, amelyeket itt tetten láttunk, ezért mindenképp nézze meg az áttekintéseket ezen szippantó és hamisító eszközök mindegyikén.

Reméljük, hogy hasznosnak találta ezt az oktatóanyagot, és hogy sikeresen végrehajtotta első Man In the Middle támadását.

Phenquestions

Phenquestions