A dolgok internete (IoT) gyorsan növekszik. Az IoT az eszközök interneten keresztüli összekapcsolhatósága. Olyan ez, mint egy közösségi hálózat vagy e-mail szolgáltatás, de az emberek összekapcsolása helyett az IoT valójában olyan intelligens eszközöket csatlakoztat, amelyek magukban foglalják, de nem kizárólagosan a számítógépeket, okostelefonokat, intelligens háztartási készülékeket, automatizálási eszközöket és még sok mást.

Az IoT azonban hasonlóan mindenfajta technológiához, ott is kétélű kard. Vannak hátrányai, de komoly fenyegetések kísérik ezt a technológiát. Mivel a gyártók egymás ellen versenyeznek a legújabb eszköz piacra viteléért, nem sokan gondolkodnak az IoT-készülékeik biztonsági problémáin.

A leggyakoribb IoT biztonsági fenyegetések

Melyek a legnagyobb biztonsági fenyegetések és kihívások, amelyekkel az IoT jelenleg szembesül? Ez a kérdés az egyik legtöbb felhasználó által feltett kérdés, mivel ők a végfelhasználók. Alapvetően sok IoT biztonsági fenyegetés uralkodik napjainkban használt IoT eszközökön, amelyek sebezhetőbbé teszik ezt a technikai világot.

Annak érdekében, hogy IoT rendszerünk ne kerüljön ki a biztonsági résekbe, azonosítanunk és megoldanunk kell a fenyegetéseket és a kihívásokat. Itt egy kis erőfeszítést tettem a leggyakoribb IoT biztonsági fenyegetések felsorolására, amelyek segítenek a megfelelő biztosítékok meghozatalában.

Annak érdekében, hogy IoT rendszerünk ne kerüljön ki a biztonsági résekbe, azonosítanunk és megoldanunk kell a fenyegetéseket és a kihívásokat. Itt egy kis erőfeszítést tettem a leggyakoribb IoT biztonsági fenyegetések felsorolására, amelyek segítenek a megfelelő biztosítékok meghozatalában.

1. A frissítések hiánya

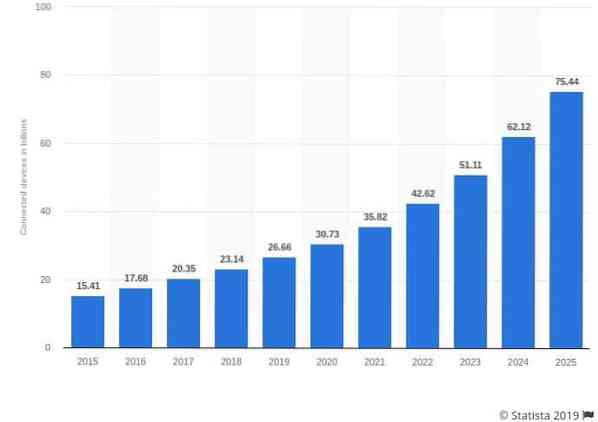

Jelenleg világszerte körülbelül 23 milliárd IoT-eszköz van. 2020-ra ez a szám közel 30 milliárdra emelkedik - áll a Statista jelentésében. Az IoT-hez csatlakoztatott eszközök számának ez a hatalmas növekedése nem jár következményekkel.

Azokat a vállalatokat érintő legnagyobb probléma, amelyek ezeket az eszközöket kifürkészik, az, hogy gondatlanok az eszközzel kapcsolatos biztonsági kérdések és kockázatok kezelése terén. Ezen csatlakoztatott eszközök többsége nem kap elég biztonsági frissítést; néhányat egyáltalán nem frissítenek.

Az egykor biztonságosnak gondolt eszközök teljesen sebezhetővé és bizonytalanná válnak a technológia fejlődésével, hajlamossá téve őket kiberbűnözőkre és hackerekre.

A gyártók versenyeznek egymással és minden nap kiadják az eszközöket anélkül, hogy sokat gondolkodnának a biztonsági kockázatokon és kérdéseken.

A legtöbb gyártó valóban szolgáltat Over-the-air (OTA) firmware-frissítéseket, de ezek a frissítések azonnal leállnak, mihelyt elkezdik dolgozni az új eszközön, így a jelenlegi generációjuk támadásoknak van kitéve.

Ha a vállalatok nem adnak rendszeresen biztonsági frissítéseket eszközeikhez, akkor potenciális kibertámadásoknak és adatmegsértéseknek teszik ki ügyfélkörüket.

2. Kompromittált IoT-eszközök, amelyek spam-e-maileket küldenek

A technológia fejlődése rengeteg okos eszközt hozott számunkra, amelyek többek között az intelligens készülékeket, az intelligens otthoni rendszert stb. Ezek az eszközök hasonló számítási teljesítményt használnak, mint a többi IoT-hez csatlakoztatott eszköz, és különféle tevékenységekhez használhatók.

A sérült eszköz e-mail szerverré alakítható. A Proofpoint internetes biztonsági cég jelentése szerint okos hűtőszekrényt használtak spam e-mailek ezreinek elküldésére anélkül, hogy a tulajdonosoknak nyomuk lenne. Ezen okoseszközök többsége képes e-mail szerverekké alakítani tömeges e-mail spam küldése céljából.

3. Botnetekbe besorozott IoT-eszközök

Hasonló az eltérített eszközökhöz, amelyek tömeges spamként e-mail szerverekké alakultak; intelligens IoT eszközök botnetként is használhatók a DDoS (Distributed Denial of Service) támadások lebonyolításához.

A múltban a hackerek bébiőröket, webkamerákat, streaming dobozokat, nyomtatókat és még intelligens órákat is használtak nagyszabású DDoS támadások végrehajtására. A gyártóknak meg kell érteniük az IoT-hez csatlakoztatott eszközökkel kapcsolatos kockázatokat, és meg kell tenniük az összes szükséges lépést eszközeik biztonsága érdekében.

4. Nem biztonságos kommunikáció

Számos IoT-eszköz nem titkosítja az üzeneteket, amikor azokat hálózaton keresztül küldi. Ez az egyik legnagyobb IoT biztonsági kihívás odakinn. A vállalatoknak biztosítaniuk kell, hogy az eszközök és a felhőszolgáltatások közötti kommunikáció biztonságos és titkosított legyen.

A biztonságos kommunikáció biztosításának legjobb gyakorlata a szállítási titkosítás és a TLS-hez hasonló szabványok használata. Az eszközök elkülönítése a különféle hálózatok használatával elősegíti a biztonságos és privát kommunikáció létrehozását, amely az átadott adatokat biztonságban és bizalmasan tartja. A legtöbb alkalmazás és szolgáltatás megkezdte üzeneteinek titkosítását annak érdekében, hogy a felhasználók információi biztonságban legyenek.

5. Alapértelmezett jelszavak használata

A legtöbb vállalat alapértelmezett jelszavakkal szállítja az eszközöket, és nem is mondja meg ügyfeleinek, hogy változtassanak rajta. Ez az egyik legnagyobb IoT biztonsági fenyegetés, mivel az alapértelmezett jelszavak közismertek, és a bűnözők könnyen kézbe vehetik a durva kényszerítéshez szükséges jelszavakat.

A gyenge hitelesítő adatok miatt az IoT-hoz kapcsolódó összes eszköz hajlamos a durva kényszerítésre és a jelszó feltörésére. Azok a vállalatok, amelyek nem biztonságos hitelesítő adatokat használnak IoT-eszközeiken, mind az ügyfeleket, mind az üzleti vállalkozásokat veszélyeztetik azzal, hogy közvetlen támadásoknak vannak kitéve és brutális erőszakkal megfertőződnek.

6. Távoli hozzáférés

A WikiLeaks által kiadott dokumentumok megemlítették, hogy az Egyesült Államok Központi Hírszerző Ügynöksége (CIA) a tulajdonosok tudta nélkül feltörte az IoT-eszközöket és bekapcsolta a kamerát / mikrofonokat. Nos, az a lehetőség, hogy a támadók az ön tudta nélkül bejuthatnak az eszközödbe és rögzíthetik a tulajdonosokat, félelmetes, és ezt más nem használta, mint maga a kormány.

Dokumentumaik rámutattak a legfrissebb szoftverek, például az Android és az iOS hatalmas sebezhetőségére, ami azt jelenti, hogy a bűnözők is kihasználhatják ezeket a biztonsági réseket, és felháborító bűncselekményeket követhetnek el.

7. Személyes adatok kiszivárognak

A tapasztalt kiberbűnözők hatalmas károkat okozhatnak még azáltal is, hogy nem védett IoT-eszközökön keresztül megtudják az internetprotokoll (IP) címeket. Ezek a címek felhasználhatók a felhasználó helyének és tényleges lakcímének pontos meghatározására.

Ezért javasolja sok internetbiztonsági szakértő az IoT-kapcsolat virtuális magánhálózaton (VPN) keresztül történő biztosítását. Ha VPN-t telepít az útválasztóra, az internet-szolgáltatón keresztüli forgalmat titkosítja. A VPN titokban tarthatja az internetprotokoll címét, és a teljes otthoni hálózatot biztonságban tudja tartani.

8. Otthoni inváziók

Ennek az egyik legfélelmetesebb „a tárgyak internete biztonságát” fenyegető veszélynek kell lennie, mivel áthidalja a szakadékot a digitális és a fizikai világ között. Mint már említettük, egy nem védett IoT eszköz kiszivárogtathatja az IP-címét, amely felhasználható a lakóhely címének pontos meghatározására.

A hackerek ezeket az információkat földalatti webhelyeknek adhatják el, ahol bűnözői ruhák működnek. Továbbá, ha IoT-hez csatlakoztatott intelligens otthoni biztonsági rendszereket használ, akkor ezek is veszélybe kerülhetnek. Ezért meg kell védenie a csatlakoztatott eszközöket az IoT biztonságával és a VPN-ek használatával.

9. Távoli jármű hozzáférés

Nem olyan ijesztő, mint ha valaki betörne az otthonába, de mégis valami nagyon félelmetes. Ma, amikor mindannyian vágyakozunk az intelligens vezetésű autók után, ezekhez az IoT-hez kapcsolódó autókhoz magas szintű kockázat társul.

Képzett hackerek hozzáférhetnek intelligens autójához, és távoli hozzáféréssel elrabolhatják azt. Ez egy félelmetes gondolat, mert valaki más, aki átveszi az irányítást az autója felett, kiszolgáltatottá tenné a rengeteg bűncselekménynek.

Szerencsére az intelligens autógyártók nagy figyelmet fordítanak ezekre a „tárgyak internete biztonságának” fenyegetéseire, és keményen dolgoznak annak érdekében, hogy készülékeiket mindenféle megsértés ellen védjék.

10. Ransomware

A Ransomware-t régóta használják a PC-n és a vállalati hálózatokon. A bűnözők titkosítják az egész rendszeredet, és azzal fenyegetnek, hogy eltávolítják az összes adatot, hacsak nem fizeted meg a "Ransom" -ot, így a nevet.

Csak idő kérdése, hogy a támadók elkezdjék bezárni a különböző okoseszközöket, és váltságdíjat követeljenek a feloldásukért. A kutatók már kiderítették a ransomware intelligens termosztátokra történő telepítésének módját, amely meglehetősen riasztó, mivel a bűnözők mindaddig emelhetik vagy csökkenthetik a hőmérsékletet, amíg a váltságdíjat meg nem fizetik. Még rémisztőbb, hogy a támadók megszerzik az otthoni biztonsági rendszerek vagy az intelligens készülékek irányítását. Mennyit fizetne az IoT-hez csatlakoztatott garázskapu kinyitásáért?

Csak idő kérdése, hogy a támadók elkezdjék bezárni a különböző okoseszközöket, és váltságdíjat követeljenek a feloldásukért. A kutatók már kiderítették a ransomware intelligens termosztátokra történő telepítésének módját, amely meglehetősen riasztó, mivel a bűnözők mindaddig emelhetik vagy csökkenthetik a hőmérsékletet, amíg a váltságdíjat meg nem fizetik. Még rémisztőbb, hogy a támadók megszerzik az otthoni biztonsági rendszerek vagy az intelligens készülékek irányítását. Mennyit fizetne az IoT-hez csatlakoztatott garázskapu kinyitásáért?

11. Adatlopás

A hackerek mindig olyan adatok után kutatnak, amelyek tartalmazzák, de nem kizárólag az ügyfelek nevét, ügyfélcímét, hitelkártyaszámát, pénzügyi adatait és egyebeket. Még akkor is, ha egy vállalatnak szigorú az IoT biztonsága, különböző támadási vektorok vannak, amelyeket a kiberbűnözők kiaknázhatnak.

Például egy sebezhető IoT-eszköz elegendő egy teljes hálózat megbénításához és a bizalmas információkhoz való hozzáféréshez. Ha egy ilyen eszköz vállalati hálózathoz csatlakozik, akkor a hackerek hozzáférhetnek a hálózathoz, és kinyerhetik az összes értékes adatot. A hackerek ezt követően visszaélnek ezekkel az adatokkal, vagy más bűnözőknek adnak el nagy összegért.

12. Kompromittáló orvosi eszközök

Ennek nincs joga eljutni Hollywoodba, de ettől még nem lesz kisebb az IoT biztonsági fenyegetése. A Homeland tévésorozat egy epizódja egy támadást mutatott be, ahol a bűnözők beültetett orvosi eszközt céloztak meg egy ember meggyilkolására.

Az ilyen típusú támadásokat a valóságban még nem hajtották végre, de mégis fenyegetést jelent. Elég fenyegetés ahhoz, hogy Dick Cheney, az Egyesült Államok volt alelnöke eltávolította beültetett defibrillátorának vezeték nélküli funkcióit, hogy elkerülje az ilyen forgatókönyveket. Ahogy egyre több orvostechnikai eszköz kapcsolódik az IoT-hez, az ilyen típusú támadások továbbra is fennállnak.

13. Több eszköz, több fenyegetés

Ez hátránya annak, hogy hatalmas lendületet kaptak az IoT-eszközök. A tűzfal mögött található eszközök száma jelentősen megnőtt az elmúlt évtizedben. A nap folyamán csak azon kellett aggódnunk, hogy személyi számítógépünket megvédjük külső támadásoktól.

Ebben a korban rengeteg különféle IoT-eszközzel kell aggódnunk. A mindennapi okostelefonoktól kezdve az intelligens háztartási készülékekig és még sok minden másig. Mivel olyan sok eszköz lehet feltörni, a hackerek mindig a leggyengébb láncszemeket keresik és megsértik.

14. Kis IoT-támadások

Mindig megtudjuk a nagyszabású IoT-támadásokat. 2 évvel ezelőtt hallottunk a Mirai botnetről / Mirai előtt; volt Kaszás, ami sokkal veszélyesebb volt, mint Mirai. Annak ellenére, hogy a nagyszabású támadások több kárt okoznak, tartanunk kell a kis léptékű támadásoktól is, amelyek gyakran észrevétlenek maradnak.

A kis léptékű támadások gyakran elkerülik az észlelést és átsiklanak a jogsértéseken. A hackerek megpróbálják ezeket a mikrotámadásokat felhasználni terveik megvalósításához, ahelyett, hogy a nagy fegyverekhez mennének.

15. Automatizálás és A.én

A.én. eszközöket már használják a világon. Vannak A.én. az autógyártást segítő eszközök, míg mások nagy mennyiségű adatot szúrnak át. Van azonban hátránya az automatizálás használatának, mivel a kód teljes lefordításához csak egyetlen hibára van szükség a kódban, vagy hibás algoritmusban.én. hálózatot és ezzel együtt az általa ellenőrzött teljes infrastruktúrát.

A.én. az automatizálás pedig csak kód; ha valaki hozzáfér ehhez a kódhoz, átveheti az automatika irányítását és elvégezheti, amit csak akar. Tehát biztosítanunk kell, hogy eszközeink biztonságban maradjanak az ilyen támadások és fenyegetések ellen.

16. Emberi tényező

Nos, ez nem közvetlen fenyegetés, de aggódni kell az egyre növekvő számú készülék miatt. Mivel minden eszközzel nő az IoT-vel interakcióban lévő emberek száma is. Nem mindenkit érdekel a kiberbiztonság; egyesek nem is tudnak semmit a digitális támadásokról, vagy mítosznak tartják.

Az ilyen emberek gyakran a legalacsonyabb biztonsági előírásokkal rendelkeznek, amikor az IoT-eszközöket biztonságossá teszik. Ezek az egyének és nem védett eszközeik végzeteket írhatnak ki egy szervezet vagy egy vállalati hálózat számára, ha csatlakoznak hozzájuk.

17. Ismeretek hiánya

Ez szintén egy másik fenyegetés, amely könnyen megoldható a tudás megfelelő megosztása révén. Az emberek vagy nem sokat tudnak az IoT-ról, vagy nem érdeklik őket. Az ismeretek hiánya gyakran okozhatja a vállalati vagy személyes hálózat hatalmas kárát.

Elsőbbséget kell biztosítani az IoT-vel, a csatlakoztatott eszközökkel és az egyén számára jelentett összes fenyegetéssel kapcsolatos alapvető ismeretek megadására. Alapvető ismeretek birtoklása az IoT hatásáról és biztonsági fenyegetéseiről lehet a különbség a biztonságos hálózat és az adatmegsértés között.

18. Idő / pénz hiánya

A legtöbb ember vagy szervezet nem fektet be egy biztonságos IoT-infrastruktúrába, mert túl időigényesnek vagy túl drágának tartja. Ezen változtatni kell. Ellenkező esetben a vállalatoknak hatalmas pénzügyi veszteségekkel kell szembenézniük egy támadás révén.

Az adatok a legértékesebb eszközök, amelyek bármely vállalat rendelkezhetnek. Az adatszegés dollármilliók veszteségét jelenti. A biztonságos IoT-beállításokba történő befektetés nem lenne olyan költséges, mint egy hatalmas adatmegsértés.

19. Gépi adathalászat

A gépi adathalászat az elkövetkező években jelentős gondot jelent. A hackerek behatolnak az IoT eszközökbe és hálózatokba, hogy hamis jeleket küldjenek, amelyek a tulajdonosokat olyan műveletekre késztetik, amelyek károsíthatják az operációs hálózatot.

A támadóknak például jelentést lehet készíteni egy gyárról, amely szerint a kapacitás fele (míg 100% -osan működik), és az üzem üzemeltetője megpróbálja tovább növelni a terhelést, amely pusztító lehet az üzem számára.

A támadóknak például jelentést lehet készíteni egy gyárról, amely szerint a kapacitás fele (míg 100% -osan működik), és az üzem üzemeltetője megpróbálja tovább növelni a terhelést, amely pusztító lehet az üzem számára.

20. Gyenge hitelesítési protokollok

A sok IoT-hez csatlakoztatott eszköz elárasztja a piacot, ezért a gyártók figyelmen kívül hagyták, hogy minden eszköznek megfelelő és erős hitelesítési protokollra van szüksége. Az ilyen gyenge engedélyezési mechanizmusok gyakran oda vezetnek, hogy a felhasználók magasabb hozzáférést kapnak, mint amire számítaniuk kellene.

A legtöbb eszköz nem rendelkezik jelszó összetettséggel, gyenge alapértelmezett hitelesítő adatokkal, titkosítás hiányával, kétfaktoros hitelesítés nélkül és nem biztonságos jelszó-helyreállítással. Ezek a biztonsági rések könnyen oda vezethetnek, hogy a hackerek könnyedén hozzáférhetnek az eszközökhöz és hálózatokhoz.

21. Adatvédelmi aggályok

A legtöbb eszköz minden típusú adatot gyűjt, amely érzékeny információkat is tartalmaz. Adatvédelmi aggályok merülnek fel, amikor az eszközök személyes adatok gyűjtése nélkül kezdenek megfelelő védelmi módszereket használni az adatokhoz.

Manapság szinte az összes okostelefonos alkalmazás valamilyen típusú engedélyt és adatgyűjtést igényel mind az iOS, mind az Android rendszeren. Tekintse át ezeket az engedélyeket, és nézze meg, milyen adatokat gyűjtenek ezek az alkalmazások. Ha az összegyűjtött adatok személyes és érzékeny természetűek, akkor jobb, ha megszabadulunk az alkalmazástól, és nem kockáztatjuk személyes adatait.

22. Szegény fizikai biztonság

Mostanáig digitális biztonságról beszéltünk, de ez nem az egyetlen fenyegetés az IoT-eszközre. Ha a fizikai biztonság gyenge, akkor a hackerek könnyedén hozzáférhetnek az eszközökhöz anélkül, hogy sok munkát kellene elvégezniük.

Fizikai gyengeségek, amikor egy hacker könnyen szétszerelheti az eszközt és hozzáférhet annak tárhelyéhez. Még ha vannak kitett USB-portok vagy más típusú portok, oda vezethet, hogy a hackerek hozzáférnek az eszköz adathordozójához, és veszélyeztetik az eszközön lévő adatokat.

23. RFID átfedés

Ez a fajta skimming, amikor a hackerek elfogják a vezeték nélküli információkat és adatokat a betéti kártyákon, hitelkártyákon, személyi igazolványokon / útleveleken és más dokumentumokban használt RFID chipekből.

Az adatok átfedésének célja a személyes adatok ellopása, amelyeket a fejlett személyazonosság-lopásokhoz használnak. A hackerek NFC által támogatott eszközöket használnak, amelyek az RFID chipek összes titkosítatlan adatait rögzítik, majd vezeték nélküli jeleken keresztül sugároznak.

Az adatok átfedésének célja a személyes adatok ellopása, amelyeket a fejlett személyazonosság-lopásokhoz használnak. A hackerek NFC által támogatott eszközöket használnak, amelyek az RFID chipek összes titkosítatlan adatait rögzítik, majd vezeték nélküli jeleken keresztül sugároznak.

24. Ember a középsőben támadások

Ez egy olyan típusú támadás, amikor a hackerek egy nem biztonságos IoT eszközön vagy a hálózat sebezhetőségén keresztül elfogják a két fél közötti kommunikációt, majd megváltoztatják az üzeneteket, miközben mindkét fél úgy gondolja, hogy kommunikálnak egymással. Ezek a támadások pusztítóak lehetnek az érintett felek számára, mivel minden érzékeny információjuk veszélyben van a kommunikáció során.

25. Sinkhole rendszerek

A hacker könnyedén vonzza az összes forgalmat egy vezeték nélküli szenzorhálózat (WSN) csomópontjáról, hogy süllyesztőt készítsen. Ez a típusú támadás metaforikus süllyesztést hoz létre, amely veszélyezteti az adatok titkosságát, és megtagadja a hálózat bármely szolgáltatását. Ez úgy történik, hogy az összes csomagot eldobja ahelyett, hogy a rendeltetési helyére küldené őket.

Végső szavak

Az IoT mindenképpen nagy probléma, és csak az idő múlásával nő. Sajnos, minél nagyobb lesz, annál több célpont van a hátán. Az összes kísérő fenyegetés és az IoT trend is nagyobb lesz. A gyártóknak és az IoT-iparhoz kapcsolódó másoknak komolyan kell foglalkozniuk a biztonsági kérdésekkel és a fenyegetésekkel.

A tudás az első védelmi vonal az ilyen fenyegetések ellen. Tehát fel kell gyorsítania az IoT biztonsági fenyegetéseit és azok ellenintézkedéseit.

Phenquestions

Phenquestions