Gyors bevezetés a Fierce-be

Ma bemutatjuk a Fierce-t, egy fantasztikus hálózati leképezési és port-szkennelési eszközt. Gyakran használják a nem összefüggő IP-hely és gazdagépnevek hálózatok közötti felkutatására, a Fierce sokkal több, mint egyszerű IP-szkenner vagy DDoS-eszköz. Ez egy nagyszerű felderítő eszköz, amelyet a whitehat közösségek használnak az egész világon.

A Fierce-t kifejezetten vállalati hálózatokhoz tervezték, és arra használják, hogy felfedezzék rendszerük hálózataiban a várható célpontokat. A Fierce képes a tartományok perceken belüli vizsgálatára, a nagyobb hálózatok biztonsági rés-ellenőrzésének előnyben részesített eszközévé.

Attribútumok

Néhány meghatározó jellemzője a következő:

- a megadott tartományra fordított keresést végez

- Belső és külső IP-tartományok szkennelése

- Képes teljes C osztályú vizsgálat elvégzésére

- felsorolja a célok DNS-rekordjait

- Kiváló nyers erő képességek fordított kereséssel párosulva, ha a nyers erő nem talál több gazdagépet

- Névkiszolgálók felfedezése és zónaátviteli támadás

Ha további részleteket szeretne megtudni a szoftvercsodálat funkcióiról és segédprogramjairól, futtassa rajta a -h jelzőt.

Hogyan hajtja végre a Fierce a szkennelést

Annak ellenére, hogy ilyen találékony és hatékony újjáépítési eszköz, működése viszonylag egyszerű. Nyers erőszakos támadásokkal indítja a szkennelési folyamatot, ha nem tudja könnyen végrehajtani a céltartomány zónaátadását. A Fierce egy előre meghatározott szólistát használ, amely tartalmazza az észlelhető lehetséges aldomaineket. Ha egy aldomain nincs a listán, akkor azt nem észlelik.

Alapvető vizsgálat elvégzése a Fierce-szel

Bemutassuk, hogyan működik a Fierce egy egyszerű beolvasással, alapértelmezett beállításokkal. Itt elvégezzük az alapellenőrzést a (webnév.com). A beolvasás megkezdéséhez írja be:

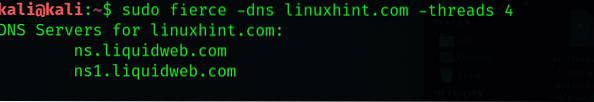

$ heves -dns linuxhint.com -szálak 4

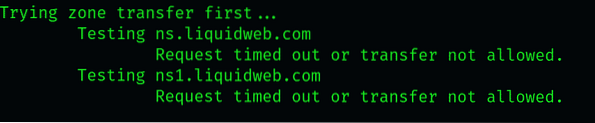

A vizsgálat megkérdezi a célwebhelyen tárolt szerverek nevét. Ezután megkísérli a zónaátvitelt az említett szerverekkel szemben, ami valószínűleg meghiúsul, de ritka esetekben működhet. Ez főleg azért van, mert a vizsgálat által végrehajtott DNS-lekérdezések megszűnnek a külső szerverekkel szemben.

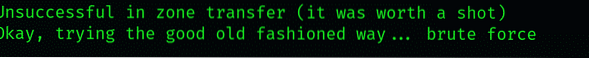

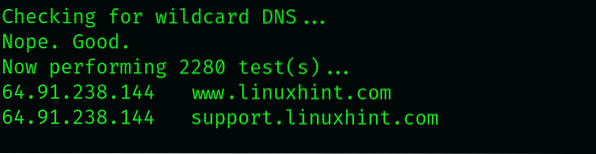

Ha a zónaátvitel nem sikerül, a beolvasás megkísérli megtalálni a helyettesítő karakteres A rekordot, ami releváns, mivel felsorolja az összes aldomaint, amelyet automatikusan hozzárendelnek egy IP-címhez. A DNS A rekordok a következőképpen néznek ki:

Ezek a rekordok létezhetnek vagy nem léteznek egy adott webhelyhez, de ha vannak (mondjuk egy weboldalunknak nevezett webhely esetében), akkor valami ilyesmit fog kinézni:

Figyelje meg, hogyan mutatja az a-ra oldott hőmérsékletet.b.c.d. Ez részben annak tudható be, hogy a DNS-ben a * értéke feloldja az aldomain IP-címét. Az aldomainek durva kikényszerítésére tett kísérleteket ez a típusú irat általában elviseli és semlegesíti. Mégis beszerezhetünk néhány releváns adatot további értékek keresésével.

Például meg tudja mondani, hogy egy aldomain legitim-e, ha megnézi az IP-t, amelyre fel van oldva. Ha több URL feloldódik egy adott IP-re, akkor valószínűleg elveszítik a szerver védelmét az olyan vizsgálatokkal szemben, mint amilyeneket itt végzünk. Általában az egyedi IP értékekkel rendelkező webhelyek valódiak.

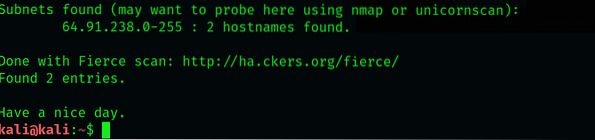

Továbblépve a többi vizsgálati eredményre, látni fogja, hogy 11 bejegyzést észleltünk az általunk ellenőrzött 1594 szóból. Esetünkben találtunk egy bejegyzést (c.xkcd.com), amely alapos ellenőrzést követően létfontosságú információkat tartalmazott. Nézzük meg, mit jelent számunkra ez a bejegyzés.

Az itt található információk egy részét megnézve megállapítható, hogy némelyik olyan aldomain lehet, amelyet Fierce nem képes észlelni. Innen származó kivonatokkal javíthatjuk a szavak listáját, amelyet a vizsgálat az aldomainek észlelésére használ.

Utasítsuk a Fiercet, hogy végezzen fwd és fordított DNS-kereséseket az nslookup paranccsal.

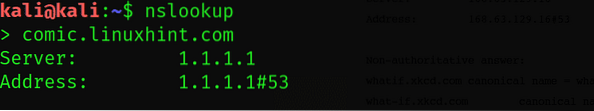

$ nslookup

Az nslookup segédprogram ellenőrizte a képregényt.linuxhint.com aldomain és nem sikerült eredményeket elérni. Azonban ez a kérdés a mi ellenőrzésére.linuxhint.A com aldomain néhány lényeges eredményt hozott: nevezetesen a CN és az A rekordválaszt.

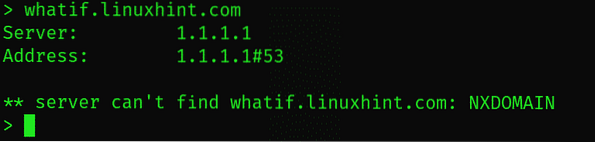

$ nslookup> whatif.linuxhint.com

Nézzük meg alaposan a „mi.linuxhint.com ”aldomain eredményei

Figyeljen a CNAME rekordra, amely lényegében egy átirányítás. Például, ha a CNAME lekérdezi a whatif lekérdezését.xkcd.com, akkor átirányítja a kérelmet egy hasonló dummy aldomainre. Ezután van még két CNAME rekord, amelyek végül a prod-nál adják le a kérést.én.ssl.globális.fastlylb.net, amely IP címen van, amint azt a legutóbbi A rekord látja.

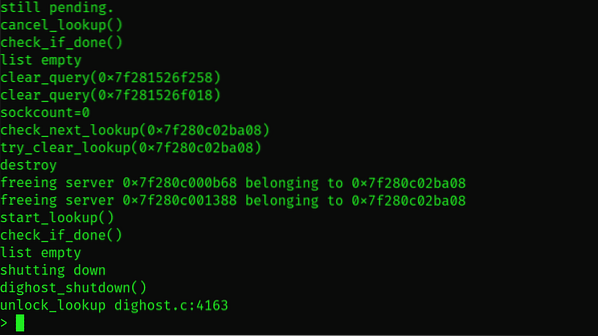

Az nslookup részletes módjába beléphet az nslookup type d2 beírásával, hogy sokkal részletesebben láthassa az eredményeket.

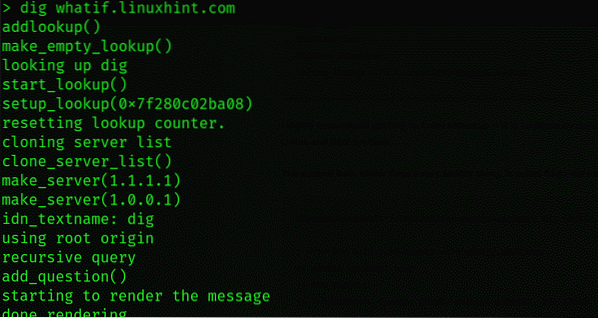

$ nslookup> set d2$ nslookup> whatif.linuxhint.com

Javasoljuk, hogy ismerkedjen meg az nslookup paranccsal. Minden népszerű operációs rendszeren elérhető, és rengeteg időt takarít meg, amikor egy kiszolgálón aldomaineket vizsgál.

Van még egy nagyszerű eszköz, az úgynevezett dig, amelynek hasonló funkciója van. Aktiválja az ásást, és a következőket mutatja be:

$ nslookup> dig whatif.linuxhint.com

A visszaküldött IP-kkel még hasznosabb dolgokat kaphatunk az általunk vizsgált hálózatokról. Ha pentesztet folytatunk egy vállalatnál, akkor képet kaphattunk a nyilvános IP-helyükről, és indokolttá tehetnénk a kapcsolódó IP-k kivizsgálását.

Összefoglalva:

Mint korábban említettük, a Fierce sokkal több, mint egy egyszerű hálózati szkenner. Az alábbiakban felsoroltunk néhány parancsot és azok használatát; Azt javaslom, próbálja ki legközelebb.

- Wordlist -let adja meg a wordlist fájlt, amelynek segítségével a szerveren aldomaineket kereshet.

- connect - Ez a szolgáltatás kapcsolatot létesít az azonosított aldomainekkel a vizsgálat során

- késleltetés - másodpercekben megadott késleltetést határoz meg a szerverre irányuló lekérdezések között

- dnsserver - dnsserver kérések küldése

- fájl - letölti a vizsgálati eredményeket egy megadott könyvtárba

Phenquestions

Phenquestions